Lưu ý

Cần có ủy quyền mới truy nhập được vào trang này. Bạn có thể thử đăng nhập hoặc thay đổi thư mục.

Cần có ủy quyền mới truy nhập được vào trang này. Bạn có thể thử thay đổi thư mục.

Lưu ý

Các tính năng xem trước không được dùng cho sản xuất và có thể có chức năng bị hạn chế. Những tính năng này khả dụng trước khi có bản phát hành chính thức để khách hàng có thể truy cập sớm và cung cấp phản hồi.

Tài liệu kỹ thuật này phác thảo kiến trúc bảo mật của các cơ chế xác thực trong Power Apps Test Engine. Để biết hướng dẫn dành cho người dùng về cách chọn và cấu hình phương pháp xác thực, hãy xem Hướng dẫn xác thực.

Tổng quan về phương pháp xác thực

Test Engine hỗ trợ hai phương pháp xác thực chính:

- Xác thực trạng thái lưu trữ - Dựa trên cookie trình duyệt liên tục và trạng thái lưu trữ

- Xác thực dựa trên chứng chỉ - Dựa trên chứng chỉ X.509 và Dataverse tích hợp

Cả hai phương pháp đều được thiết kế để hỗ trợ các yêu cầu bảo mật hiện đại bao gồm xác thực đa yếu tố (MFA) và chính sách truy cập có điều kiện.

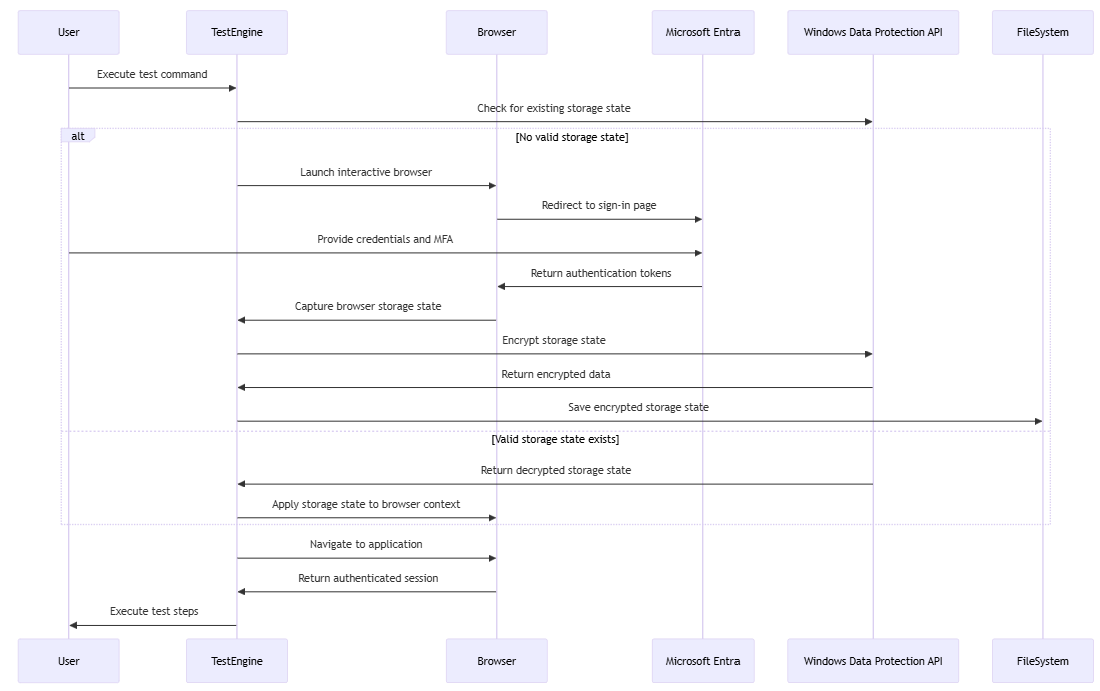

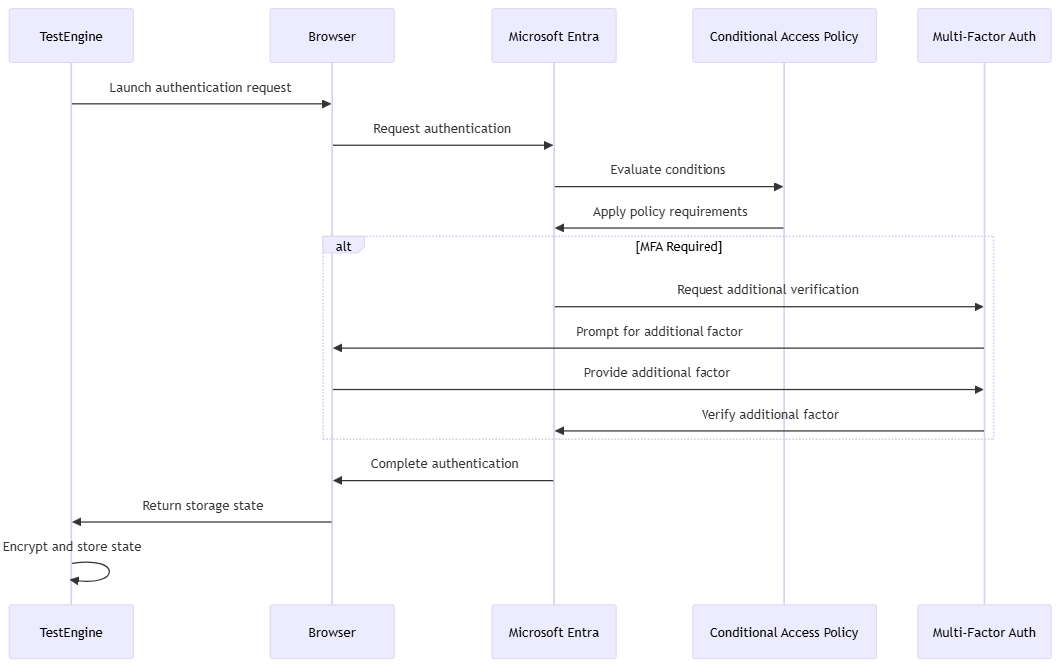

Kiến trúc xác thực trạng thái lưu trữ

Phương pháp xác thực trạng thái lưu trữ sử dụng quản lý ngữ cảnh trình duyệt của Playwright để lưu trữ và sử dụng lại mã thông báo xác thực một cách an toàn.

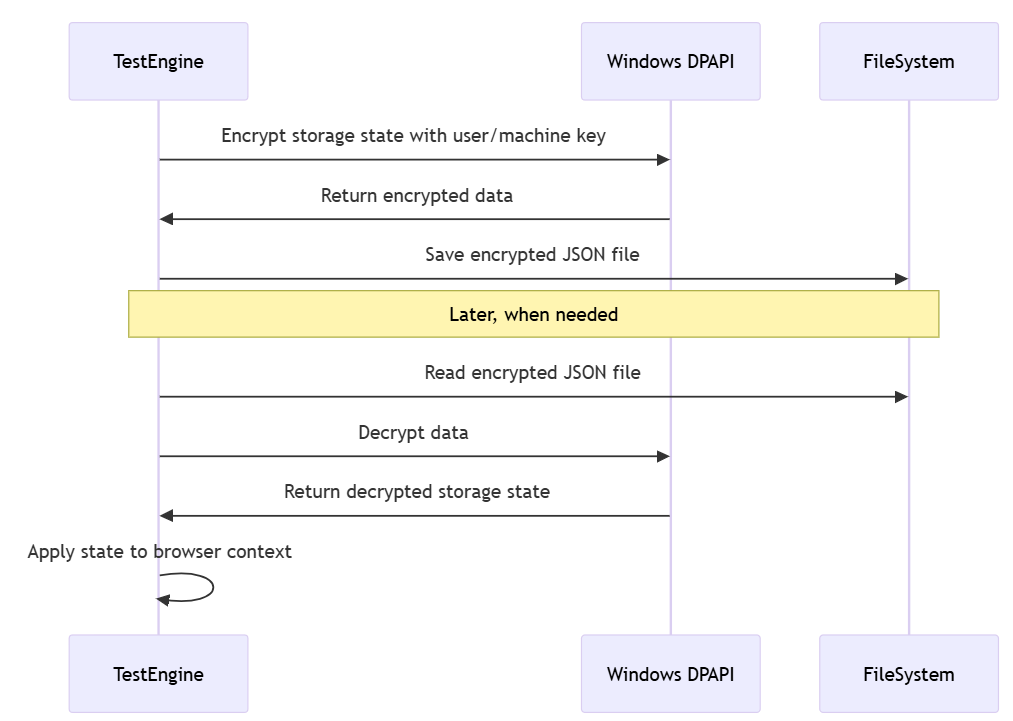

Triển khai Bảo vệ dữ liệu Windows

Việc triển khai trạng thái lưu trữ cục bộ sử dụng Windows Data Protection API (DPAPI) để lưu trữ an toàn:

Cân nhắc bảo mật

Kiến trúc bảo mật trạng thái lưu trữ cung cấp:

- Bảo vệ mã thông báo xác thực khi không hoạt động bằng mã hóa DPAPI

- Hỗ trợ cho Microsoft Entra MFA và các chính sách truy cập có điều kiện

- Cô lập hộp cát thông qua ngữ cảnh trình duyệt của Playwright

- Tuân thủ chính sách trọn đời phiên Microsoft Entra

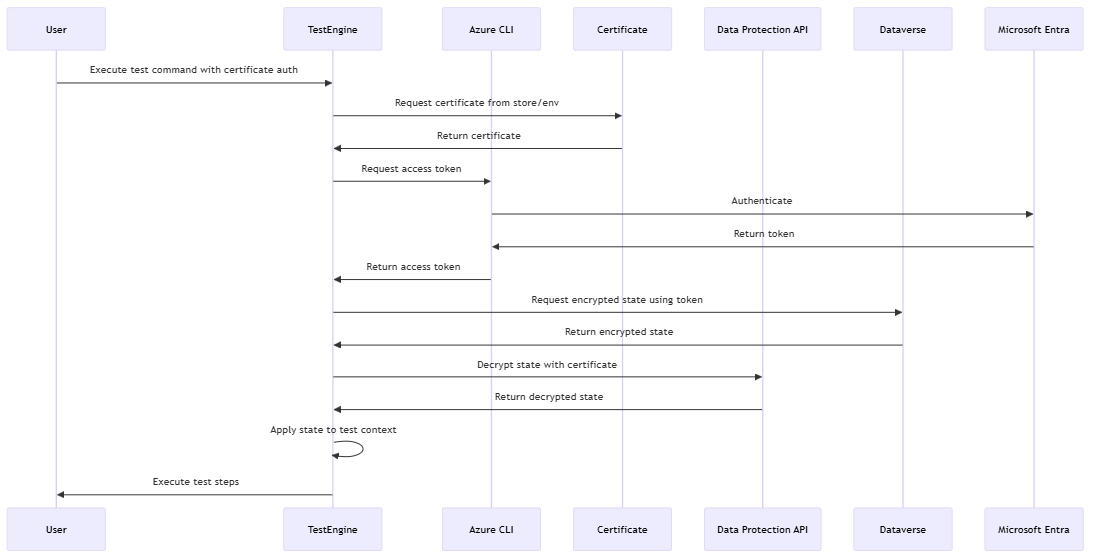

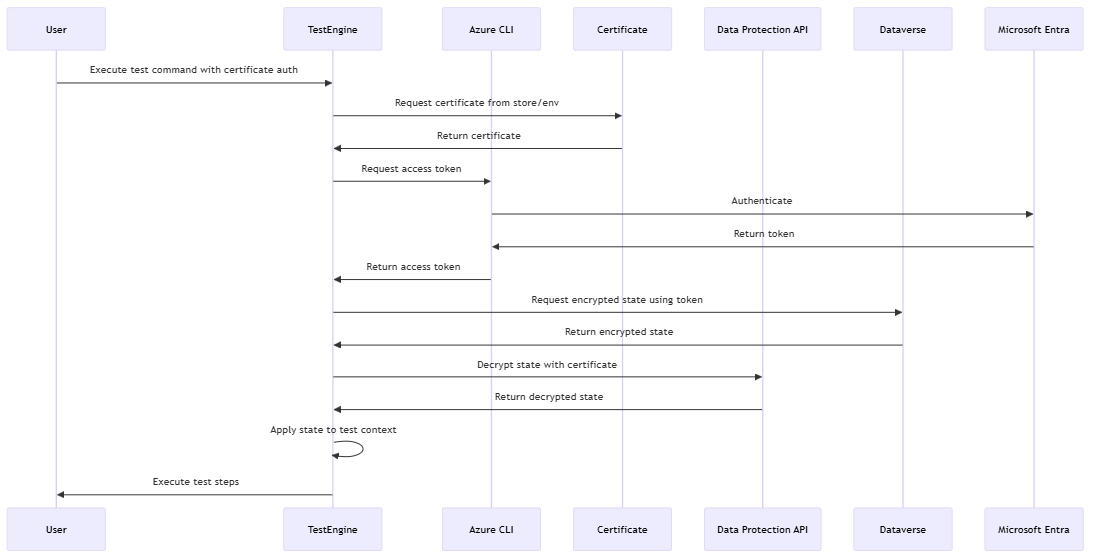

Kiến trúc xác thực dựa trên chứng chỉ

Xác thực dựa trên chứng chỉ tích hợp với Dataverse và sử dụng chứng chỉ X.509 để tăng cường bảo mật và mã hóa thông tin khi lưu trữ.

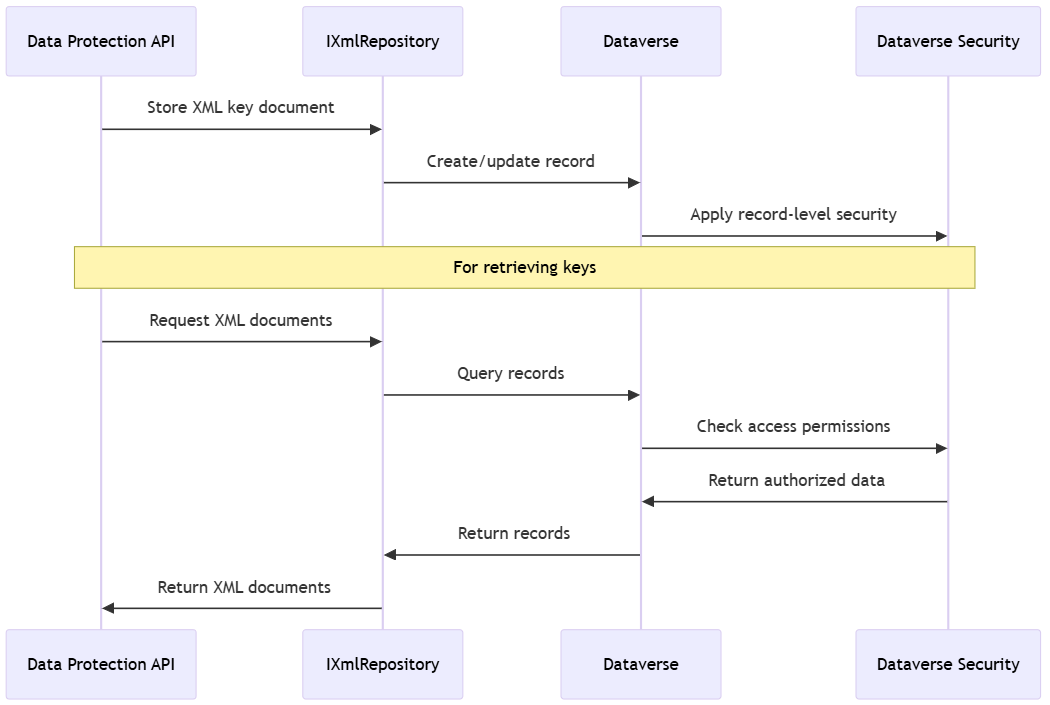

Dataverse triển khai lưu trữ

Việc triển khai sử dụng kho lưu trữ XML tùy chỉnh để lưu trữ an toàn các khóa bảo vệ: Dataverse

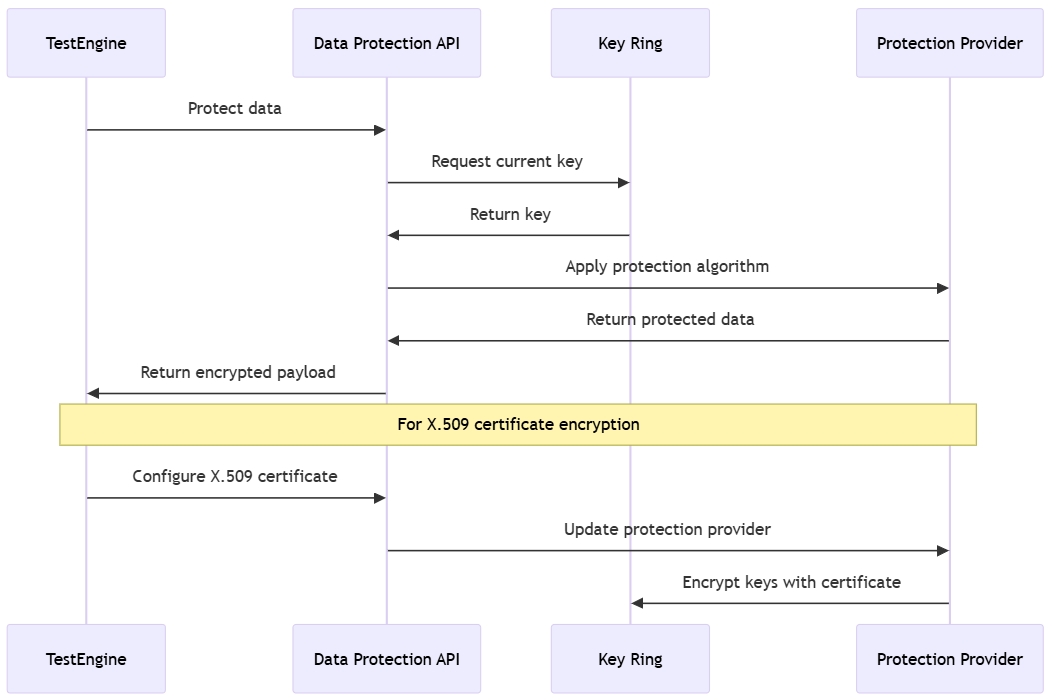

Công nghệ mã hóa

Các phần sau đây mô tả các thuật toán mã hóa và phương pháp quản lý khóa được Test Engine sử dụng để bảo vệ dữ liệu xác thực khi lưu trữ và khi truyền tải.

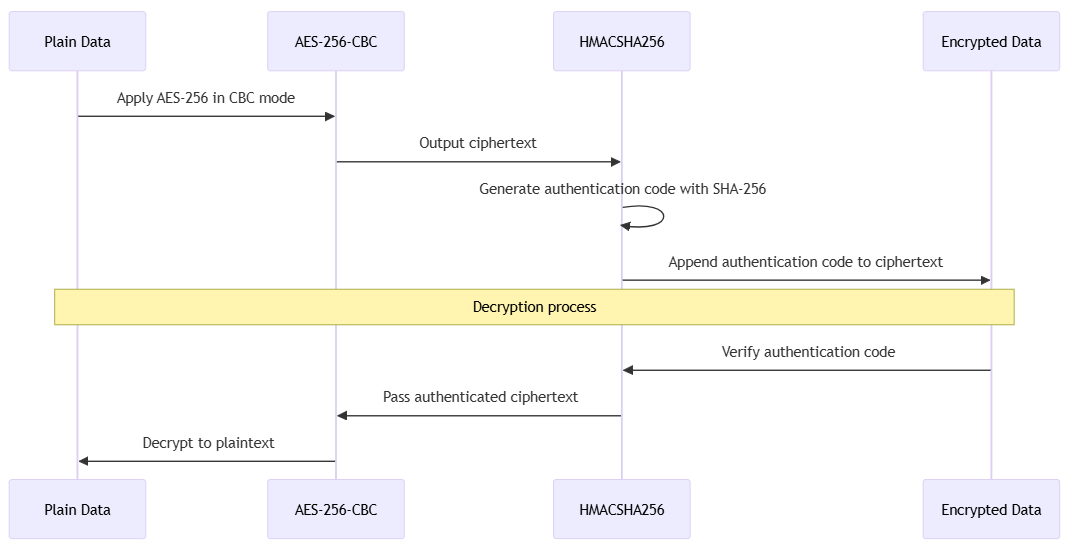

AES-256-CBC + HMACSHA256

Theo mặc định, giá trị dữ liệu được mã hóa bằng sự kết hợp của AES-256-CBC và HMACSHA256:

Cách tiếp cận này cung cấp:

- Bảo mật thông qua mã hóa AES-256

- Tính toàn vẹn thông qua xác minh HMAC

- Xác thực của nguồn dữ liệu

Tích hợp API bảo vệ dữ liệu

Công cụ kiểm tra tích hợp với API bảo vệ dữ liệu của ASP.NET Core để quản lý khóa và mã hóa:

Triển khai kho lưu trữ XML tùy chỉnh

Test Engine triển khai IXmlRepository tùy chỉnh để tích hợp: Dataverse

Truy cập có điều kiện và khả năng tương thích MFA

Kiến trúc xác thực của Test Engine được thiết kế để hoạt động liền mạch với các chính sách truy cập có điều kiện: Microsoft Entra

Những cân nhắc về bảo mật nâng cao

Các phần sau đây nêu bật các tính năng bảo mật và tích hợp khác giúp tăng cường khả năng bảo vệ dữ liệu xác thực và hỗ trợ hoạt động an toàn trong môi trường doanh nghiệp.

Dataverse tích hợp mô hình bảo mật

Test Engine sử dụng mô hình bảo mật mạnh mẽ của Dataverse:

- Bảo mật cấp độ bản ghi - Kiểm soát quyền truy cập vào dữ liệu xác thực được lưu trữ

- Mô hình chia sẻ - Cho phép chia sẻ an toàn các ngữ cảnh xác thực thử nghiệm

- Kiểm toán - Theo dõi quyền truy cập vào dữ liệu xác thực nhạy cảm

- Bảo mật cấp độ cột - Cung cấp khả năng bảo vệ chi tiết cho các trường nhạy cảm

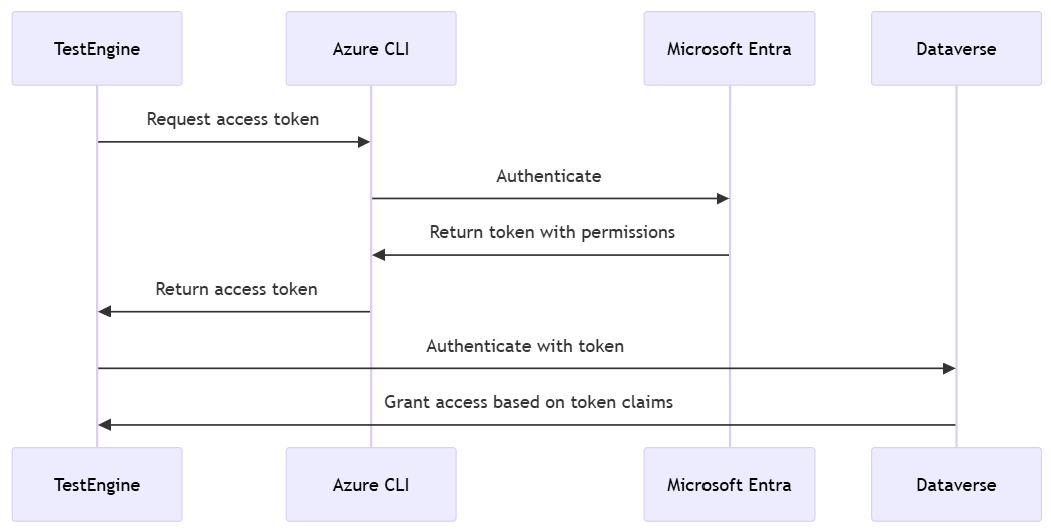

Quản lý mã thông báo Azure CLI

Đối với xác thực, Test Engine sẽ lấy mã thông báo truy cập một cách an toàn: Dataverse

Thực hành bảo mật tốt nhất

Khi triển khai xác thực Test Engine, hãy cân nhắc các biện pháp bảo mật tốt nhất sau:

- Quyền truy cập ít đặc quyền nhất - Cấp quyền tối thiểu cần thiết cho các tài khoản thử nghiệm

- Luân chuyển chứng chỉ thường xuyên - Cập nhật chứng chỉ định kỳ

- Bảo mật các biến CI/CD - Bảo vệ các biến pipeline chứa dữ liệu nhạy cảm

- Kiểm tra quyền truy cập - Giám sát quyền truy cập vào tài nguyên xác thực

- Cô lập môi trường - Sử dụng các môi trường riêng biệt để thử nghiệm

Cải tiến bảo mật trong tương lai

Những cải tiến tiềm năng trong tương lai đối với kiến trúc bảo mật xác thực bao gồm:

- Tích hợp với Azure Key Vault để quản lý bí mật tốt hơn

- Hỗ trợ cho các danh tính được quản lý trong môi trường Azure

- Khả năng ghi nhật ký và giám sát bảo mật được nâng cao

- Nhiều nhà cung cấp bảo vệ hơn cho các tình huống đa nền tảng

Bài viết liên quan

Bảo vệ dữ liệu trong ASP.NET Core

API bảo vệ dữ liệu Windows

Microsoft Entra xác thực

Dataverse mô hình an ninh

Xác thực dựa trên chứng chỉ X.509