在 Defender for Endpoint 中配置高级功能

适用于:

希望体验 Defender for Endpoint? 注册免费试用版。

根据你使用的Microsoft安全产品,某些高级功能可能可用于将 Defender for Endpoint 与 集成。

启用高级功能

转到 Microsoft Defender 门户 并登录。

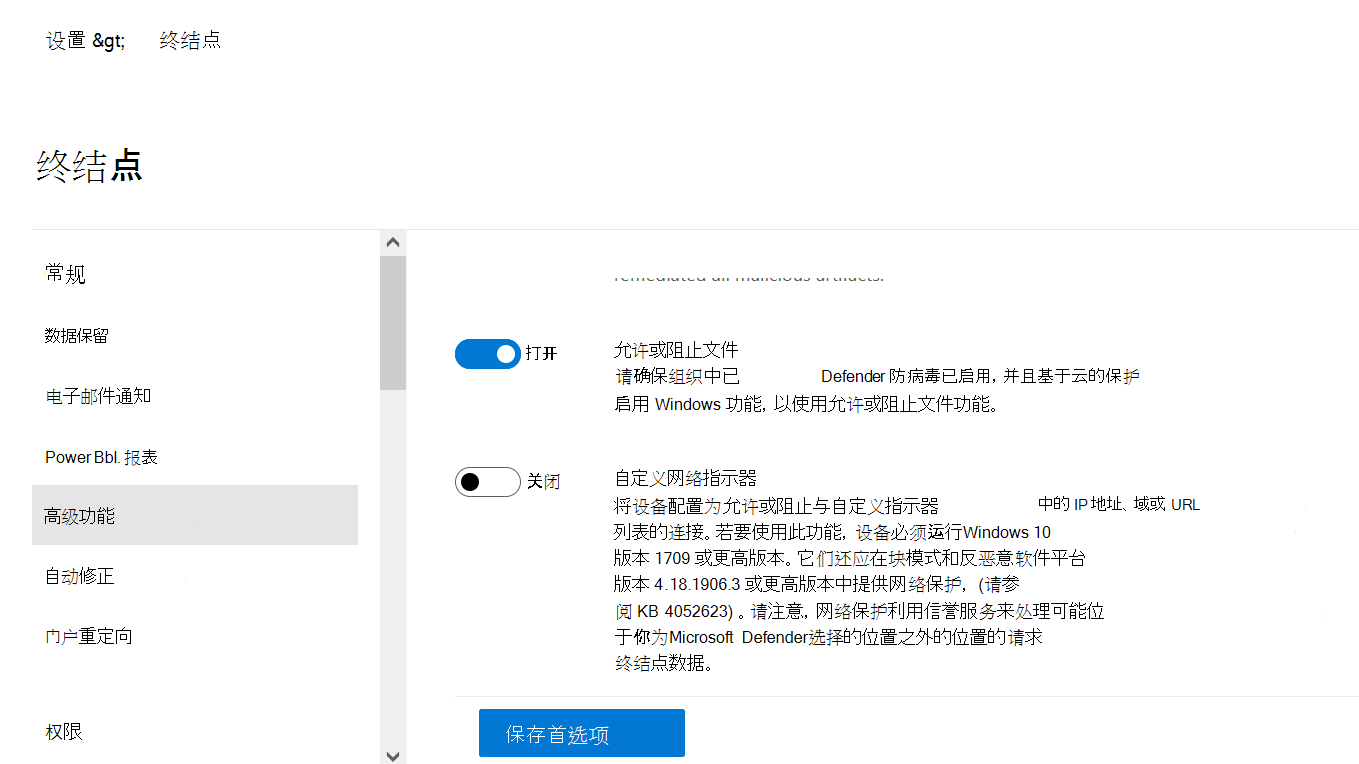

在导航窗格中,选择 “设置>终结点>高级功能”。

选择要配置的高级功能,并在 “打开 ”和“ 关闭”之间切换设置。

选择“保存首选项”。

使用以下高级功能来更好地防范潜在的恶意文件,并在安全调查期间获得更好的见解。

将关联限制为作用域内的设备组

此配置可用于本地 SOC 操作希望仅将警报关联限制为可以访问的设备组的方案。 通过启用此设置,由跨设备组的警报组成的事件将不再被视为单个事件。 然后,本地 SOC 可以对事件执行操作,因为他们有权访问所涉及的设备组之一。 但是,全局 SOC 将按设备组而不是一个事件看到多个不同的事件。 建议不要启用此设置,除非这样做超过了整个组织的事件关联的好处。

注意

更改此设置仅影响将来的警报关联。

Defender for Endpoint 计划 1 和计划 2 支持创建设备组。

在块模式下启用 EDR

阻止模式下的 EDR (终结点检测和响应) 提供恶意项目的防护,即使 Microsoft Defender 防病毒在被动模式下运行也是如此。 启用后,处于阻止模式的 EDR 会阻止设备上检测到的恶意项目或行为。 块模式下的 EDR 在后台工作,以修正检测到的违规后恶意项目。

自动解决警报

启用此设置可自动解决未发现威胁或检测到的威胁得到修正的警报。 如果不希望自动解决警报,则需要手动关闭该功能。

注意

- 自动解决操作的结果可能会影响基于设备上找到的活动警报的设备风险级别计算。

- 如果安全操作分析师手动将警报的状态设置为“正在进行”或“已解决”,则自动解析功能不会覆盖它。

允许或阻止文件

仅当组织满足以下要求时,阻止才可用:

- 使用 Microsoft Defender 防病毒作为活动反恶意软件解决方案,

- 基于云的保护功能已启用

此功能使你能够阻止网络中的潜在恶意文件。 阻止文件将阻止在组织中的设备上读取、写入或执行该文件。

打开 “允许或阻止 文件”:

启用此功能后,可以通过文件配置文件页上的“添加指示器”选项卡阻止文件。

隐藏潜在的重复设备记录

通过启用此功能,你可以通过隐藏潜在的重复设备记录来确保看到有关设备的最准确信息。 出现重复设备记录的原因可能不同,例如,Microsoft Defender for Endpoint 中的设备发现功能可能会扫描网络并发现已载入或最近已卸载的设备。

此功能将根据其主机名和上次查看时间识别潜在的重复设备。 重复设备将隐藏在门户中的多个体验中,例如设备清单、Microsoft Defender 漏洞管理页面以及计算机数据的公共 API,使最准确的设备记录可见。 但是,重复项仍将显示在全局搜索、高级搜寻、警报和事件页中。

此设置默认处于打开状态,并在租户范围内应用。 如果不想隐藏潜在的重复设备记录,则需要手动关闭该功能。

自定义网络指示器

启用此功能后,可以为 IP 地址、域或 URL 创建指示器,从而根据自定义指示器列表确定是允许还是阻止它们。

若要使用此功能,设备必须运行 Windows 10 版本 1709 或更高版本或 Windows 11。 它们还应在块模式和反恶意软件平台版本 4.18.1906.3 或更高版本中提供网络保护 ,请参阅 KB 4052623。

有关详细信息,请参阅 管理指示器。

注意

网络保护利用信誉服务来处理可能位于为 Defender for Endpoint 数据选择的位置之外的位置的请求。

篡改防护

在某些类型的网络攻击中,恶意参与者会尝试禁用计算机上的安全功能,例如防病毒保护。 恶意参与者喜欢禁用安全功能,以便更轻松地访问数据、安装恶意软件或以其他方式利用你的数据、标识和设备。 篡改防护实质上是锁定Microsoft Defender 防病毒,并防止通过应用和方法更改安全设置。

有关详细信息,包括如何配置篡改防护,请参阅 使用篡改保护保护安全设置。

显示用户详细信息

启用此功能,以便可以查看存储在 Entra ID Microsoft用户详细信息。 在调查用户帐户实体时,详细信息包括用户的图片、姓名、标题和部门信息。 可以在以下视图中查找用户帐户信息:

- 警报队列

- 设备详细信息页

有关详细信息,请参阅 调查用户帐户。

Skype for Business 集成

启用 Skype for Business 集成可让你使用 Skype for Business、电子邮件或手机与用户通信。 当你需要与用户通信并降低风险时,这种激活可能很方便。

注意

当设备与网络隔离时,会出现一个弹出窗口,你可以在其中选择启用 Outlook 和 Skype 通信,以便在用户与网络断开连接时与用户通信。 当设备处于隔离模式时,此设置适用于 Skype 和 Outlook 通信。

Microsoft Defender for Cloud Apps

启用此设置会将 Defender for Endpoint 信号转发到 Microsoft Defender for Cloud Apps,以便更深入地了解云应用程序使用情况。 转发的数据在与 Defender for Cloud Apps 数据相同的位置进行存储和处理。

注意

在运行 Windows 10 版本 1709 (OS 内部版本 16299.1085 且具有 KB4493441) 的设备上,此功能随企业移动性 + 安全性的 E5 许可证一起提供, Windows 10 版本 1803 (具有 KB4493464) 的操作系统版本 17134.704,Windows 10 版本 1809 (操作系统内部版本 17763.379,KB4489899) 、更高版本的 Windows 10 或 Windows 11。

Web 内容筛选

阻止访问包含不需要内容的网站,并跨所有域跟踪 Web 活动。 若要指定要阻止的 Web 内容类别,请创建 Web 内容筛选策略。 部署 Microsoft Defender for Endpoint 安全基线时,请确保网络保护处于阻止模式。

统一审核日志

Microsoft Purview 中的搜索使安全性和合规性团队能够查看关键审核日志事件数据,以获取见解并调查用户活动。 每当用户或管理员执行审核活动时,都会生成审核记录并将其存储在组织的 Microsoft 365 审核日志中。 有关详细信息,请参阅 搜索审核日志。

设备发现

帮助你查找连接到公司网络的非托管设备,而无需额外的设备或繁琐的过程更改。 使用载入的设备,可以在网络中查找非托管设备并评估漏洞和风险。 有关详细信息,请参阅 设备发现。

注意

始终可以应用筛选器来从设备清单列表中排除不受管理设备。 还可以使用 API 查询上的载入状态列来筛选出不受管理设备。

下载隔离的文件

将隔离文件备份在安全且合规的位置,以便可以直接从隔离区下载它们。 “ 下载文件 ”按钮将始终在文件页中可用。 默认情况下,此设置处于打开状态。 详细了解要求

在 Defender 门户中载入设备时,默认为简化连接

此设置会将默认加入包设置为适用于适用操作系统 的简化连接 。 你仍然可以选择在载入页中使用标准载入包,但必须在下拉列表中专门选择它。

实时响应

启用此功能,以便具有适当权限的用户可以在设备上启动实时响应会话。

有关角色分配的详细信息,请参阅 创建和管理角色。

服务器的实时响应

启用此功能,以便具有适当权限的用户可以在服务器上启动实时响应会话。

有关角色分配的详细信息,请参阅 创建和管理角色。

实时响应未签名脚本执行

启用此功能可以在实时响应会话中运行未签名的脚本。

欺骗

欺骗使安全团队能够管理和部署诱饵和诱饵,以捕获环境中的攻击者。 启用此功能后,请转到“规则 > 欺骗规则”以运行欺骗活动。 请参阅 管理 Microsoft Defender XDR 中的欺骗功能。

与 Microsoft 合规中心共享终结点警报

将终结点安全警报及其会审状态转发到 Microsoft Purview 合规性门户,使你能够使用警报增强内部风险管理策略,并在内部风险造成损害之前对其进行修正。 转发的数据与 Office 365 数据在同一位置进行处理和存储。

在内部风险管理设置中配置 安全策略冲突指示器 后,Defender for Endpoint 警报将与适用用户的预览体验成员风险管理共享。

Microsoft Intune 连接

Defender for Endpoint 可与 Microsoft Intune 集成, 以启用基于设备风险的条件访问。 启用此功能后,你将能够与 Intune 共享 Defender for Endpoint 设备信息,从而增强策略强制实施。

重要

需要在 Intune 和 Defender for Endpoint 上启用集成才能使用此功能。 有关特定步骤的详细信息,请参阅 在 Defender for Endpoint 中配置条件访问。

仅当满足以下先决条件时,此功能才可用:

- 企业移动性 + 安全性 E3 和 Windows E5 (或 Microsoft 365 企业版 E5)

- 一个活动Microsoft Intune 环境,其中 Intune 管理的 Windows 设备 Microsoft Entra 联接。

经过身份验证的遥测

可以 启用 “经过身份验证的遥测”,以防止将遥测数据欺骗到仪表板中。

预览功能

了解 Defender for Endpoint 预览版中的新功能。

通过打开预览体验来尝试即将推出的功能。 你将有权访问即将推出的功能,可以提供有关这些功能的反馈,以帮助在功能正式发布之前改进整体体验。

如果已打开预览功能,请从 Defender XDR 主设置管理设置。

有关详细信息,请参阅 Microsoft Defender XDR 预览版功能

终结点攻击通知

终结点攻击通知 使Microsoft能够主动搜寻要根据终结点数据的紧迫性和影响确定优先级的关键威胁。

若要在整个 Microsoft Defender XDR 范围内主动搜寻,包括跨电子邮件、协作、标识、云应用程序和终结点的威胁, 请详细了解 Microsoft Defender 专家。

相关主题

提示

想要了解更多信息? 在技术社区中与 Microsoft 安全社区互动: Microsoft Defender for Endpoint 技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈