了解 Microsoft Defender XDR 威胁分析中的分析报告

适用于:

- Microsoft Defender XDR

重要

本文中的某些信息与预发行的产品有关,该产品在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

每个 威胁分析报告 包括动态部分和称为 分析报告的综合书面部分。 若要访问此部分,请打开有关跟踪威胁的报告,然后选择“ 分析报告 ”选项卡。

威胁分析报表的分析师报告部分

了解不同的分析报告类型

威胁分析报告可按以下报告类型之一进行分类:

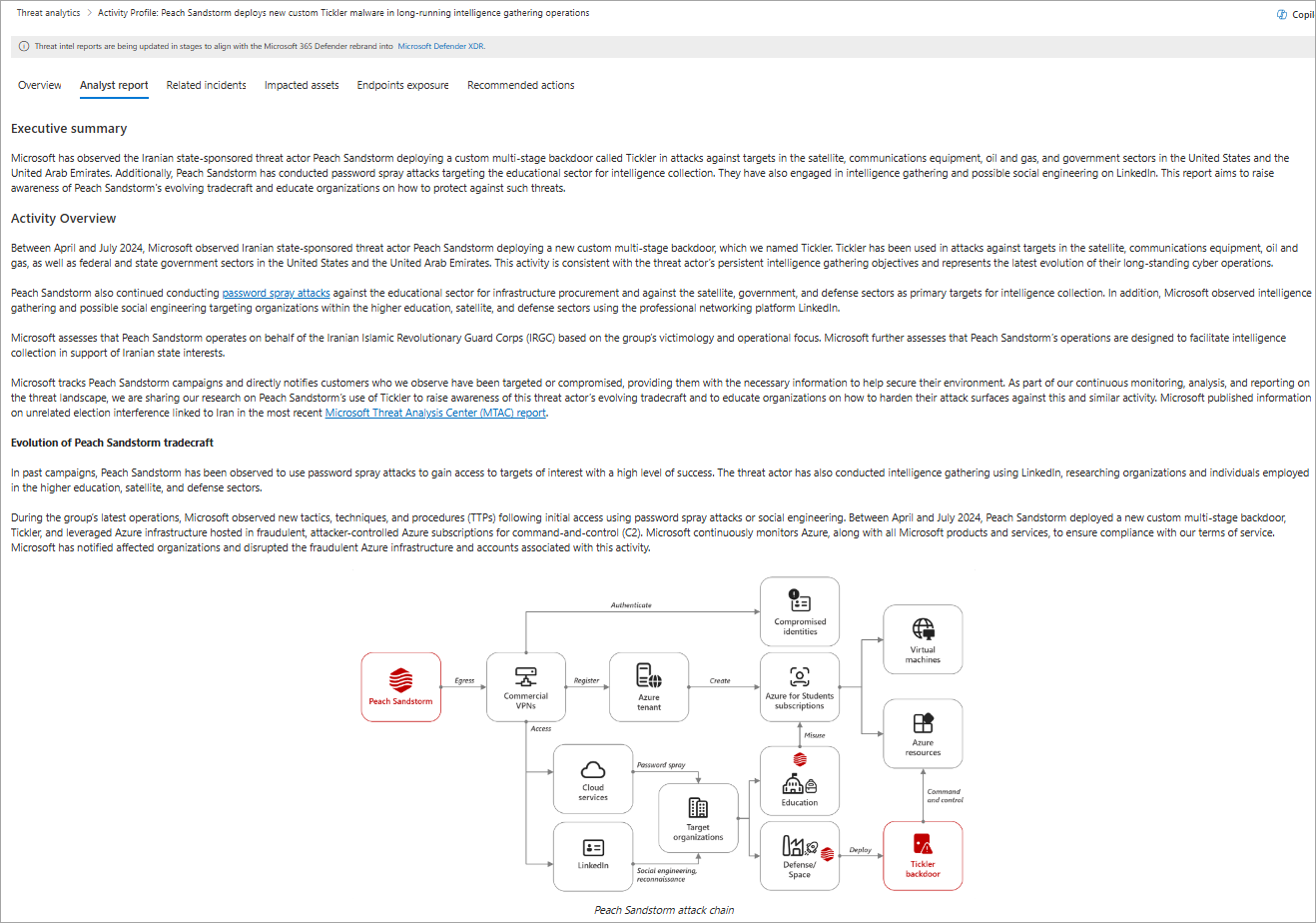

- 活动配置文件 - 提供有关通常与威胁参与者关联的特定攻击活动的信息。 此报告讨论了攻击的发生方式、为何应关注攻击,以及Microsoft如何保护其客户免受攻击。 活动配置文件还可能包括事件时间线、攻击链以及行为和方法等详细信息。

- 参与者配置文件 - 提供有关重大网络攻击背后的特定Microsoft跟踪威胁参与者的信息。 本报告讨论了参与者的动机、行业和/或地理目标,以及其策略、技术和过程 (TTP) 。 执行组件配置文件可能还包含有关参与者的攻击基础结构、恶意软件 (自定义或开放源代码) 以及他们所使用的攻击,以及他们所属的显著事件或市场活动的信息。

- 技术配置文件 - 提供有关威胁参与者使用的特定技术的信息(例如,恶意使用 PowerShell 或在业务电子邮件泄露中获取凭据 (BEC) ),以及Microsoft如何通过检测与该技术相关的活动来保护其客户。

- 威胁概述 - 将多个配置文件报告汇总到一个叙述中,以更全面地描绘使用这些报告或与其相关的威胁。 例如,威胁参与者使用不同的技术来窃取本地凭据,有关本地凭据盗窃的威胁概述可能会链接到暴力攻击、Kerberos 攻击或信息窃取恶意软件的技术配置文件。 Microsoft威胁情报使用对影响客户环境的最严重威胁的传感器来评估哪些威胁值得此报告类型。

- 工具配置文件 - 提供有关通常与威胁参与者关联的特定自定义或开源工具的信息。 此报告讨论了该工具的功能、使用该工具的威胁参与者可能尝试实现的目标,以及Microsoft如何通过检测与其关联的活动来保护其客户。

- 漏洞配置文件 - 提供有关特定常见漏洞和暴露的信息, (CVE) ID 或影响产品的类似 CVE 组。 漏洞配置文件通常讨论值得注意的漏洞,例如威胁参与者使用的漏洞和值得注意的攻击活动。 它涵盖以下一种或多种信息类型:漏洞类型、受影响的服务、零日或野外利用、严重性分数和潜在影响,以及Microsoft的覆盖范围。

扫描分析报告

分析报告的每个部分都旨在提供可操作的信息。 虽然报表各不相同,但大多数报表都包含下表中所述的部分。

| 报告部分 | 说明 |

|---|---|

| 执行摘要 | 威胁的快照,可能包括首次出现威胁时、其动机、重要事件、主要目标以及不同的工具和技术。 可以使用此信息进一步评估如何在行业、地理位置和网络上下文中确定威胁的优先级。 |

| 概述 | 有关威胁的技术分析,根据报告类型,可能包括攻击的详细信息以及攻击者如何使用新技术或攻击面。 此部分还具有不同的标题和进一步的子节,具体取决于报表类型,以提供更多上下文和详细信息。 例如,漏洞配置文件有一个单独的部分,其中列出了 受影响的技术,而参与者配置文件可能包括 工具和 TTP 以及 归因 部分。 |

| 检测/搜寻查询 | 由Microsoft安全解决方案提供的特定和一般 检测 ,这些解决方案可以显示与威胁关联的活动或组件。 本部分还提供用于主动识别可能的威胁活动的 搜寻查询 。 提供大多数查询来补充检测,尤其是用于查找无法动态评估为恶意的潜在恶意组件或行为。 |

| 观察到的 MITRE ATT&CK 技术 | 观察到的技术如何映射到 MITRE ATT&CK 攻击框架 |

| 建议 | 可停止或帮助减少威胁影响的可操作步骤。 本部分还包括未作为威胁分析报告的一部分动态跟踪的缓解措施。 |

| 参考 | Microsoft和分析人员在创建报告期间引用的第三方出版物。 威胁分析内容基于Microsoft研究人员验证的数据。 公开提供的第三方来源的信息已明确标识为此类信息。 |

| 更改日志 | 报表的发布时间,以及对报表进行重大更改的时间。 |

了解如何检测每个威胁

分析报告还提供各种Microsoft解决方案的信息,可帮助检测威胁。 其中列出了以下部分中列出的每个产品中特定于此威胁的检测(如果适用)。 来自这些特定于威胁的检测的警报显示在“威胁分析”页的警报状态卡中。

某些分析报告还提及警报,这些警报通常用于标记可疑行为,并且可能与跟踪的威胁无关。 在这种情况下,报告将明确指出警报可由不相关的威胁活动触发,并且不会在“威胁分析”页中提供的状态卡中监视警报。

Microsoft Defender 防病毒

在 Windows 中启用Microsoft Defender防病毒的设备上,可以使用防病毒检测。 如果可用,这些检测将链接到Microsoft 安全智能中各自的恶意软件百科全书说明。

Microsoft Defender for Endpoint

对于载入到Microsoft Defender for Endpoint的设备,将引发终结点检测和响应 (EDR ) 警报。 这些警报依赖于 Defender for Endpoint 传感器收集的安全信号和其他终结点功能(如防病毒、网络保护、篡改防护),这些功能充当强大的信号源。

Microsoft Defender for Office 365

分析报告中还包含来自 Defender for Office 365 的检测和缓解措施。 Defender for Office 365无缝集成到 Microsoft 365 订阅中,可防范电子邮件、链接 (URL) 、文件附件和协作工具中的威胁。

Microsoft Defender for Identity

Defender for Identity 是一种基于云的安全解决方案,可帮助保护整个组织的标识监视。 它使用来自本地 Active Directory和云标识的信号,帮助你更好地识别、检测和调查针对组织的高级威胁。

Microsoft Defender for Cloud Apps

Defender for Cloud Apps使用基本的云访问安全代理 (CASB) 功能、SaaS 安全态势管理 (SSPM) 功能、高级威胁防护和应用到应用保护,为 SaaS 应用程序提供全面保护,帮助你监视和保护云应用数据。

Microsoft Defender for Cloud

Defender for Cloud 是一个云原生应用程序保护平台, (CNAPP) 由旨在保护基于云的应用程序免受各种威胁和漏洞的安全措施和做法组成。

使用高级搜寻查找细微威胁项目

虽然通过检测可以自动识别和停止跟踪的威胁,但许多攻击活动会留下需要更多检查的细微痕迹。 某些攻击活动表现出的行为也可能是正常的,因此动态检测它们可能会导致操作噪音甚至误报。 通过搜寻查询,可以主动查找这些潜在的恶意组件或行为。

Microsoft Defender XDR高级搜寻查询

高级搜寻提供基于Kusto 查询语言的查询界面,简化了威胁活动的细微指标的定位。 它还允许显示上下文信息并验证指示器是否与威胁相连。

分析报告中的高级搜寻查询已经过Microsoft分析师的审核,并已准备好在 高级搜寻查询编辑器中运行。 还可以使用查询创建自定义 检测规则 ,以便为将来的匹配项触发警报。

Microsoft Sentinel查询

分析报告还可以包括适用于Microsoft Sentinel客户的搜寻查询。

Microsoft Sentinel具有强大的搜寻搜索和查询工具,可在整个组织的数据源中搜寻安全威胁。 为了帮助你主动查找安全应用甚至计划分析规则未检测到的新异常,Sentinel搜寻查询将引导你提出正确的问题,以查找网络上已有的数据中的问题。

应用其他缓解措施

威胁分析动态跟踪某些安全更新和安全配置的状态。 这些类型的信息在 “终结点公开 ”和“ 建议的操作 ”选项卡中以图表和表的形式提供,并且是可重复的建议,适用于此威胁,也可能适用于其他威胁。

除了这些跟踪的建议外,分析报告还可以讨论 未 动态监视的缓解措施,因为它们仅特定于报告中讨论的威胁或情况。 下面是一些未动态跟踪的重要缓解措施示例:

- 阻止包含 .lnk 附件或其他可疑文件类型的电子邮件

- 随机化本地管理员密码

- 培训最终用户有关钓鱼电子邮件和其他威胁途径的信息

- 启用特定 攻击面减少规则

虽然可以使用 “终结点公开 ”和“ 建议的操作 ”选项卡来评估针对威胁的安全状况,但这些建议可让你采取其他步骤来改善安全状况。 仔细阅读分析报告中的所有缓解指南,并尽可能应用它们。

另请参阅

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。