设置Microsoft Defender for Endpoint部署

适用于:

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

部署Microsoft Defender for Endpoint的第一步是设置 Defender for Endpoint 环境。

在此部署方案中,将指导你完成以下操作的步骤:

- 许可验证

- 租户配置

- 网络配置

注意

为了指导你完成典型部署,此方案将仅涵盖Microsoft Configuration Manager的使用。 Defender for Endpoint 支持使用其他载入工具,但我们不会在部署指南中介绍这些方案。 有关详细信息,请参阅 Identify Defender for Endpoint 体系结构和部署方法。

检查许可证状态

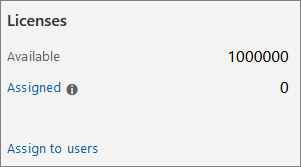

可以通过管理中心或 Microsoft Azure 门户检查许可证状态以及是否已正确预配许可证。

若要查看许可证,请转到 Microsoft Azure 门户并导航到 Microsoft Azure 门户许可证部分。

或者,在管理中心中,导航到 “计费>订阅”。

在屏幕上,你将看到所有预配的许可证及其当前 状态。

云服务提供商验证

若要访问向公司预配的许可证,并检查许可证的状态,请转到管理中心。

租户配置

加入Microsoft Defender for Endpoint非常简单。 从导航菜单中,选择“终结点”部分下的任何项,或任何Microsoft Defender XDR功能(例如事件、搜寻、操作中心或威胁分析)以启动加入过程。

在 Web 浏览器中,导航到Microsoft Defender门户。

数据中心位置

Microsoft Defender for Endpoint将在Microsoft Defender XDR使用的同一位置存储和处理数据。 如果尚未打开Microsoft Defender XDR,则加入到 Microsoft Defender for Endpoint 也会打开Microsoft Defender XDR并根据活动 Microsoft 365 安全服务的位置自动选择新的数据中心位置。 屏幕上会显示所选数据中心位置。

网络配置

如果组织不需要终结点使用代理访问 Internet,请跳过此部分。

Microsoft Defender for Endpoint 感官方案需要 Microsoft Windows HTTP (WinHTTP) 报告感官数据,并与 Microsoft Defender for Endpoint 服务进行通信。 嵌入式Microsoft Defender for Endpoint传感器使用 LocalSystem 帐户在系统上下文中运行。 该感官服务使用 Microsoft Windows HTTP Services (WinHTTP) 与 Microsoft Defender for Endpoint 云服务启用通信。 WinHTTP 配置设置独立于 Windows Internet (WinINet) Internet 浏览代理设置,并且只能使用以下发现方法发现代理服务器:

自动发现方法:

- 透明代理

- Web 代理自动发现协议 (WPAD)

如果透明代理或 WPAD 已在网络拓扑中实现,则无需特殊配置设置。 有关代理中Microsoft Defender for Endpoint URL 排除项的详细信息,请参阅本文档中的代理服务 URL 部分,了解 URL 允许列表或配置设备代理和 Internet 连接设置。

手动静态代理配置:

基于注册表的配置

使用 netsh 命令配置的 WinHTTP

仅适用于稳定拓扑中的桌面 (例如:同一代理) 后面的公司网络中的桌面。

使用基于注册表的静态代理手动配置代理服务器

将基于注册表的静态代理配置为仅允许Microsoft Defender for Endpoint传感器报告诊断数据并与Microsoft Defender for Endpoint服务通信(如果不允许计算机连接到 Internet)。 静态代理可以通过组策略 (GP) 配置。 可以在以下位置找到组策略:

- 管理模板 > Windows 组件 > 数据收集和预览版本 > 为连接的用户体验和遥测服务配置经过身份验证的代理用法

- 将其设置为“已启用”,然后选择“禁用经过身份验证的代理用法”

打开组策略管理控制台。

根据组织做法Create策略或编辑现有策略。

编辑组策略并导航到管理模板 > Windows 组件>数据收集和预览版本>配置连接的用户体验和遥测服务的经过身份验证的代理用法。

选择“已启用”。

选择 “禁用经过身份验证的代理用法”。

导航到 管理模板 > Windows 组件 > 数据收集和预览版本 > 配置连接用户体验和遥测。

选择“已启用”。

输入 代理服务器名称。

策略将注册表项 HKLM\Software\Policies\Microsoft\Windows\DataCollection 下的两个注册表值 TelemetryProxyServer 设置为 REG\u SZ,DisableEnterpriseAuthProxy 设置为 REG\u DWORD。

注册表值 TelemetryProxyServer 采用以下字符串格式:

<server name or ip>:<port>

例如:10.0.0.6:8080

此注册表值 DisableEnterpriseAuthProxy 应当设置为 1。

使用 netsh 命令手动配置代理服务器

使用 netsh 配置系统范围的静态代理。

注意

- 这将影响所有应用程序,包括使用带默认代理的 WinHTTP 的 Windows 服务。

- 例如,改变拓扑的笔记本电脑 (:从办公室到家庭) 将发生 netsh 故障。 使用基于注册表的静态代理配置。

打开提升的命令行:

- 转到“开始”并键入“cmd”。

- 右键单击“命令提示符”,然后选择“以管理员身份运行”。

输入以下命令,再按 Enter:

netsh winhttp set proxy <proxy>:<port>例如:netsh winhttp set proxy 10.0.0.6:8080

下层设备的代理配置

Down-Level 设备包括 Windows 7 SP1 和 Windows 8.1 工作站以及 Windows Server 2008 R2,以及以前使用 Microsoft Monitoring Agent 加入的其他服务器操作系统。 这些操作系统将代理配置为 Microsoft 管理代理的一部分,以处理从终结点到 Azure 的通信。 有关如何在这些设备上配置代理的信息,请参阅 Microsoft 管理代理快速部署指南。

代理服务 URL

仅当具有Windows 10版本 1803 或Windows 11设备时,才需要其中包含 v20 的 URL。 例如, us-v20.events.data.microsoft.com 仅当设备处于 Windows 10 版本 1803 或 Windows 11 时才需要 。

如果代理或防火墙阻止匿名流量,因为Microsoft Defender for Endpoint传感器从系统上下文进行连接,请确保列出的 URL 中允许匿名流量。

以下可下载电子表格列出了网络必须能够连接到的服务及其关联 URL。 确保不存在会拒绝访问这些 URL 的防火墙或网络筛选规则,或者可能需要专门为它们创建 允许 规则。

| 域列表的电子表格 | 说明 |

|---|---|

| 适用于商业客户的Microsoft Defender for Endpoint URL 列表 | 针对商业客户的服务位置、地理位置和 OS 的特定 DNS 记录的电子表格。 在此处下载电子表格。 |

| gov/GCC/DoD 的Microsoft Defender for Endpoint URL 列表 | 适用于 Gov/GCC/DoD 客户的服务位置、地理位置和 OS 的特定 DNS 记录的电子表格。 在此处下载电子表格。 |

后续步骤

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈