通过零信任保护基础结构

![]()

基础结构表示严重的威胁攻击途径。 IT 基础结构,无论是在本地还是多云,都被定义为开发、测试、交付、监视、控制或支持 IT 服务所必需的所有硬件(物理、虚拟、容器化)、软件(开源、第一方和第三方、PaaS、SaaS)、微服务(函数、API)、网络基础结构、设施等。 在这一领域中,Microsoft 投入了大量资源来开发一套全面的功能,以保护未来的云和本地基础结构。

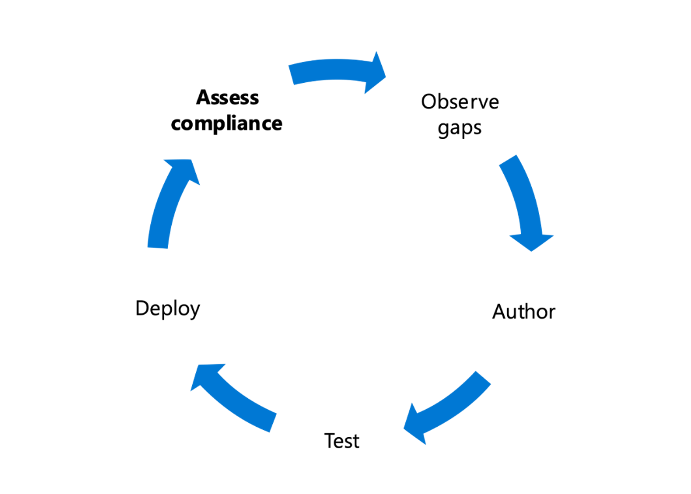

具有端到端零信任策略的新式安全使你可以更轻松地执行以下操作:

- 评估版本。

- 执行配置管理。

- 使用实时和刚好足够的访问权限 (JIT/JEA) 管理特权来强化防护。

- 使用遥测检测攻击和异常情况。

- 自动阻止和标记有风险的行为并采取防护操作。

同样重要的是,Microsoft Azure 蓝图和相关功能可以确保资源的设计、实现和持续方式符合组织的策略、标准和要求。

Azure 蓝图、Azure 策略、Microsoft Defender for Cloud、Microsoft Sentinel 和 Azure Sphere 可大大提高你部署的基础结构的安全性。 它们一起采用不同的方法来定义、设计、预配、部署和监视你的基础结构。

基础结构零信任部署目标

提示

在大多数组织开始实现零信任部署之前,他们对基础结构安全采取的方法有如下特征:

- 跨环境手动管理权限。

- 运行工作负载的 VM 和服务器的配置管理。

|

在实现用于管理和监视你的基础结构的端到端零信任框架时,建议你首先关注以下初始部署目标: |

|

|

|

II.将为每个工作负载分配一个应用标识,并以一致方式配置和部署。 III.人对资源的访问需要即时进行。 |

|

完成初始目标后,专注于以下附加部署目标: |

|

|

|

|

基础结构零信任部署指南

本指南将指导你按照零信任安全框架的原则完成保护基础结构所需的步骤。

在开始之前,请确保已满足这些基本基础结构部署目标。

设置 Microsoft 租户基线

应针对基础结构的管理方式设置一个优先基线。 应用 NIST 800-53 等行业指导,你可以推导出一套管理基础结构的要求。 在 Microsoft,我们已将最低基准设置为下列要求:

-

必须通过身份验证和授权机制来控制对数据、网络、服务、实用程序、工具和应用程序的访问。

-

必须对传输中的数据和静止时的数据进行加密。

-

限制网络流量流。

-

安全团队能够洞察所有资产。

-

必须根据规定的组织指南启用和正确配置监视和审核。

-

反恶意软件必须保持最新并且正在运行。

-

根据规定的组织指南,必须执行漏洞扫描并修复漏洞。

为了衡量和推动达到这一最低合规性要求(或者说是我们的扩展基线),我们首先在租户级别获得可见性,并通过在 Azure 租户上应用安全读者角色来实现跨本地环境的可见性。 实施安全信息读取者角色后,可以通过 Microsoft Defender for Cloud 和 Azure 策略获得更多可见性,可以使用 Azure 策略来应用行业基线(例如,Azure CIS、PCI 或 ISO 27001)或者组织已经定义的自定义基线。

手动跨环境管理权限

从租户级别到每个资源组 AD 订阅中的各个资源,必须应用适当的基于角色的访问控制。

对运行工作负载的 VM 和服务器进行配置管理

正如我们管理本地数据中心环境一样,我们还必须确保我们能够有效地管理我们的云资源。 利用 Azure 的好处是能够使用 Azure Arc(预览版)从一个平台管理所有 VM。 使用 Azure Arc,你可以从 Azure Policy、Microsoft Defender for Cloud 策略和安全分数评估中扩展安全基线,以及在一个位置记录和监视所有资源。 下面是一些入门操作。

实施 Azure Arc(预览版)

利用 Azure Arc,组织能够将 Azure 的熟悉安全控制扩展到本地,并且扩展到组织的基础结构的边缘。 管理员有几个选项可用于将本地资源连接到 Azure Arc。其中包括 Azure 门户、PowerShell 和 Windows 安装以及服务主体脚本。

通过 Azure 策略应用安全基准,包括应用来宾内置策略

通过启用 Defender for Cloud,你将能够通过 Azure Policy 的 Microsoft Defender for Cloud 内置策略定义来整合一组基线控件。 基线策略集将反映在 Defender for Cloud 安全分数中,你可以在其中衡量这些策略的合规性。

可以将策略覆盖范围扩展到 Defender for Cloud 集之外,并可创建自定义策略(如果内置策略不可用)。 还可以合并来宾配置策略,这些策略将在你的订阅中衡量来宾 VM 内的合规性。

应用 Defender for Cloud 的终结点保护和漏洞管理控件

终结点保护对于确保基础结构安全和可用至关重要。 作为任何终结点保护和漏洞管理策略的一部分,你将能够集中衡量合规性,以确保通过 Microsoft Defender for Cloud 的终结点保护评估和建议来启用并配置恶意软件防护。

跨多个订阅集中显示基线的可见性

通过应用租户读者角色,你可以洞察每个策略的不同租户状态,这些策略将作为 Defender for Cloud 安全分数、Azure Policy 和来宾配置策略的一部分进行评估。 你可以将其汇聚到组织的合规性仪表板,以便对租户状态进行集中报告。

另外,作为 Defender for Servers 的一部分,你可以使用策略在虚拟机上启用内置漏洞评估解决方案(Qualys 提供技术支持)来扫描 VM 是否存在漏洞,并直接在 Defender for Cloud 中反映这些漏洞。 如果你已在企业中部署了漏洞扫描解决方案,则可以使用备用策略漏洞评估解决方案,该解决方案应安装在虚拟机上,用于部署合作伙伴漏洞扫描解决方案。

|

|

初始部署目标 |

一旦满足基线基础结构目标,就可以将精力集中实施具有端到端零信任策略的新式基础结构。

I. 工作负载受到监视并就异常行为发出警报

创建新基础结构时,需要确保还建立用于监视和引发警报的规则。 这对于标识资源出现意外行为的时间很关键。

建议启用 Microsoft Defender for Cloud 及其保护受支持资源类型的计划,包括 Defender for Servers、Defender for Storage、Defender for Containers、Defender for SQL 等。

对于监视标识,我们建议启用 Microsoft Defender for Identity 和高级威胁分析,以便让信号收集能够识别、检测和调查针对你的组织的高级威胁、泄露身份以及恶意内部人员行动。

将来自 Defender for Cloud、Defender for Identity、高级威胁分析以及其他监视和审核系统的信号与 Microsoft Sentinel(一种云原生安全信息事件管理 (SIEM) 和安全业务流程自动响应 (SOAR) 解决方案)集成在一起,将使你的安全运营中心 (SOC) 从一个窗格中进行工作,以监视整个企业中的安全事件。

II. 为每个工作负载分配一个应用标识,并以一致方式配置和部署

我们建议使用在创建资源/工作负载时分配和强制实施的策略。 策略可能要求在创建后将标记应用到资源,规定资源组分配以及限制/直接技术特征,例如允许的区域、VM 规范(例如,VM 类型、磁盘、应用的网络策略)。

III. 用户对资源的访问需要即时 (JIT) 访问权限

人员应谨慎使用管理访问权限。 需要管理功能时,用户应该会收到临时的管理访问权限。

组织应建立保护管理员计划。 这些程序的特征包括:

- 具有管理权限的用户数的缩减目标。

- 审核提升的权限帐户和角色。

- 创建特殊高价值资产 (HVA) 基础结构区域,以减少外围应用。

- 为管理员提供特殊的安全管理工作站 (SaW),以减少凭据被盗的可能性。

所有这些项目都可帮助组织更好地了解管理权限的使用情况,这些权限仍是必需的,并为如何更安全地运营提供了路线图。

|

|

附加部署目标 |

完成最初的三个目标后,便可专注于其他目标,比如阻止未经授权的部署。

IV. 阻止未授权的部署,并触发警报

组织迁移到云后,会有无限种可能性。 这并不一定是好事儿。 由于各种原因,组织需要能够阻止未授权的部署,并触发警报,使负责人和经理了解问题。

Microsoft Azure 提供 Azure 蓝图来控制资源的部署方式,以确保只能部署已批准的资源(例如,ARM 模板)。 蓝图可以确保将阻止部署不满足蓝图策略或其他规则的资源。 实际或尝试的蓝图冲突可能会根据需要引发警报并发出通知、激活 Webhook 或自动化 runbook,甚至创建服务管理票证。

V. 跨工作负载提供精细的可见性和访问控制

Microsoft Azure 提供多种方法来实现资源可见性。 在 Azure 门户中,资源所有者可以设置许多指标,并且可以记录收集和分析功能。 此可见性不仅可用于源安全操作,还可以支持计算效率和组织目标。 这些包括虚拟机规模集等功能,能够基于指标实现安全、高效的横向扩展和资源扩展。

在访问控制端,可以使用基于角色的访问控制 (RBAC) 来分配资源的权限。 这样,便可以使用各种内置角色或自定义角色在个人级别和组级别统一分配和撤消权限。

VI. 为每个工作负载分段用户和资源访问权限

Microsoft Azure 提供多种方法来细分工作负载以管理用户和资源访问。 网络分段是整体方法,在 Azure 中,可以使用虚拟网络 (VNet)、VNet 对等规则、网络安全组 (NSG)、应用程序安全组 (ASG) 和 Azure 防火墙在订阅级别隔离资源。 可以通过多种设计模式来确定对工作负载进行分段的最佳方法。

本指南中涵盖的产品

Microsoft Azure

结束语

基础结构是零信任策略取得成功的核心。 如需获取有关实施的详细信息或帮助,请联系客户成功团队,或通读本指南中的其他章节,其内容涵盖所有零信任要素。

零信任部署指南系列

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈