使用 Microsoft Defender for Cloud 保护 SQL Server

适用于:SQL Server

可以按照以下步骤使用 Microsoft Defender for Cloud 配置已启用 Azure 的实例。

先决条件

基于 Windows 的 SQL Server 实例已连接到 Azure。 有关说明,请参阅将 SQL Server 连接到 Azure Arc。

注意

Microsoft Defender for Cloud 仅支持 Windows 计算机上的 SQL Server 实例。 这不适用于 Linux 计算机上的 SQL Server。

为用户帐户分配一个安全中心角色 (RBAC)

创建 Log Analytics 工作区

搜索“Log Analytics 工作区”资源类型,并通过“创建”窗格添加新资源。

注意

你可以使用任何区域中的 Log Analytics 工作区,因此,只要你有一个工作区,就可以使用它。 但建议在创建“已启用 Azure Arc 的 SQL Server”资源的相同区域中创建一个工作区。

转到“代理管理”>“Log Analytics 代理说明”并复制工作区 ID 和主键以供以后使用。

安装 Log Analytics 代理

仅当尚未在远程计算机上配置 MMA 时才需要执行下一步。

转到“Azure Arc”>“服务器”并为安装了 SQL Server 实例的计算机打开“已启用 Azure Arc 的服务器”资源。

打开“扩展”窗格选项卡,然后单击“+ 添加”。

选择“Log Analytics 代理 - Azure Arc”,然后单击“下一步”。

使用在上一步中保存的值设置工作区 ID 和工作区键。

验证成功后,选择“创建”安装代理。 部署完成后,状态将更新为“已成功”。

有关详细信息,请参阅使用 Azure Arc 进行扩展管理。

启用 Microsoft Defender for Cloud

转到“Azure Arc”>“SQL Server”,并为要保护的实例打开“已启用 Azure Arc 的 SQL Server”资源。

单击“Microsoft Defender for Cloud”磁贴。 如果“启用状态”显示“在订阅级别已禁用”,请按照在计算机上启用适用于 SQL 服务器的 Microsoft Defender 中所述的步骤操作。

注意

首次扫描会在启用 Microsoft Defender for Cloud 后的 24 小时内进行以生成漏洞评估。 之后,将在每周的星期日执行自动扫描。

浏览

了解 Azure 安全中心的安全异常和威胁。

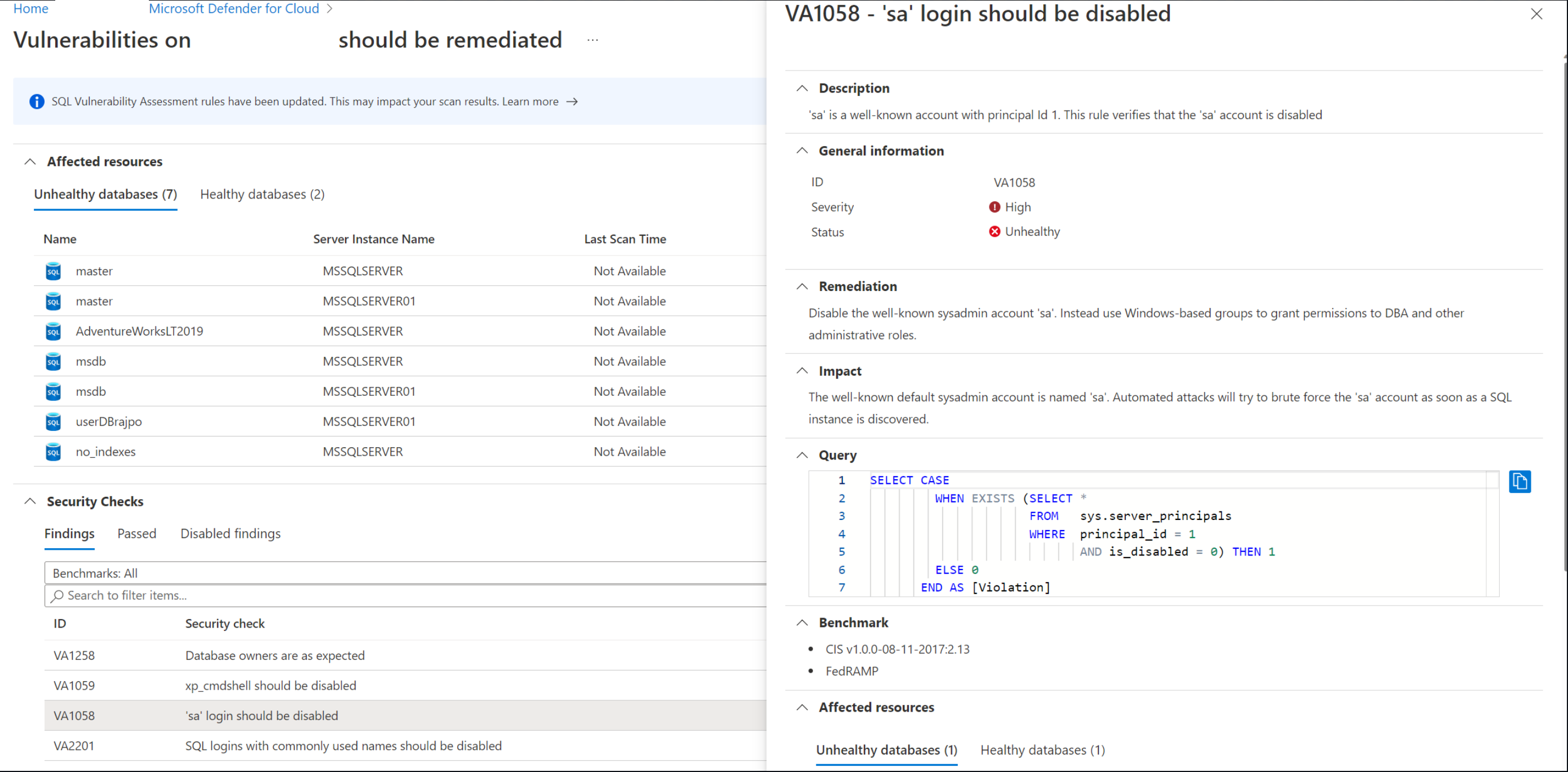

打开“SQL Server - Azure Arc 资源”,然后在左侧菜单的“设置”部分中选择“Microsoft Defender for Cloud”。 查看针对 SQL Server 实例的建议和警报。

选择任意建议,查看漏洞详细信息。

选择任意安全警报,了解完整的详细信息并进一步了解攻击。 下图是潜在 SQL 注入警报的示例。

选择“执行操作”以缓解警报。

后续步骤

- 将 SQL Server 自动连接到 Azure Arc

- 可以使用 Azure Sentinel 进一步调查安全警报和攻击。 有关详细信息,请参阅加入 Azure Sentinel。