你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

重要

自 2025 年 5 月 1 日起,Azure AD B2C 将不再可供新客户购买。 在我们的常见问题解答中了解详细信息。

在本教程中,你将了解如何将 Azure Active Directory B2C (Azure AD B2C) 身份验证与 Grit IAM B2B2C 解决方案集成。 您可以使用该解决方案为客户提供安全、可靠、自助式且用户友好的身份和访问管理。 考虑到合规性和法规需求,Web 和移动应用程序中使用的共享档案数据(如名字、姓氏、家庭住址和电子邮件)以集中方式存储。

将 Grit 的 B2BB2C 解决方案用于:

- 身份验证、授权、配置文件和角色管理,以及委托的 B2B SaaS 应用程序管理。

- 适用于 Azure AD B2C 应用程序的基于角色的访问控制。

先决条件

要开始使用,请确保满足以下先决条件:

- Grit IAM 帐户。 您可以转到 Grit IAM B2B2C 解决方案 获取演示。

- 一份 Microsoft Entra 订阅。 如果没有,可以创建一个 免费的 Azure 帐户。

- 一个关联到 Azure 订阅的 Azure AD B2C 租户。 有关详细信息 ,请参阅教程:创建 Azure Active Directory B2C 租户。

- 在 Azure 门户中配置应用程序。

方案说明

Contoso 与最终客户和大型企业(如 Fabrikam_big1 和 Fabrikam_big2)开展业务。 有像 Fabrikam_small1 和 Fabrikam_small2 这样的小型企业客户,直接与 Smith1 和 Smith2 等最终客户完成业务往来。

Contoso 拥有 Web 和移动应用程序,并开发新的应用程序。 这些应用程序依赖于用户共享的配置文件数据,例如名字、姓氏、地址和电子邮件。 他们希望集中管理个人资料数据,以避免应用程序收集和存储这些数据。 他们希望根据某些合规性和法规存储个人资料信息。

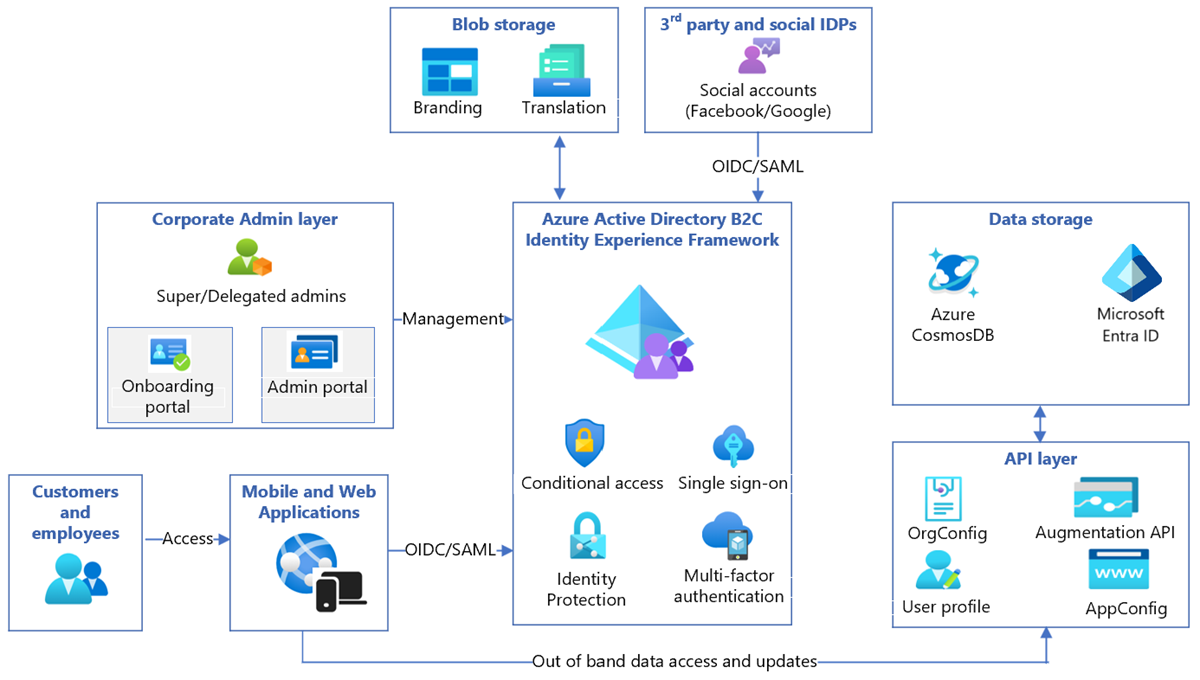

此集成由以下组件组成:

Azure AD B2C Identity Experience Framework (IEF):执行用户旅程的引擎,其中可能包括验证凭据、执行 MFA、检查用户访问权限。 它得到了 Microsoft Entra 数据库和 API 层的帮助,该层是使用 XML 配置的。

Grit API 层:此层公开有关组织和应用程序的用户配置文件数据和元数据。 数据存储在 Microsoft Entra ID 和 Cosmos DB 中。

Grit 载入门户:管理员用于载入应用程序和组织。

Grit 管理员门户:由 Contoso 管理员以及 fabrikam_big1 和 fabirkam_small1 的管理员使用。 委派管理员可以管理用户及其访问权限。 组织的超级管理员管理所有用户。

Grit Visual IEF 编辑器:由 Grit 提供的低代码/无代码编辑器,可自定义用户旅程。 它生成 IEF 使用的 XML。 Contoso 开发人员使用它来自定义用户体验流程。

应用程序:由 Contoso 或第三方开发。 应用程序使用 Open ID 或 SAML 连接到客户身份和访问管理 (CIAM) 系统。 他们收到的令牌包含用户配置文件信息,但可以使用令牌作为身份验证机制进行 API 调用,以执行用户配置文件数据的创建、读取、更新和删除 (CRUD)作。

注释

Grit 开发的组件(可视化 IEF 编辑器除外)将部署在 Contoso Azure 环境中。

使用 Azure AD B2C 配置 Grit B2B2C

使用以下部分中提供的指南开始配置。

第 1 步 - 设置基础设施

开始设置:

- 请联系 Grit 支持 以获取访问权限。

- 为了进行评估,Grit 支持团队将在 Grit Azure 订阅中部署基础结构,并授予你管理员权限。

- 购买解决方案后,Grit 工程师将在您的 Azure 订阅中安装生产版本。

- 基础结构与虚拟网络 (VNet) 设置集成,支持 APIM(第三方 API 管理)和防火墙。

- Grit 实施工程师可以根据您的基础设施提供自定义建议。

步骤 2 - 在 Admin Portal 中创建管理员

使用 Grit 管理员门户为管理员分配门户访问权限,他们可以在其中执行以下任务 -

根据其权限级别,在层次结构中添加其他管理员,例如 super、organization、application admin。

查看/接受/拒绝所有用户的应用程序注册请求。

搜索用户。

要了解如何分配管理员角色,请查看 教程。

步骤 3 - 加入组织

将加入门户用于一个或多个客户及其支持 OpenID Connect (OIDC) 和 SAML 的标识提供者 (IdP)。 加入没有 IdP 的客户,以进行本地帐户身份验证。 对于 B2C 应用程序,请启用社交身份验证。

在 Grit 载入门户中,为租户创建超级管理员。 加入门户定义每个应用程序和每个组织的声明。 此后,门户会为登录和注册用户流创建终结点 URL。

要了解如何注册组织,请查看此 教程。

第 4 步 - 使用 OIDC 或 SAML 集成应用程序

在您加入客户后,Grit 加入门户会提供用于加入应用程序的 URL。

了解您的 客户如何注册、登录和管理他们的个人资料。

测试这些场景

检查应用程序中的身份验证 方案 。 使用 Grit Admin 门户更改角色和用户属性。 通过邀请用户提供对 Admin Portal 的委派访问权限。