管理 Microsoft Entra ID 的身份验证方法

Microsoft Entra ID 允许使用一系列身份验证方法来支持各种登录方案。 管理员可以专门配置每种方法来满足其用户体验和安全性目标。 本主题介绍如何管理 Microsoft Entra ID 的身份验证方法,以及配置选项如何影响用户登录和密码重置方案。

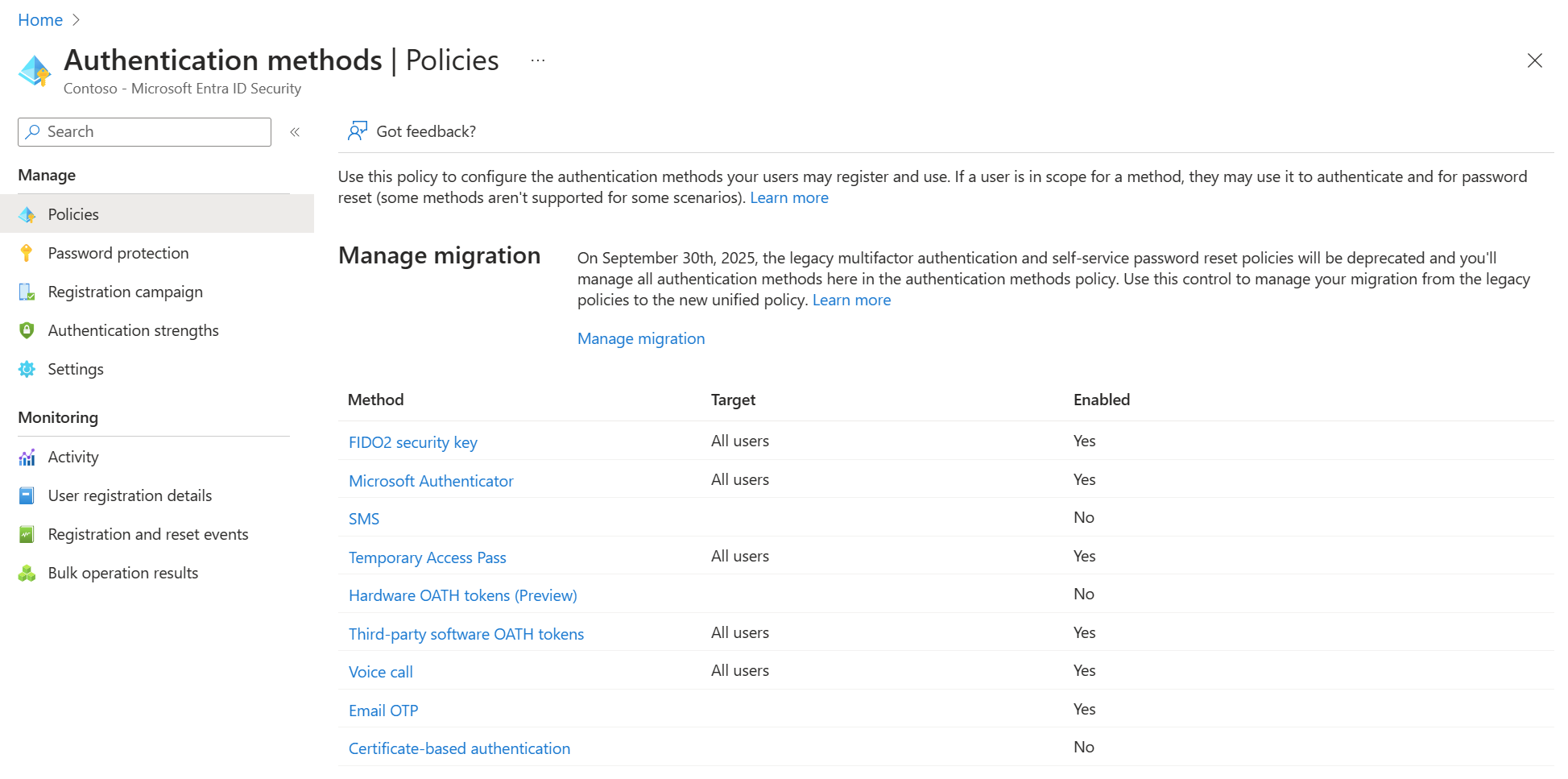

身份验证方法策略

建议通过身份验证方法策略来管理身份验证方法,包括无密码身份验证等新式方法。 身份验证策略管理员可以编辑此策略为所有用户或特定组启用身份验证方法。

在身份验证方法策略中启用的方法通常可在 Microsoft Entra ID 中的任何位置使用,可用于身份验证和密码重置方案。 例外的情况是,有些方法原本仅限在身份验证中使用,例如 FIDO2 和 Windows Hello 企业版身份验证;还有一些方法仅限在密码重置中使用,例如安全性问题。 若要更好地控制哪些方法可在给定的身份验证方案中使用,请考虑使用“身份验证强度”功能。

大多数方法还具有配置参数,以更精确地控制该方法的使用方式。 例如,如果启用“语音呼叫”,则还可以指定除移动电话外是否还可以使用办公电话。

假设你想要使用 Microsoft Authenticator 启用无密码身份验证。 你可以设置额外的参数,例如显示用户登录位置或登录到的应用的名称。 这些选项可以在用户登录时为他们提供更多上下文,并有助于防止意外的 MFA 批准。

要管理身份验证方法策略,请至少以身份验证策略管理员身份登录到 Microsoft Entra 管理中心,然后浏览到“保护”>“身份验证方法”>“策略”。

只有融合注册体验能够感知身份验证方法策略。 在身份验证方法策略范围内但不在融合注册体验范围内的用户将看不到可注册的正确方法。

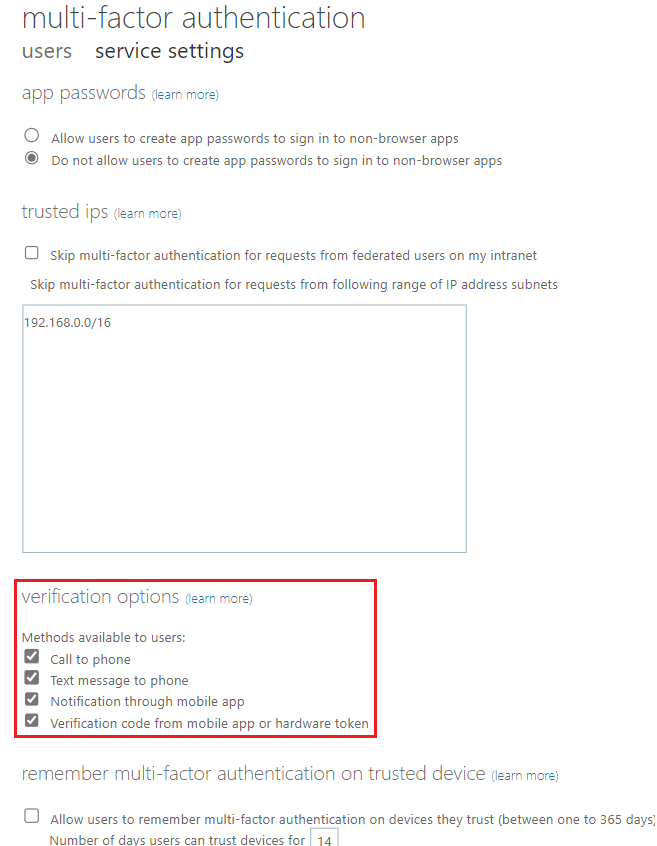

旧式 MFA 和 SSPR 策略

“多重身份验证”设置和“密码重置”设置中的其他两个策略提供了一种旧方式来管理租户中所有用户的某些身份验证方法。 你无法控制谁可以使用或者如何使用某种已启用的身份验证方法。 这些策略需要由全局管理员来管理。

重要

2023 年 3 月,我们宣布弃用旧版多重身份验证和自助式密码重置 (SSPR) 策略中的管理身份验证方法的操作。 从 2025 年 9 月 30 日开始,无法在这些旧版 MFA 和 SSPR 策略中管理身份验证方法。 建议客户使用手动迁移控制,在弃用日期之前迁移到身份验证方法策略。

若要管理旧式 MFA 策略,请选择“安全性”>“多重身份验证”>“其他基于云的多重身份验证设置”。

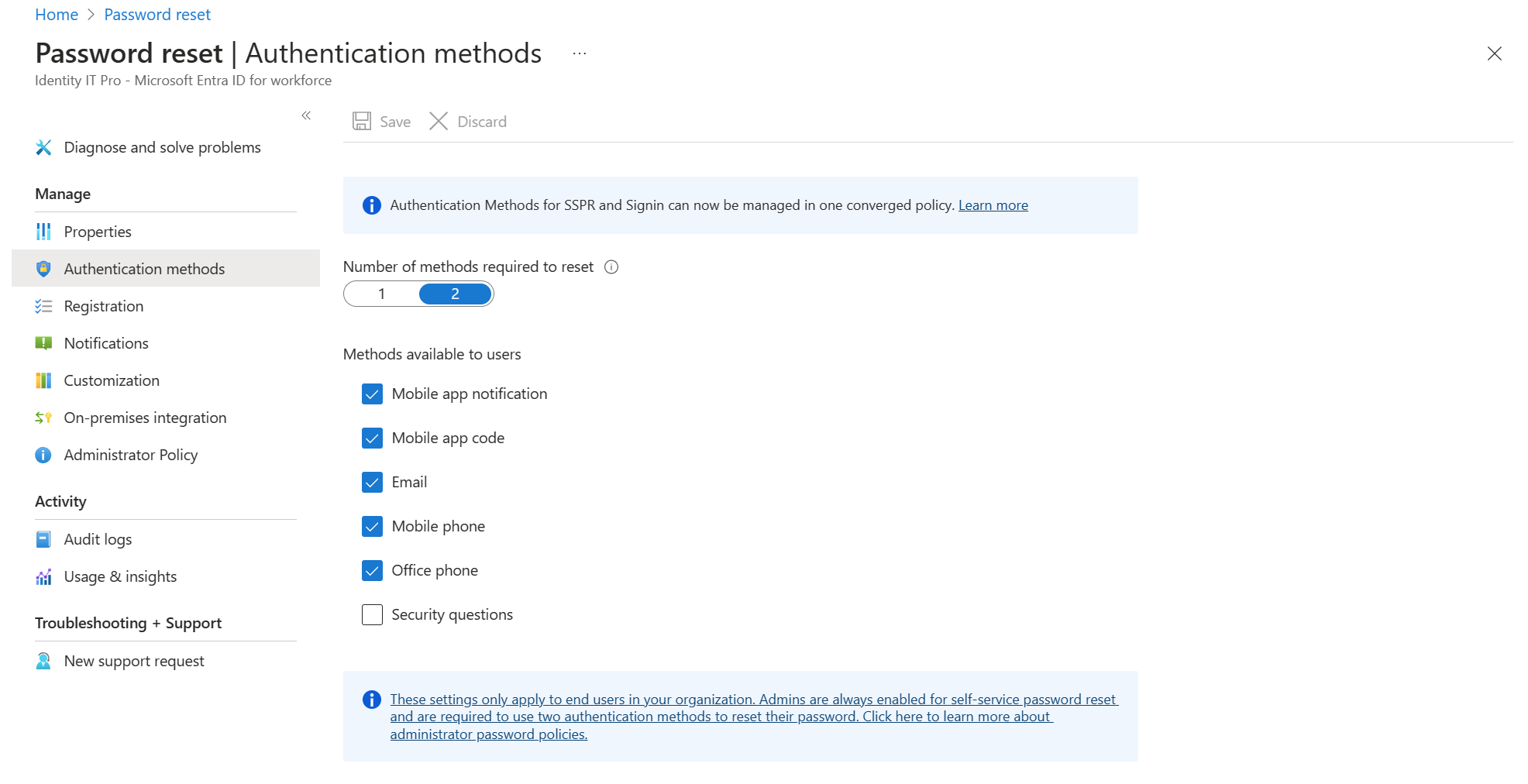

若要管理自助式密码重置 (SSPR) 的身份验证方法,请单击“密码重置”>“身份验证方法”。 此策略中的“移动电话”选项允许将语音呼叫或短信发送到移动电话。 “办公电话”选项仅允许语音呼叫。

策略如何协同工作

设置不会在策略之间同步,因此管理员可以单独管理每个策略。 Microsoft Entra ID 遵循所有策略中的设置,因此在任何策略中为其启用了某种身份验证方法的用户可以注册和使用该方法。 若要防止用户使用某种方法,必须在所有策略中禁用该方法。

让我们演练一个示例:属于会计组的某个用户想要注册 Microsoft Authenticator。 注册过程首先会检查身份验证方法策略。 如果为会计组启用了 Microsoft Authenticator,则该用户可以注册 Microsoft Authenticator。

否则,注册过程会检查旧式 MFA 策略。 在该策略中,如果为 MFA 启用了以下设置之一,则任何用户都可以注册 Microsoft Authenticator:

- 通过移动应用发送通知

- 移动应用或硬件标志提供的验证码

如果用户无法根据其中的任一策略注册 Microsoft Authenticator,则注册过程会检查旧式 SSPR 策略。 同样,在该策略中,如果为用户启用了 SSPR 并且启用了以下任何设置,则用户可以注册 Microsoft Authenticator:

- 移动应用通知

- 移动应用代码

对于启用了移动电话 SSPR 的用户,策略之间的独立控制可能会影响登录行为。 如果其他策略为短信和语音呼叫提供单独的选项,则移动电话 SSPR 将同时启用这两个选项。 因此,使用移动电话进行 SSPR 的任何人也可以使用语音呼叫来重置密码,即使其他策略不允许语音呼叫。

同理,我们假设为某个组启用了“语音呼叫”。 启用后,你将发现即使不是组成员的用户也可以通过语音呼叫登录。 在这种情况下,可能在旧式 SSPR 策略中为这些用户启用了“移动电话”,或者在旧式 MFA 策略中为其启用了“电话呼叫”。

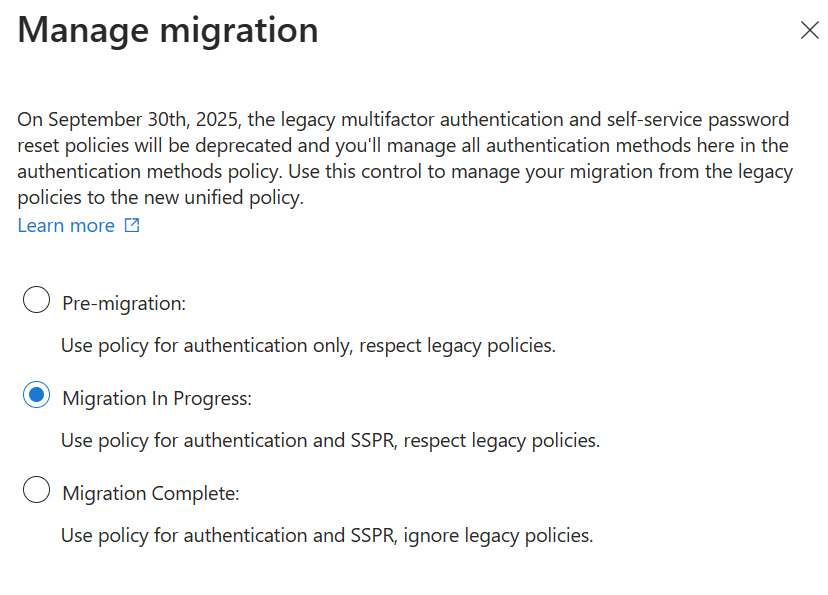

策略之间的迁移

身份验证方法策略为所有身份验证方法的统一管理提供了迁移路径。 假设已为每个身份验证方法策略定义所需的用户组(除非它适用于所有用户),则可以在身份验证方法策略中启用所有所需方法。 在此用户组管理活动之后,可以禁用旧 MFA 和 SSPR 策略中的方法。 迁移提供三项设置,让你可以按照自己的步调迁移,并避免在转换期间出现登录或 SSPR 问题。 迁移完成后,可以在一个位置集中控制登录和 SSPR 的身份验证方法,并且将禁用旧式 MFA 和 SSPR 策略。

注意

目前只能通过使用旧版 SSPR 策略来启用安全问题。 将来,它将在身份验证方法策略中提供。 如果你正在使用安全性问题并且不想禁用它们,请确保在旧式 SSPR 策略中将其保持启用状态,直到将来推出了新控制项。 可以迁移其余的身份验证方法,并且仍可在旧版 SSPR 策略中管理安全问题。

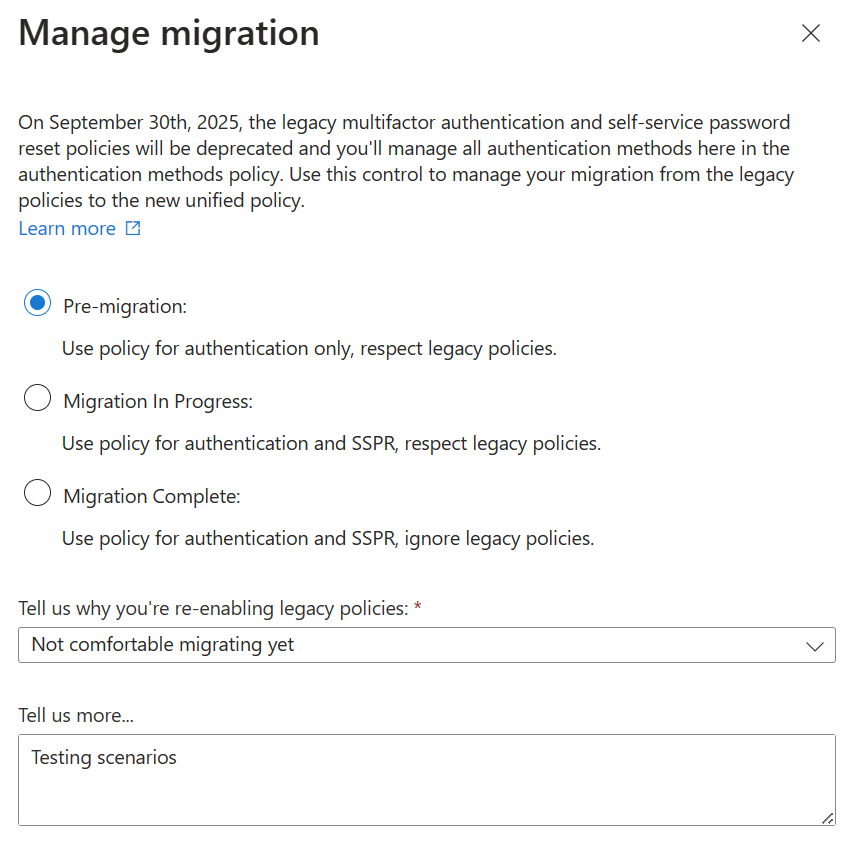

若要查看迁移选项,请打开身份验证方法策略并单击“管理迁移”。

下表对每个选项进行了描述。

| 选项 | 说明 |

|---|---|

| 迁移前 | 身份验证方法策略仅用于身份验证。 将遵循旧式策略设置。 |

| 迁移正在进行 | 身份验证方法策略用于身份验证和 SSPR。 将遵循旧式策略设置。 |

| 迁移完成 | 只有身份验证方法策略用于身份验证和 SSPR。 将忽略旧式策略设置。 |

租户默认设置为“迁移前”或“迁移正在进行”,具体取决于租户的当前状态。 如果从“预迁移”状态开始,则可随时移动到任何状态。 如果从“正在迁移”状态开始,则可以随时在“正在迁移”和“Microsoft 完成”状态之间移动,但不允许移到“预迁移”状态。 如果你已进入“迁移完成”状态,然后选择回滚到前一种状态,则我们会询问原因,以便可以评估产品的性能。

注意

完全迁移所有身份验证方法后,旧版 SSPR 策略的以下元素保持活动状态:

- “进行重置所需的方法数”控件:管理员可以继续更改在用户执行 SSPR 之前必须验证的身份验证方法数。

- SSPR 管理员策略:管理员可以继续注册和使用旧 SSPR 管理员策略下列出的任何方法或其可以在身份验证方法策略中启用的方法。

将来,这两个功能都将与身份验证方法策略集成。

已知问题和限制

- 在最近的更新中,我们移除了以单个用户为目标的功能。 以前的目标用户将保留在策略中,但我们建议将他们移至目标组。

- 如果 FIDO2 身份验证方法策略面向某个组,并且整个身份验证方法策略配置的组超过 20 个,则某些用户的 FIDO2 安全密钥注册可能会失败。 我们正在努力提高策略大小限制,同时建议将组目标数限制为不超过 20 个。