如何运行注册活动以设置 Microsoft Authenticator

你可以在登录过程中微移用户以设置 Microsoft Authenticator。 用户将完成常规登录,照常执行多重身份验证,然后系统会提示设置 Microsoft Authenticator。 可以包括或排除用户或组,以控制微移谁来设置应用。 这样,目标市场活动便可将用户从不太安全的身份验证方法迁移到 Authenticator。

还可定义用户可延迟或“推迟”微移的天数。 如果用户点击“暂时跳过”推迟应用安装,则将在推迟持续时间过后的下一次 MFA 尝试时再次提醒他们。 你可以决定用户是否可以无限期推迟或最多三次推迟(之后需要注册)。

注意

当用户进行常规登录时,在提示用户设置 Authenticator 之前,将应用管理安全信息注册的条件访问策略。 例如,如果条件访问策略要求只能在内部网络上发生安全信息更新,那么系统不会提示用户设置 Authenticator,除非他们使用的是内部网络。

先决条件

- 组织必须已启用 Microsoft Entra 多重身份验证。 每个版本的 Microsoft Entra ID 都包含 Microsoft Entra 多重身份验证。 注册活动不需要其他许可证。

- 用户不能已经在其帐户上为推送通知设置 Authenticator 应用。

- 管理员需要使用以下策略之一为用户启用 Authenticator 应用:

- MFA 注册策略:需要为用户启用“通过移动应用发送通知”。

- 身份验证方法策略:需要为用户启用 Authenticator 应用,并将身份验证模式设置为“任何”或“推送”。 如果策略设置为“无密码”,则用户不符合微移的条件。 有关如何设置身份验证模式的详细信息,请参阅启用使用 Microsoft Authenticator 进行无密码登录。

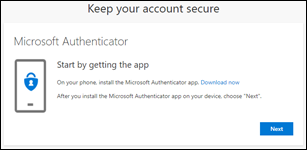

用户体验

首先,你需要使用 Microsoft Entra 多重身份验证 (MFA) 成功进行身份验证。

如果你已启用 Authenticator 推送通知,并且尚未设置该通知,则系统会提示你设置 Authenticator 以改善登录体验。

注意

其他安全功能(例如无密码密钥、自助密码重置或安全默认值)也可能会提示你进行设置。

点击“下一步”并逐步完成 Authenticator 应用设置。

首先,下载此应用。

了解如何安装 Authenticator 应用。

扫描 QR 码。

验证你的标识。

在你的设备上批准测试通知。

现已成功设置 Authenticator 应用。

如果你不想安装 Authenticator 应用,则可以点击“暂时跳过”以将提示推迟最多 14 天,这可由管理员设置。拥有免费和试用订阅的用户最多可以将提示推迟三次。

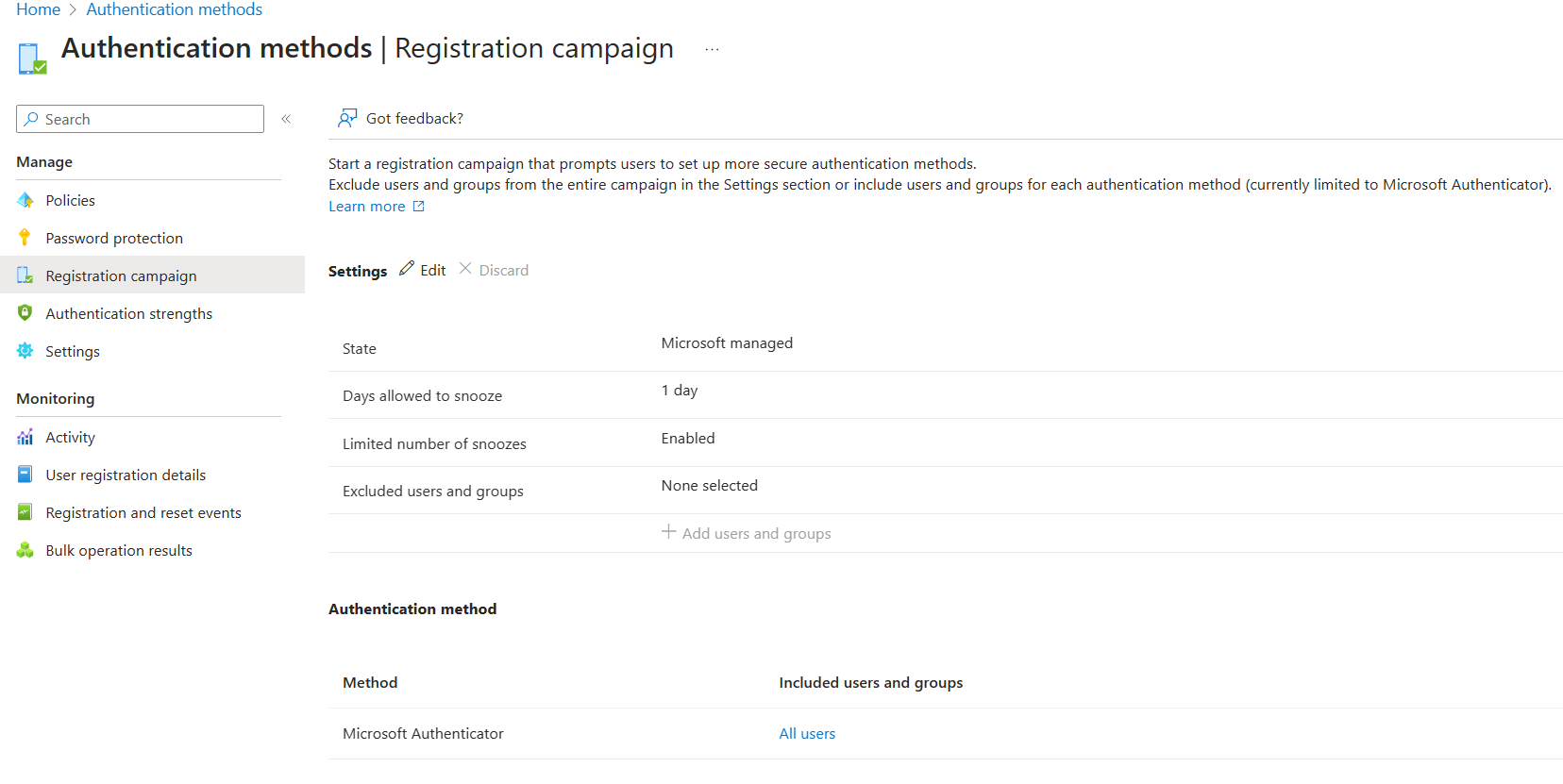

使用 Microsoft Entra 管理中心启用注册活动策略

要在 Microsoft Entra 管理中心内启用注册活动,请完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“身份验证方法”>“注册活动”,然后单击“单击”。

对于状态:

- 选择“已启用”,为所有用户启用注册活动。

- 选择 Microsoft 托管,以便仅针对语音呼叫或短信用户启用注册活动。 Microsoft 托管设置允许 Microsoft 设置默认值。 有关详细信息,请参阅保护 Microsoft Entra ID 中的身份验证方法。

如果注册活动状态设置为“已启用”或“Microsoft 托管”,可使用“有限推迟数”为最终用户配置体验:

- 如果已启用“有限推迟数”,用户可跳过中断提示 3 次,之后强制注册 Authenticator。

- 如果禁用了“有限推迟数”,用户可无限次推迟,并避免注册 Authenticator。

“允许推迟天数”设置两次连续中断提示之间的时间段。 例如,如果设置为 3 天,则跳过注册的用户在 3 天后才会再次收到提示。

选择要从注册活动中排除的任何用户或组,然后单击“保存”。

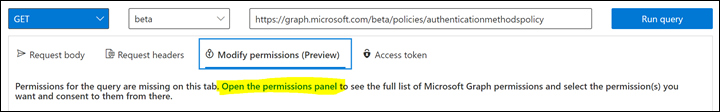

使用 Graph 浏览器启用注册活动策略

除了使用 Microsoft Entra 管理中心,还可使用 Graph 浏览器来启用注册活动策略。 若要启用注册活动策略,必须通过图形 API 使用身份验证方法策略。 全局管理员和身份验证策略管理员可以更新策略。

使用 Graph 浏览器配置策略:

登录到 Graph 浏览器并确保你已同意授予 Policy.Read.All 和 Policy.ReadWrite.AuthenticationMethod 权限。

打开“权限”面板:

检索身份验证方法策略:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy更新策略的 registrationEnforcement 和 authenticationMethodsRegistrationCampaign 部分以启用对用户或组的微移。

若要更新策略,请仅使用更新的 registrationEnforcement 部分对身份验证方法策略执行 PATCH:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

下表列出了 authenticationMethodsRegistrationCampaign 属性。

| 名称 | 可能值 | 说明 |

|---|---|---|

| snoozeDurationInDays | 范围:0 - 14 | 定义再次提示用户之前需要间隔的天数。 如果该值为 0,则将在每次 MFA 尝试期间微移用户。 默认值:1 天 |

| enforceRegistrationAfterAllowedSnoozes | “true” “false” |

指示用户是否需要在 3 次推迟后执行设置。 如果为 true,则需要用户注册。 如果为 false,用户可以无限期推迟。 默认值:true |

| State | "enabled" "disabled" "default" |

使你可以启用或禁用功能。 如果未显式设置配置,并且将为此设置使用 Microsoft Entra ID 默认值,则使用默认值。 为所有租户中的语音呼叫和短信用户启用默认状态。 根据需要将状态更改为“已启用”(针对所有用户)或“已禁用”。 |

| excludeTargets | 空值 | 允许排除要从功能中省略的不同用户和组。 如果用户同时位于排除的组和包含的组中,则将从该功能中排除该用户。 |

| includeTargets | 空值 | 允许包含要使功能面向的不同用户和组。 |

下表列出了 includeTargets 属性。

| 名称 | 可能值 | 说明 |

|---|---|---|

| targetType | "user" “Group” |

目标实体的类型。 |

| ID | Guid 标识符 | 目标用户或组的 ID。 |

| targetedAuthenticationMethod | "microsoftAuthenticator" | 系统将提示用户注册的身份验证方法。 唯一允许的值为 "microsoftAuthenticator"。 |

下表列出了 excludeTargets 属性。

| 名称 | 可能值 | 说明 |

|---|---|---|

| targetType | "user" “Group” |

目标实体的类型。 |

| ID | 一个字符串 | 目标用户或组的 ID。 |

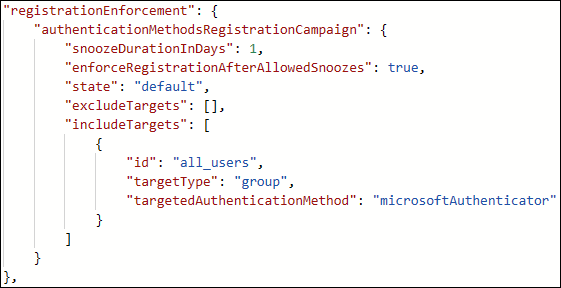

示例

下面是一些可用于入门的示例 JSON!

包括所有用户

如果要将所有用户都包含在租户中,请使用用户和组的相关 GUID 更新以下 JSON 示例。 然后,将其粘贴在 Graph 浏览器中并在终结点上运行

PATCH。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }包括特定用户或用户组

如果要将部分用户或组包含在租户中,请使用用户和组的相关 GUID 更新以下 JSON 示例。 然后,在 Graph 浏览器中粘贴 JSON 并在终结点上运行

PATCH。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }包括和排除特定用户或组

如果要将部分用户或组包含 AND 排除在租户中,请使用用户和组的相关 GUID 更新以下 JSON 示例。 然后,将其粘贴在 Graph 浏览器中并在终结点上运行

PATCH。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

确定要插入到 JSON 中的用户的 GUID

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

在“管理”边栏选项卡中,点击“用户” 。

在“用户”页中,确定要作为目标的特定用户。

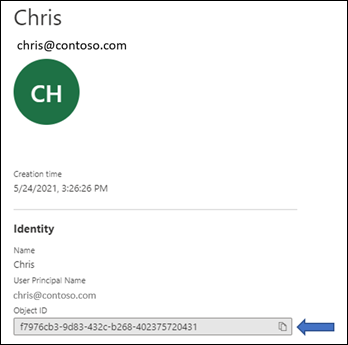

点击特定用户时,将显示其“对象 ID”,即用户的 GUID。

确定要插入到 JSON 中的组的 GUID

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

在“管理”边栏选项卡中,点击“组” 。

在“组”页中,确定要作为目标的特定组。

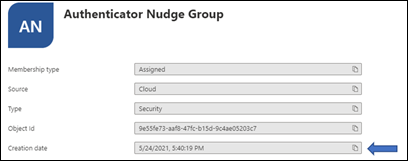

点击组并获取“对象 ID”。

限制

微移不会出现在运行 Android 或 iOS 的移动设备上。

常见问题

注册活动是否可用于 MFA 服务器?

否,注册活动仅适用于使用 Microsoft Entra 多重身份验证的用户。

是否可以在应用程序内微移用户?

是的,我们支持某些应用程序中的嵌入式浏览器视图。 我们不会引导用户获得现成体验或 Windows 设置中嵌入的浏览器视图。

是否可以在移动设备上微移用户?

注册活动在移动设备上不可用。

市场活动持续多长时间?

可以将市场活动持续你希望的时间。 每当你想要完成市场活动的运行时,就请使用管理中心或 API 来禁用该市场活动。

每组用户是否可以具有不同的推迟持续时间?

否。 提示的推迟持续时间是租户范围的设置,适用于范围内的所有组。

是否可以微移用户以设置无密码手机登录?

此功能旨在使管理员能够使用 Authenticator 应用为用户设置 MFA,而不是无密码手机登录。

使用第三方验证器应用登录的用户是否能看到微移?

是的。 如果用户已启用注册活动,并且未为推送通知设置 Microsoft Authenticator,则用户将被微推以设置 Authenticator。

仅为 TOTP 代码安装了 Authenticator 的用户是否能看到微移?

是的。 如果为注册市场活动启用了用户,并且未为推送通知设置 Authenticator 应用,则会将用户推送为使用 Authenticator 设置推送通知。

如果用户刚刚完成了 MFA 注册,他们是否会在同一登录会话中被微移?

不是。 为提供良好的用户体验,将不会在其注册了其他身份验证方法的同一会话中微移用户以安装 Authenticator。

我是否可以微移用户以注册另一种身份验证方法?

否。 目前,该功能仅旨在微移用户以设置 Authenticator 应用。

是否有办法隐藏推迟选项并强制用户安装 Authenticator 应用?

将“有限推迟数”设置为“已启用”,这样用户最多可以推迟应用设置三次,之后需要设置。

如果未使用 Microsoft Entra 多重身份验证,我是否可以微移我的用户?

不是。 微移仅适用于使用 Microsoft Entra 多重身份验证服务执行 MFA 的用户。

我的租户中的来宾/B2B 用户是否会被微移?

是的。 如果他们已被限定为使用策略进行微移,就会被微移。

如果用户关闭浏览器怎么办?

与推迟相同。 如果用户在推迟三次后需要设置,则用户下次登录时将收到提示。

为什么当存在“注册安全信息”的条件访问策略时,某些用户看不到微移?

如果用户处于阻止访问“注册安全信息”页的条件访问策略的范围内,则不会显示微移。

在登录期间向用户显示使用条款 (ToU) 屏幕时,用户是否会看到微移?

如果在登录期间向用户显示使用条款 (ToU) 屏幕,则不会显示微移。

条件访问自定义控件适用于登录时,用户是否会看到微移?

如果在登录期间由于条件访问自定义控件设置而重定向用户,则不会显示微移。

是否有停止使用 SMS 和语音作为 MFA 的可用方法的计划?

否,没有这样的计划。