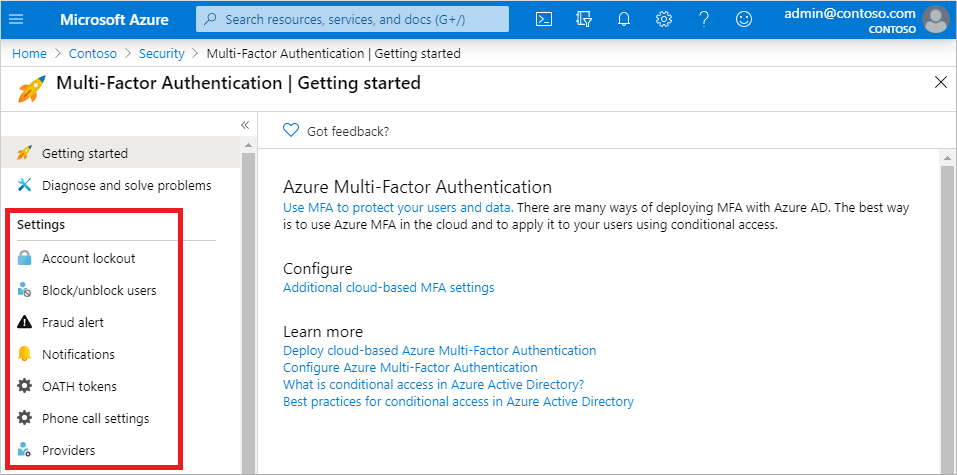

配置 Microsoft Entra 多重身份验证设置

若要自定义 Microsoft Entra 多重身份验证的最终用户体验,可以配置帐户锁定阈值或欺诈警报和通知等设置的选项。

可使用以下 Microsoft Entra MFA 设置:

| Feature | 描述 |

|---|---|

| 帐户锁定(仅限 MFA 服务器) | 如果连续有过多的身份验证尝试遭到拒绝,可暂时锁定帐户,以阻止其使用 Microsoft Entra MFA。 此功能仅适用于使用 MFA 服务器输入 PIN 进行身份验证的用户。 |

| 阻止/解除阻止用户 | 阻止特定用户接收 Microsoft Entra MFA 请求。 自动拒绝任何针对受阻止用户的身份验证尝试。 用户在被阻止后的 90 天内不会受到 MFA 质询 |

| 欺诈警报 | 配置允许用户报告欺诈性验证请求的设置。 |

| 报告可疑活动 | 配置允许用户报告欺诈性验证请求的设置。 |

| 通知 | 允许通过 MFA 服务器来通知事件。 |

| OATH 令牌 | 在基于云的 Microsoft Entra MFA 环境中用于管理用户的 OATH 令牌。 |

| 电话呼叫设置 | 为云和本地环境配置与电话呼叫和问候语相关的设置。 |

| 提供程序 | 此项会显示任何现有的与帐户相关联的身份验证提供程序。 从 2018 年 9 月 1 日起,将禁用添加新的提供程序。 |

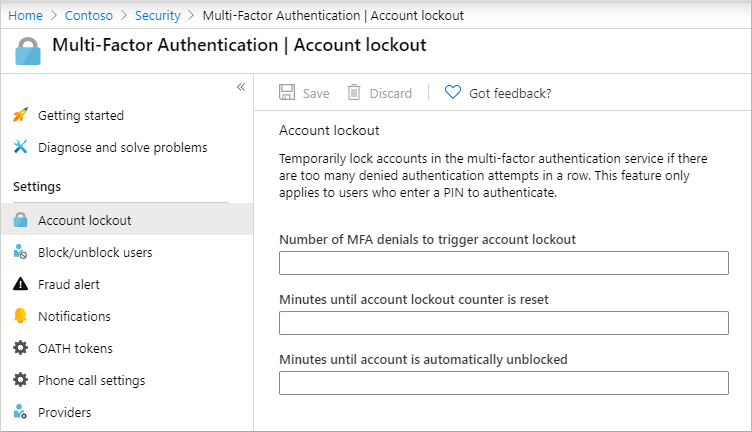

帐户锁定(仅限 MFA 服务器)

注意

帐户锁定仅影响使用本地 MFA 服务器进行登录的用户。

为了防止攻击者在攻击过程中采用反复尝试 MFA 的手段,可以通过帐户锁定设置来指定将帐户锁定一段时间之前允许的失败尝试次数。 只有在使用本地 MFA 服务器根据 MFA 提示输入 PIN 码后,才会应用帐户锁定设置。

提供了下列设置:

- 触发帐户锁定之前所要达到的 MFA 拒绝次数

- 在重置帐户锁定计数器之前所要经过的分钟数

- 在自动解除阻止帐户之前所要经过的分钟数

若要配置帐户锁定设置,请完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览至“保护”>“多重身份验证”>“帐户锁定”。 可能需要单击“显示更多”,以查看“多重身份验证”。

输入环境值,然后选择“保存”。

阻止和解除阻止用户

如果用户的设备丢失或被盗,可以阻止关联的帐户进行 Microsoft Entra MFA 尝试。 对被阻止的用户进行的任何 Microsoft Entra MFA 尝试都会遭到自动拒绝。 用户在被阻止后的 90 天内不会受到 MFA 质询。

阻止用户

若要阻止用户,请完成以下步骤。

- 浏览到“保护”>“多重身份验证”>“阻止/取消阻止用户”。

- 选择“添加”以阻止用户。

- 以

username@domain.com格式输入遭阻止用户的用户名,然后在“原因”框中提供注释。 - 选择“确定”以阻止该用户。

取消阻止用户

若要解除阻止用户,请完成以下步骤:

- 转到“保护”>“多重身份验证”>“阻止/取消阻止用户”。

- 在用户旁边的“操作”列中,选择“解除阻止”。

- 在“解除阻止原因”框中输入注释。

- 选择“确定”以解除阻止该用户。

欺诈警报

用户可以通过欺诈警报功能来报告有人以欺诈手段尝试访问其资源。 收到未知且可疑的 MFA 提示后,用户可以使用 Microsoft Authenticator 应用或通过电话来报告欺诈企图。

Microsoft 建议使用报告可疑活动,而不是欺诈警报,因为它与标识保护集成,具有风险驱动的修正、更好的报告功能和最低特权管理。

可使用以下欺诈警报配置选项:

自动阻止报告欺诈的用户。 如果某个用户报告了欺诈行为,系统将阻止其用户帐户进行 Microsoft Entra 多重身份验证尝试 90 天,或者直到管理员解除阻止其帐户为止。 管理员可以使用登录报表查看登录并采取相应的操作阻止将来的欺诈。 然后管理员可以解除阻止用户帐户。

初始问候期间报告欺诈的代码。 当用户通过接收电话呼叫执行多重身份验证时,他们通常按 # 来确认登录。 如果他们想要报告欺诈,则可在按 # 之前输入代码。 此代码默认为 0,但可以自定义此代码。 如果启用自动阻止,则在用户按“0#”以报告欺诈后,他们需要按 1 来确认帐户阻止。

注意

Microsoft 的默认问候语音将指示用户按 0# 以提交欺诈警报。 如果要使用 0 以外的代码,请录制并上传自定义语音问候,为用户提供相应指示。

若要启用和配置欺诈警报,请完成以下步骤:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 依次浏览到“保护”>“多重身份验证”>“欺诈警报”。

- 将“允许用户提交欺诈警报”设置为“打开”。

- 根据需要配置“自动阻止报告欺诈行为的用户”或“用于在初始问候期间报告欺诈行为的代码”设置。

- 选择“保存”。

报告可疑活动

现已推出报告可疑活动,它是更新的 MFA 欺诈警报功能。 收到未知且可疑的 MFA 提示后,用户可以使用 Microsoft Authenticator 或通过电话来报告欺诈企图。 这些警报与标识保护集成,可提供更全面的覆盖范围和功能。

将 MFA 提示报告为可疑活动的用户会被设为“高用户风险”。 管理员可以使用基于风险的策略来限制这些用户的访问权限,或启用自助式密码重置 (SSPR),以便用户自行修正问题。 如果以前使用过欺诈警报自动阻止功能,并且没有基于风险的策略的 Microsoft Entra ID P2 许可证,则可以使用风险检测事件来识别和禁用受影响的用户,并自动阻止其登录。 有关使用基于风险的策略的详细信息,请参阅基于风险的访问策略。

要从身份验证方法“设置”中启用“报告可疑活动”,请执行以下操作:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览至“保护”>“身份验证方法”>“设置”。

- 将“报告可疑活动”设置为“已启用”。 如果选择“Microsoft 托管”,则该功能将保持禁用状态。 有关 Microsoft 托管值的详细信息,请参阅保护 Microsoft Entra ID 中的身份验证方法。

- 选择“所有用户”或特定组。

- 如果还上传租户的自定义问候语,请选择“报告代码”。 报告代码是用户在手机中输入来报告可疑活动的数字。 仅当身份验证策略管理员上传自定义问候语时,报告代码才适用。 否则,默认代码为 0,而不考虑策略中指定的任何值。

- 单击“保存” 。

注意

如果启用“报告可疑活动”并指定自定义语音报告值,同时租户仍启用了“欺诈警报”并配置自定义语音报告号码,则将使用“报告可疑活动”值,而不是“欺诈警报”。

查看可疑活动事件

当用户将 MFA 提示报告为可疑活动时,该事件会显示在登录报告(作为被用户拒绝的登录)、审核日志和风险检测报告中。

要查看风险检测报告,请选择“保护”>“标识保护”>“风险检测”。 风险事件是标准风险检测报告的一部分,将显示为检测类型“用户报告的可疑活动”,风险级别“高”、来源“最终用户报告”。

若要在登录报告中查看欺诈报告,请选择“标识”>“监视运行状况”>“登录日志”>“身份验证详细信息”。 欺诈报告是标准 Microsoft Entra 登录报告的一部分,在“结果详细信息”中显示为“已拒绝 MFA,输入了欺诈代码”。

若要在审核日志中查看欺诈报告,请选择“标识”>“监视运行状况”>“审核日志”。 根据欺诈报告的租户级设置,欺诈报告将显示在“已报告欺诈 - 用户因 MFA 而被阻止”或“已报告欺诈 - 未采取任何措施”活动类型下。

注意

如果用户执行无密码身份验证,则不会报告为高风险用户。

管理可疑活动事件

一旦用户将提示报告为可疑活动,就应该使用标识保护来调查并修正风险。

报告可疑活动和欺诈警报

“报告可疑活动”和旧的“欺诈警报”实现可以并行运行。 在开始对目标测试组使用“报告可疑活动”时,可以保留租户范围的“欺诈警报”功能。

如果“欺诈警报”已启用自动阻止功能,并且启用了“报告可疑活动”,则用户将会添加到阻止列表中并设置为高风险和适用于所配置的任何其他策略。 需要从阻止列表中删除这些用户并修正其风险,以使他们能够使用 MFA 进行登录。

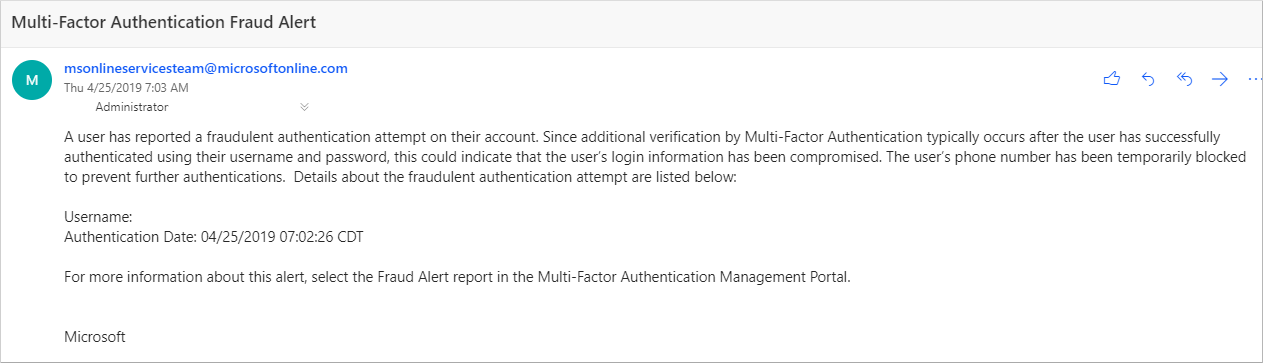

通知

可以配置 Microsoft Entra ID,以在用户报告欺诈警报时发送电子邮件通知。 这些通知通常会发送给标识管理员,因为用户的帐户凭据有可能已泄露。 以下示例显示了欺诈警报通知电子邮件的外观:

若要配置欺诈警报通知:

- 转到“保护”>“多重身份验证”>“通知”。

- 输入要接收通知的电子邮件地址。

- 若要删除现有的电子邮件地址,请选择电子邮件地址旁边的“...”选项,然后选择“删除”。

- 选择“保存”。

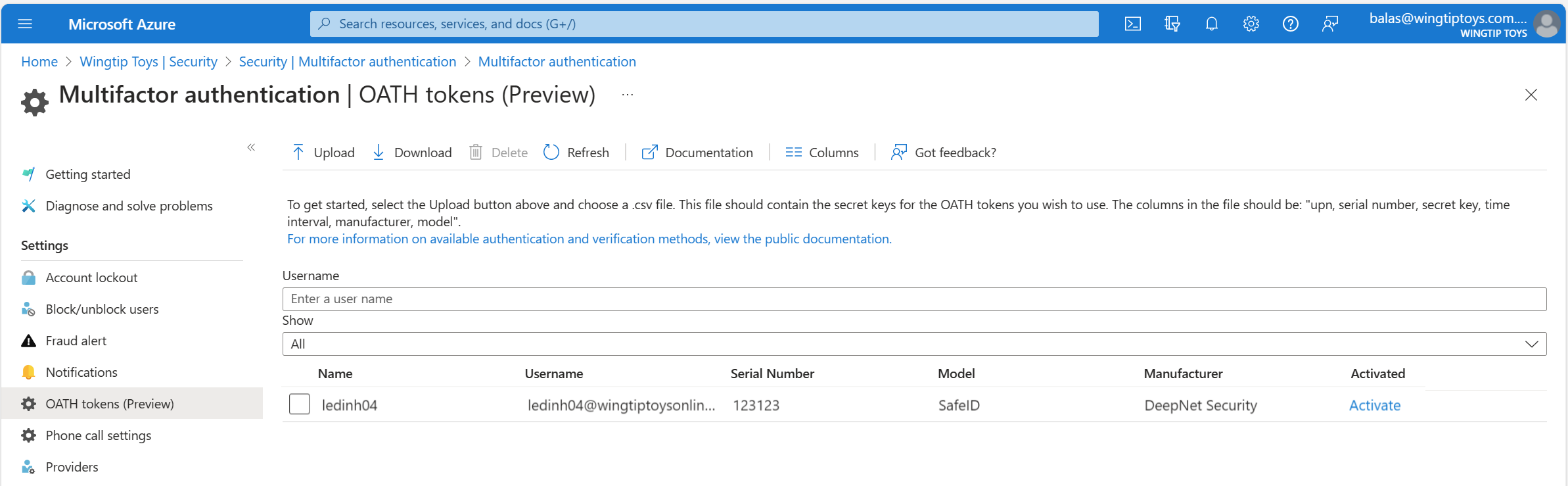

OATH 令牌

Microsoft Entra ID 支持使用每 30 或 60 秒刷新一次代码的 OATH-TOTP SHA-1 令牌。 你可以从所选的供应商处购买这些令牌。

OATH TOTP 硬件令牌通常附带一个在令牌中经过预编程的密钥或种子。 你需要将这些密钥输入 Microsoft Entra ID 中,如以下步骤所述。 密钥限制为 128 个字符,可能不会与所有令牌兼容。 密钥只能包含字符 a-z 或 A-Z 以及数字 1-7。 而且,必须以 Base32 编码。

也可以在软件令牌设置流中使用 Microsoft Entra ID 设置可重新设定种子的可编程 OATH TOTP 硬件令牌。

OATH 硬件令牌目前作为公共预览版的一部分受支持。 有关预览版的详细信息,请参阅 Microsoft Azure 预览版补充使用条款。

获取令牌后,需要以逗号分隔值 (CSV) 的文件格式上传令牌。 包括 UPN、序列号、密钥、时间间隔、制造商和型号,如以下示例中所示:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

注意

请确保 CSV 文件中包含标题行。

以全局管理员身份登录到 Microsoft Entra 管理中心,转到“保护”>“多重身份验证”>“OATH 令牌”,然后上传 CSV 文件。

根据 CSV 文件的大小,这可能需要花费几分钟来处理。 选择“刷新”以获取状态。 如果文件中有任何错误,则可以下载 CSV 文件,其中会列出相关错误。 下载的 CSV 文件中的字段名称与上传的版本不同。

解决所有错误后,管理员应为令牌选择“激活”,然后输入令牌上显示的 OTP,就可以激活每个密钥。

用户最多可以组合使用 5 个 OATH 硬件令牌或验证器应用程序(如配置为可随时使用的 Microsoft Authenticator 应用)。

重要

请确保仅将每个令牌分配给单个用户。 将来,将停止对向多个用户分配单个令牌的支持,以预防安全风险。

电话呼叫设置

如果用户接到了 MFA 提示电话,则可以配置他们的体验,例如来电显示或他们听到的问候语音。

在美国,如果尚未配置 MFA 来电显示,则 Microsoft 语音呼叫的号码如下。 使用垃圾邮件筛选器的用户应排除这些号码。

默认号码:+1 (855) 330-8653

下表列出了不同国家/地区的更多号码。

| 国家/地区 | 号码 |

|---|---|

| 奥地利 | +43 6703062076 |

| 孟加拉国 | +880 9604606026 |

| 克罗地亚 | +385 15507766 |

| 厄瓜多尔 | +593 964256042 |

| 爱沙尼亚 | +372 6712726 |

| 法国 | +33 744081468 |

| 加纳 | +233 308250245 |

| 希腊 | +30 2119902739 |

| 危地马拉 | +502 23055056 |

| 香港特别行政区 | +852 25716964 |

| 印度 | +91 3371568300、+91 1205089400、+91 4471566601、+91 2271897557、+91 1203524400、+91 3335105700、+91 2235544120、+91 4435279600 |

| Jordan | +962 797639442 |

| 肯尼亚 | +254 709605276 |

| 荷兰 | +31 202490048 |

| 尼日利亚 | +234 7080627886 |

| 巴基斯坦 | +92 4232618686 |

| 波兰 | +48 699740036 |

| 沙特阿拉伯 | +966 115122726 |

| 南非 | +27 872405062 |

| 西班牙 | +34 913305144 |

| 斯里兰卡 | +94 117750440 |

| 瑞典 | +46 701924176 |

| 台湾 | +886 277515260 |

| 土耳其 | +90 8505404893 |

| 乌克兰 | +380 443332393 |

| 阿拉伯联合酋长国 | +971 44015046 |

| 越南 | +84 2039990161 |

注意

通过公共电话网络拨打 Microsoft Entra 多重身份验证电话时,有时会通过不支持来电显示的运营商路由电话。 因此,尽管 Microsoft Entra 多重身份验证始终会发送呼叫方 ID,但并不保证会显示该号码。 这适用于 Microsoft Entra 多重身份验证提供的电话呼叫和短信。 如果需要验证短信是否来自 Microsoft Entra 多重身份验证,请参阅用于发送消息的短代码是什么?。

若要配置自己的来电显示号码,请完成以下步骤:

- 转到“保护”>“多重身份验证”>“通话设置”。

- 将“MFA 来电显示号码”设置为你希望用户在其电话上看到的号码。 仅允许美国的号码。

- 选择“保存”。

注意

通过公共电话网络拨打 Microsoft Entra 多重身份验证电话时,有时会通过不支持来电显示的运营商路由电话。 因此,尽管 Microsoft Entra 多重身份验证始终会发送呼叫方 ID,但并不保证会显示该号码。 这适用于 Microsoft Entra 多重身份验证提供的电话呼叫和短信。 如果需要验证短信是否来自 Microsoft Entra 多重身份验证,请参阅用于发送消息的短代码是什么?。

自定义语音消息

你可以使用自己的录音或问候语进行 Microsoft Entra 多重身份验证。 这些消息可与默认的 Microsoft 录制内容一起使用,也可以取而代之。

在开始之前,请注意以下限制:

- 支持的文件格式为 .wav 和 .mp3。

- 文件大小上限是 1 MB。

- 身份验证消息应少于 20 秒。 超过 20 秒的消息可能导致验证失败。 如果用户在消息播放结束前未作出响应,则验证超时。

自定义消息语言行为

向用户播放自定义语音消息时,消息的语言取决于以下因素:

- 用户的语言。

- 用户的浏览器检测到的语言。

- 其他身份验证方案的操作方式可能有所不同。

- 任何可用的自定义消息的语言。

- 添加自定义消息时,由管理员选择此语言。

例如,如果只有一条自定义消息,并且该消息为德语:

- 以德语进行身份验证的用户将听到自定义德语消息。

- 以英语进行身份验证的用户将听到标准英语消息。

自定义语音消息默认值

可使用以下示例脚本创建你自己的自定义消息。 如果未配置你自己的自定义消息,将默认使用这些短语。

| 消息名 | Script |

|---|---|

| 身份验证成功 | 你已成功通过登录验证。 再见。 |

| 分机提示 | 感谢你使用 Microsoft 登录验证系统。 请按井号键继续。 |

| 欺诈确认 | 已提交欺诈警报。 若要解除锁定你的帐户,请联系你公司的 IT 支持人员。 |

| 欺诈问候语(标准) | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 如果此次验证并非由你启动,则表明可能有人试图访问你的帐户。 请按 0 和井号键提交欺诈警报。 这将通知你公司的 IT 团队,并阻止进一步的验证尝试。 |

| 已举报欺诈行为 | 已提交欺诈警报。 若要解除锁定你的帐户,请联系你公司的 IT 支持人员。 |

| 激活 | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 |

| 被拒身份验证重试 | 验证已拒绝。 |

| 重试(标准) | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 |

| 问候语(标准) | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 |

| 问候语 (PIN) | 感谢你使用 Microsoft 登录验证系统。 请先输入你的 PIN,然后再按井号键,以完成验证。 |

| 欺诈问候语 (PIN) | 感谢你使用 Microsoft 登录验证系统。 请先输入你的 PIN,然后再按井号键,以完成验证。 如果此次验证并非由你启动,则表明可能有人试图访问你的帐户。 请按 0 和井号键提交欺诈警报。 这将通知你公司的 IT 团队,并阻止进一步的验证尝试。 |

| 重试 (PIN) | 感谢你使用 Microsoft 登录验证系统。 请先输入你的 PIN,然后再按井号键,以完成验证。 |

| 数字之后的分机提示 | 如果你已经转到此分机号,请按井号键继续。 |

| 身份验证被拒绝 | 很抱歉,你暂时无法登录。 请稍后重试。 |

| 激活问候语(标准) | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 |

| 激活重试(标准) | 感谢你使用 Microsoft 登录验证系统。 请按井号键完成验证。 |

| 激活问候语 (PIN) | 感谢你使用 Microsoft 登录验证系统。 请先输入你的 PIN,然后再按井号键,以完成验证。 |

| 数字之前的分机提示 | 感谢你使用 Microsoft 登录验证系统。 请将此呼叫转接到分机号 <extension>。 |

设置自定义消息

若要使用自己的自定义消息,请完成以下步骤:

- 转到“保护”>“多重身份验证”>“通话设置”。

- 选择“添加问候语”。

- 选择问候的“类型”,例如“问候语(标准)”或“身份验证成功”。

- 选择“语言”。 请参阅上一部分,了解自定义消息语言行为。

- 浏览并选择要上传的 .mp3 或 .wav 声音文件。

- 选择“添加”,然后选择“保存”。

MFA 服务设置

可以在服务设置中设置应用密码、受信任的 IP、验证选项,并且可以记住受信任设备上的多重身份验证信息。 此为旧门户,

可以通过 Microsoft Entra 管理中心访问服务设置,方法是:转到“保护”>“多重身份验证”>“入门”>“配置”>“其他基于云的 MFA 设置”。 此时将打开一个窗口或选项卡,其中包含其他服务设置选项。

受信任的 IP

由于存在 IPv6 支持和其他改进,建议使用位置条件并结合条件访问来配置 MFA。 有关位置条件的详细信息,请参阅在条件访问策略中使用位置条件。 有关定义位置和创建条件访问策略的步骤,请参阅条件访问:按位置阻止访问。

对于从定义的 IP 地址范围登录的用户,Microsoft Entra 多重身份验证的受信任 IP 功能也会绕过 MFA 提示。 你可以为本地环境设置受信任的 IP 范围。 当用户位于这些位置之一时,系统不会显示 Microsoft Entra 多重身份验证提示。 受信任的 IP 功能需要Microsoft Entra ID P1 版本。

注意

仅当使用 MFA 服务器时,受信任的 IP 才能包括专用 IP 范围。 对于基于云的 Microsoft Entra 多重身份验证,只能使用公共 IP 地址范围。

命名位置支持 IPv6 范围。

如果你的组织要利用 NPS 扩展向本地应用程序提供 MFA,则源 IP 地址将始终显示为身份验证尝试流经的 NPS 服务器。

| Microsoft Entra 租户类型 | 受信任的 IP 功能选项 |

|---|---|

| 托管 | 特定 IP 地址范围:管理员指定 IP 地址范围,以支持从公司 Intranet 登录的用户绕过多重身份验证。 最多可以配置 50 个受信任的 IP 范围。 |

| 联合 | 所有联合用户:从组织内部登录的所有联合用户可以绕过多重身份验证。 用户使用由 Active Directory 联合身份验证服务 (AD FS) 颁发的声明绕过验证。 特定 IP 地址范围:管理员可指定 IP 地址范围,以支持从公司 Intranet 登录的用户绕过多重身份验证。 |

受信任的 IP 绕过多重身份验证的功能仅在公司 Intranet 内部有效。 如果选择了“所有联合用户”选项,而某个用户从公司 Intranet 以外登录,则该用户必须使用多重身份验证进行身份验证。 即使用户提供了 AD FS 声明,验证过程也相同。

注意

如果在租户中配置了每用户 MFA 和条件访问策略,则需将受信任 IP 添加到条件访问策略并更新 MFA 服务设置。

企业网络内部的用户体验

如果禁用了受信任 IP 功能,则必须执行多重身份验证才能完成浏览器中的流程。 早期的富客户端应用程序需要设置应用密码。

如果使用受信任 IP,则无需执行多重身份验证即可完成浏览器中的流程。 如果用户尚未创建应用密码,则无需为早期的富客户端应用程序提供应用密码。 使用应用密码后,系统将始终要求提供该密码。

企业网络外部的用户体验

无论是否定义了受信任 IP,都需要执行多重身份验证才能完成浏览器中的流程。 早期的富客户端应用程序需要设置应用密码。

使用条件访问启用命名位置

可以遵循以下步骤使用条件访问规则来定义命名位置:

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”>“命名位置”。

- 选择“新建位置”。

- 输入位置的名称。

- 选择“标记为受信任位置”。

- 以 CIDR 表示法输入环境的 IP 范围。 例如,40.77.182.32/27。

- 选择“创建” 。

使用条件访问启用受信任的 IP 功能

若要使用条件访问策略启用受信任的 IP,请完成以下步骤:

最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“条件访问”>“命名位置”。

选择“配置多重身份验证受信任 IP”。

在“服务设置”页的“受信任的 IP”下,选择以下选项之一:

对于联合用户从我的 Intranet 发起的请求:选中此复选框以选择此选项。 所有从公司网络登录的联合用户可通过使用由 AD FS 颁发的声明绕过多重身份验证。 请确保 AD FS 具有可将 intranet 声明添加到相应流量的规则。 如果规则不存在,请在 AD FS 中创建以下规则:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);注意

“对联合身份验证用户通过我的 Intranet 发出的请求跳过多重身份验证”选项会影响位置的条件访问评估。 如果选择了该选项,则任何含 insidecorporatenetwork 声明的请求都将视为来自受信任的位置。

对于来自特定公共 IP 范围的请求:使用 CIDR 表示法在文本框中输入 IP 地址,以选择此选项。

- 若要选择 xxx.xxx.xxx.1 到 xxx.xxx.xxx.254 范围内的 IP 地址,请使用 xxx.xxx.xxx.0/24 等表示法。

- 若要选择单个 IP 地址,请使用 xxx.xxx.xxx.xxx/32 等表示法。

- 可输入至多 50 个 IP 地址范围。 从这些 IP 地址登录的用户会绕过多重身份验证。

选择“保存”。

使用服务设置启用受信任的 IP 功能

如果不想使用条件访问策略来启用受信任 IP,则可使用以下步骤配置 Microsoft Entra 多重身份验证的服务设置:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“多重身份验证”>“其他基于云的多重身份验证设置”。

在“服务设置”页的“受信任的 IP”下,选择以下两个选项中的一个或两个:

对于来自我的 Intranet 的联合用户请求:选中此复选框以选择此选项。 所有从公司网络登录的联合用户可使用由 AD FS 颁发的声明绕过多重身份验证。 请确保 AD FS 具有可将 intranet 声明添加到相应流量的规则。 如果规则不存在,请在 AD FS 中创建以下规则:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);对于来自特定 IP 地址子网范围的请求:使用 CIDR 表示法在文本框中输入 IP 地址,以选择此选项。

- 若要选择 xxx.xxx.xxx.1 到 xxx.xxx.xxx.254 范围内的 IP 地址,请使用 xxx.xxx.xxx.0/24 等表示法。

- 若要选择单个 IP 地址,请使用 xxx.xxx.xxx.xxx/32 等表示法。

- 可输入至多 50 个 IP 地址范围。 从这些 IP 地址登录的用户会绕过多重身份验证。

选择“保存”。

验证方法

可以在服务设置门户中选择可供用户使用的验证方法。 在用户为其帐户注册 Microsoft Entra 多重身份验证时,将会从你已启用的选项中选择其首选验证方法。 有关用户注册过程的指导,请参阅为我的帐户设置多重身份验证。

重要

2023 年 3 月,我们宣布弃用旧版多重身份验证和自助式密码重置 (SSPR) 策略中的管理身份验证方法的操作。 从 2025 年 9 月 30 日开始,无法在这些旧版 MFA 和 SSPR 策略中管理身份验证方法。 建议客户使用手动迁移控制,在弃用日期之前迁移到身份验证方法策略。 如需有关迁移控件的帮助,请参阅如何将 MFA 和 SSPR 策略设置迁移到 Microsoft Entra ID 的身份验证方法策略。

可使用以下验证方法:

| 方法 | 说明 |

|---|---|

| 拨打电话 | 拨打自动语音电话。 用户接听电话,并按电话键盘上的 # 键进行身份验证。 此电话号码不会同步到本地 Active Directory。 |

| 向手机发送短信 | 发送包含验证码的短信。 系统会提示用户在登录界面中输入验证代码。 此过程称为单向短信。 双向短信意味着用户必须短信回复一个特定代码。 已弃用双向短信,2018 年 11 月 14 日后不再受到支持。 管理员应为之前使用双向短信的用户启用其他方法。 |

| 通过移动应用发送通知 | 向用户的手机或已注册设备发送推送通知。 用户将查看通知并选择验证来完成验证。 Microsoft Authenticator 应用可用于 Windows Phone、Android 和 iOS。 |

| 移动应用或硬件令牌提供的验证码 | Microsoft Authenticator 应用每隔 30 秒会生成一个新的 OATH 验证码。 用户将此验证码输入到登录界面中。 Microsoft Authenticator 应用可用于 Windows Phone、Android 和 iOS。 |

有关详细信息,请参阅 Microsoft Entra ID 提供了哪些身份验证和验证方法?。

启用和禁用验证方法

若要启用或禁用验证方法,请完成以下步骤:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“用户”。

- 选择“每用户 MFA”。

- 在页面顶部的“多重身份验证”下,选择“服务设置”。

- 在“服务设置”页的“验证选项”下,选中或清除相应的复选框。

- 选择“保存”。

记住多重身份验证

通过“记住多重身份验证”功能,用户在使用多重身份验证成功登录到设备后,可在指定天数内绕过后续验证。 若要增强易用性并尽量减少用户必须在指定设备上执行 MFA 的次数,请选择 90 天或更长的持续时间。

重要

如果帐户或设备遭到入侵,则记住受信任设备的 MFA 可能会影响安全性。 如果公司帐户受到安全威胁,或者受信任的设备已丢失或被盗,则应撤销 MFA 会话。

撤销操作会撤销所有设备的受信任状态,并且用户必须再次执行多重身份验证。 还可以指示用户按照管理多重身份验证的设置中所述,在其自己的设备上还原原始 MFA 状态。

此功能如何工作

如果用户在登录时选择“X 天内不再询问”选项时,“记住多重身份验证”功能将在浏览器上设置持久性 Cookie。 在 Cookie 过期之前,系统不会提示用户再次从该浏览器进行 MFA。 如果用户在同一设备上打开不同浏览器或清除其 Cookie,系统将提示他们重新进行验证。

非浏览器应用程序上不会显示“X 天内不再询问”选项,无论该应用是否支持新式身份验证。 这些应用使用每小时提供新访问令牌的刷新令牌。 在验证刷新令牌时,Microsoft Entra ID 会检查上次多重身份验证是否发生在指定的天数内。

此功能可以减少 Web 应用的身份验证次数,通常情况下每次使用 Web 应用时都会提示验证。 如果配置的持续时间较短,该功能可以增加通常每隔 180 天发出提示的新式身份验证客户端的身份验证次数。 与条件访问策略结合使用时,还可能会增加身份验证的次数。

重要

当用户通过 MFA 服务器或第三方多重身份验证解决方案对 AD FS 执行多重身份验证时,“记住多重身份验证”功能与 AD FS 的“使我保持登录状态”功能不兼容。

如果用户在 AD FS 中选择“使我保持登录状态”,同时将其设备标记为受多重身份验证新人,则在“记住多重身份验证”天数过期后将不会自动验证该用户。 Microsoft Entra ID 将请求全新的多重身份验证,但 AD FS 会返回包含原始 MFA 声明和日期的令牌,而不是再次执行多重身份验证。 此反应会引发 Microsoft Entra ID 和 AD FS 之间的验证循环。

“记住多重身份验证”功能与 B2B 用户不兼容,因此在登录到受邀租户时,B2B 用户不会看到此功能。

“记住多重身份验证”功能与登录频率条件访问控制不兼容。 有关详细信息,请参阅使用条件访问配置身份验证会话管理。

启用“记住多重身份验证”

若要启用和配置可让用户记住其 MFA 状态并绕过提示的选项,请完成以下步骤:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“用户”。

- 选择“每用户 MFA”。

- 在页面顶部的“多重身份验证”下,选择“服务设置”。

- 在“服务设置”页上的“记住多重身份验证”下,选择“允许用户在其信任的设备上记住多重身份验证”选项。

- 设置允许受信任设备绕过多重身份验证的天数。 为确保最佳用户体验,请将持续时间延长至 90 天或更长。

- 选择“保存”。

将设备标记为受信任的

启用“记住多重身份验证”功能后,用户可在登录时选择“不再询问”,以将设备标记为受信任。

后续步骤

要了解详细信息,请参阅Microsoft Entra ID 提供了哪些身份验证和验证方法?

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈