你可以将分别控制多重身份验证 (MFA) 和自助式密码重置 (SSPR) 的 Microsoft Entra ID 旧式策略设置迁移到身份验证方法策略,以进行统一管理。

可以使用 Microsoft Entra 管理中心中的身份验证方法迁移指南自动执行迁移。 本指南提供了一个向导,帮助审核你当前的 MFA 和 SSPR 策略设置。 然后,它将这些设置整合到身份验证方法策略中,在那里可以更轻松地对其进行集中管理。

你也可以按照自己的计划手动迁移策略设置。 迁移过程是完全可逆转的。 在身份验证方法策略中,可以继续使用租户范围的 MFA 和 SSPR 策略,同时为用户和组更精确地配置身份验证方法。

有关这些策略在迁移期间如何协同工作的详细信息,请参阅管理 Microsoft Entra ID 的身份验证方法。

注意

迁移指南仅迁移租户策略设置。 不会迁移单个用户设置。

自动迁移指南

通过自动迁移指南,只需几次点击,你就可以迁移身份验证方法的管理位置。 可通过浏览到 Entra ID>>,从 Microsoft Entra 管理中心访问它。

向导的第一页解释了它是什么以及它是如何工作的。 它还提供了每个旧式策略的链接,供你参考。

然后,向导会根据你的组织当前在旧式 MFA 和 SSPR 策略中启用的设置,配置身份验证方法策略。 如果某一方法在任一旧式策略中已启用,建议在身份验证方法策略中也启用它。 通过该配置,用户可以继续使用之前使用的相同方法登录和重置密码。

此外,我们建议你启用最新的现代安全方法,如密钥、临时访问密码和 Microsoft Authenticator,以帮助提高组织的安全态势。 要编辑推荐的配置,请选择每种方法旁边的铅笔图标。

对配置满意后,选择“迁移”,然后确认迁移。 身份验证方法策略会更新,以匹配向导中指定的配置。 旧 MFA 和 SSPR 策略中的身份验证方法变为灰显且不再适用。

迁移状态已更新为 迁移完成。 如有需要,你可以随时将此状态改回“进行中”,以重新启用旧式策略中的方法。

手动迁移

首先审核可供用户使用的每种身份验证方法的现有策略设置。 如果在迁移期间回退,则需要记录其中每个策略的身份验证方法设置:

- MFA 策略

- SSPR 策略(如果使用)

- 身份验证方法策略(如果使用)

如果未使用 SSPR 且尚未使用身份验证方法策略,则只需从 MFA 策略中获取设置。

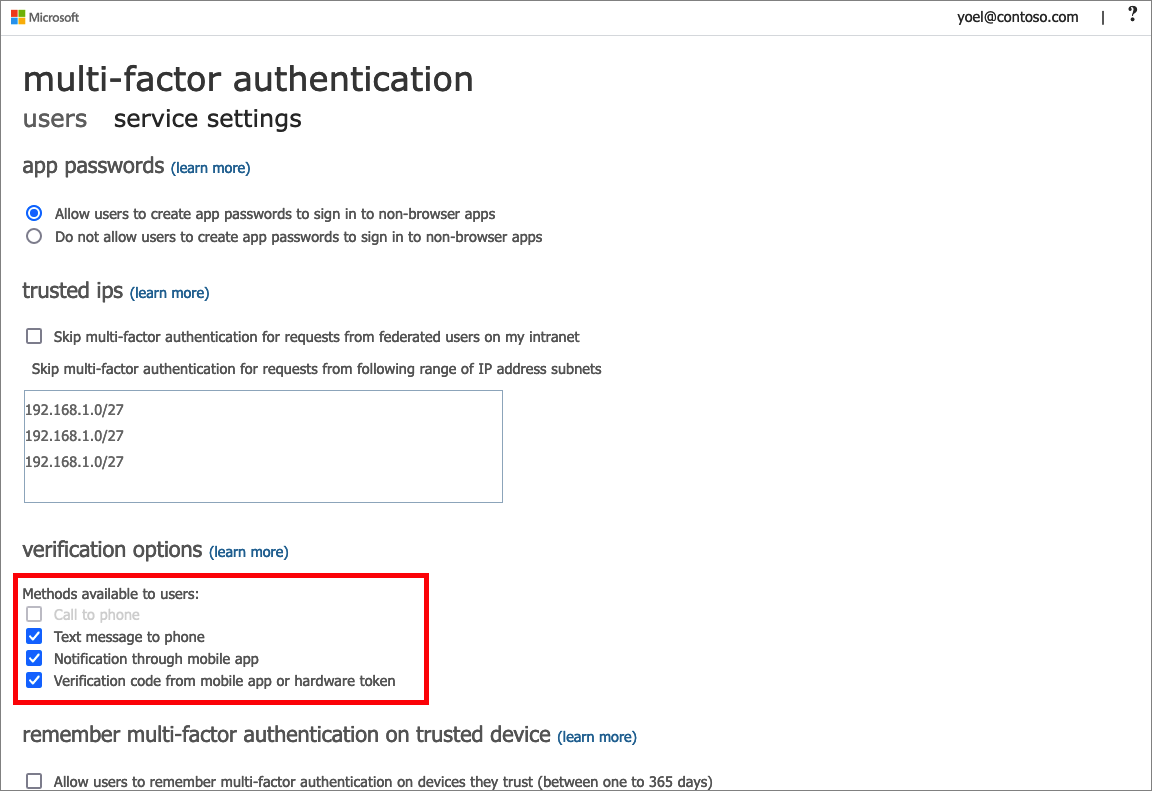

查看旧式 MFA 策略

首先记录旧式 MFA 策略中可用的方法。

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 导航至 Entra ID>用户>每用户 MFA>服务设置以查看设置。

这是一些租户范围的设置,因此不需要用户或组信息。

对于每种方法,请注意它是否已为租户启用。 下表列出了旧式 MFA 策略中可用的方法,以及身份验证方法策略中的相应方法。

| 多重身份验证策略 | 身份验证方法策略 |

|---|---|

| 拨打电话 | 语音呼叫 |

| 向手机发送短信 | 短信 |

| 通过移动应用发送通知 | Microsoft Authenticator |

| 移动应用或硬件令牌提供的验证码 | 第三方软件 OATH 令牌 硬件 OATH 令牌 Microsoft Authenticator |

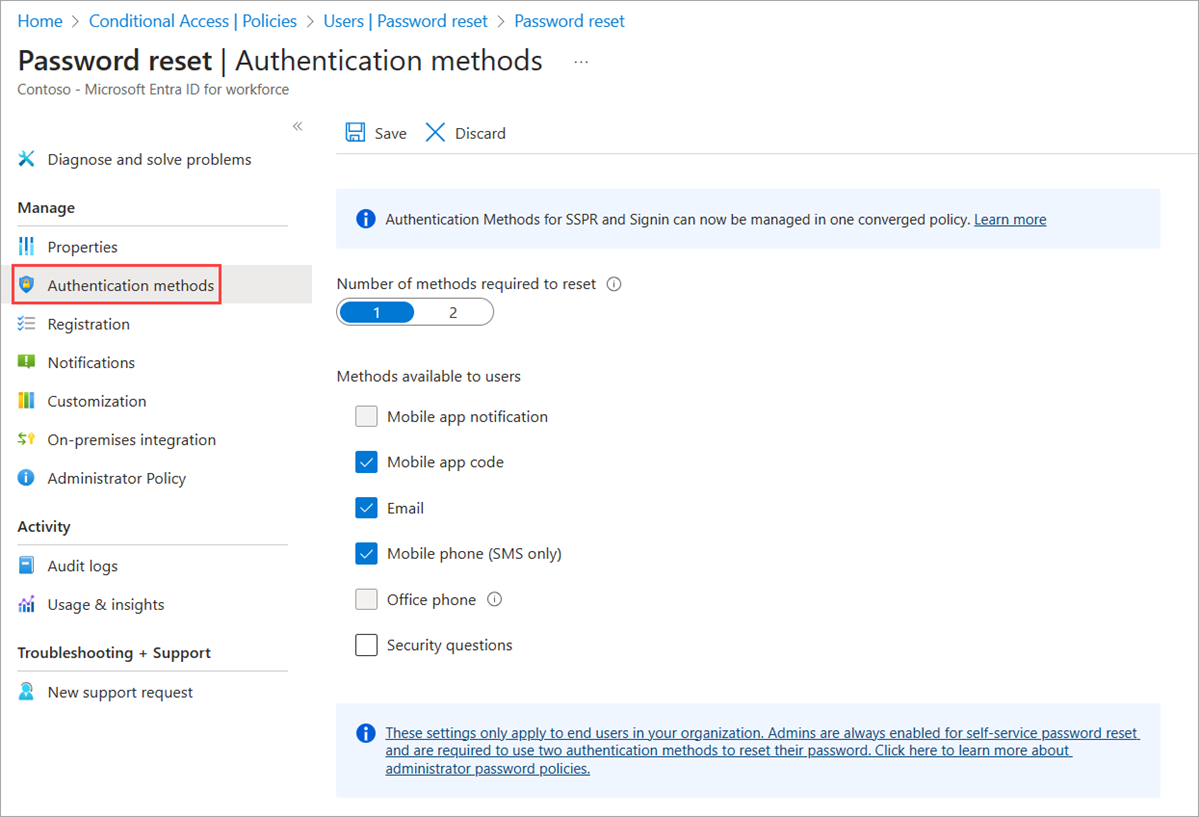

查看旧式 SSPR 策略

若要获取旧版 SSPR 策略中可用的身份验证方法,请转到 Entra ID>用户>密码重置>身份验证方法。 下表列出了旧式 SSPR 策略中可用的方法,以及身份验证方法策略中的相应方法。

记录哪些用户在 SSPR 的范围内(所有用户、一个特定的组,或没有任何用户)以及他们可以使用的身份验证方法。 在身份验证方法策略中尚无法管理安全问题,并且将在旧版 SSPR 身份验证方法设置中保持可管理状态。 可以通过转到 Entra ID>用户>密码重置>属性来查看当前的安全问题信息。

| SSPR 身份验证方法 | 身份验证方法策略 |

|---|---|

| 移动应用通知 | Microsoft Authenticator |

| 移动应用代码 | Microsoft Authenticator 软件 OATH 令牌 |

| 电子邮件 OTP | |

| 移动电话 | 语音呼叫 短信 |

| 办公电话 | 语音呼叫 |

| 安全性问题 | 目前不可用;请复制问题供以后使用 |

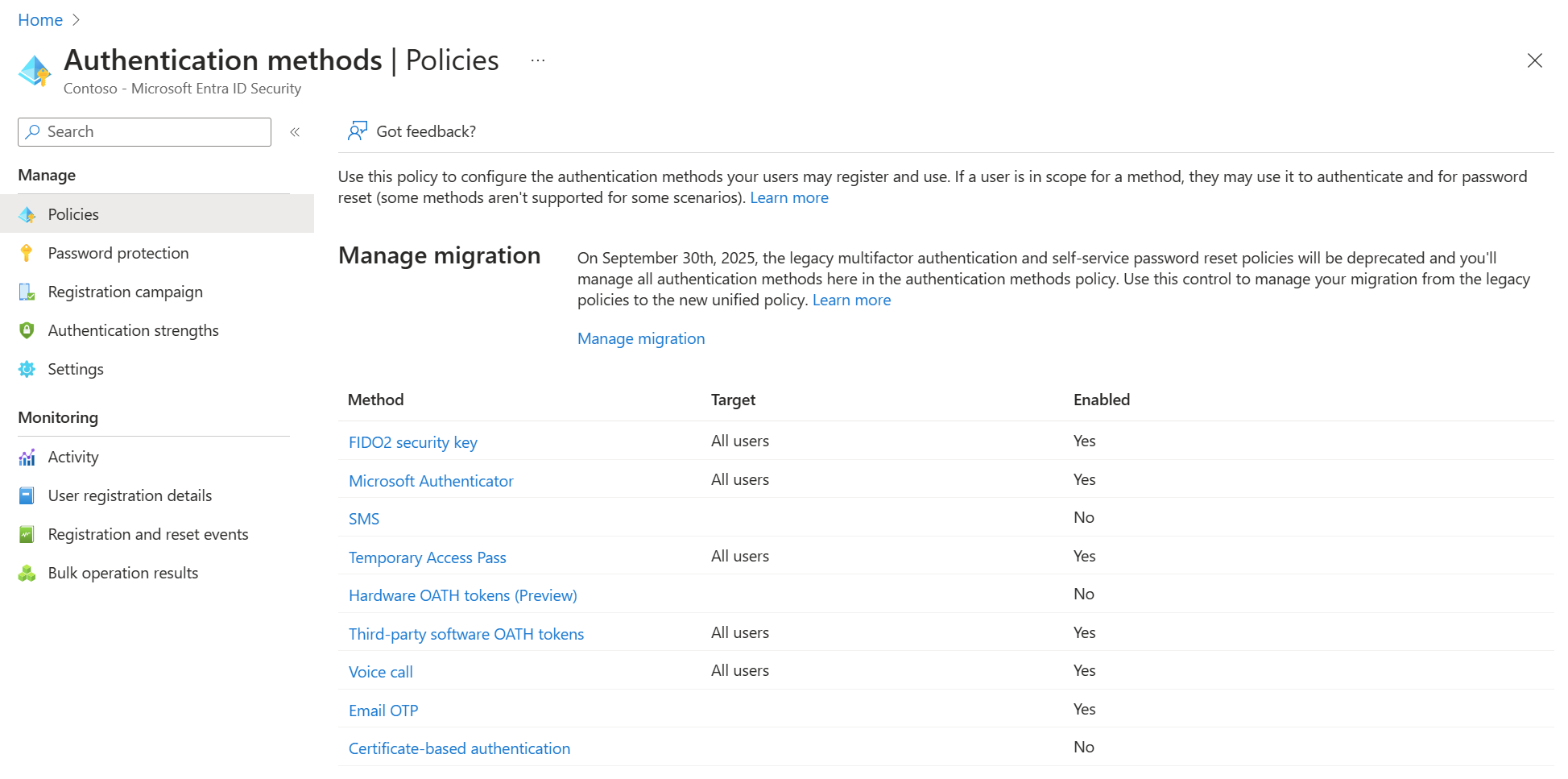

身份验证方法策略

若要检查身份验证方法策略中的设置,请至少以身份验证策略管理员身份登录到 Microsoft Entra 管理中心,并浏览到 Entra ID>身份验证方法>策略。 新租户的所有方法默认均为关闭状态,这使迁移更简单,因为不需要将旧式策略设置与现有设置合并。

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>身份验证方法>

身份验证方法策略具有旧式策略中不可用的其他方法,例如 FIDO2 安全密钥、临时访问密码和 Microsoft Entra 基于证书的身份验证。 这些方法不在迁移范围内,如果已配置这些方法,无需对它们进行任何更改。

如果在身份验证方法策略中启用了其他方法,请记下可以或不可以使用这些方法的用户和组。 记录用于控制如何使用方法的任何配置参数。 例如,可以将 Microsoft Authenticator 配置为在推送通知中提供位置。 记录为哪些用户和组启用了与每种方法关联的类似配置参数。

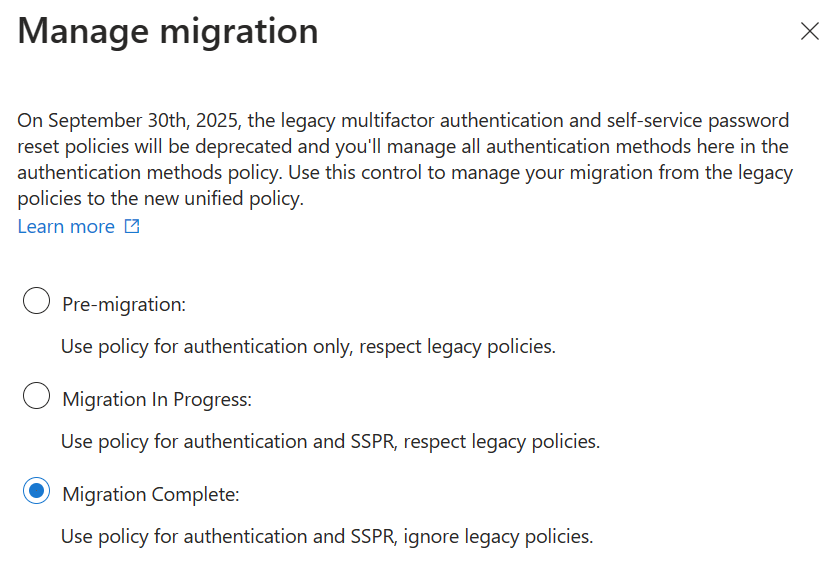

开始迁移

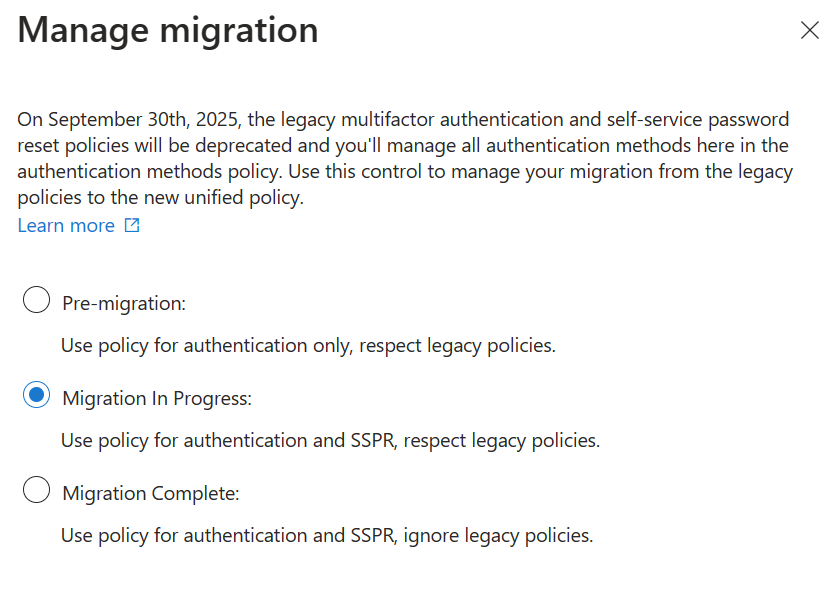

从当前使用的策略中捕获可用的身份验证方法后,可以开始迁移。 打开身份验证方法策略,选择“管理迁移”,然后选择“迁移进行中”。

在进行任何更改之前,请先设置此选项,因为它适用于登录和密码重置情境下的新策略。

下一步是更新身份验证方法策略以便与审核匹配。 需要逐一查看每种方法。 如果租户仅使用旧式 MFA 策略而未使用 SSPR,则更新过程非常直接 - 可为所有用户启用每种方法并精确匹配现有策略。

如果租户同时使用了 MFA 和 SSPR,则需要考虑每种方法:

- 如果在两个旧式策略中都启用了该方法,请为身份验证方法策略中的所有用户启用该方法。

- 如果在两个旧式策略中都关闭了该方法,请仍旧为身份验证方法策略中的所有用户关闭该方法。

- 如果该方法仅在一个策略中启用,则需要确定该方法是否在所有情况下都应该可用。

在策略匹配的位置,可以轻松匹配当前状态。 如果存在不匹配情况,则需要确定是完全启用还是禁用该方法。 例如,假设启用了“通过移动应用发送通知”以允许发送 MFA 的推送通知。 在旧式 SSPR 策略中,未启用移动应用通知方法。 在这种情况下,旧式策略允许发送 MFA 的推送通知,但不允许发送 SSPR 的推送通知。

在身份验证方法策略中,你需要选择为 SSPR 和 MFA 启用 Microsoft Authenticator,还是禁用它(我们建议启用 Microsoft Authenticator)。

请注意,在身份验证方法策略中,除了为所有用户之外,还可以选择为用户组启用方法,同时排除用户组无法使用给定方法。 这意味着你可以非常灵活地控制哪些用户可以使用哪些方法。 例如,你可以为所有用户启用 Microsoft Authenticator,并将短信和语音呼叫限制为需要这些方法的 1 个包含 20 个用户的组。

更新身份验证方法策略中的每种方法时,某些方法具有可配置的参数,这些参数用于控制如何使用该方法。 例如,如果你启用语音呼叫作为身份验证方法,可以选择允许办公电话和移动电话,或仅允许移动电话。 在审核中逐步完成配置每种身份验证方法的过程。

无需匹配现有策略! 这是审查已启用的方法并选择可最大程度地提高租户安全性和可用性的新策略的绝佳机会。 请注意,为已在使用某些方法的用户禁用这些方法可能需要这些用户注册新的身份验证方法,并阻止他们使用以前注册的方法。

接下来的部分将提供每种方法的具体迁移指导。

电子邮件一次性密码

电子邮件一次性密码有两个控制项:

在“启用和目标”部分:可以启用租户成员,允许在“密码重置”中使用电子邮件 OTP,包括或不包括特定组(或对所有成员用户启用)。

在“配置”部分下:一个单独的“允许外部用户使用电子邮件 OTP”控制项启用 B2B 用户使用电子邮件 OTP 登录。 如果启用此设置,则无法禁用电子邮件 OTP 身份验证方法。

Microsoft Authenticator

如果在旧式 MFA 策略中启用了“通过移动应用发送通知”,请在身份验证方法策略中为所有用户启用 Microsoft Authenticator。 将身份验证模式设置为“任何”以允许推送通知或无密码身份验证。

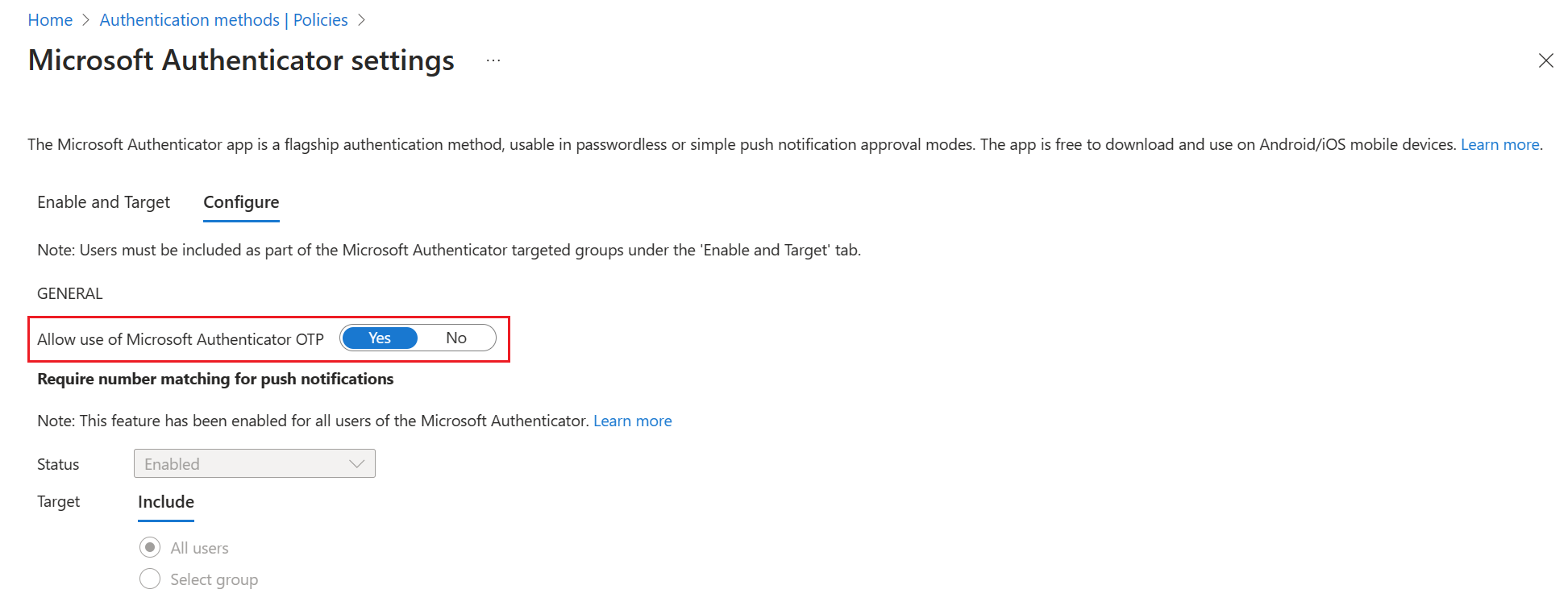

如果在旧式 MFA 策略中启用了“移动应用或硬件令牌提供的验证码”,请将“允许使用 Microsoft Authenticator OTP”设置为“是”。

注意

如果用户使用“我要使用另一验证器应用”向导仅为 OTP 代码注册 Microsoft Authenticator 应用,则需要启用“第三方软件 OATH 令牌”策略。

短信和语音呼叫

旧式 MFA 策略对短信和电话呼叫有单独的控制项。 但还有一个“移动电话”控制项,启用移动电话用于短信和语音呼叫。 另一个“办公电话”控制项仅启用办公电话用于语音呼叫。

身份验证方法策略具有与旧式 MFA 策略匹配的短信和语音呼叫控制项。 如果你的租户正在使用 SSPR 且已启用“移动电话”,则需要在身份验证方法策略中启用短信和语音呼叫。 如果你的租户正在使用 SSPR 且已启用“办公电话”,则需要在身份验证方法策略中启用语音呼叫,并确保“办公电话”选项已启用。

注意

对于“短信”设置,默认已启用“用于登录”选项。 此选项启用短信登录。 如果为用户启用了短信登录,将跳过他们的跨租户同步。 如果你使用跨租户同步或不想启用短信登录,请对目标用户禁用短信登录。

OATH 令牌

旧式 MFA 和 SSPR 策略中的 OATH 令牌控制是单一控制,它启用三种不同类型的 OATH 令牌:Microsoft Authenticator 应用、第三方软件 OATH TOTP 码生成器应用和硬件 OATH 令牌。

身份验证方法策略提供精细控制,允许单独控制每种类型的 OATH 令牌。 使用 Microsoft Authenticator OTP 由策略的“Microsoft Authenticator”部分中的“允许使用 Microsoft Authenticator OTP”控制项进行控制。 第三方应用由策略的“第三方软件 OATH 令牌”部分控制。 硬件 OATH 令牌由策略的“硬件 OATH 令牌”部分控制。

安全性问题

控制 安全问题 将保留在 SSPR 中。 如果使用安全问题,并且不想在此迁移过程中禁用它们,请确保在旧版 SSPR 策略中启用它们。 可以按照下一部分所述在启用安全性问题的情况下完成迁移。

完成迁移

更新身份验证方法策略后,查看旧式 MFA 和 SSPR 策略并逐一删除每种身份验证方法。 测试并验证每种方法的更改。

当你确定 MFA 和 SSPR 按预期工作,并且不再需要旧式 MFA 和 SSPR 策略时,可以将迁移过程更改为“迁移完成”。 在此模式下,Microsoft Entra 仅遵循身份验证方法策略。 如果设置了“迁移完成”,则无法对旧式策略进行更改,但 SSPR 策略中的安全性问题除外。 如果由于某种原因需要回到旧式策略,你可以随时将迁移状态改回“迁移进行中”。