你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

网络拓扑是登陆区域体系结构的关键元素,因为它定义了应用程序如何相互通信。 本部分探讨 Azure 部署的技术和拓扑方法。 它侧重于两种核心方法:基于 Azure 虚拟 WAN和传统拓扑的拓扑。

虚拟 WAN 网络拓扑

可以使用虚拟 WAN来满足大规模互连要求。 虚拟 WAN是 Microsoft 管理的一项服务,可降低整体网络复杂性,并帮助实现组织网络的现代化。 如果以下任一要求适用于组织,请使用虚拟 WAN拓扑:

组织打算跨多个 Azure 区域部署资源,并且需要在这些 Azure 区域中的虚拟网络与多个本地位置之间建立全局连接。

组织打算使用软件定义的 WAN(SD-WAN)部署将大型分支网络直接集成到 Azure,或者需要 30 多个分支站点才能终止本机 IPSec。

需要在虚拟专用网络(VPN)和 Azure ExpressRoute 之间传递路由。 例如,如果使用站点到站点 VPN 连接远程分支或点到站点 VPN 来连接远程用户,则可能需要通过 Azure 将 VPN 连接到 ExpressRoute 连接的 DC。

下图显示了 Microsoft 托管虚拟 WAN网络拓扑:

传统 Azure 网络拓扑

传统的中心辐射型网络拓扑 可帮助你在 Azure 中构建自定义的增强安全性大型网络。 使用此拓扑,可以管理路由和安全性。 如果以下任一要求适用于组织,请使用传统拓扑:

组织打算跨一个或多个 Azure 区域部署资源。 需要跨 Azure 区域的某些流量,例如两个不同 Azure 区域之间的两个虚拟网络之间的流量,但不需要跨所有 Azure 区域建立全网格网络。

每个区域的远程或分支位置数较少,并且需要少于 30 个 IPSec 站点到站点隧道。

需要完全控制和粒度才能手动配置 Azure 网络路由策略。

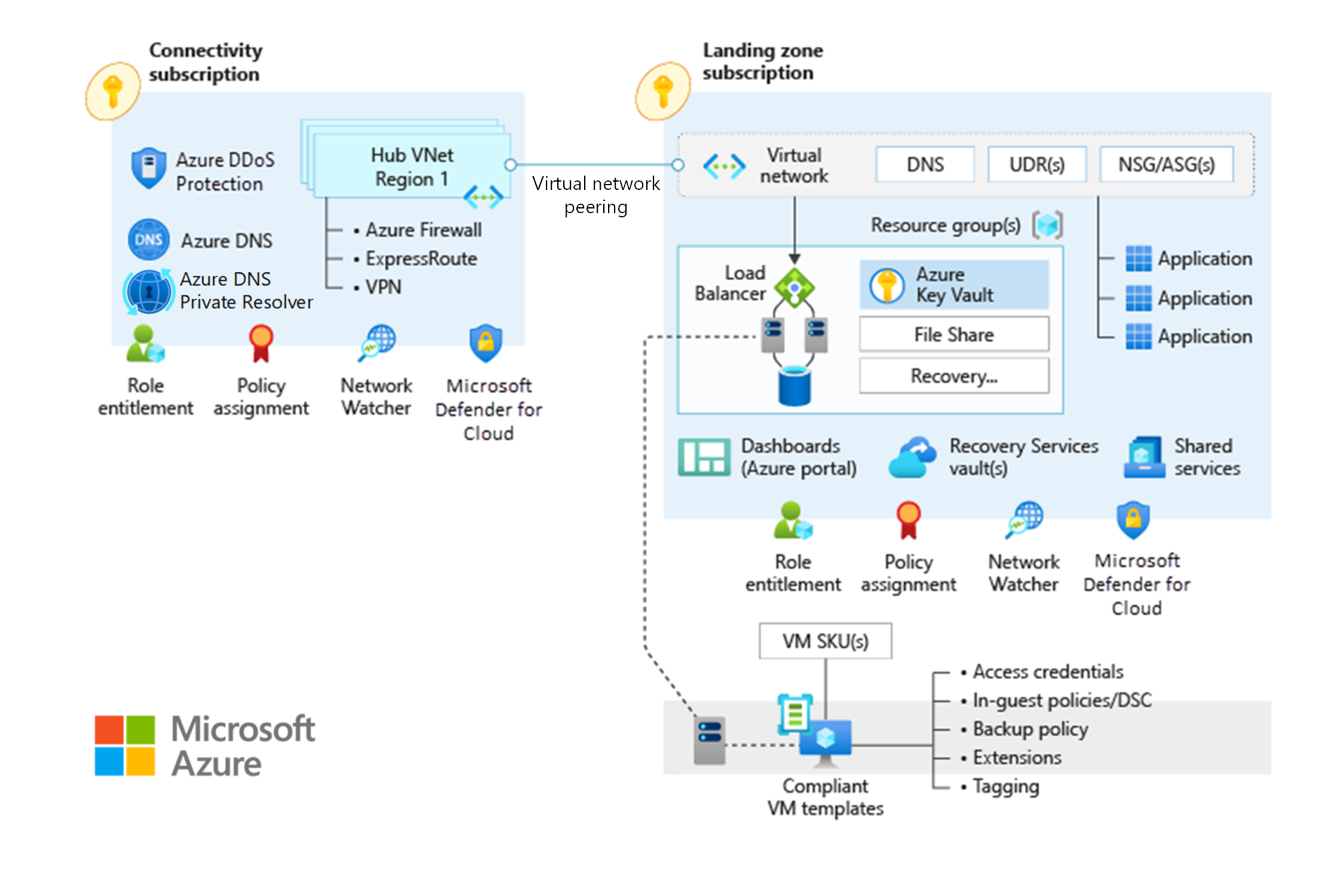

下图显示了传统的 Azure 网络拓扑: