你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 管理组 来组织和管理 Azure 订阅。 随着订阅数量的增加,管理组为 Azure 环境提供关键结构,并更轻松地管理订阅。 使用以下指南建立有效的管理组层次结构,并根据最佳做法组织订阅。

管理组设计注意事项

Microsoft Entra 租户中的管理组结构支持组织映射。 在组织大规模计划其 Azure 采用时,请全面考虑管理组结构。

确定组织如何分离特定团队拥有或运营的服务。

根据业务要求、操作要求、法规要求、数据驻留、数据安全或数据主权合规性等原因,确定是否需要保留特定的功能。

使用管理组通过 Azure Policy 聚合策略和计划分配。

为管理组操作启用 Azure 基于角色的访问控制 (RBAC) 授权以替代默认授权。 默认情况下,Microsoft Entra 租户中的任何主体(如用户主体或服务主体)都可以创建新的管理组。 有关详细信息,请参阅 如何保护资源层次结构。

同时还应考虑下列因素:

管理组树最多支持 6 个深度级别。 此限制不包括租户根级别或订阅级别。

默认情况下,所有新订阅都放置在租户根管理组下。

有关详细信息,请参阅 管理组。

管理组建议

使管理组层次结构保持适度扁平,理想情况下不超过三到四个级别。 此限制可减少管理开销并降低复杂程度。

不要将组织结构复制到深层嵌套的管理组层次结构中。 将管理组用于策略分配和计费。 对于此方法,请使用管理组在 Azure 登陆区域概念体系结构中的目的。 此体系结构为在同一管理组级别下需要相同安全性和合规性的工作负载提供 Azure 策略。

在根级别管理组下创建管理组,以表示托管的工作负荷类型。 这些组基于工作负载的安全性、合规性、连接性和功能需求。 借助此分组结构,可以在管理组级别应用 Azure 策略集。 将此分组结构用于需要相同安全性、符合性、连接性和功能设置的所有工作负荷。

使用资源标记在管理组层次结构中查询并横向浏览。 可以使用 Azure Policy 强制或追加资源标记。 然后,可以对资源进行分组以满足搜索需求,而无需使用复杂的管理组层次结构。

创建顶级沙盒管理组,以便在将资源移动到生产环境之前立即试验资源。 沙盒可用于与开发、测试和生产环境隔离。

在根管理组下创建平台管理组,以支持常见的平台策略和 Azure 角色分配。 此分组结构可确保将各种策略应用到 Azure 基础中的订阅。 此方法还会集中一组基础订阅中的常见资源的计费。

限制根管理组范围内的 Azure Policy 分配数。 此限制最大程度减少了在低级管理组中对继承的策略进行的调试工作。

使用策略在管理组或订阅作用域内强制实施合规性要求,以实现策略驱动的治理。

确保只有特权用户可以在租户中操作管理组。 在管理组层次结构设置中启用 Azure RBAC 授权,以细化用户特权。 默认情况下,所有用户都可以在根管理组下创建自己的管理组。

为新订阅配置默认的专用管理组。 此组可确保没有订阅进入根管理组。 如果用户具有 Microsoft 开发人员网络(MSDN)或 Visual Studio 权益和订阅,则此组尤其重要。 对于这种类型的管理组,沙盒管理组是一个合适的候选项。 有关详细信息,请参阅 设置默认管理组。

请勿为生产、测试和开发环境创建管理组。 如有必要,请将这些组分到同一管理组的不同订阅中。 有关详细信息,请参阅:

建议对多区域部署使用标准 Azure 登陆区域管理组结构。 不要只创建管理组来为不同的 Azure 区域建模。 不要根据区域或多区域使用情况更改或扩展管理组结构。

如果你有基于位置的法规要求(如数据驻留、数据安全或数据主权),则应基于位置创建管理组结构。 可以在各种级别实现此结构。 有关详细信息,请参阅 修改 Azure 登陆区域体系结构。

Azure 登陆区域加速器和 ALZ-Bicep 存储库中的管理组

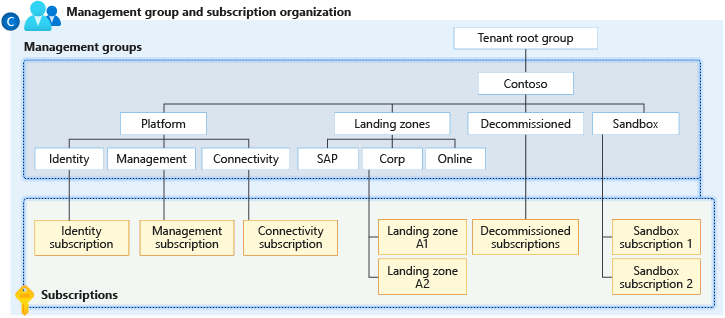

以下示例显示了管理组结构。 此示例中的管理组位于 Azure 登陆区域加速器和 ALZ-Bicep 存储库的管理组模块中。

注意

可以通过编辑 managementGroups.bicep 来修改 Azure 登陆区域 bicep 模块中的管理组层次结构。

| 管理组 | 说明 |

|---|---|

| 中间根管理组 | 此管理组直接位于租户根组下。 组织为此管理组提供一个前缀,以便他们不必使用根组。 组织可以将现有 Azure 订阅移到层次结构中。 此方法还会设置未来的方案。 此管理组是 Azure 登陆区域加速器创建的所有其他管理组的父组。 |

| 平台 | 此管理组包含所有平台子管理组,例如管理、连接和标识。 |

| Management | 此管理组包含用于管理、监视和安全性的专用订阅。 此订阅托管 Azure Monitor 日志工作区,包括关联的解决方案和Azure 自动化帐户。 |

| 连接 | 此管理组包含用于连接的专用订阅。 此订阅托管平台所需的 Azure 网络资源,例如 Azure 虚拟 WAN、Azure 防火墙 和 Azure DNS 专用区域。 可以使用各种资源组来包含部署在不同区域中的资源,例如虚拟网络、防火墙实例和虚拟网络网关。 某些大型部署可能对连接资源具有订阅配额限制。 可以在每个区域中为其连接资源创建专用订阅。 |

| 标识 | 此管理组包含用于标识的专用订阅。 此订阅是Active Directory 域服务(AD DS)虚拟机(VM)或 Microsoft Entra 域服务的占位符。 可以使用各种资源组来包含部署在不同区域中的资源,例如虚拟网络和 VM。 此订阅还为登陆区域中的工作负载启用 AuthN 或 AuthZ。 分配特定的 Azure 策略以强化和管理标识订阅中的资源。 某些大型部署可能对连接资源具有订阅配额限制。 可以在每个区域中为其连接资源创建专用订阅。 |

| 登陆区域 | 包含所有登陆区域子管理组的父管理组。 它分配了与工作负荷无关的 Azure 策略,以确保工作负载安全且合规。 |

| 联机 | 联机登陆区域的专用管理组。 此组适用于可能需要直接 Internet 入站或出站连接的工作负荷,或者对于可能不需要虚拟网络的工作负荷。 |

| 企业 | 企业登陆区域的专用管理组。 此组适用于需要通过连接订阅中的中心与企业网络建立连接或混合连接的工作负载。 |

| Sandboxes(沙盒) | 订阅的专用管理组。 组织使用沙盒进行测试和探索。 这些订阅与企业和联机登陆区域安全隔离。 沙盒还分配有限制性较小的策略集,支持测试、探索和配置 Azure 服务。 |

| 已停用 | 已取消登陆区域的专用管理组。 将取消的登陆区域移动到此管理组,然后在 30-60 天后删除它们。 |

Azure 登陆区域加速器的权限

Azure 登陆区域加速器:

需要专用服务主体名称(SPN)才能运行管理组操作、订阅管理操作和角色分配。 使用 SPN 减少具有提升权限并遵循最低特权准则的用户数。

需要在根管理组作用域具有用户访问管理员角色,以在根级别为 SPN 授予访问权限。 SPN 拥有权限后,可以安全地删除用户访问管理员istrator 角色。 此方法可确保只有 SPN 连接到用户访问管理员istrator 角色。

要求以前在根管理组范围内提及 SPN 的参与者角色,该角色允许租户级操作。 此权限级别可确保使用 SPN 将资源部署到组织内的任何订阅并对其进行管理。

下一步

了解如何在计划大规模 Azure 采用时使用订阅。