你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

从Azure VMware 解决方案启用连接

介绍

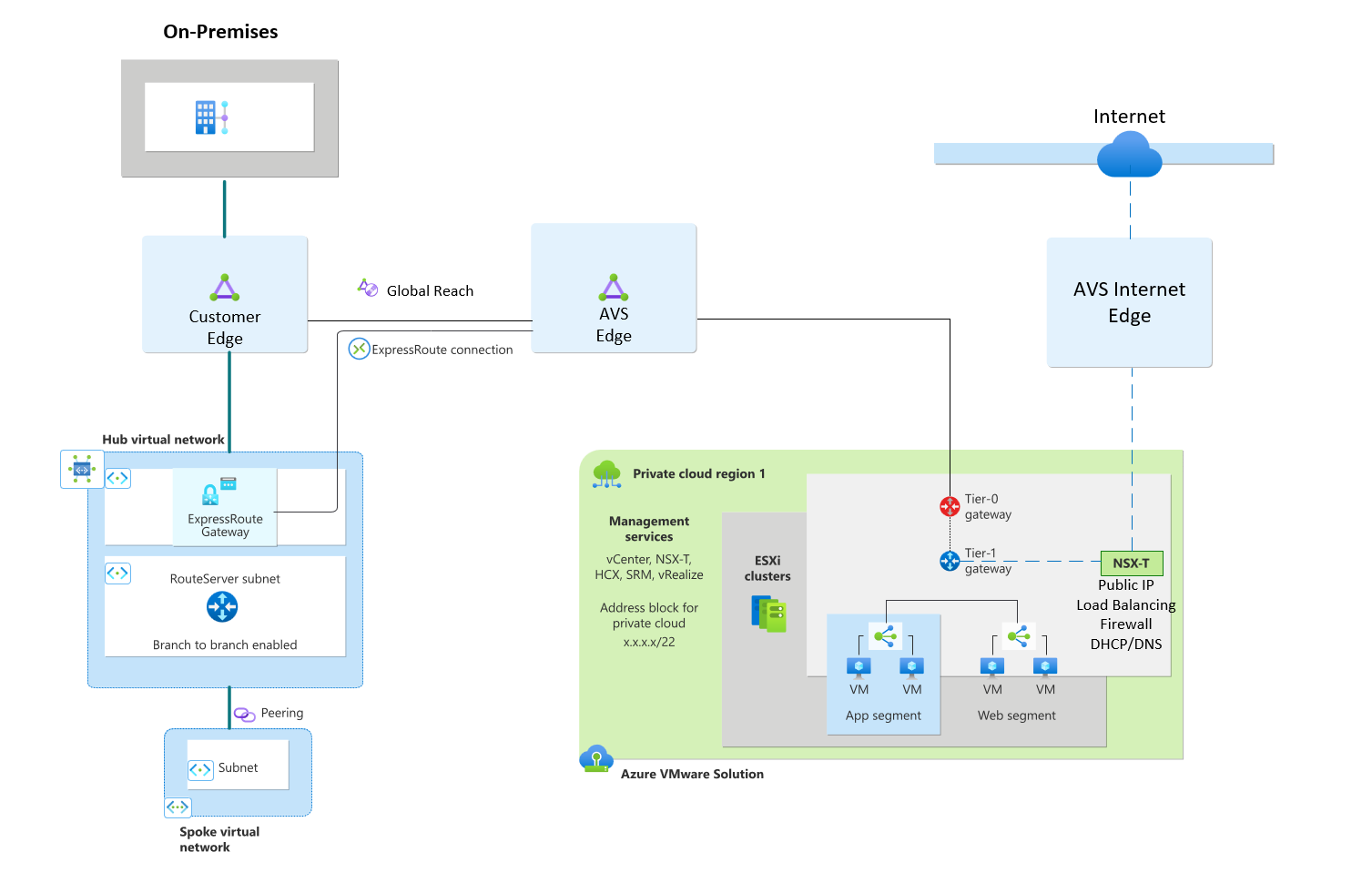

在此设计模式中,流量通过 Microsoft 主干从本地数据中心到 Azure VMware 解决方案 (AVS) 私有云的专用路径。 此连接通过 Expressroute Global Reach 进行,该机制提供客户之间的直接路径,然后可以连接到 AVS 专用 Expressroute 线路。 私有云还有一个单独的隔离突破,从 NSX Edge 到 Internet,以便此流量不会通过 Expressroute 遍历。

重要

如果目前处于不支持 Global Reach 的区域,可以通过在 Azure 中部署 Expressroute 网关,从本地传输到 AVS 私有云。 若要提供端到端的可传递性,需要中心虚拟网络(VNET)中的虚拟设备。 请参阅流量检查和默认路由播发部分。

客户配置文件

此体系结构非常适合:

- 低延迟,从 Azure VMware 解决方案 SDDC(软件定义的数据中心)本机流出到 Internet。

- 通过 Expressroute 或 VPN 将本地流量直接定向到 Azure。

- SDDC 中工作负荷的入站 L4/L7 服务,例如 HTTPS

此设计涵盖的流经 AVS NSX 路由器的流量包括:

- Azure VMware 解决方案到 Azure 本机虚拟网络

- Azure VMware 解决方案到 Internet

- Azure VMware 解决方案到本地数据中心

体系结构组件

通过以下方式实现此方案:

- NSX 高级负载均衡器

- 源地址转换和目标地址转换Azure VMware 解决方案的 Internet 公共 IP(SNAT/DNAT)

注意

虽然 NSX 高级负载均衡器 (Avi) 直接在 NSX 中提供入站功能,但 Azure 中的 WAF 或应用网关 v2 也可以实现此功能。

关键决策

本文档假设并建议从本地或 AVS 播发默认路由播发。 如果需要来自 Azure 的默认路由,请参阅流量检查和默认路由播发部分。

注意事项

- 在 Azure 门户 中启用公共 IP 到 NSX Edge。 这允许低延迟直接连接到Azure VMware 解决方案,并能够缩放出站连接数。

- 应用 NSX 防火墙的规则创建。

- 使用 NSX 高级负载均衡器均匀地将流量分发到工作负荷。

- 启用 防洪( 分布式和网关)。

使用 NSX-T 或 NVA 从 AVS 出口

| 交通检查覆盖率 | 建议的解决方案设计 | 注意事项 | Internet 分组讨论 |

|---|---|---|---|

| - Internet 入口 - Internet 出口 - 传入和本地数据中心的流量 - 发到 Azure 虚拟网络的流量 - Azure VMware 解决方案内的流量 |

在 Azure VMware 解决方案中使用 NSX-T 或第三方 NVA 防火墙。 将 NSX-T 高级负载均衡器用于 HTTP,或者将 NSX-T 防火墙用于非 HTTP 流量。 来自 Azure VMware 解决方案、SNAT 和 DNAT 的 Internet 公共 IP 突破。 |

选择此选项可将路由从 Azure VMware 解决方案 私有云 启用公共 IP 播发 0.0.0.0/0到 Azure 门户 中的 NSX Edge。 此选项允许与 Azure 建立低延迟连接,并能够缩放出站连接数。 |

Azure VMware 解决方案 |

从本地Azure VMware 解决方案流出到 0.0.0.0/0 播发

| 交通检查覆盖率 | 建议的解决方案设计 | 注意事项 | Internet 分组讨论 |

|---|---|---|---|

| - Internet 入口 - Internet 出口 - 到本地数据中心 |

在本地使用虚拟设备 进行 HTTP/S 流量,在 Azure 中使用 NSX 高级负载均衡器或应用程序网关。 对于非 HTTP/S 流量,请使用 NSX 分布式防火墙。 在Azure VMware 解决方案中启用公共 IP。 |

选择此选项可播发来自本地数据中心的 0.0.0.0/0 路由。 |

本地 |

重要

一些传统的 VMware 设备使用服务插入将设备放置在第 0 层路由器上。 第 0 层路由器由 Microsoft 预配和管理,最终用户不会消耗。 所有网络设备和负载均衡器都必须放置在第 1 层。 下一部分讨论 AVS 中参与方设备的默认路由传播。

AVS 中的第三方 NVA 集成

可以仔细考虑与第三方设备集成。 在此设计中,第三方 NVA(s) 位于一个或多个 T-1 边缘路由器后面。

用户负责将许可证引入设备并实现任何本机高可用性功能。

在选择此实现时,请注意这些限制。 例如,虚拟机上最多有 8 个虚拟网络接口卡 (NIC) 的限制。 有关如何在 AVS 中放置 NVA 的详细信息,请参阅: NSX-T 防火墙模式

注意

使用第三方 NVA 时,Microsoft 不支持使用移动优化网络。

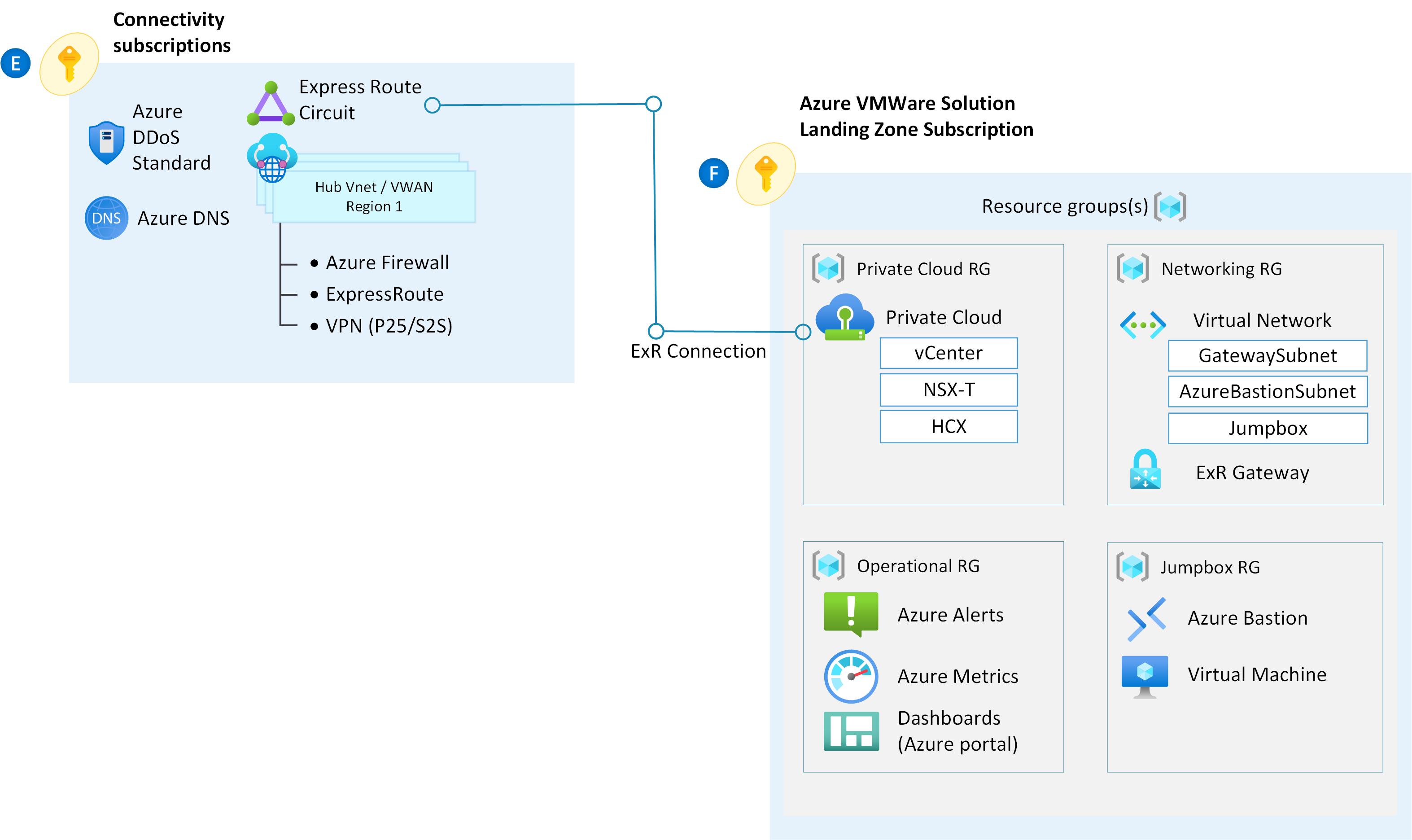

登陆区域注意事项

本部分参考了将 AVS 与 Azure 登陆区域集成的最佳做法。

Azure 路由服务器

Azure 路由服务器(ARS)用于从 AVS 动态传播学习的路由,并向VPN 网关提供分支到分支连接。 与 ARS 所在的 VNET 对等互连的 VNET 也会动态地了解路由,这意味着可以从 AVS 到 Azure 中的中心辐射环境学习路由。 Azure 路由服务器的用例包括:

动态路由传播:

- 了解通过 BGP(边界网关协议)从 AVS 到本地 VNET 的特定路由。 然后,对等互连的 VNET 还可以了解路由。

- 第三方 NVA 集成

- 将 ARS 与 NVA 对等互连,以便不需要每个 AVS 段的 UDR 来筛选流量。

- 从对等互连 VNET 返回流量需要 UDR(用户定义的路由)返回到防火墙的本地接口

- 从 Expressroute 到 VPN 网关 的传输机制

- VPN 网关类型必须为站点到站点,并在 Active-Active 中配置

若要使用 Azure 路由服务器,必须:

启用分支到分支

对 1000 个路由使用

NO_ADVERTISE BGP communities路由摘要>或使用 Azure 路由服务器常见问题解答中引用的标志(常见问题解答)将 NVA 与特定的非 Azure ASN 对等互连。 例如,由于 ARS 使用 65515,VNET 中的其他设备不能使用该 ASN(自治系统编号)。

不支持 IPV6

与Azure NetApp 文档集成

Azure NetApp 文档(ANF)通过 NFS 协议提供网络连接数据存储。 ANF 位于 Azure VNET 中,连接到 AVS 中的工作负荷。 通过使用由 Azure NetApp 文件支持的 NFS 数据存储,可以扩展存储而不是缩放群集。

- 使用标准网络功能创建Azure NetApp 文档卷,以便通过 ExpressRoute FastPath 从 AVS 私有云实现优化的连接

- 在委派子网中部署 ANF

- 中心辐射部署支持高达 10 Gbps 的 ER GW SKU

- 绕过网关端口速度限制需要超级和 ErGw3AZ SKU

- 读取流量入口和写入流量是通过 Expressroute 传出。 通过 Expressroute 线路的出口流量绕过网关并直接转到边缘路由器

- 入口/出口费用从 AVS 中抑制,但如果数据跨对等互连的 VNET,则会出现出口费用。

- 目前仅支持 NFS v3。

如果看到意外的延迟,请确保 AVS 私有云和 ANF 部署固定到同一 AZ(Azure 可用性区域)。 若要实现高可用性,请在单独的 AZ 中创建 ANF 卷并启用 Cross Zone Replication

重要

Microsoft 不支持安全 Azure VWAN 中心的 Fastpath,其中可能的最大端口速度为 20 Gbps。 如果需要更大的吞吐量,请考虑使用中心辐射 VNET。 了解如何将 Azure Netapp 文件数据存储附加到此处Azure VMware 解决方案主机

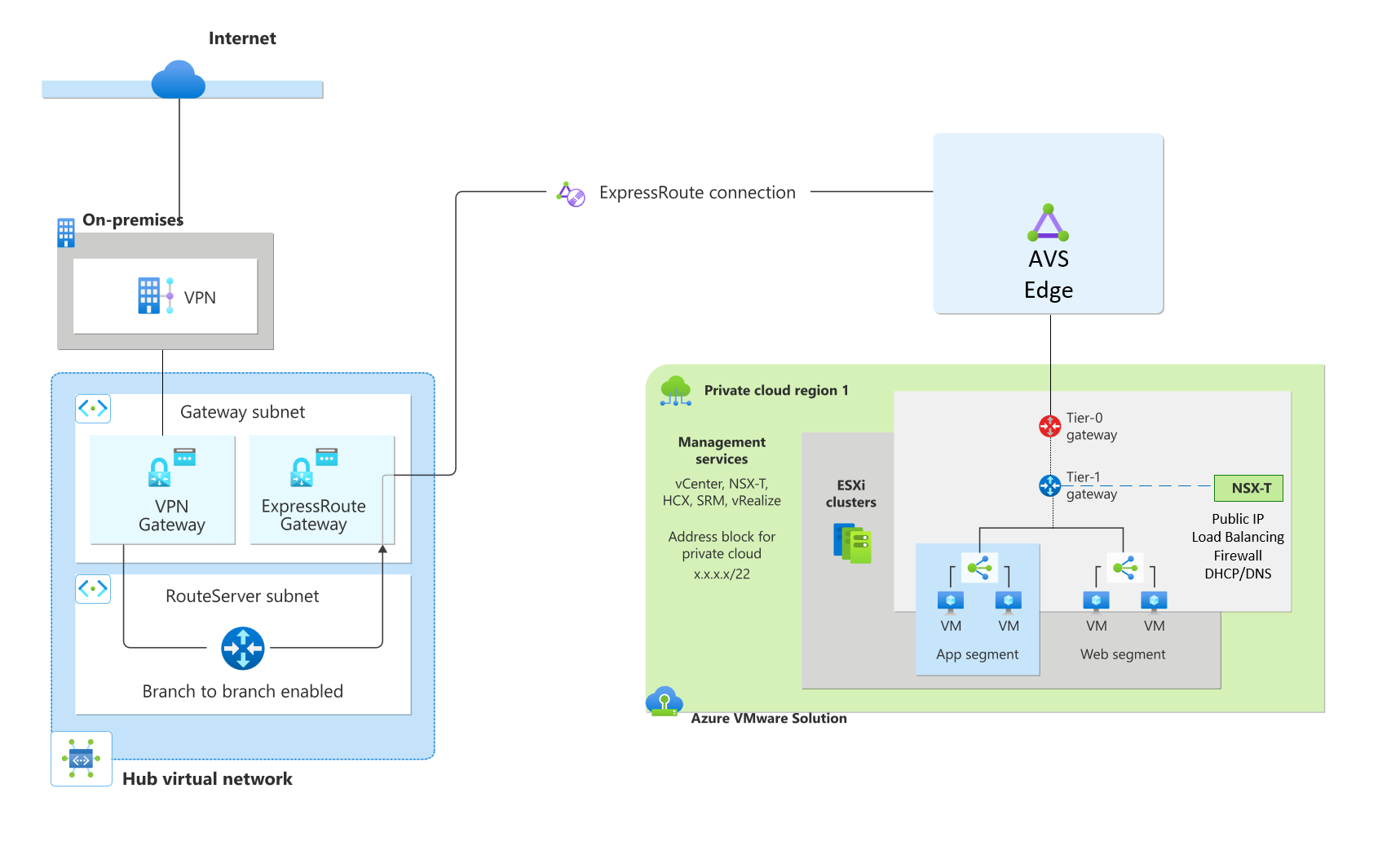

来自本地的 VPN 连接

虽然建议使用 Expressroute 线路,但也可以使用 Azure 中的传输中心 VNET 从本地连接到 AVS标准版C。 此方案需要 VPN 网关和 Azure 路由服务器。 如前所述,Azure 路由服务器支持 VPN 网关与 AVS Expressroute 网关之间的传输性。

交通检查

如前所述,默认路由播发发生在 AVS 中,公共 IP 下到 NSX Edge 选项,但也可以继续从本地播发默认路由。 从本地到 AVS 的端到端流量筛选可以在其中任一终结点上放置防火墙。

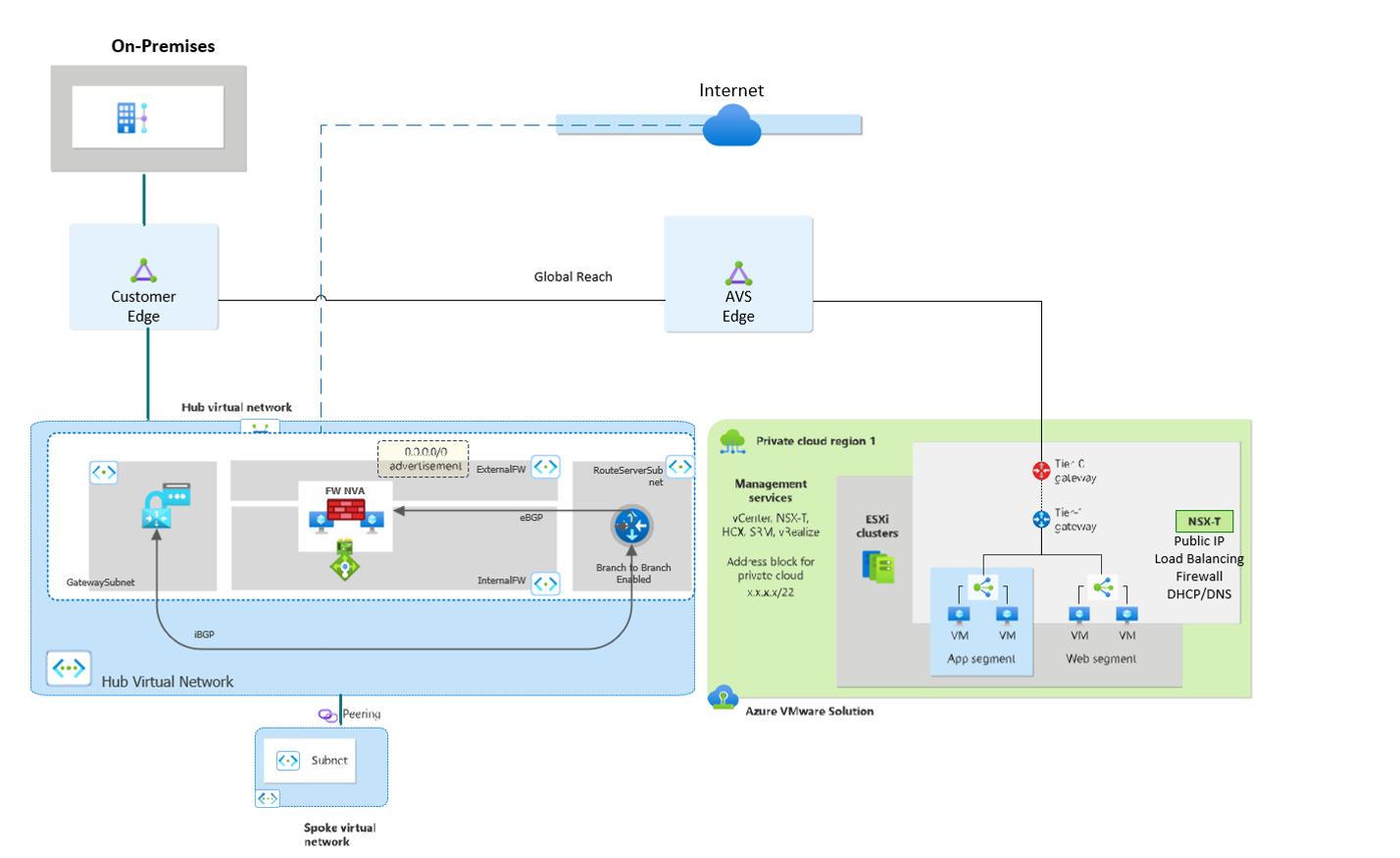

使用中心 VNET 或使用 Azure vWAN 时,可以使用来自 Azure 的默认路由播发与第三方 NVA 配合使用。 在中心辐射部署中,Azure 防火墙是不可能的,因为它不会说 BGP,但使用支持第三方 BGP 的设备将正常工作。 此方案适用于检查来自的流量

- 本地到 Azure

- Azure 到 Internet

- AVS 到 Internet

- AVS 到 Azure

中心 VNet 中的第三方 NVA 检查 AVS 与 Internet 之间的流量,以及 AVS 与 Azure VNet 之间的流量

| 流量检查要求 | 建议的解决方案设计 | 注意事项 | Internet 分组讨论 |

|---|---|---|---|

| - Internet 入口 - Internet 出口 - 本地数据中心 - 到 Azure 虚拟网络 |

通过 Azure 路由服务器在中心虚拟网络中使用第三方防火墙解决方案。 对于 HTTP/S 流量,请使用Azure 应用程序网关。 对于非 HTTP/S 流量,请使用 Azure 上的第三方防火墙 NVA。 使用本地第三方防火墙 NVA。 使用 Azure 路由服务器在中心虚拟网络中部署第三方防火墙解决方案。 |

选择此选项可将 0.0.0.0/0 路由从 Azure 中心虚拟网络中的 NVA 播发到 Azure VMware 解决方案。 |

Azure |

其他信息

- 使用 Bastion + Jumpbox VM 访问 vCenter - 如果从本地访问 vCenter,请确保从本地网络路由到 /22 AVS 管理网络。 键入 验证 CLI 中的路由

Test-NetConnection x.x.x.2 -port 443 - DNS 注意事项 - 如果使用专用终结点,请遵循此处详述的指南:Azure 专用终结点 DNS 配置 |Microsoft Learn

后续步骤

- 有关如何从本地 VPN 传输到Azure VMware 解决方案的详细信息,请参阅以下 VPN 到 ExR 传输操作方法文章:

- 若要详细了解中心辐射型网络中的 Azure VMware 解决方案,请参阅在中心辐射型体系结构中集成 Azure VMware 解决方案。

- 有关 VMware NSX-T 数据中心网段的详细信息,请参阅使用 Azure VMware 解决方案 配置 NSX-T 数据中心网络组件。

- 有关 Azure 路由器服务器的详细信息,请参阅产品概述 什么是 Azure 路由服务器?

接下来,观察用于建立与Azure VMware 解决方案的连接的其他设计模式

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈