你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

业务复原

组织永远无法获得完完全全的安全性,但可以提高面对安全攻击的复原能力。 就像我们永远无法对现实世界中的所有健康和安全风险完全免疫一样,我们运行的数据和信息系统也永远无法百分之百地免受所有攻击。

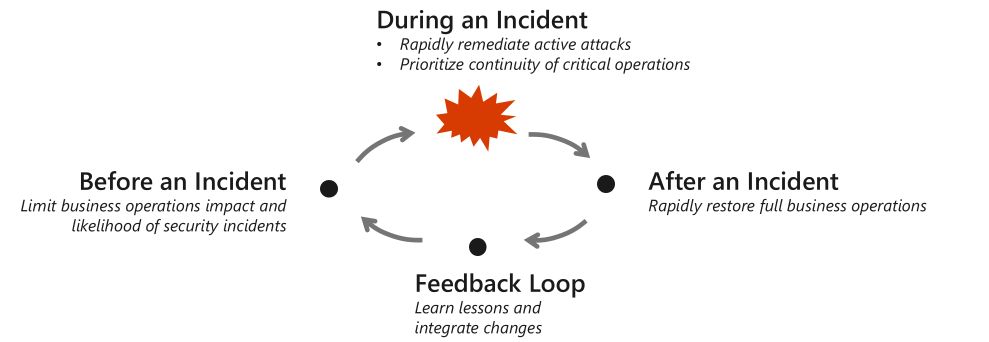

将安全工作的重点放在提高业务运作在遇到安全事件时的复原能力上。 这些工作可以降低风险,并能持续改进安全态势的以及对事件做出响应的能力。

要塑造复原能力,需要从假设存在漏洞的角度思考问题。 需要在安全风险的整个生命周期中进行持续的投资。

发生事件之前:持续改进安全态势以及组织响应事件的能力。 持续提高安全态势,有助于限制业务运作和资产出现安全事件的可能性以及安全事件的潜在影响。 安全层面涵盖了许多技术,但所有这些技术都是为了提高攻击成本。 让攻击者的技术失效,从而迫使其开发并尝试新的技术。 这些技术提高了成本和摩擦,降低他们的攻击效率并限制其成功的可能性。

发生事件时:业务运作必须在事件期间继续进行,即使它们已降级、速度变慢或仅限于关键系统。 在被攻击时,医院不能停止照顾病人、船只需要运输货物并且飞机也必须继续安全飞行。 在发生事件时,需要优先处理两项事务:

- 保护关键操作:如果受到威胁,所有工作都应重点关注保护和维持关键业务运作,而不是其他所有功能上。

- 防止造成进一步的损害:安全操作的默认优先事项是发现攻击者访问的全部范围,然后迅速将其从环境中驱逐出去。 这种逐出可防止攻击者造成进一步的损害,包括报复行为。

发生事件后:如果业务运作在攻击期间遭到破坏,则必须立即开始修复以恢复完整的业务运作。 即使这意味着恢复操作时无法获取在攻击中丢失的数据,也应进行这样的修复(例如在遭遇勒索软件或 NotPetya 这样的破坏性攻击时)。

反馈循环:攻击者会自行重复,或重复其他攻击者发现的有效方法。 攻击者会在攻击组织的过程中吸取经验,所以你也必须不断地从攻击中学习。 专注于采用以前尝试过的、经过验证的可用技术。 然后确保能够阻止、发现、快速响应,并从中恢复过来。 你的努力会提高攻击组织的成本,并阻止或减缓未来的攻击。

观看以下视频来了解如何在企业中建立和保持应对安全攻击的复原能力。

复原目标

安全复原侧重于支持公司的复原能力。

- 使你的公司能够快速创新并适应不断变化的业务环境。 安全方面的工作应始终围绕如何找到安全的方式来应对业务创新和技术应用。 然后,你的组织可以适应业务环境中的意外更改,例如在新冠疫情期间突然转变为居家办公的情况。

- 在攻击者对业务运作发起主动攻击之前、期间和之后限制出现中断的可能性以及中断的潜在影响。

安全复原能力以及假定漏洞

为实现良好的安全性,首先要假设存在漏洞或泄露的情况。 要明白,信息技术 (IT) 系统是在开放 Internet 上运作的,在开放的 Internet 上,犯罪分子不断地对组织进行攻击和损害。 此假设是零信任的关键原则,它推动着正常且可靠的安全行为。 零信任使你的组织能够阻止攻击、限制其损害并从中快速恢复。

注意

假定数据泄露原则并未假定所有泄露都应向监管机构报告。 该原则假设某些级别的安全防御措施已经被突破或泄露。 然后重点在于通过改进安全态势和响应流程来提高组织的复原能力。

假定泄露会推动组织中人员、流程和技术发生变化。 教育、练习和其他事件准备活动都是很好的例子。 有关详细信息,请参阅事件准备。

对于传统安全思维而言,假设数据泄露是一项重大的转变。 这种思维方式假定组织可以建立由安全外围保护的完全安全的网络,将所有重要的业务活动限制到该网络中。 此策略中的要素为具有复原能力的企业提供价值。 但在移动工作环境以及不断发展的商业模式、技术平台和安全威胁面前,完全安全的网络的假设并不适用。

要实现复原,需要在业务利益干系人、IT 专业人员和领导层以及安全专业人员之间建立密切的合作关系。

后续步骤

安全方法中的安全措施与提高安全事件复原能力的目标相符。 有关详细信息,请参阅: