你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

实现数据安全态势管理

本文介绍了如何在 Microsoft Defender for Cloud 中启用数据安全态势管理。

准备工作

- 在启用数据安全态势管理之前,请查看支持和先决条件。

- 启用 Defender CSPM 或 Defender for Storage 计划后,将会自动启用敏感数据发现扩展。 如果不想使用数据安全态势管理,可以禁用此设置,但我们建议使用该功能以充分利用 Defender for Cloud 的价值。

- 敏感数据是根据 Defender for Cloud 中的数据敏感度设置来标识的。 可以自定义数据敏感度设置,以识别组织认为敏感的数据。

- 启用该功能后,最多需要 24 小时才能看到第一个发现的结果。

在 Defender CSPM (Azure) 中启用

按照以下步骤启用数据安全态势管理。 在开始之前,不要忘记查看所需的权限。

导航到“Microsoft Defender for Cloud”“环境设置”。

选择相关 Azure 订阅。

对于 Defender for CSPM 计划,请选择“开启”状态。

如果 Defender CSPM 已启用,请在 Defender CSPM 计划的“监视覆盖范围”列中选择“设置”,并确保将“敏感数据发现”组件设置为“开启”状态。

在 Defender CSPM 中启用“敏感数据发现”后,随着支持的资源类型不断增加,该功能会自动包含对相应资源类型的支持。

在 Defender CSPM (AWS) 中启用

准备工作

- 不要忘记:查看 AWS 发现的要求和所需的权限。

- 检查是否存在阻止与 Amazon S3 存储桶连接的策略。

- 对于 RDS 实例:支持跨帐户 KMS 加密,但实施的其他 KMS 访问策略可能会导致访问受阻。

为 AWS 资源启用

S3 存储桶和 RDS 实例

- 按上文所述启用数据安全态势

- 继续按照说明下载 CloudFormation 模板并在 AWS 中运行它。

AWS 帐户中 S3 存储桶的自动发现将会自动启动。

对于 S3 存储桶,Defender for Cloud 扫描程序会在 AWS 帐户中运行并连接到 S3 存储桶。

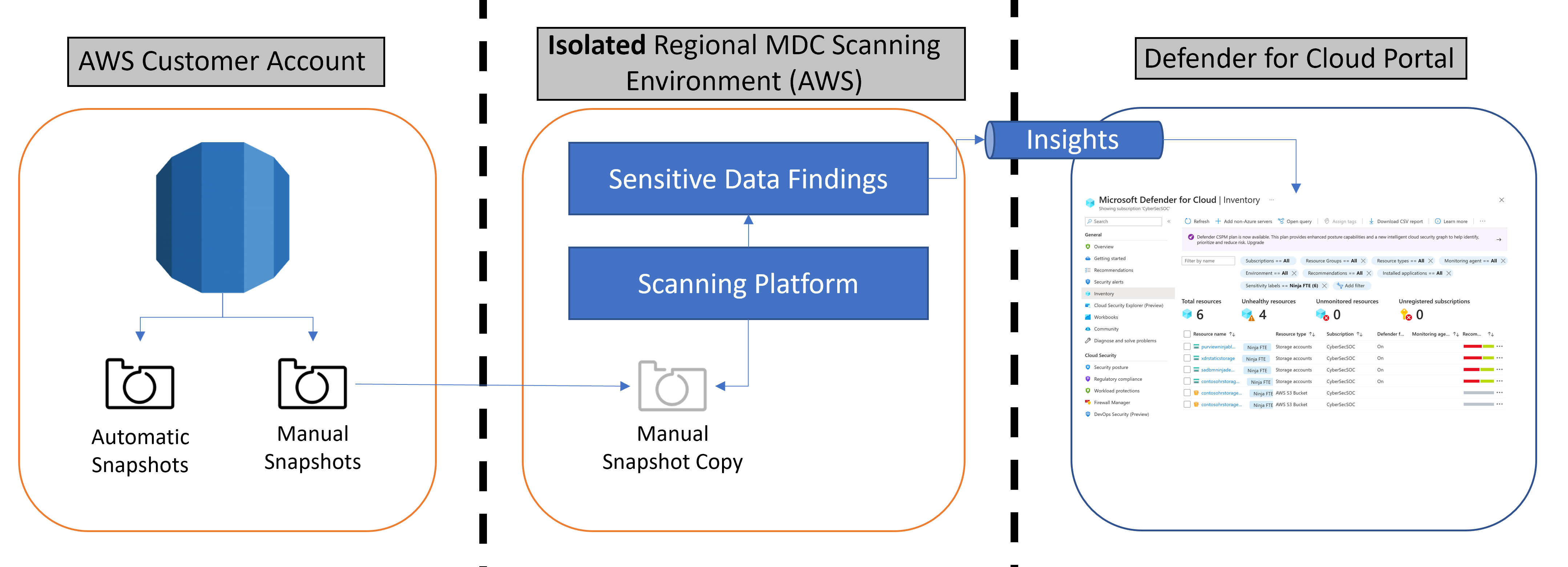

对于 RDS 实例,启用“敏感数据发现”后会立即开始触发发现。 扫描程序会采用实例的最新自动化快照,在源帐户中创建手动快照,并将其复制到同一区域中 Microsoft 拥有的一个独立环境中。

该快照用于创建一个实时实例,该实例会很快启动、被扫描,然后即刻(随复制的快照一起)销毁。

扫描平台仅报告扫描结果。

检查是否存在 S3 阻止策略

如果启用过程由于策略被阻止而不起作用,可检查以下内容:

- 确保 S3 Bucket 策略未阻止连接。 在 AWS S3 存储桶中,选择“权限”选项卡 > 存储桶策略。 检查策略详细信息,以确保不会阻止在 AWS 中的 Microsoft 帐户内运行的 Microsoft Defender for Cloud 扫描程序服务。

- 确保没有 SCP 策略在阻止与 S3 Bucket 的连接。 例如,你的 SCP 策略可能会阻止读取对 AWS 区域托管 S3 存储桶的位置)的 API 调用。

- 检查 SCP 策略是否允许进行这些必需的 API 调用:AssumeRole、GetBucketLocation、GetObject、ListBucket、GetBucketPublicAccessBlock

- 检查 SCP 策略是否允许调用 us-east-1 AWS 区域,这是 API 调用的默认区域。

在 Defender for Storage 中启用数据感知监视

在 Defender for Storage 计划中启用敏感数据发现组件后,默认情况下会启用敏感数据威胁检测。 了解详细信息。

如果关闭 Defender CSPM 计划,将仅扫描 Azure 存储资源。

后续步骤

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈