你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用自带许可证 (BYOL) 解决方案启用漏洞扫描

Microsoft Defender for Cloud 中的 Defender for Servers 计划具有内置漏洞评估工具。 漏洞评估工具不需要任何外部许可证,并支持已启用 Azure Arc 的计算机。

如果不想使用集成的漏洞评估工具,则可以从 Qualys 或 Rapid7 中使用自己的私有许可漏洞评估解决方案。 本文介绍在属于同一订阅的多个 VM 上部署其中一个合作伙伴解决方案所需的步骤(但不适用于已启用 Azure Arc 的计算机)。

可用性

| 方面 | 详细信息 |

|---|---|

| 发布状态: | 正式发布版 (GA) |

| 计算机类型: | |

| 定价: | 免费 |

| 所需角色和权限: | 资源所有者可以部署扫描程序 安全读取者可以查看结果 |

| 云: |

从 Azure 门户部署 BYOL 解决方案

BYOL 选项是指受支持的第三方漏洞评估解决方案。 目前,Qualys 和 Rapid7 都是受支持的提供程序。

支持的解决方案会向合作伙伴的管理平台报告漏洞数据。 反过来,该平台也会向 Defender for Cloud 提供漏洞和运行状况监视数据。 可以在工作负载保护仪表板上标识易受攻击的 VM,并直接从 Defender for Cloud 切换到合作伙伴管理控制台,以获取报告和详细信息。

在 Azure 门户中打开“Defender for Cloud”。

在 Defender for Cloud 的菜单中,打开“建议”页。

选择建议“计算机应具有漏洞评估解决方案”。

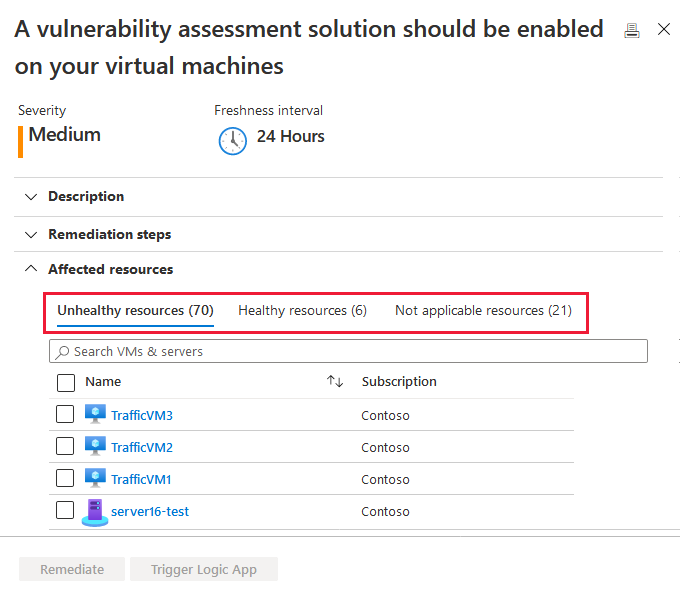

你的 VM 将出现在以下一个或多个组中:

- 正常的资源 - Defender for Cloud 检测到这些 VM 上正在运行漏洞评估解决方案。

- 不正常的资源 - 可将漏洞扫描程序扩展部署到这些 VM。

- 不适用的资源 - 这些 VM 上不能部署漏洞扫描程序扩展。

在不正常的计算机列表中,选择要接收漏洞评估解决方案的计算机,然后选择“修正”。

重要

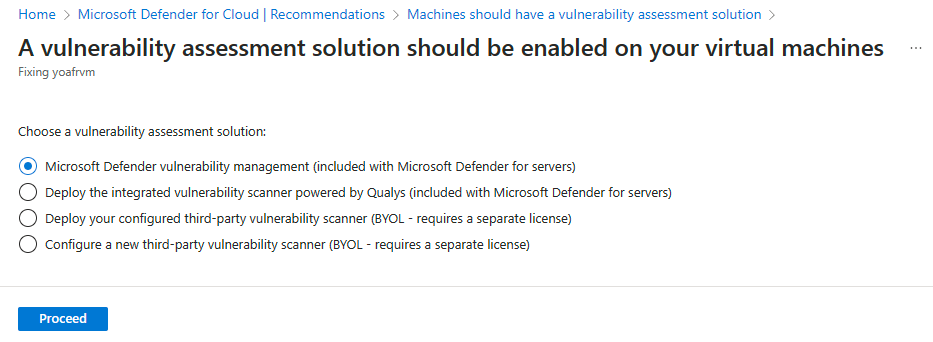

根据配置不同,可能只会看到此列表的子集。

- 如果没有配置第三方漏洞扫描程序,则没有部署机会。

- 如果所选 VM 不受 Microsoft Defender for Servers 的保护,则 Defender for Cloud 集成式漏洞扫描程序选项将不可用。

如果要设置新的 BYOL 配置,请选择“配置新的第三方漏洞扫描程序”并选择相关扩展,然后选择“继续”并输入提供程序中的详细信息,如下所示:

- 对于“资源组”,请选择“使用现有资源组”。 如果以后删除此资源组,则 BYOL 解决方案将不可用。

- 对于“位置”,请选择解决方案所在的地理位置。

- 对于 Qualys,请在“许可证代码”字段中输入 Qualys 提供的许可证。

- 对于 Rapid7,请上传“Rapid7 配置文件”。

- 在“公钥”框中,输入合作伙伴提供的公钥信息。

- 若要在此解决方案的订阅中的所有已发现 VM 上自动安装此漏洞评估代理,请选择“自动部署”。

- 选择“确定”。

如果已设置 BYOL 解决方案,请选择“部署已配置的第三方漏洞扫描程序”并选择相关扩展,然后选择“继续”。

在目标计算机上安装了漏洞评估解决方案后,Defender for Cloud 将运行扫描,以检测并识别系统和应用程序中的漏洞。 完成第一次扫描可能需要数小时。 之后每小时运行一次。

使用 PowerShell 和 REST API 部署 BYOL 解决方案

若要以编程方式从 Qualys 或 Rapid7 部署自己的专用许可漏洞评估解决方案,请使用提供的脚本 PowerShell >“漏洞解决方案”。 此脚本使用 REST API 在 Defender for Cloud 中创建新的安全解决方案。 需要有服务提供商(Qualys 或 Rapid7)提供的许可证和密钥。

重要

每个许可证只能创建一个解决方案。 尝试使用同一名称/许可证/密钥创建另一个解决方案时将会失败。

先决条件

所需的 PowerShell 模块:

- Install-module Az

- Install-module Az.security

运行脚本

若要运行脚本,需要以下参数的相关信息:

| 参数 | 必需 | 备注 |

|---|---|---|

| SubscriptionId | ✔ | 包含要分析资源的 Azure 订阅的 subscriptionID。 |

| ResourceGroupName | ✔ | 资源组的名称。 使用任何现有的资源组,包括默认资源组(“DefaultResourceGroup-xxx”)。 由于解决方案不是 Azure 资源,因此不会在资源组下列出,但仍附加到组中。 如果以后删除资源组,则 BYOL 解决方案不可用。 |

| vaSolutionName | ✔ | 新解决方案的名称。 |

| vaType | ✔ | Qualys 或 Rapid7。 |

| licenseCode | ✔ | 供应商提供的许可证字符串。 |

| publicKey | ✔ | 供应商提供的公钥。 |

| autoUpdate | - | 启用 (true) 或禁用 (false) 此 VA 解决方案的自动部署。 启用后,订阅中的每个新 VM 都会自动尝试链接到此解决方案。 (默认值:False) |

语法:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

示例(本示例不包括有效的许可证详细信息):

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

详细了解如何在 Azure 市场中获取 Qualys 虚拟扫描程序设备。

后续步骤

- 修正漏洞评估解决方案提供的结果

- 查看有关漏洞评估的这些常见问题。