你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Microsoft Defender for Cloud 中的 Defender for Servers 计划会标识托管在 IaaS Linux VM 或运行 Docker 容器的其他 Linux 计算机上的非托管容器。 Defender for Servers 持续评估这些 Docker 主机的配置,并将其与 Center for Internet Security (CIS) Docker 基准进行比较。

- Defender for Cloud 包括 CIS Docker 基准的整个规则集,如果容器不满足任何控制要求,则发出警报。

- 当发现错误配置时,Defender for Servers 会生成安全建议用于解决发现的问题。- 发现漏洞时,它们会被分组到一个建议中。

注意

Docker 主机强化使用 Log Analytics 代理(也称为 Microsoft Monitoring Agent (MMA))收集主机信息以进行评估。 MMA 已停用,Docker 主机强化功能于 2024 年 11 月弃用。

先决条件

- 需要 Defender for Servers 计划 2 才能使用此功能。

- 这些 CIS 基准检查不会在 AKS 托管实例或 Databricks 托管 VM 上运行。

- 你需要具有主机连接到的工作区的“读者”权限。

识别 Docker 配置问题

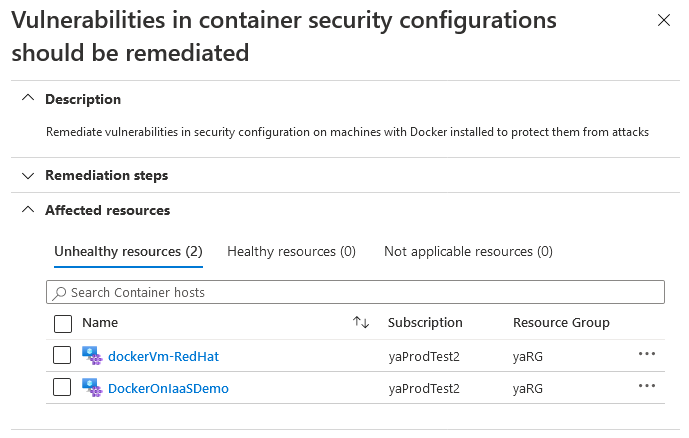

在 Defender for Cloud 的菜单中,打开“建议”页。

筛选到建议 应修正容器安全配置中的漏洞并选择建议。

建议页显示受影响的资源(Docker 主机)。

注意

未运行 Docker 的计算机将显示在“不适用的资源”选项卡中。它们将在 Azure Policy 中显示为“符合”。

若要查看和修正特定的故障主机的 CIS 控件,请选择要调查的主机。

提示

如果是从“资产清单”页开始并在那里获得此建议,请选择“建议”页上的“执行操作”按钮。

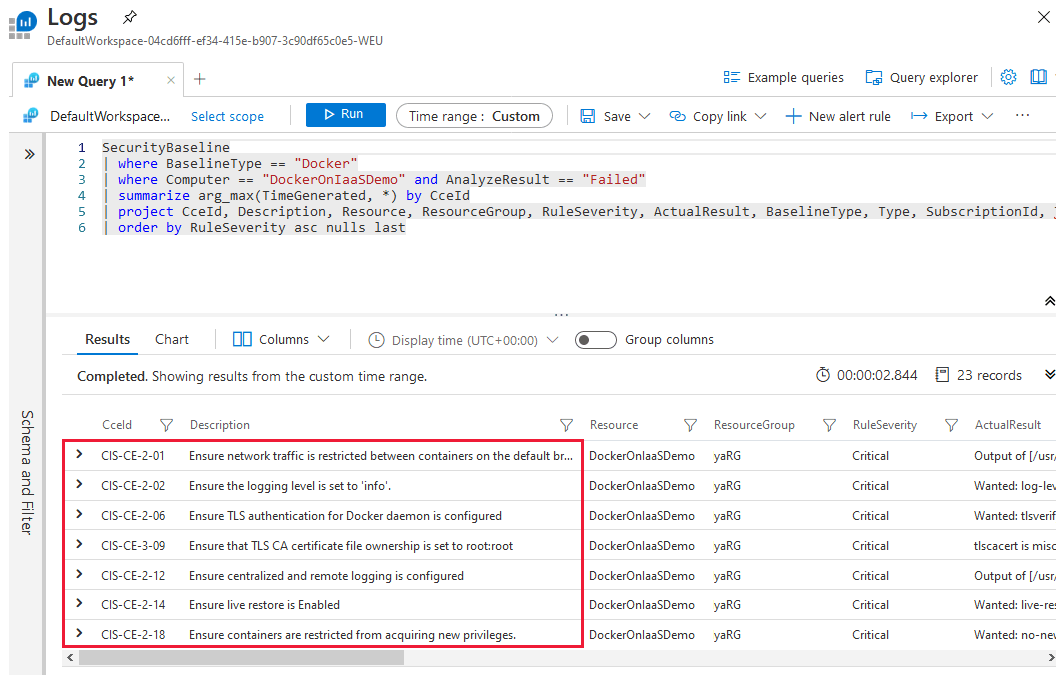

Log Analytics 随即打开,其中包含可运行的自定义操作。 默认自定义查询包括评估的所有失败规则的列表,以及有助于你解决问题的指南。

如有必要,请调整查询参数。

当确定命令适合主机使用时,请选择“运行”。