你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Microsoft Defender for Cloud 中的其他威胁防护

除内置的高级防护计划外,Microsoft Defender for Cloud 还提供以下威胁防护功能。

提示

若要启用 Defender for Cloud 的威胁防护功能,必须在包含适用工作负载的订阅上启用增强的安全性功能。

Azure 网络层的威胁防护

Defender for Cloud 网络层分析基于示例 IPFIX 数据(Azure 核心路由器收集的数据包头)。 根据此数据馈送,Defender for Cloud 使用机器学习模型来识别和标记恶意流量活动。 Defender for Cloud 还使用 Microsoft 威胁情报数据库来扩充 IP 地址。

某些网络配置会限制 Defender for Cloud 对可疑网络活动生成警报。 要使 Defender for Cloud 生成网络警报,请确保:

- 虚拟机有一个公共 IP 地址(或位于使用公共 IP 地址的负载均衡器上)。

- 虚拟机的网络出口流量未被外部 IDS 解决方案阻止。

有关 Azure 网络层警报的列表,请参阅警报参考表。

流式传输来自其他 Microsoft 服务的安全警报

在 Defender for Cloud 中显示 Azure WAF 警报

重要

此功能将于 2024 年 9 月 25 日停用。 对于 Sentinel 客户,可以配置 Azure Web 应用程序防火墙连接器。

Azure 应用程序网关提供的 Web 应用程序防火墙 (WAF) 可以对 Web 应用程序进行集中保护,避免其受到常见的攻击和漏洞伤害。

Web 应用程序已逐渐成为利用常见已知漏洞的恶意攻击的目标。 应用程序网关 WAF 基于开放 Web 应用程序安全项目中的核心规则集 3.2 或更高版本。 WAF 会自动更新,以便在出现新漏洞后提供保护。

如果创建了 WAF 安全解决方案,则无需进行其他配置,就会将 WAF 警报流式传输到 Defender for Cloud。 有关 WAF 生成的警报的详细信息,请参阅 Web 应用程序防火墙 CRS 规则组和规则。

注意

仅 WAF v1 受支持,它将适用于 Microsoft Defender for Cloud。

若要部署 Azure 的应用程序网关 WAF,请执行以下步骤:

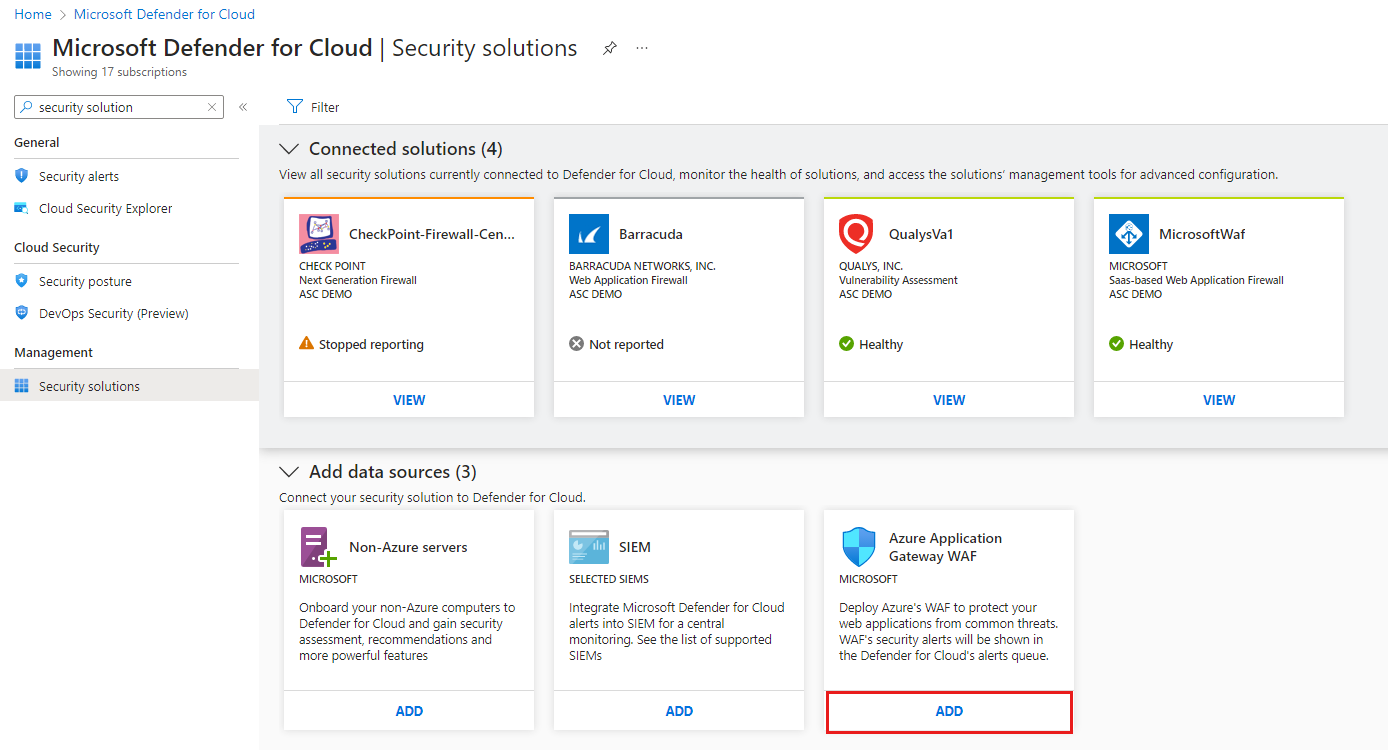

在 Azure 门户中打开“Defender for Cloud”。

在 Defender for Cloud 的菜单中,选择“安全解决方案”。

在“添加数据源”部分中,为 Azure 的应用程序网关 WAF 选择“添加”。

在 Defender for Cloud 中显示 Azure DDoS 防护警报

众所周知,分布式拒绝服务 (DDoS) 攻击是很容易执行的。 它们已成为极大的安全隐患,尤其是要将应用程序转移到云时。 DDoS 攻击尝试耗尽应用程序的资源,使应用程序对于合法用户不可用。 DDoS 攻击能够以任何可通过 Internet 访问的终结点作为目标。

若要抵御 DDoS 攻击,请购买 Azure DDoS 防护许可证,并确保遵循有关应用程序设计的最佳做法。 DDoS 防护提供不同的服务层级。 有关详细信息,请参阅 Azure DDoS 防护概述。

如果已启用 Azure DDoS 防护,则无需进行其他配置,就会将 DDoS 警报流式传输到 Defender for Cloud。 有关 DDoS 防护生成的警报详细信息,请参阅警报的引用表。

Microsoft Entra 权限管理(以前称为 Cloudknox)

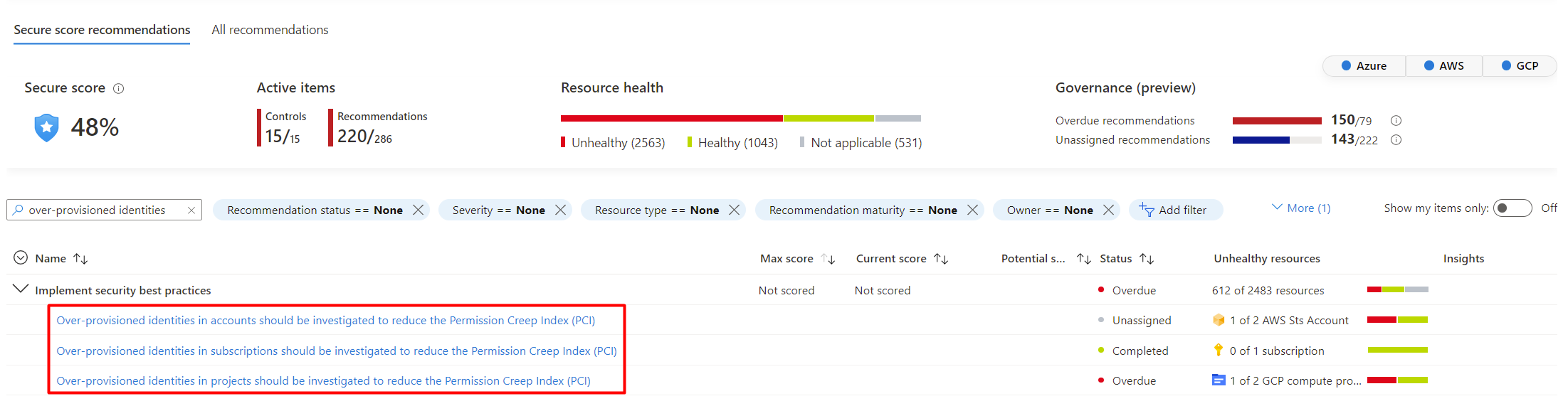

Microsoft Entra 权限管理是一种云基础结构权利管理 (CIEM) 解决方案。 Microsoft Entra 权限管理为 Azure、AWS 和 GCP 中的任何标识和任何资源提供全面的可见性和权限控制。

作为集成的一部分,每个加入的 Azure 订阅、AWS 帐户和 GCP 项目都将显示权限蠕变索引 (PCI)。 PCI 是一个聚合指标,用于定期评估与标识和资源中未使用或使用过多的权限数量相关的风险级别。 PCI 根据可用的权限衡量标识的潜在风险程度。

后续步骤

若要详细了解这些威胁防护功能生成的安全警报,请参阅以下文章: