你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

随着越来越多的业务关键型行业将其 OT 系统转换为数字 IT 基础结构,安全运营中心 (SOC) 团队和首席信息安全官 (CISO) 对于 OT 网络的威胁承担着越来越大的负责。

在承担新职责的同时,SOC 团队也要应对新的挑战,包括:

当前 SOC 团队缺乏有关 OT 警报、工业设备、协议和网络行为的 OT 专业知识。 这通常会导致对 OT 事件及其业务影响的理解模糊或了解甚少。

OT 和 SOC 组织之间的通信和进程为封闭式或低效。

技术和工具限制,例如缺乏对 OT 网络的可见性或自动安全性修正。 需要评估 OT 网络的跨数据源信息并加以链接,并且与现有 SOC 解决方案的集成可能成本较高。

但是,如果没有 OT 数据、上下文以及与现有 SOC 工具和工作流的集成,OT 安全性和操作威胁可能会被错误地处理,甚至会被忽略。

将 Defender for IoT 与 Microsoft Sentinel 集成

Microsoft Sentinel 是一种可缩放的云服务,用于安全信息事件管理 (SIEM) 以及安全业务流程自动响应 (SOAR)。 通过集成 Microsoft Defender for IoT 与 Microsoft Sentinel,SOC 团队可以跨网络收集数据、检测和调查威胁,并响应事件。

在 Microsoft Sentinel 中,Defender for IoT 数据连接器和解决方案为 SOC 团队提供现成安全性内容,以帮助他们查看、分析和响应 OT 安全警报,以及了解在更广泛的组织威胁上下文中生成的事件。

单独安装 Defender for IoT 数据连接器,将 OT 网络警报流式传输到 Microsoft Sentinel。 然后,还安装适用于 IoT/OT 特定分析规则、工作簿和 SOAR 操作手册的额外价值的 Microsoft Defender for IoT 解决方案,以及用于 ICS 技术的 MITRE ATT&CK 的事件映射。

集成 Defender for IoT 与 Microsoft Sentinel 还有助于从 Microsoft Sentinel 的其他合作伙伴集成中引入更多数据。 有关详细信息,请参阅与 Microsoft 和合作伙伴服务集成。

注意

Microsoft Sentinel 的某些功能可能会产生费用。 有关详细信息,请参阅计划成本并了解 Microsoft Sentinel 定价和计费。

集成的检测和响应

下表显示了 Defender for IoT 端的 OT 团队和 Microsoft Sentinel 端的 SOC 团队如何在整个攻击时间线上快速检测和响应威胁。

| Microsoft Sentinel | 步骤 | Defender for IoT |

|---|---|---|

| 已触发 OT 警报 | 基于引入 Defender for IoT 的数据触发由 Defender for IoT 第 52 节安全研究小组提供支持的高置信度 OT 警报。 | |

| 分析规则仅针对相关用例自动打开事件,以避免 OT 警报疲劳 | 已创建 OT 事件 | |

| SOC 团队映射业务影响,包括有关站点、线路、泄露资产和 OT 所有者的数据 | OT 事件业务影响映射 | |

| SOC 团队使用网络连接和事件、工作簿和 OT 设备实体页将事件移动到“活动”并开始调查 | OT 事件调查 | 警报移动到“活动”,OT 团队使用 PCAP 数据、详细报告和其他设备详细信息进行调查 |

| SOC 团队使用 OT playbook 和笔记本做出响应 | OT 事件响应 | OT 团队根据需要抑制警报或学习它以备下次使用 |

| 缓解威胁后,SOC 团队将关闭事件 | OT 事件关闭 | 缓解威胁后,OT 团队将关闭警报 |

警报状态同步

警报状态更改仅从 Microsoft Sentinel 同步到 Defender for IoT,而不是从 Defender for IoT 同步到 Microsoft Sentinel。

如果将 Defender for IoT 与 Microsoft Sentinel 集成,建议在 Microsoft Sentinel 中管理警报状态以及相关事件。

适用于 Defender for IoT 的 Microsoft Sentinel 事件

为数据连接器配置 Defender for IoT 并将 IoT/OT 警报数据流式传输到 Microsoft Sentinel 后,使用以下方法之一创建基于这些警报的事件:

| 方法 | 说明 |

|---|---|

| 使用默认数据连接器规则 | 使用默认的、数据连接器提供的“基于 Microsoft Defender for IOT 生成的所有警报创建事件”分析规则。 此规则在 Microsoft Sentinel 中,为流式传输自 Defender for IoT 的每个警报创建单独的事件。 |

| 使用现成的解决方案规则 | 启用 Microsoft Defender for IoT 解决方案提供的部分或全部现成分析规则。 这些分析规则仅在特定情况下创建事件,从而帮助缓解警报疲劳。 例如,可以选择为登录尝试次数过多的情况创建事件,但对于网络中检测到的多次扫描。 |

| 创建自定义规则 | 创建自定义分析规则,以仅根据特定需求创建事件。 可以在现成分析规则的基础上进行操作,也可以从头开始创建规则。 添加以下筛选器,防止出现相同警报 ID 的重复事件: | where TimeGenerated <= ProcessingEndTime + 60m |

无论选择何种方法创建警报,Defender for IoT 警报 ID 和创建的事件都应一一对应。

适用于 Defender for IoT 的 Microsoft Sentinel 工作簿

要可视化和监视 Defender for IoT 数据,请使用部署到 Microsoft Sentinel 工作区的工作簿作为 Microsoft Defender for IoT 解决方案的一部分。

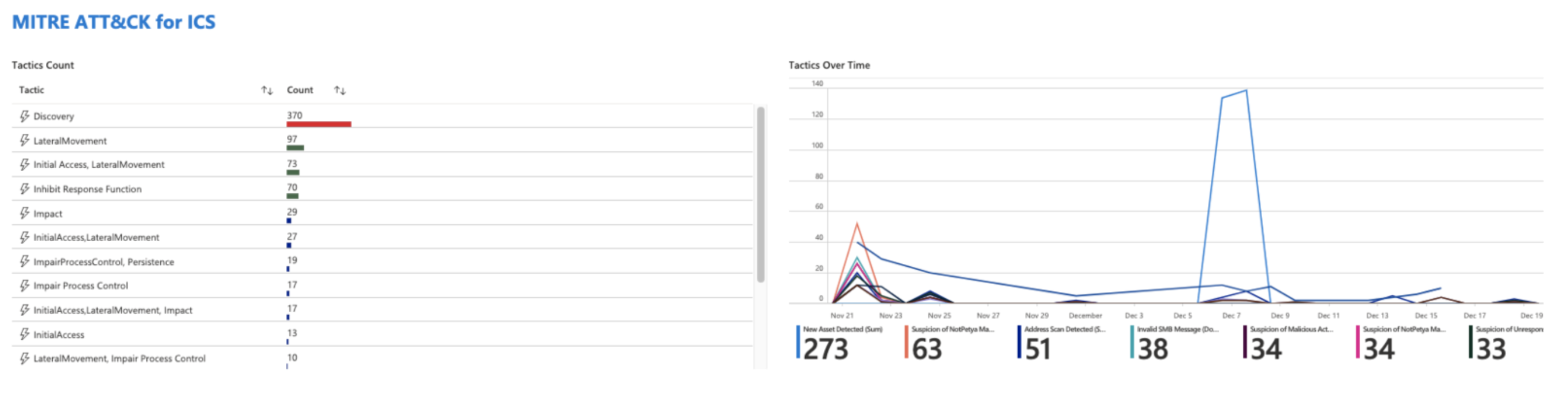

Defender for IoT 工作簿根据公开事件、警报通知和 OT 资产的活动为 OT 实体提供有指导意义的调查。 他们还为 ICS 的 MITRE ATT&CK® 框架提供了搜寻体验,旨在使分析师、安全工程师和 MSSP 能够了解 OT 安全状况。

工作簿可以按类型、严重性、OT 设备类型、供应商显示警报,或者显示各时间点的警报。 工作簿还显示了将警报映射到 ICS 策略的 MITRE ATT&CK 的结果,以及按计数和时间段分布策略的结果。 例如:

适用于 Defender for IoT 的 SOAR playbook

Playbook 是可以作为例程从 Microsoft Sentinel 运行的修正操作集合。 Playbook 可以帮助自动执行和协调威胁响应。 它可以手动运行或设置为自动运行以响应特定警报或事件(当由分析规则或自动化规则触发时)。

例如,可以使用 SOAR playbook 执行以下操作:

检测到新资产(如新工程工作站)时,在 ServiceNow 中打开资产票证。 此警报可能是某个未经授权的设备,可能被对手用来对 PLC 重新编程。

检测到可疑活动时(例如计划外的 PLC 重新编程)向相关利益干系人发送电子邮件。 邮件可能发送给 OT 人员,如负责相关生产线的控制工程师。

比较 Defender for IoT 事件、警报和事件

本部分阐释 Microsoft Sentinel 中 Defender for IoT 事件、警报和事件之间的差异。 使用列出的查询查看 OT 网络当前事件、警报和事件的完整列表。

通常,Microsoft Sentinel 中的 Defender for IoT“事件”多于“警报”,并且 Defender for IoT“警报”多于“意外事件”。

Microsoft Sentinel 中的 Defender for IoT 事件

从 Defender for IoT 流式传输到 Microsoft Sentinel 的每个警报日志都是一个事件。 如果警报日志反映 Defender for IoT 中的新警报或更新的警报,则 SecurityAlert 表中会添加一个新纪录。

若要查看 Microsoft Sentinel 中的所有 Defender for IoT 事件,请对 SecurityAlert 表运行以下查询:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Microsoft Sentinel 中的 Defender for IoT 警报

Microsoft Sentinel 基于当前的分析规则和 SecurityAlert 表中列出的警报日志创建警报。 如果没有任何适用于 Defender for IoT 的活动分析规则,Microsoft Sentinel 会将每个警报日志视为一个事件。

若要查看 Microsoft Sentinel 中的警报,请对 SecurityAlert 表运行以下查询:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

安装 Microsoft Defender for IoT 解决方案并部署 AD4IoT-AutoAlertStatusSync playbook 后,警报状态更改将从 Microsoft Sentinel 同步到 Defender for IoT。 警报状态更改不会从 Defender for IoT 同步到 Microsoft Sentinel。

重要

建议在 Microsoft Sentinel 中一起管理警报状态以及相关事件。 有关详细信息,请参阅在 Microsoft Sentinel 中处理事件任务。

Microsoft Sentinel 中的 Defender for IoT 事件

Microsoft Sentinel 基于分析规则创建事件。 可能会将多个警报分组在同一事件中,或者将分析规则配置为不为特定警报类型创建事件。

若要查看 Microsoft Sentinel 中的事件,请运行以下查询:

SecurityIncident

后续步骤

有关详细信息,请参阅: