本教程指导你完成使用 Azure 应用程序网关部署 WebLogic Server (WLS)的过程。

负载均衡是将 Oracle WebLogic Server 群集迁移到 Azure 的重要组成部分。 最简单的解决方案是使用对 Azure 应用程序网关的内置支持。 应用程序网关是 Azure 上 WebLogic 集群支持的一部分。 有关 Azure 上的 WebLogic 群集支持的概述,请参阅 什么是 Azure 上的 Oracle WebLogic Server?。

在本教程中,您将学习如何:

- 选择如何将 TLS/SSL 证书提供给应用网关

- 使用 Azure 应用程序网关将 WebLogic Server 部署到 Azure

- 验证 WLS 和应用网关的成功部署

先决条件

OpenSSL 在运行类似 UNIX 的命令行环境的计算机上。

尽管可能有其他工具可用于证书管理,但本教程使用 OpenSSL。 你可以在许多 GNU/Linux 发行版(如 Ubuntu)中找到捆绑的 OpenSSL。

一个有效的 Azure 订阅。

- 如果没有 Azure 订阅,创建免费帐户。

在 Azure 虚拟机上运行 Oracle WebLogic Server 的解决方案中介绍了在 Azure VM 上部署配置的 WebLogic Server 群集的功能?其他虚拟机(VM)不支持自动集成 Azure 应用程序网关。 本文中的步骤仅适用于支持自动集成 Azure 应用程序网关的产品/服务。

注意

Azure Kubernetes 服务 (AKS)上的 WLS 产品完全支持 Azure 应用程序网关。 有关详细信息,请参阅在 Azure Kubernetes 服务 (AKS) 群集上使用 WebLogic Server 部署 Java 应用程序。

迁移上下文

以下是有关迁移本地 WLS 安装和 Azure 应用程序网关的一些事项。 尽管本教程的步骤是在 Azure 上的 WLS 群集前面建立负载均衡器的最简单方法,但还有其他许多方法可以执行此作。 此列表显示需要考虑的一些其他事项。

- 如果有现有的负载均衡解决方案,请确保 Azure 应用程序网关满足或超过其功能。 有关 Azure 应用程序网关与其他 Azure 负载均衡解决方案相比的功能摘要,请参阅 Azure中的负载均衡选项的

概述。 - 如果现有的负载均衡解决方案提供安全保护,免受常见攻击和漏洞影响,则应用程序网关满足你的需求。 应用程序网关的内置 Web 应用程序防火墙(WAF)实现 OWASP(Open Web Application Security Project)核心规则集。 有关应用程序网关中的 WAF 支持的详细信息,请参阅 Azure 应用程序网关功能的 Web 应用程序防火墙部分。

- 如果现有的负载均衡解决方案需要端到端 TLS/SSL 加密,则需要按照本指南中的步骤执行更多配置。 请参阅应用程序网关的 TLS 终止和端到端 TLS 概述的端到端 SSL 加密部分,以及 Oracle 关于在 Oracle Fusion 中间件中部署 SSL 的文档。

- 如果要针对云进行优化,本指南介绍如何从头开始使用 Azure 应用网关和 WLS。

- 有关将 WebLogic Server 迁移到 Azure 虚拟机的全面调查,请参阅 将 WebLogic Server 应用程序迁移到 Azure 虚拟机。

将包含应用程序网关的 WebLogic Server 部署到 Azure

本部分介绍如何预配 WLS 群集,并自动创建 Azure 应用程序网关作为群集中节点的负载均衡器。 应用程序网关使用提供的 TLS/SSL 证书进行 TLS/SSL 终止。 有关应用程序网关的 TLS/SSL 终止的高级详细信息,请参阅应用程序网关的 TLS 终止和端到端 TLS 概述。

若要创建 WLS 群集和应用程序网关,请使用以下步骤。

按照 Oracle 文档中所述开始部署 WLS 配置的群集的过程,但在到达 Azure 应用程序网关时返回到此页面,如下所示。

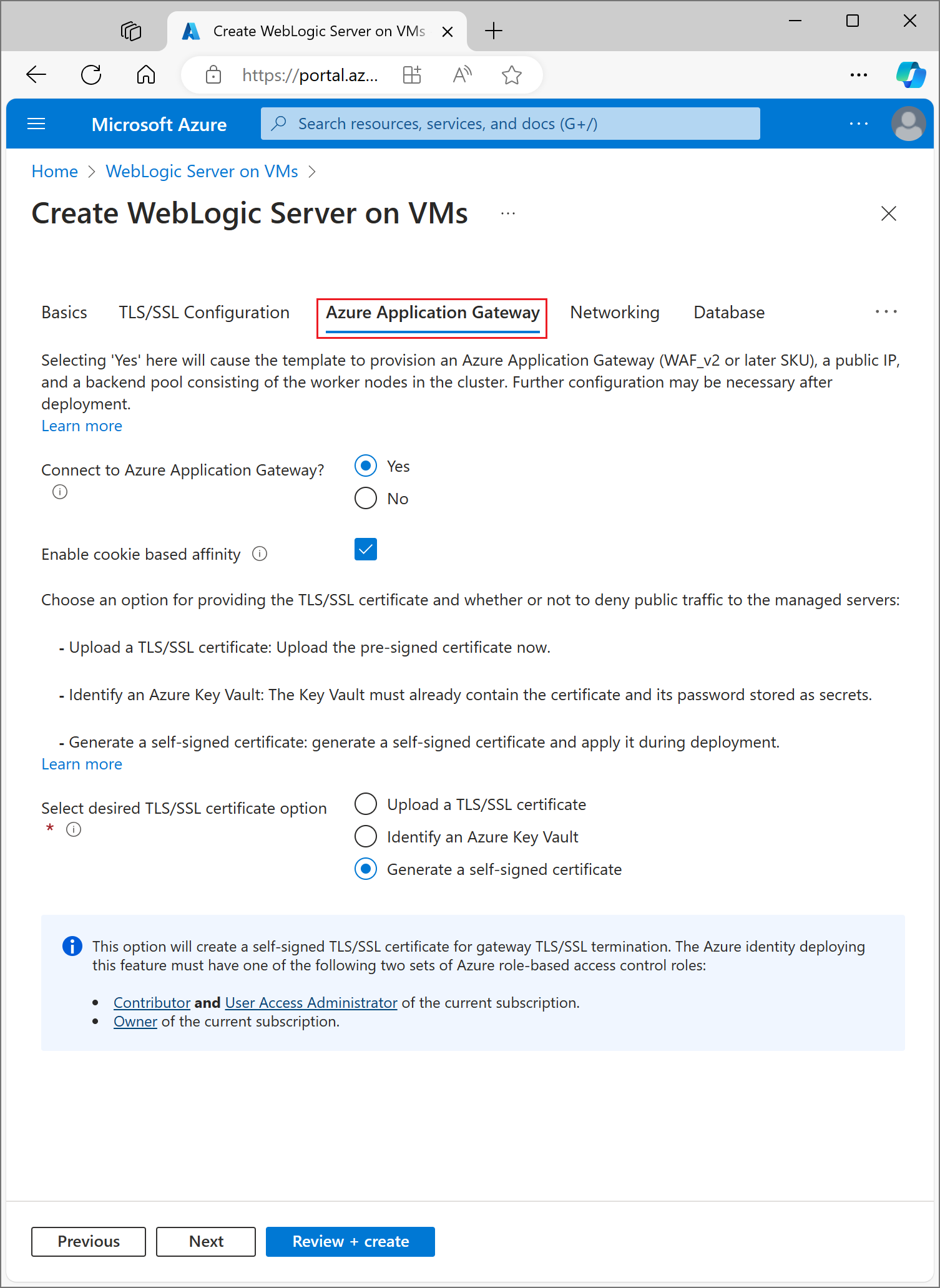

选择如何将 TLS/SSL 证书提供给应用网关

有多个选项可用于向应用程序网关提供 TLS/SSL 证书,但只能选择一个。 本部分介绍每个选项,以便为部署选择最佳选项。

选项 1:上传 TLS/SSL 证书

此选项适用于应用网关面临公共 Internet 的生产工作负荷,或者适用于需要 TLS/SSL 的 Intranet 工作负荷。 选择此选项时,会自动预配 Azure Key Vault 以包含应用网关使用的 TLS/SSL 证书。

若要上传现有、已签名的 TLS/SSL 证书,请执行以下步骤:

- 按照证书颁发者中的步骤创建受密码保护的 TLS/SSL 证书,并指定证书的 DNS 名称。 关于选择通配符证书和单一名称证书的方法超出本文档讨论的范围。 两者都在这里工作。

- 使用 PFX 文件格式从颁发者导出证书,并将其下载到本地计算机。 如果颁发者不支持导出为 PFX,则存在将许多证书格式转换为 PFX 格式的工具。

- 完全填写 “基本信息 ”窗格。

- 选择 Azure 应用程序网关部分。

- 在连接到 Azure 应用程序网关旁,选择是。

- 选择 “上传 TLS/SSL 证书”。

- 选择字段 SSL 证书的文件浏览器图标。 导航到下载的 PFX 格式证书,并选择打开。

- 在 密码 输入框中输入证书的密码,然后在 确认密码 输入框中确认密码。

- 选择“下一步”。

- 选择是否直接拒绝公共流量到托管服务器的节点。 如果选择 “是”,则只能通过应用网关访问托管服务器。

选择 DNS 配置

当证书颁发者颁发 TLS/SSL 证书时,TLS/SSL 证书与 DNS 域名相关联。 按照本部分中的步骤,使用证书的 DNS 名称配置部署。 在部署 UI 中,您必须已进行到足够远的步骤,以便已经为部署选择了资源组和虚拟网络。

您可以使用您已经创建的 DNS 区域,或启用部署自动为您创建一个。 若要了解如何创建 DNS 区域,请参阅 快速入门:使用 Azure 门户创建 Azure DNS 区域和记录。

使用现有的 Azure DNS 区域

若要将现有 Azure DNS 区域与应用网关配合使用,请执行以下步骤:

- 在配置自定义 DNS 别名旁,选择是。

- 在使用现有的 Azure DNS 区域旁,选择是。

- 输入 DNS 区域名称旁边的 Azure DNS 区域的名称。

- 输入包含上一步中的 Azure DNS 区域的资源组。

注意

在部署提供内容之前,您必须在 DNS 区域中定义的主机名能够公开解析。

启用部署以创建新的 Azure DNS 区域

若要创建要与应用网关一起使用的 Azure DNS 区域,请执行以下步骤:

- 在配置自定义 DNS 别名旁,选择是。

- 在使用现有的 Azure DNS 区域旁,选择否。

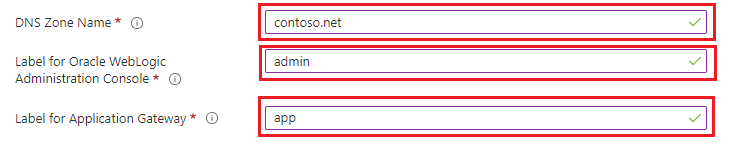

- 输入 DNS 区域名称旁边的 Azure DNS 区域的名称。 在与 WLS 相同的资源组中创建一个新的 DNS 区域。

最后,指定子 DNS 区域的名称。 部署创建两个用于 WLS 的子 DNS 区域:一个用于管理控制台,一个用于应用网关。 例如,如果 DNS 区域名称 值 contoso.net,则可以输入 管理员 和 应用 作为名称。 管理控制台将在 admin.contoso.net 提供,应用网关将在 app.contoso.net提供。 请勿忘记按照使用 Azure DNS 委托 DNS 区域中所述,设置 DNS 委托。

以下部分详细介绍了向应用网关提供 TLS/SSL 证书的其他选项。 如果对所选选项感到满意,可以跳到“ 继续部署”部分。

选项 2:生成自签名证书

此选项仅适用于测试和开发部署。 使用此选项,会自动创建 Azure Key Vault 和自签名证书,并将证书提供给应用网关。

若要请求部署执行这些操作,请使用以下步骤:

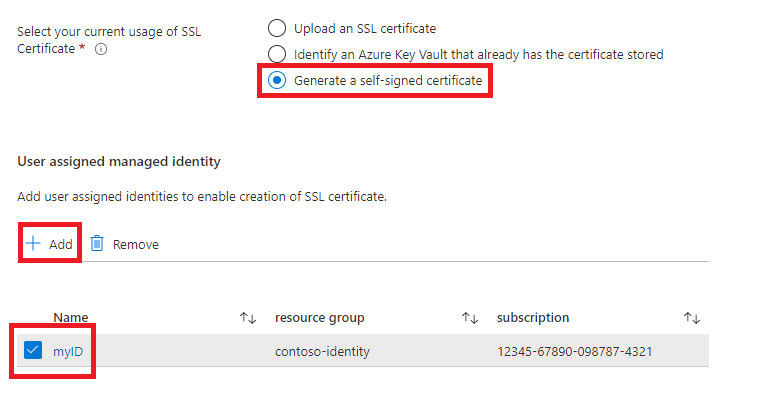

- 在 Azure 应用程序网关 部分中,选择 生成自签名证书。

- 选择用户分配的托管标识。 此选择是允许部署创建 Azure Key Vault 和证书所必需的。

- 如果还没有用户分配的托管标识,请选择 添加 以开始创建一个托管标识。

- 若要创建用户分配的托管标识,请按照使用 Azure 门户创建、列出、删除用户分配的托管标识或为其分配角色的创建用户分配的托管标识部分中的步骤操作。 选择用户分配的托管标识后,请确保选中用户分配的托管标识旁边的复选框。

继续部署

现在,你可以继续进行 Oracle 文档中所述的 WLS 部署的其他方面。 如果对配置感到满意,请选择“ 查看 + 创建”,然后选择 “创建”。

部署最长可能需要 15 分钟,具体取决于网络条件和其他因素。

验证 WLS 和应用网关的成功部署

本部分介绍一种技术,用于快速验证 WLS 群集和应用程序网关的成功部署。

如果选择 “转到资源组” ,然后在上一部分末尾选择 myAppGateway ,现在将查看应用程序网关的概述页。 如果没有,可以在 Azure 门户顶部的文本框中键入 myAppGateway ,然后选择显示的正确页面。 请务必选择在为 WLS 群集创建的资源组内的那个。 然后完成以下步骤:

- 在 myAppGateway概述页的左窗格中,向下滚动到 监控 部分,然后选择 后端运行状况。

- 加载消息消失后,你应该会在屏幕中央看到一个表,显示群集中的节点已经配置为后端池中的节点。

- 请验证每个节点的状态是否显示为正常。

清理资源

如果不打算继续使用 WLS 群集,请执行以下步骤删除 Key Vault 和 WLS 群集:

- 如前一节所示,访问 myAppGateway 的概述页。

- 在页面顶部的文本 资源组下,选择资源组。

- 选择 删除资源组。

- 输入侧重于标记为 TYPE THE RESOURCE GROUP NAME 的字段。 按请求键入资源组名称。

- 选择 删除。

后续步骤

继续探索在 Azure 上运行 WLS 的选项。