使用策略管理用户的个人访问令牌

Azure DevOps Services

可以通过启用 Microsoft Entra 策略来限制 Azure DevOps 中用户的新访问令牌或续订的个人访问令牌(PAT)的创建、范围和生命周期。 还可以管理泄漏的 PA 的自动吊销。 在本文自己的部分中了解每个策略的默认行为。

重要

通过 UI 和 API 创建的现有 PAT 在其剩余的生命周期内应用。 更新现有 PAC 以符合新的限制,然后可以成功续订它们。

先决条件

- 你的组织必须 链接到 Microsoft Entra ID。

- 必须是 Microsoft Entra ID 中的 Azure DevOps 管理员istrator 才能管理组织策略。

若要检查角色,请登录到Azure 门户,然后选择 Microsoft Entra ID>角色和管理员。 如果你不是 Azure DevOps 管理员,请与管理员联系。

限制全局 PAC 的创建

Microsoft Entra 中的 Azure DevOps 管理员istrator 限制用户创建全局 PAT。 全局令牌适用于所有可访问的组织,而不是单个组织。 启用此策略意味着新的 PAC 必须与特定的 Azure DevOps 组织相关联。 默认情况下,此策略设置为 off。

()

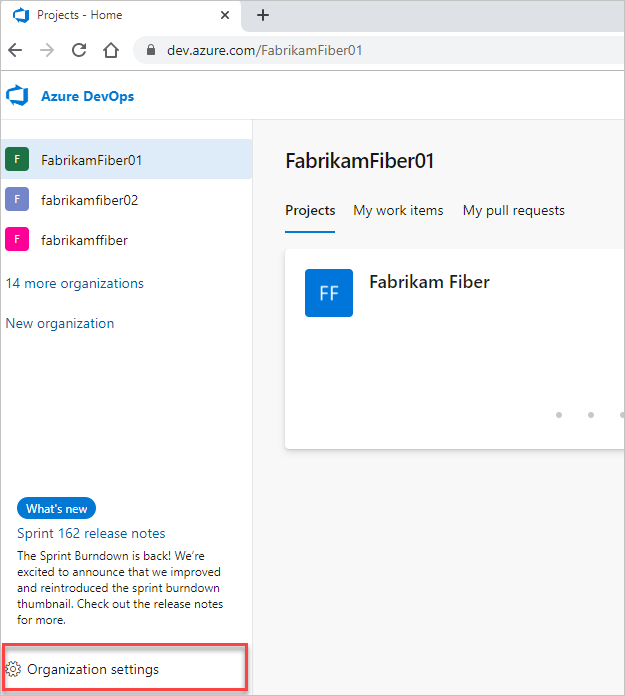

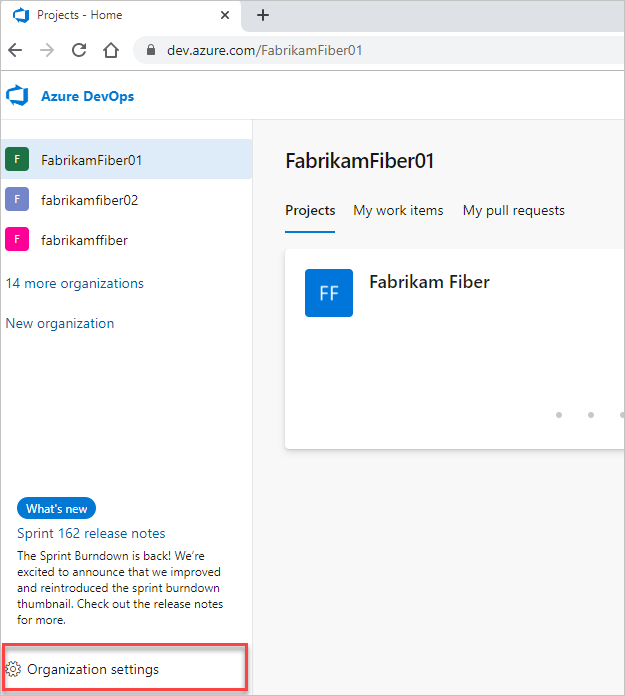

https://dev.azure.com/{yourorganization}登录到组织。选择

“组织设置”。

“组织设置”。

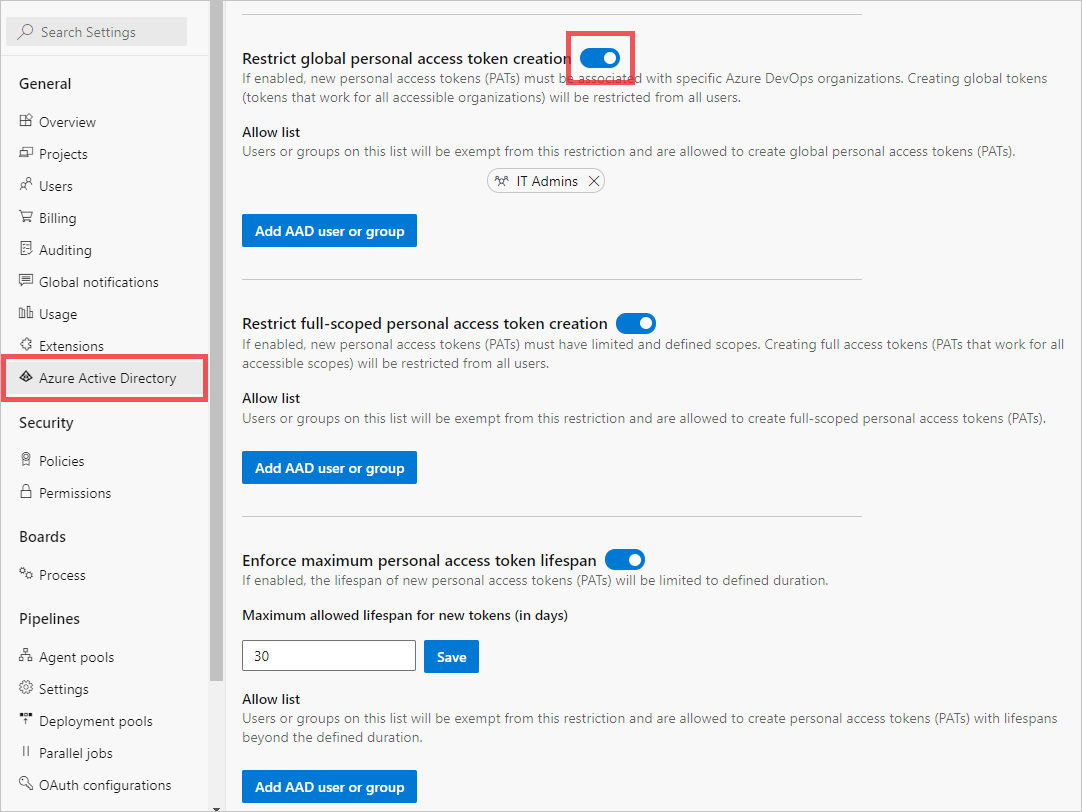

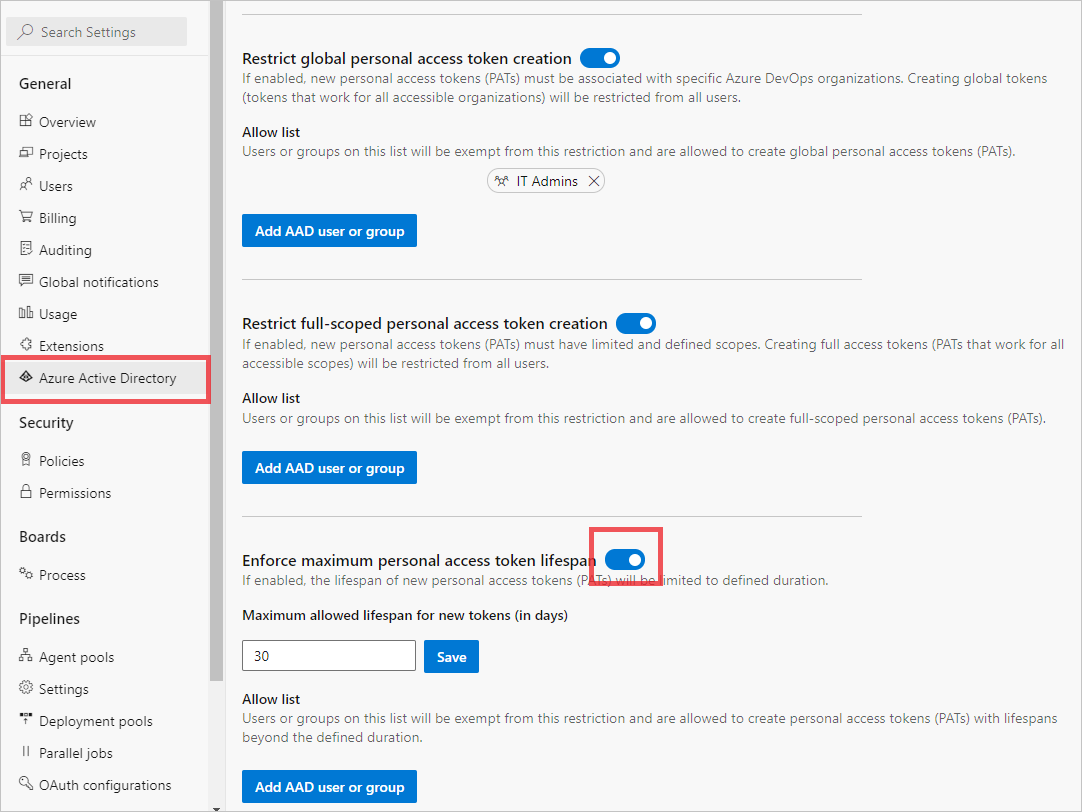

在“Microsoft Entra ID”选项卡中,找到 “限制全局个人访问令牌创建 策略”,并将开关移动到 打开。

限制创建全范围 PAC

Microsoft Entra 中的 Azure DevOps 管理员istrator 会限制用户创建全范围 PAT。 启用此策略意味着新的 PAT 必须限制为一组特定的自定义范围。 默认情况下,此策略设置为 off。

()

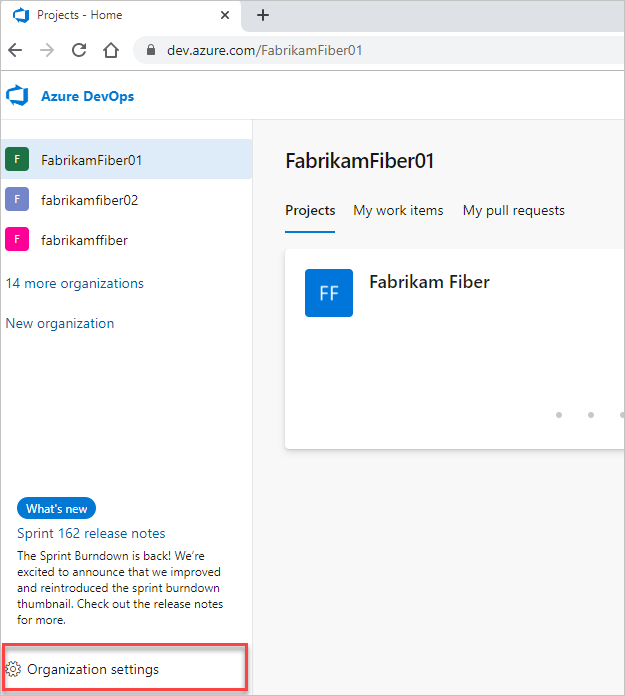

https://dev.azure.com/{yourorganization}登录到组织。选择

“组织设置”。

“组织设置”。

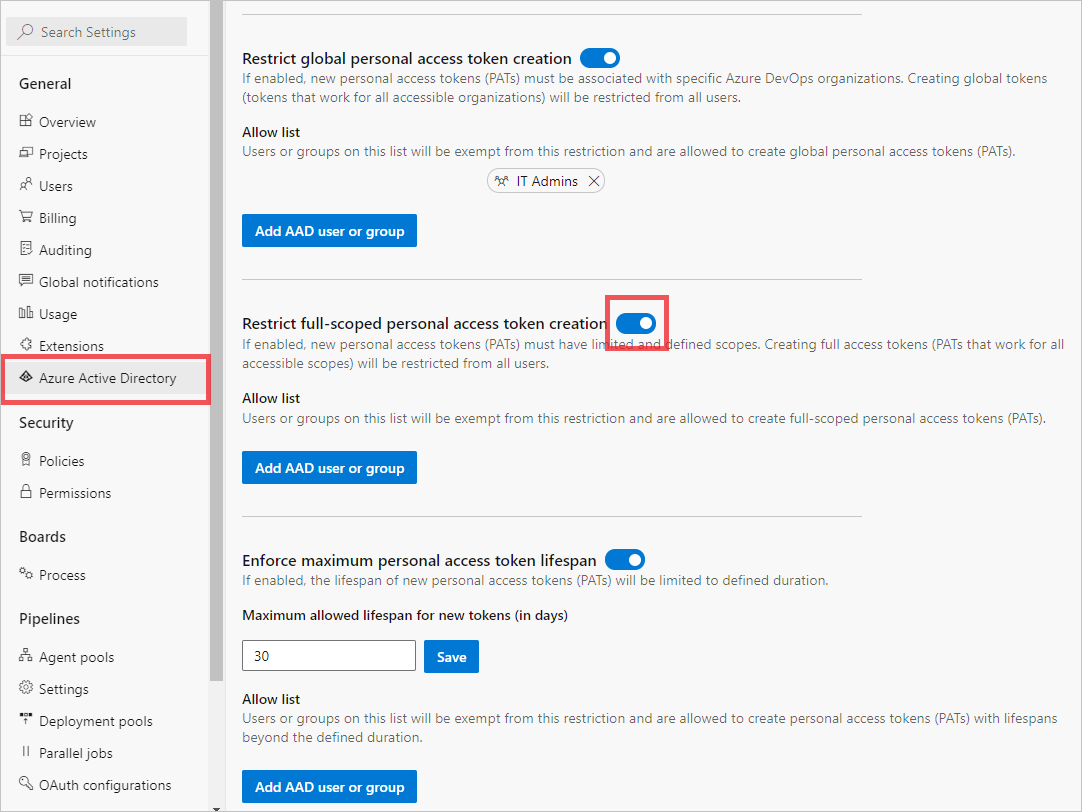

在“Microsoft Entra ID”选项卡中,找到“限制全作用域的个人访问令牌创建*策略”,并将开关移动到 打开。

为新 PAC 设置最长生命周期

Microsoft Entra ID 中的 Azure DevOps 管理员istrator 定义 PAT 的最大寿命。 可以指定新令牌的最长有效期(天数)。 默认情况下,此策略设置为 off。

()

https://dev.azure.com/{yourorganization}登录到组织。选择

“组织设置”。

“组织设置”。

在“Microsoft Entra ID”选项卡中,找到 “强制实施最大个人访问令牌生存期 策略”,并将开关移动到 “启用”。

输入最长天数,然后选择“ 保存”。

将 Microsoft Entra 用户或组添加到允许列表

警告

建议将组与租户策略允许列表一起使用, () 。 如果使用命名用户,请注意,对命名用户标识的引用将驻留在美国、欧洲 (欧盟) 和东南亚 (新加坡) 。

允许列表上的用户或组在启用时不受这些策略创建的限制和强制执行。 选择“ 添加 Microsoft Entra 用户或组”以将用户或组 添加到列表中,然后选择“ 添加”。 每个策略都有自己的允许列表。 如果用户在一个策略的允许列表中,则任何其他已激活的策略仍适用。 换句话说,如果希望用户免除所有策略,则应将其添加到每个允许列表。

自动撤销泄漏的 PAC

Microsoft Entra ID 中的 Azure DevOps 管理员istrator 可以管理自动撤销泄露的 PAT 的策略。 此策略适用于链接到 Microsoft Entra 租户的所有组织中的所有 PAT。 默认情况下,此策略设置为 on。 如果 Azure DevOps PA 签入到公共 GitHub 存储库中,它们将自动撤销。

警告

如果禁用此策略,任何签入公共 GitHub 存储库的 PAC 都将保留,并可能危及 Azure DevOps 组织和数据,使应用程序和服务面临重大风险。 禁用策略并关闭功能后,当我们发现你的 PAT 泄露时,你仍会收到电子邮件通知,但我们不会撤销它。

关闭自动吊销已泄漏的 PAT

()

https://dev.azure.com/{yourorganization}登录到组织。选择

“组织设置”。

“组织设置”。

在“Microsoft Entra ID”选项卡中,找到 “自动撤销泄露的个人访问令牌 ”策略,并将开关移动到 关闭。

策略已禁用,所有签入公共 GitHub 存储库的 PAC 将保留。

后续步骤

相关文章

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈