你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Microsoft Defender 外部攻击面管理 (Defender EASM) 频繁扫描所有清单资产,并收集强大的上下文元数据,这些元数据为攻击面见解提供支持。 也可以在“资产详细信息”页上更精细地查看此数据。 提供的数据根据资产类型而变化。 例如,平台为域、主机和 IP 地址提供唯一的 Whois 数据, 并为安全套接字层 (SSL) 证书提供签名算法数据。

本文介绍如何查看和解释 Microsoft 为每个库存资产收集的广泛数据。 它为每种资产类型定义此元数据,并解释了从中派生的见解如何帮助管理联机基础结构的安全状况。

有关详细信息,请参阅了解库存资产以熟悉本文中提到的关键概念。

资产详细信息摘要视图

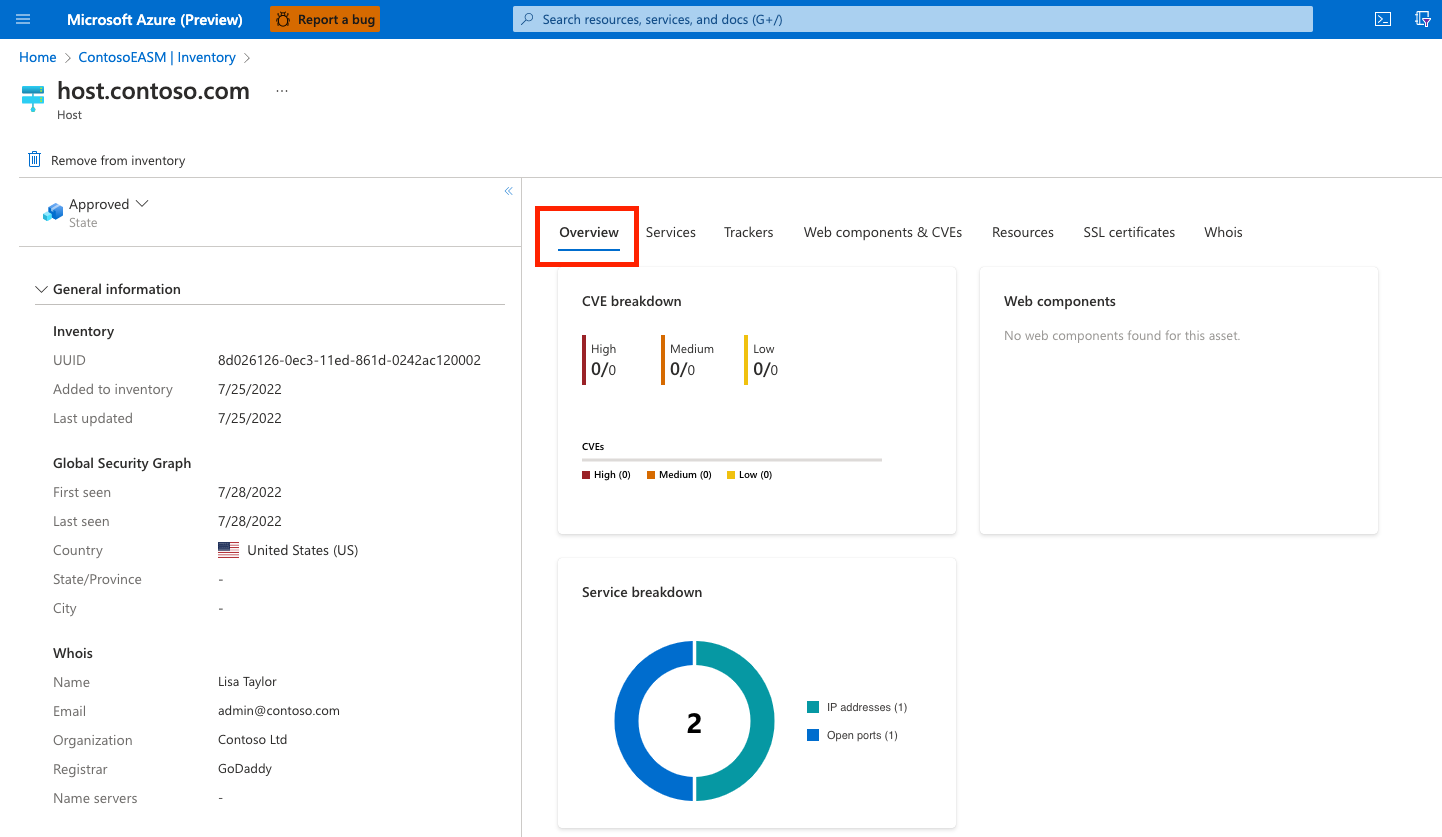

可以通过在库存列表中选择任一资产的名称来查看其“资产详细信息”页。 在此页的左侧窗格中,可以查看提供有关该特定资产的关键信息的资产摘要。 此部分主要包含适用于所有资产类型的数据,不过在某些情况下会提供更多字段。 有关摘要部分为每种资产类型提供的元数据的详细信息,请参阅下表。

常规信息

此部分包含概要信息,这些信息对于大致了解资产至关重要。 其中的大部分字段适用于所有资产。 此部分还可能包含特定于一种或多种资产类型的信息。

| 名称 | 定义 | 资产类型 |

|---|---|---|

| 资产名称 | 资产的名称。 | 全部 |

| UUID | 此 128 位标签代表资产的全局唯一标识符 (UUID)。 | 全部 |

| 已添加到清单中 | 将资产添加到库存的日期,无论是自动添加到“已批准库存”状态还是其他状态(如“候选项”)。 | 全部 |

| 上次更新时间 | 手动用户上次更新资产的日期(例如,通过进行状态更改或资产删除)。 | 全部 |

| 外部 ID | 手动添加的外部 ID 值。 | 全部 |

| Status | RiskIQ 系统中的资产的状态。 选项包括“已批准的库存”、“候选项”、“依赖项”或“需要调查”。 | 全部 |

| 第一次看到(全局安全图) | Microsoft 首次扫描资产并将其添加到综合全球安全图中的日期。 | 全部 |

| 最后一次查看(全局安全图) | Microsoft 最近扫描资产的日期。 | 全部 |

| 发现日期 | 指示检测到资产的发现组的创建日期。 | 全部 |

| 国家/地区 | 检测到此资产的来源国家/地区。 | All |

| 省/自治区/直辖市 | 检测到此资产的来源地州或省。 | 全部 |

| City | 检测到此资产的来源地城市。 | 全部 |

| Whois 名称 | 与 Whois 记录关联的名称。 | 主机 |

| whois 电子邮件 | Whois 记录中的主要联系人电子邮件。 | 主机 |

| whois 组织 | Whois 记录中列出的组织。 | 主机 |

| whois 注册机构 | Whois 记录中列出的注册机构。 | 主机 |

| whois 名称服务器 | Whois 记录中列出的名称服务器。 | 主机 |

| 证书颁发日期 | 颁发证书的日期。 | SSL 证书 |

| 证书过期日期 | 证书过期的日期。 | SSL 证书 |

| 序列号 | 与 SSL 证书关联的序列号。 | SSL 证书 |

| SSL 版本 | 注册证书的 SSL 版本。 | SSL 证书 |

| 证书密钥算法 | 用于加密 SSL 证书的密钥算法。 | SSL 证书 |

| 证书密钥大小 | SSL 证书密钥中的位数。 | SSL 证书 |

| 签名算法 OID | OID,标识用于对证书请求进行签名的哈希算法。 | SSL 证书 |

| 自签名 | 指示 SSL 证书是否为自签名证书。 | SSL 证书 |

网络

以下 IP 地址信息提供有关 IP 使用情况的更多上下文。

| 名称 | 定义 | 资产类型 |

|---|---|---|

| 名称服务器记录 | 在资产上检测到的任何名称服务器。 | IP 地址 |

| 邮件服务器记录 | 在资产上检测到的任何邮件服务器。 | IP 地址 |

| IP 块 | 包含 IP 地址资产的 IP 块。 | IP 地址 |

| ASN | 与资产关联的 ASN。 | IP 地址 |

块信息

以下数据特定于 IP 块,并提供有关其使用情况的上下文信息。

| 名称 | 定义 | 资产类型 |

|---|---|---|

| CIDR | IP 块的无类别域际路由 (CIDR)。 | IP 块 |

| 网络名称 | 与 IP 块关联的网络名称。 | IP 块 |

| 组织名称 | 在 IP 块的注册信息中找到的组织名称。 | IP 块 |

| 组织 ID | 在 IP 块的注册信息中找到的组织 ID。 | IP 块 |

| ASN | 与 IP 块关联的 ASN。 | IP 块 |

| 国家/地区 | 在 IP 块的 whois 注册信息中检测到的来源国家/地区。 | IP 块 |

Subject

以下数据特定于与 SSL 证书关联的使用者(即受保护实体)。

| 名称 | 定义 | 资产类型 |

|---|---|---|

| 公用名 | SSL 证书使用者的颁发者公用名。 | SSL 证书 |

| 替代名称 | SSL 证书使用者的任何替代公用名。 | SSL 证书 |

| 组织名称 | 与 SSL 证书使用者关联的组织。 | SSL 证书 |

| 组织单位 | 可选元数据,指示组织中负责证书事务的部门。 | SSL 证书 |

| 本地性 | 表示组织所在的城市。 | SSL 证书 |

| 国家/地区 | 表示组织所在的国家/地区。 | SSL 证书 |

| 省/自治区/直辖市 | 表示组织所在的州或省。 | SSL 证书 |

颁发者

以下数据特定于 SSL 证书颁发者。

| 名称 | 定义 | 资产类型 |

|---|---|---|

| 公用名 | 证书颁发者的公用名。 | SSL 证书 |

| 替代名称 | 颁发者的任何其他名称。 | SSL 证书 |

| 组织名称 | 协调证书颁发的组织名称。 | SSL 证书 |

| 组织单位 | 有关颁发证书的组织的其他信息。 | SSL 证书 |

数据选项卡

在“资产详细信息”页的最右侧窗格中,用户可以访问与所选资产相关的更广泛数据。 此数据在一系列分类选项卡中进行组织。 可用元数据选项卡根据你正在查看的资产类型而变化。

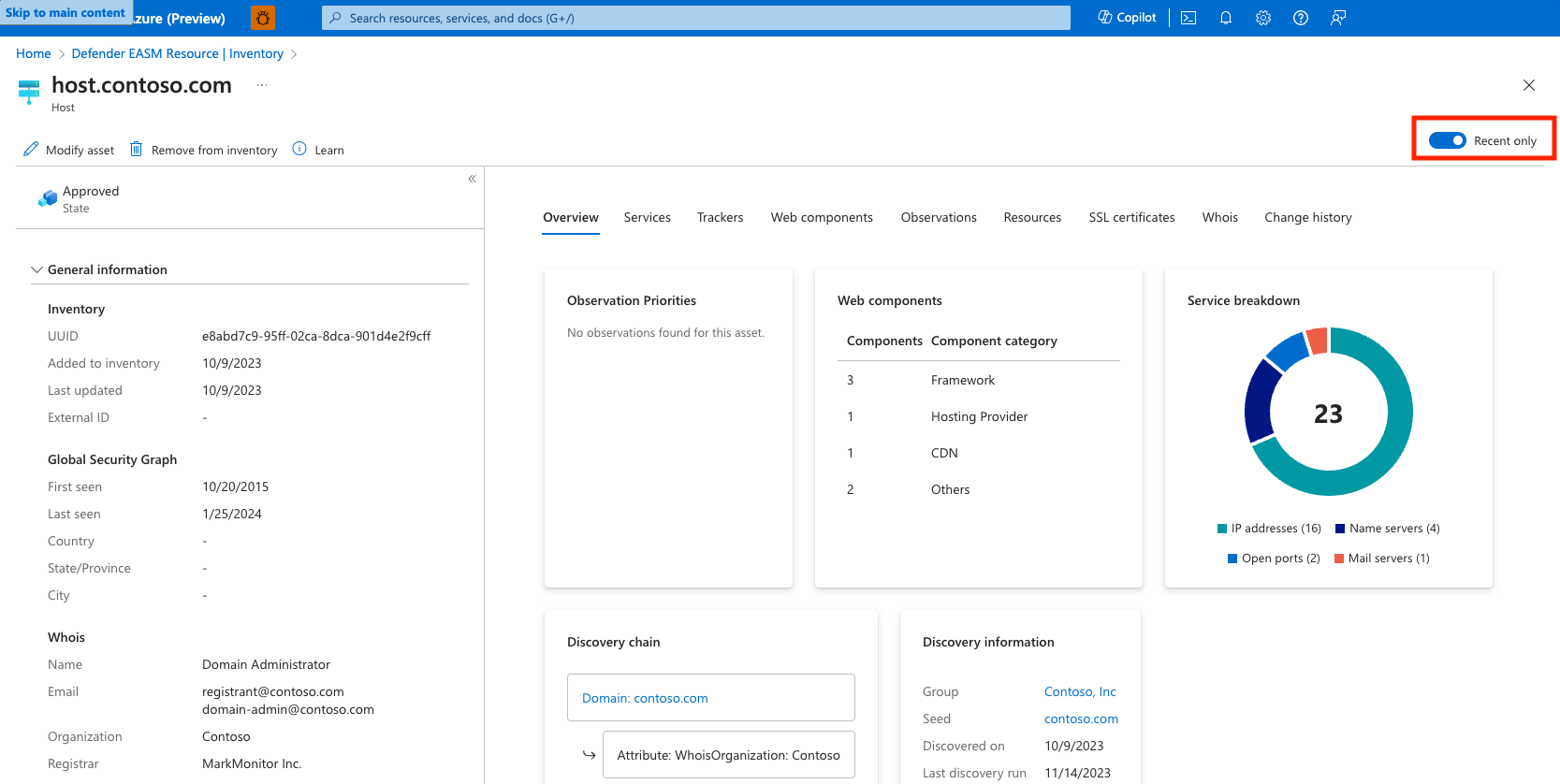

某些选项卡在右上角显示“仅最近”切换开关。 默认情况下,Defender EASM 显示我们为每个资产收集的所有数据,包括可能未在当前攻击面上主动运行的历史观察结果。 虽然此历史上下文对于某些用例很有价值,但“仅最近”切换开关会将“资产详细信息”页上的所有结果都限制为最近在资产上观察到的结果。 建议仅当只想查看表示资产当前状态的数据以便进行修正时,才使用“仅最近”切换开关。

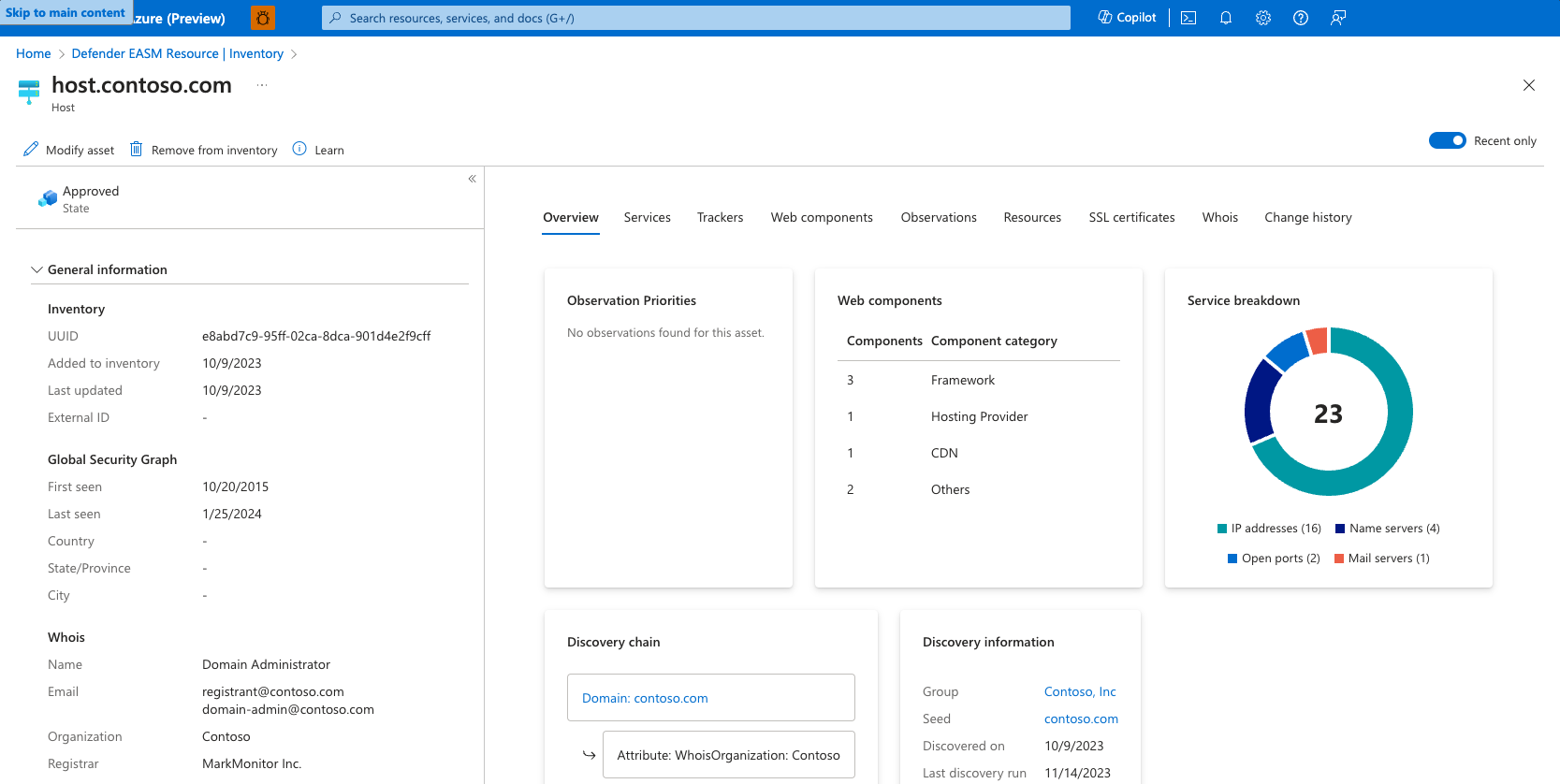

概述

“概述”选项卡提供更多上下文,确保在查看资产详细信息时能够快速识别重要见解。 此部分包括所有资产类型的关键发现数据, 提供有关 Microsoft 如何将资产映射到已知基础结构的见解。

此部分还可能包括仪表板小组件,用于可视化与要调查的资产类型相关的见解。

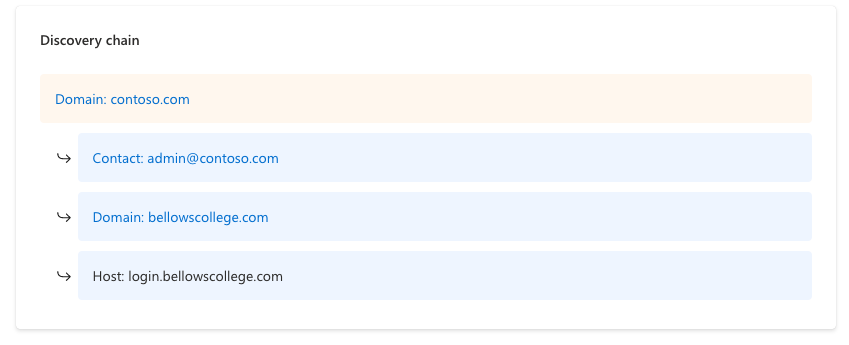

发现链

发现链概述在发现种子与资产之间观察到的连接。 此信息可帮助用户可视化这些连接,并更好地了解为何判断某个资产属于用户的组织。

在该示例中,可以看到种子域通过其 Whois 记录中的联系人电子邮件关联到此资产。 相同的联系人电子邮件用于注册包含此特定 IP 地址资产的 IP 块。

发现信息

此部分提供有关用于检测资产的过程的信息。 其中包括有关连接到资产的发现种子以及审批过程的信息。

选项包括:

- 已批准的库存:此选项表示种子与已发现资产之间的关系非常强大,足以保证获得 Defender EASM 系统的自动批准。

- 候选项:此选项表示资产需要经过手动批准才能合并到库存中。

- 上次发现运行:该日期指示最初检测到资产的发现组上次用于发现扫描的时间。

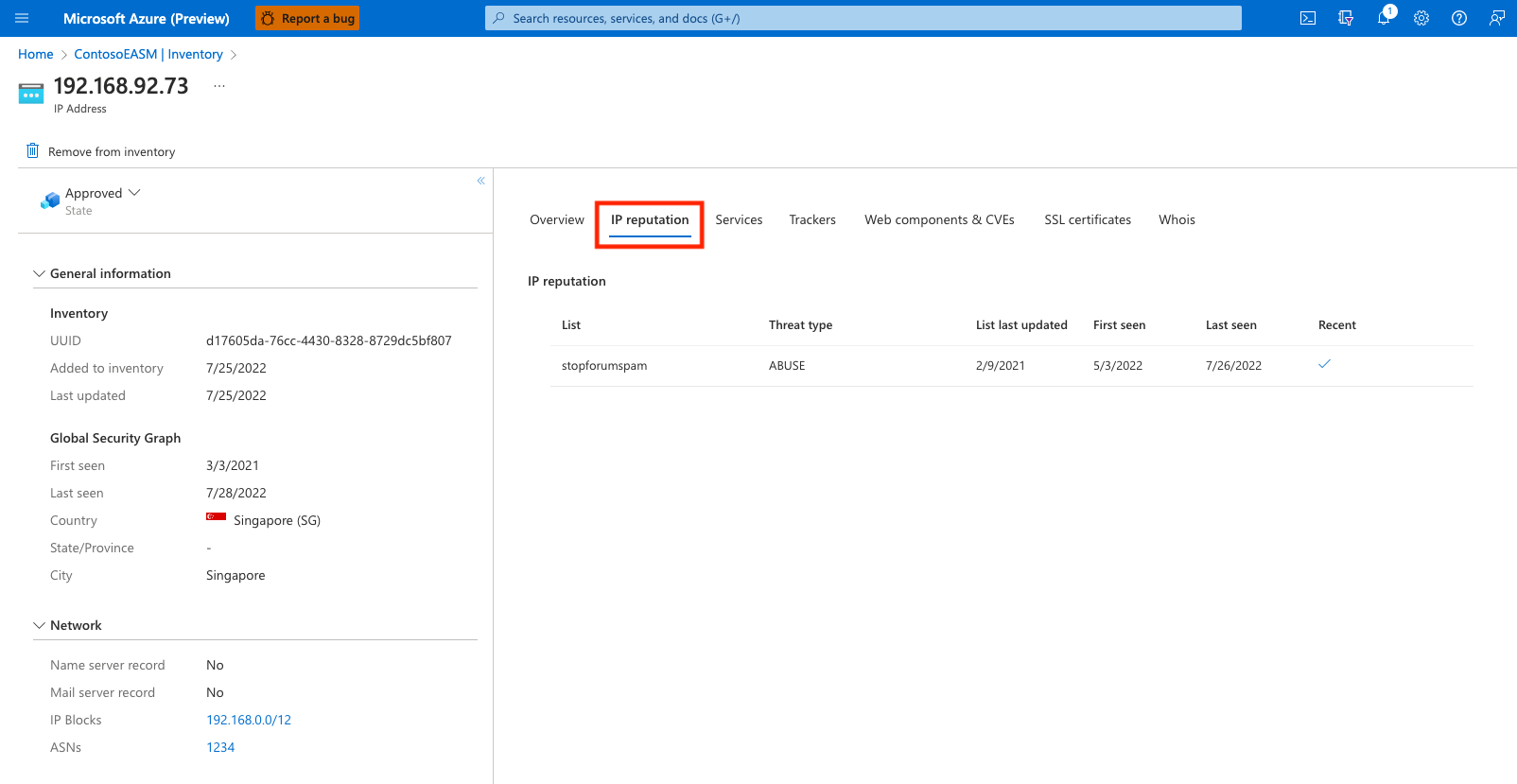

IP 声誉

“IP 信誉”选项卡显示与给定 IP 地址相关的潜在威胁列表。 此部分概述任何检测到的与 IP 地址相关的恶意或可疑活动。 此信息是了解你自己的攻击面的可信度的关键所在。 这些威胁可帮助组织发现其基础结构中过去或当前的漏洞。

在威胁列表中检测到 IP 地址时,Defender EASM 的 IP 信誉数据会显示实例。 例如,以下示例中的最新检测显示 IP 地址与已知正在运行加密货币挖矿程序的主机相关。 此数据派生自 CoinBlockers 提供的可疑主机列表。 结果按“上次发现”日期进行组织,首先显示最相关的检测结果。

此示例中的 IP 地址出现在异常多的威胁源中。 此信息表明应该全面调查资产以防止将来遭受恶意活动。

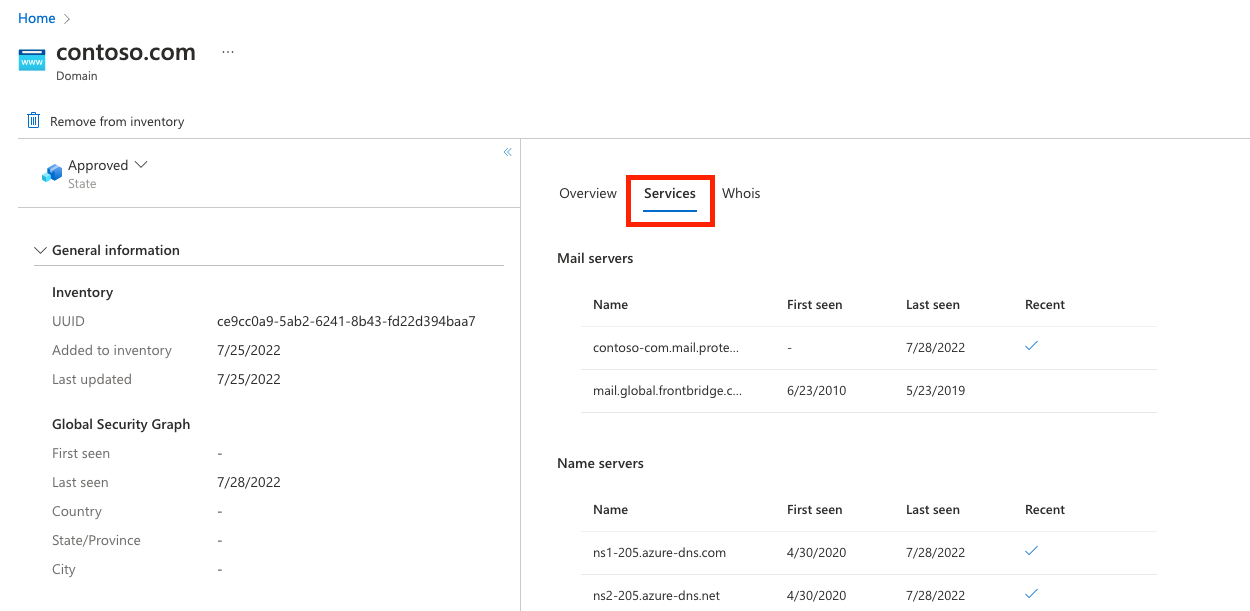

服务

“服务”选项卡适用于 IP 地址、域和主机资产。 此部分提供有关已发现在资产上运行的服务的信息, 包括 IP 地址、名称和邮件服务器,以及与其他类型的基础结构(例如远程访问服务)对应的开放端口。

Defender EASM 的服务数据是了解为资产提供支持的基础结构的关键所在。 它还可以针对在开放 Internet 上公开的、应保护的资源发出警报。

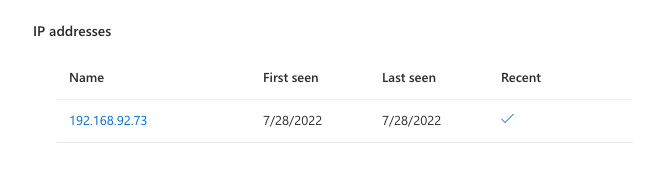

IP 地址

此部分提供有关在资产的基础结构上运行的任何 IP 地址的见解。 在“服务”选项卡上,Defender EASM 提供 IP 地址的名称以及“首次发现”和“上次发现”日期。 “最近”列指示在最近一次资产扫描期间是否观察到该 IP 地址。 如果此列中没有复选框,则表示在以前的扫描中发现了该 IP 地址,但该地址当前不在资产上运行。

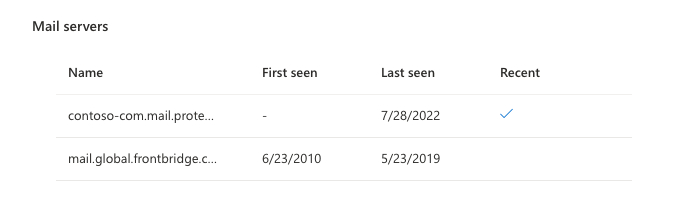

邮件服务器

此部分提供在资产上运行的所有邮件服务器的列表。 此信息表示该资产能够发送电子邮件。 在该部分中,Defender EASM 提供邮件服务器的名称以及“首次发现”和“上次发现”日期。 “最近”列指示在最近一次资产扫描期间是否检测到该邮件服务器。

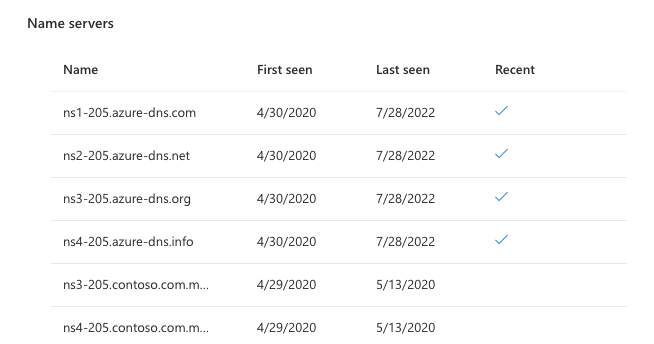

名称服务器

此部分显示资产上运行的任何名称服务器,以便为主机提供解析。 在该部分中,Defender EASM 提供邮件服务器的名称以及“首次发现”和“上次发现”日期。 “最近”列指示在最近一次资产扫描期间是否检测到该名称服务器。

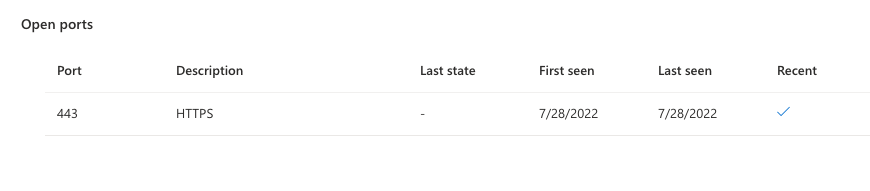

打开端口

此部分列出在资产上检测到的任何开放端口。 Microsoft 定期扫描大约 230 个不同端口。 此数据可用于识别不应从开放 Internet 访问的任何不安全服务。 这些服务包括数据库、IoT 设备,以及路由器和交换机等网络服务。 它还有助于识别影子 IT 基础结构或不安全的远程访问服务。

在此部分,Defender EASM 提供开放的端口号、端口说明、上次观察到的端口状态、“首次发现”和“上次发现”日期。 “最近”列指示在最近一次扫描期间是否观察到该端口处于开放状态。 如果我们的系统可以成功完成 syn-ack 握手并因而显示相应的横幅,则 Defender EASM 认为端口“已打开”。 如果我们可以建立 TCP 连接但无法完成服务指纹识别,则会将端口标记为“已筛选”。 仍可访问“已关闭”的端口,但不会有任何服务侦听该端口,因此会拒绝连接。

跟踪器

跟踪器是在网页中找到的唯一代码或值,通常用于跟踪用户交互。 这些代码可用于将一组不同的网站与中心实体相关联。 Microsoft 的跟踪器数据集包括来自 Google、Yandex、Mixpanel、New Relic、Clicky 等提供商的 ID,并且会持续扩增。

在此部分,Defender EASM 提供跟踪器类型(例如 GoogleAnalyticsID)、唯一标识符值以及“首次发现”和“上次发现”日期。

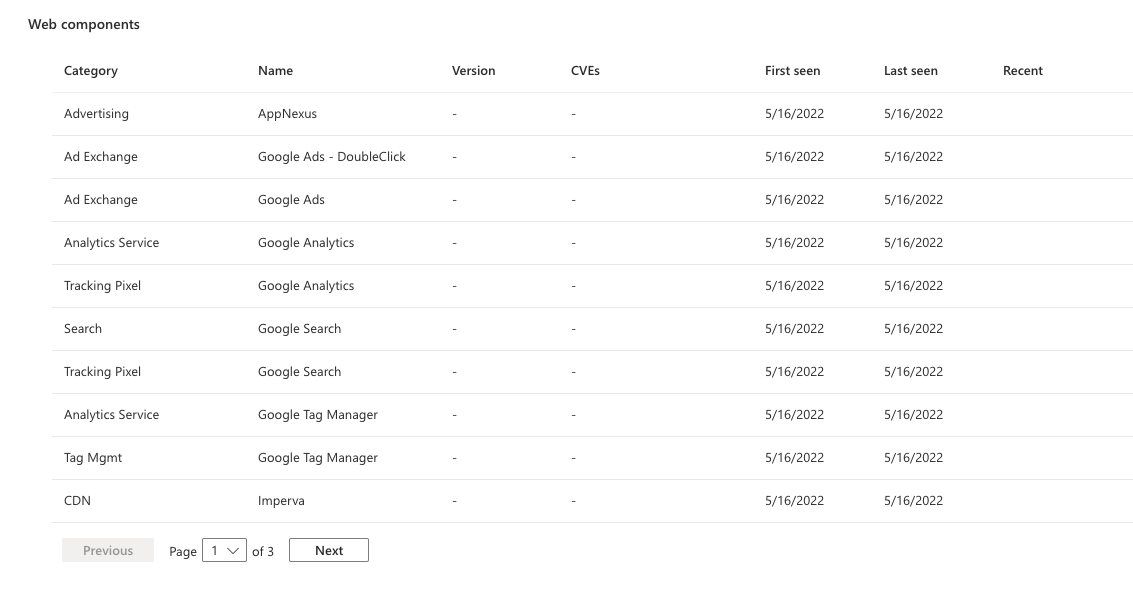

Web 组件

Web 组件是描述通过 Microsoft 扫描观察到的资产的基础结构的详细信息。 这些组件提供在资产上使用的技术的概要信息。 Microsoft 会将特定的组件分类,并尽可能包括版本号。

“Web 组件”部分提供组件的类别、名称和版本,以及应修正的任何适用 CVE 的列表。 Defender EASM 还提供“首次发现”和“上次发现”日期列以及“最近”列。 选中的框指示在最近一次资产扫描期间观察到该基础结构。

Web 组件根据其功能进行分类。

| Web 组件 | 示例 |

|---|---|

| 托管服务提供商 | hostingprovider.com |

| 服务器 | Apache |

| DNS 服务器 | ISC BIND |

| 数据存储 | MySQL、ElasticSearch、MongoDB |

| 远程访问 | OpenSSH、Microsoft Admin Center、Netscaler Gateway |

| 数据交换 | Pure-FTPd |

| 物联网 (IoT) | HP Deskjet、Linksys Camera、Sonos |

| 电子邮件服务器 | ArmorX、Lotus Domino、Symantec Messaging Gateway |

| 网络设备 | Cisco Router、Motorola WAP、ZyXEL Modem |

| 建筑物控制 | Linear eMerge、ASI Controls Weblink、Optergy |

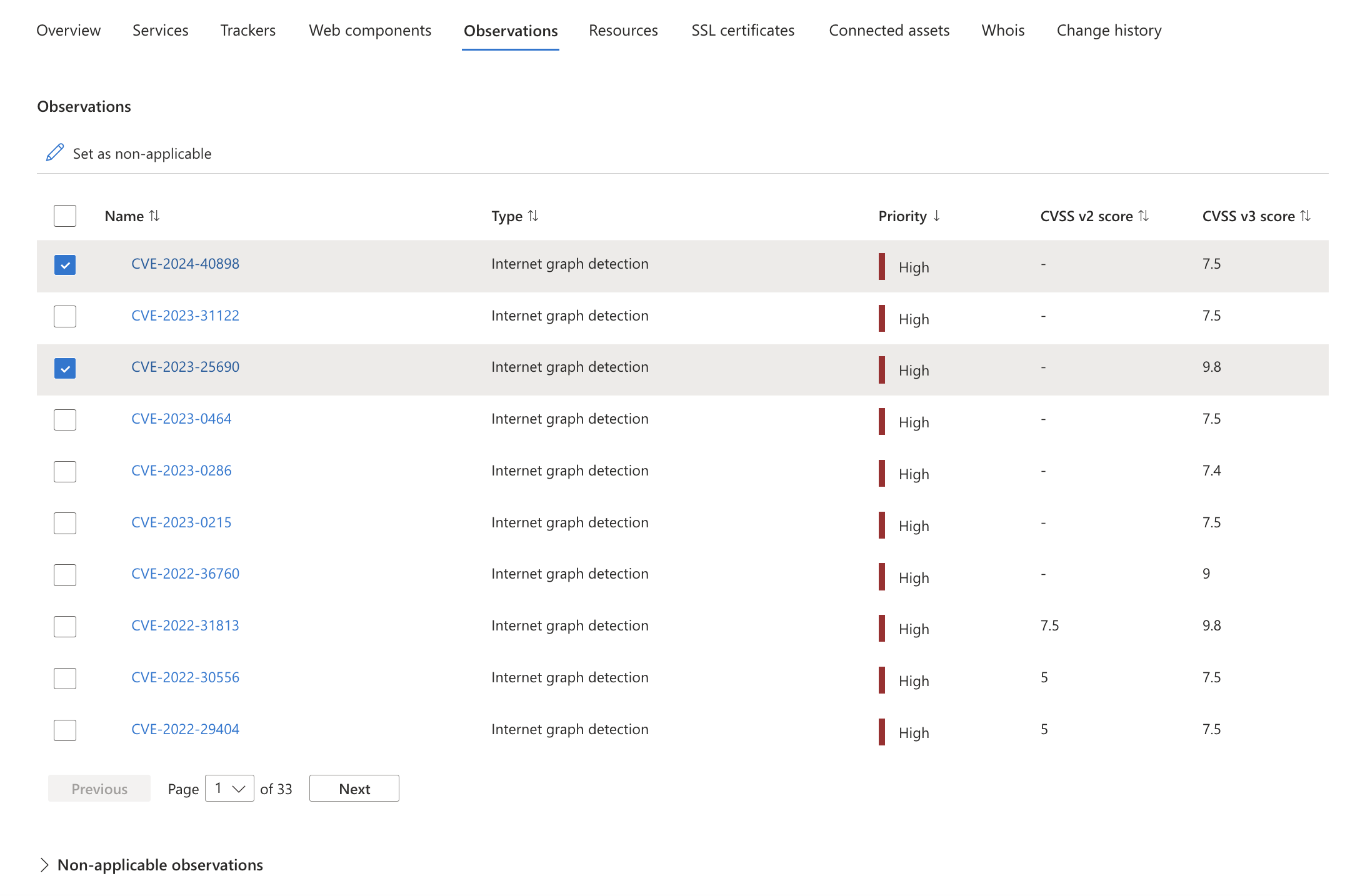

观测结果

“观察”选项卡显示“攻击面优先级”仪表板中与资产相关的任何见解。 这些优先级可能包括:

- 严重 CVE。

- 与遭到入侵的基础结构的已知关联。

- 使用已弃用的技术。

- 基础结构最佳做法冲突。

- 合规性问题。

有关观察的详细信息,请参阅了解仪表板。 对于每一次观察,Defender EASM 都会提供观察的名称,按类型对其进行分类,分配优先级,并列出 CVSS v2 和 v3 分数(如果适用)。

“观测结果”选项卡包含两个表:“观测结果”和“不适用的观测结果”。 所有在攻击面内被确定为“最近”的活动观测结果将显示在“观测结果”表中,而“不适用的观测结果”表将列出任何已手动标记为不适用的,或者由系统确定为不再适用的观测结果。 若要将观测结果标记为不适用,从而将该特定观测结果从仪表板计数中排除,只需选择所需的观测结果,然后单击“设置为不适用”。所选的观测结果随即会从活动的“观测结果”表中消失,并出现在“不适用的观测结果”表中。 可以随时通过从此表中选择相关观测结果并选择“设置为适用”来撤消此更改。

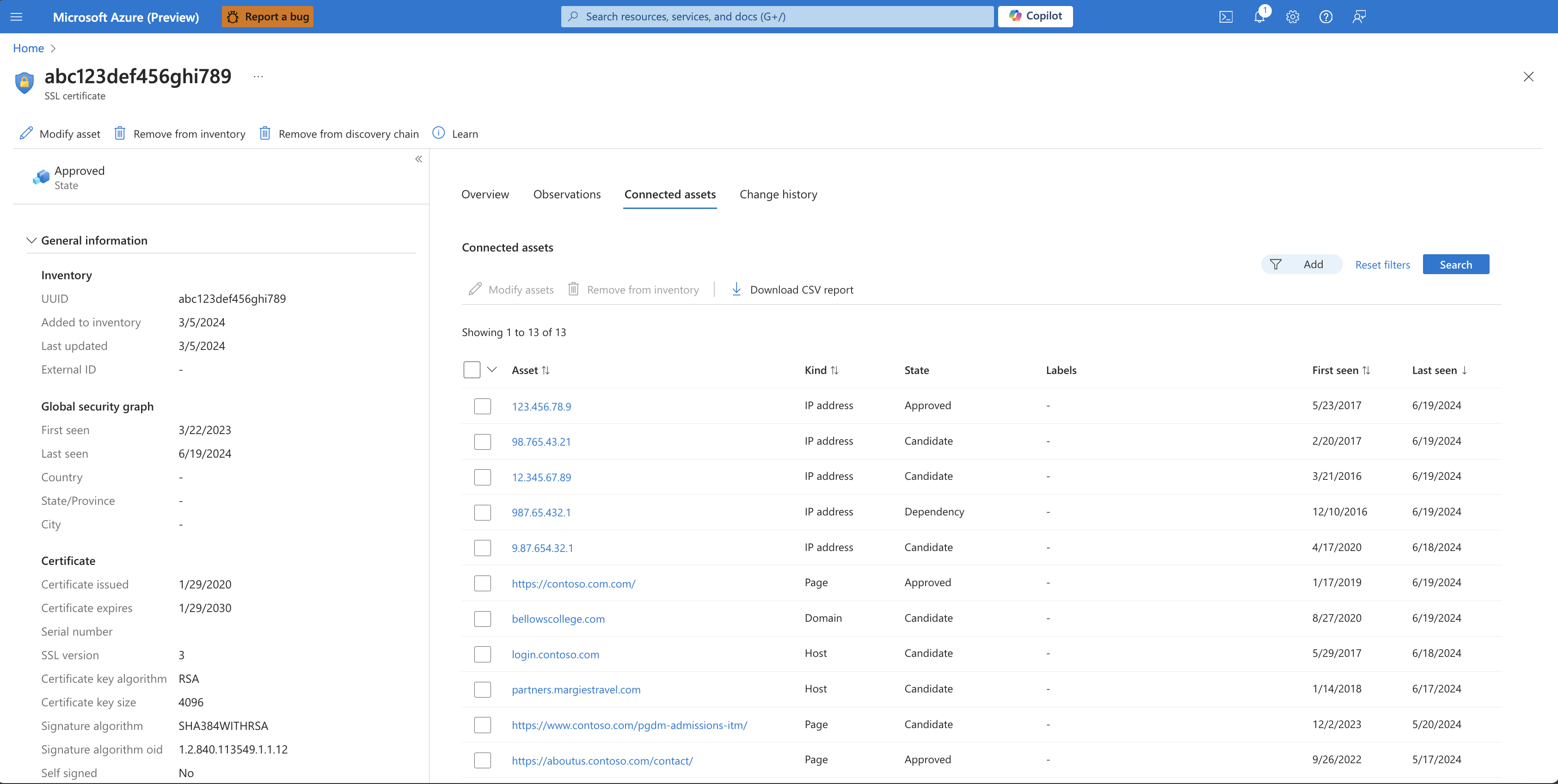

已连接资产

“已连接资产”使用户能够以图形方式链接和收集有关资产的信息以供调查分析。 可以通过关系映射探索环境及其复杂的关系,从而提供清晰简洁的视图。 这有助于识别隐藏的连接和潜在的攻击路径。 通过直观地映射出资产和漏洞之间的关系,你可以理解环境的复杂性,同时做出明智的决策,以增强安全态势并有效地应用收缩点。

在此页上,连接到指定资产的所有资产都标识在列表中。 该列表提供有关每个策略的重要信息,包括:

- 资产:标识的已连接资产。

- 种类:资产的类型。

- 状态:资产的状态。

- 标签:与资产关联的任何标签。

- 首次发现:首次发现资产时。

- 上次发现:上次识别到资产时。

在此页中,可以修改或删已连接资产。 还可以对资产列表进行排序或筛选,以进一步对已连接资产的列表进行分类。 还可以下载列出的资产的 CSV 报表。 应用的任何筛选器都将反映在 CSV 导出上。

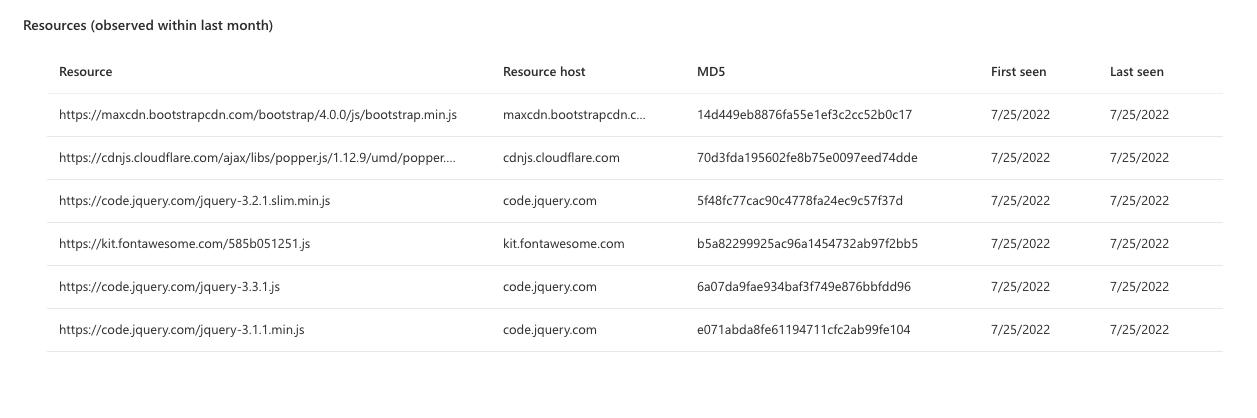

资源

“资源”选项卡提供有关在任何页面或主机资产上运行的任何 JavaScript 资源的见解。 如果适用于主机,这些资源将会聚合以表示在该主机上的所有页面中运行的 JavaScript。 此部分提供在每个资产上检测到的 JavaScript 库存,以便组织可以全面查看洞察这些资源并检测任何更改。

Defender EASM 提供资源 URL、资源主机、MD5 值以及首次和上次发现日期,以帮助组织有效监视整个库存中 JavaScript 资源的使用情况。

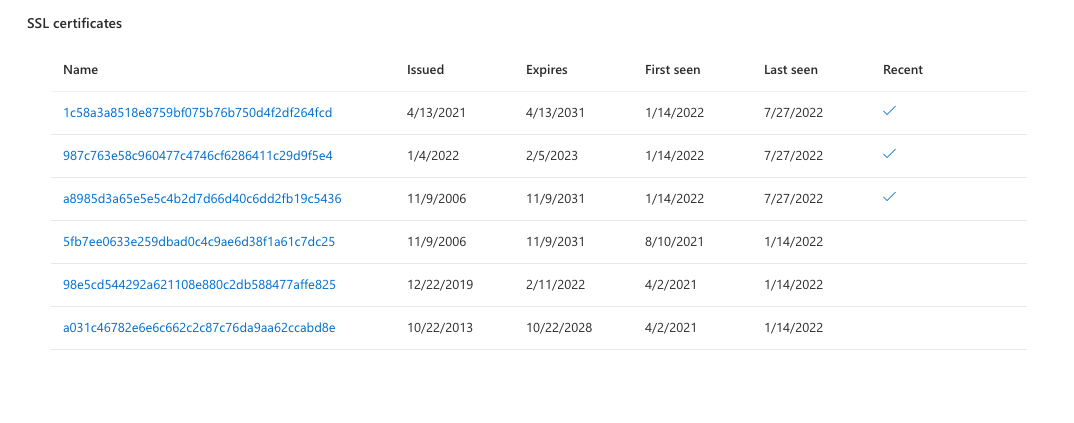

SSL 证书数

证书用于通过 SSL 保护浏览器与 Web 服务器之间的通信。 使用证书可以确保无法读取、篡改或伪造传输中的敏感数据。 Defender EASM 的此部分会列出在资产上检测到的任何 SSL 证书,包括问题和过期日期等关键数据。

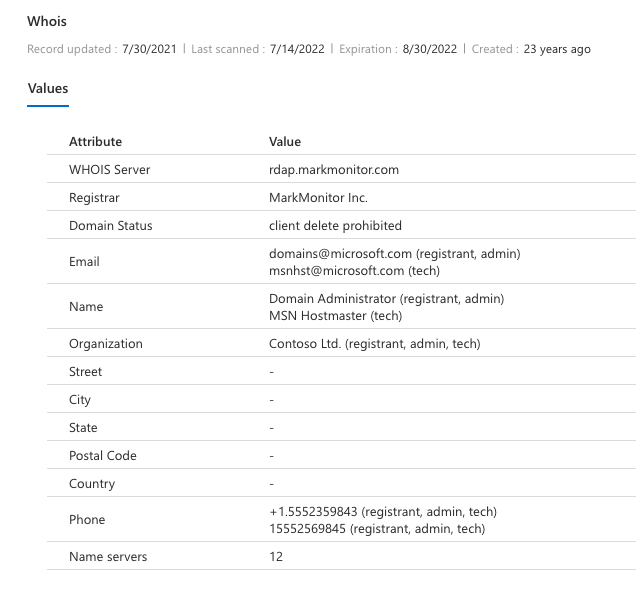

Whois

whois 协议用于查询和响应存储与 Internet 资源注册和所有权相关的数据的数据库。 Whois 包含可应用于 Defender EASM 中的域、主机、IP 地址和 IP 块的关键注册数据。 在“Whois”数据选项卡中,Microsoft 提供了大量与资产注册相关的信息。

以下字段包含在“Whois”选项卡上“值”部分的表中。

| 字段 | 说明 |

|---|---|

| Whois 服务器 | 由 ICANN 认证的注册机构设置的服务器,用于获取有关在其中注册的实体的最新信息。 |

| 注册器 | 提供资产注册服务的公司。 受欢迎的注册机构包括 GoDaddy、Namecheap 和 HostGator。 |

| 域状态 | 由注册机构设置的域的任何状态。 这些状态可以指示域正在等待注册机构删除或转让,或者是在 Internet 上处于活动状态。 此字段还可表示资产的限制。 例如,“禁止客户端删除”表示注册机构无法删除相应的资产。 |

| 电子邮件 | 注册人提供的任何联系人电子邮件地址。 Whois 允许注册人指定联系人类型。 选项包括管理、技术、注册人和注册机构联系人。 |

| 名称 | 注册人的姓名(如果已提供)。 |

| 组织 | 注册的实体的负责组织。 |

| 街道 | 注册人的街道地址(如果已提供)。 |

| City | 注册人街道地址中列出的城市(如果已提供)。 |

| State | 注册人街道地址中列出的州/省(如果已提供)。 |

| Postal code | 注册人街道地址中列出的邮政编码(如果已提供)。 |

| 国家/地区 | 注册人街道地址中列出的国家/地区(如果已提供)。 |

| Phone | 与注册联系人关联的电话号码(如果已提供)。 |

| 名称服务器 | 与注册的实体关联的任何名称服务器。 |

许多组织选择模糊处理其注册信息。 有时,联系人电子邮件地址以 @anonymised.email 结尾。 此占位符用于代替实际联系人地址。 在配置注册期间,许多字段是可选的,因此注册人未包含任何带有空值的字段。

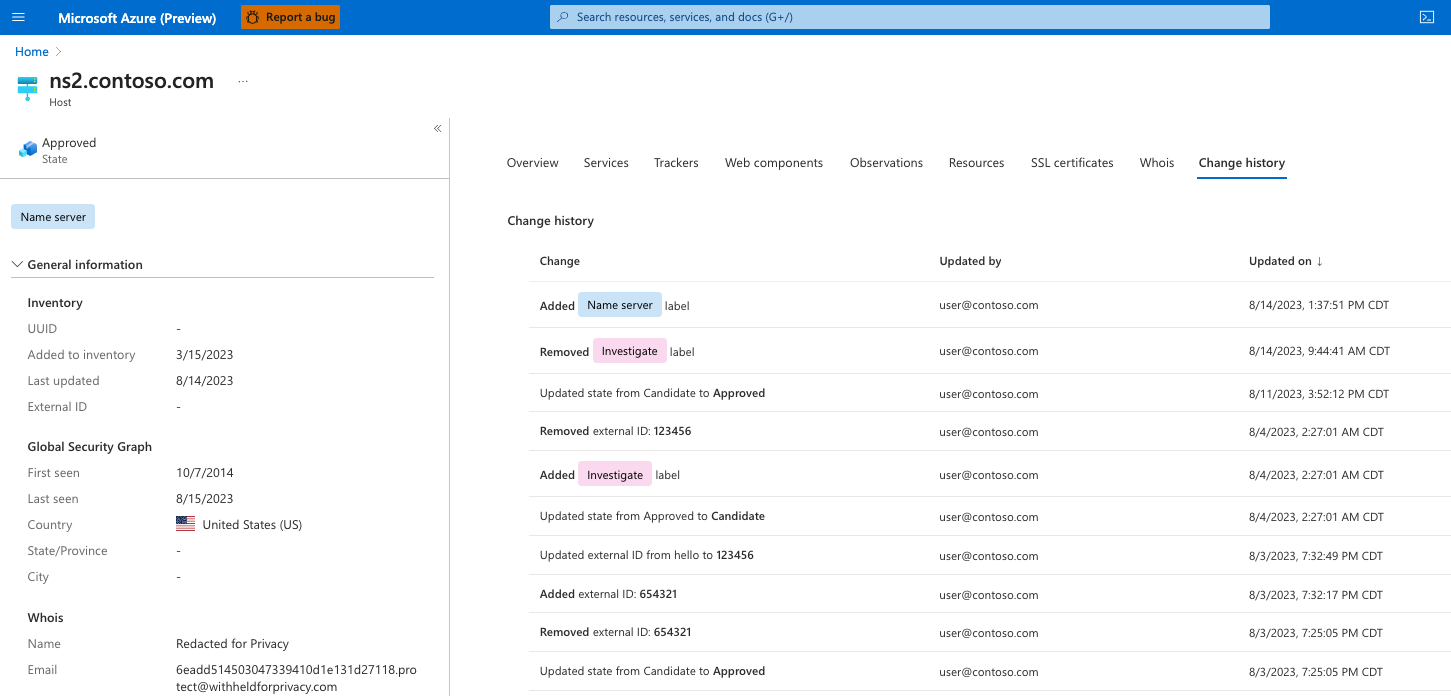

更改历史记录

“更改历史记录”选项卡显示一段时间内应用于资产的修改列表。 此信息有助于跟踪随时间推移发生的这些更改,并更好地了解资产的生命周期。 此选项卡显示各种更改,包括但不限于资产状态、标签和外部 ID。 对于每次更改,我们都会列出实施更改的用户和时间戳。