你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

什么是发现?

概述

Microsoft Defender 外部攻击面管理 (Defender EASM) 依靠我们的专有发现技术,不断定义组织独特的 Internet 暴露攻击面。 发现技术会扫描组织拥有的已知资产,以发现以前未知和未监视的属性。 发现的资产在客户的清单中编制索引,通过单一虚拟管理平台提供组织所管理的 Web 应用程序、第三方依赖项和 Web 基础结构的动态记录系统。

通过此过程,Microsoft 使组织能够主动监视其不断变化的数字攻击面,并在出现新兴风险和策略违规时立即识别。 许多漏洞程序在防火墙之外缺乏可见性,因此觉察不到外部风险和威胁 - 数据泄露的主要来源。 与此同时,数字增长速度不断超出企业安全团队的保护能力范围。 数字化举措和过于常见的“影子 IT”导致防火墙外的攻击面不断扩大。 在这种速度下,几乎不可能验证控制、保护和合规性要求。 如果没有 Defender EASM,几乎无法识别和删除漏洞,扫描程序也无法越过防火墙来评估整个攻击面。

工作原理

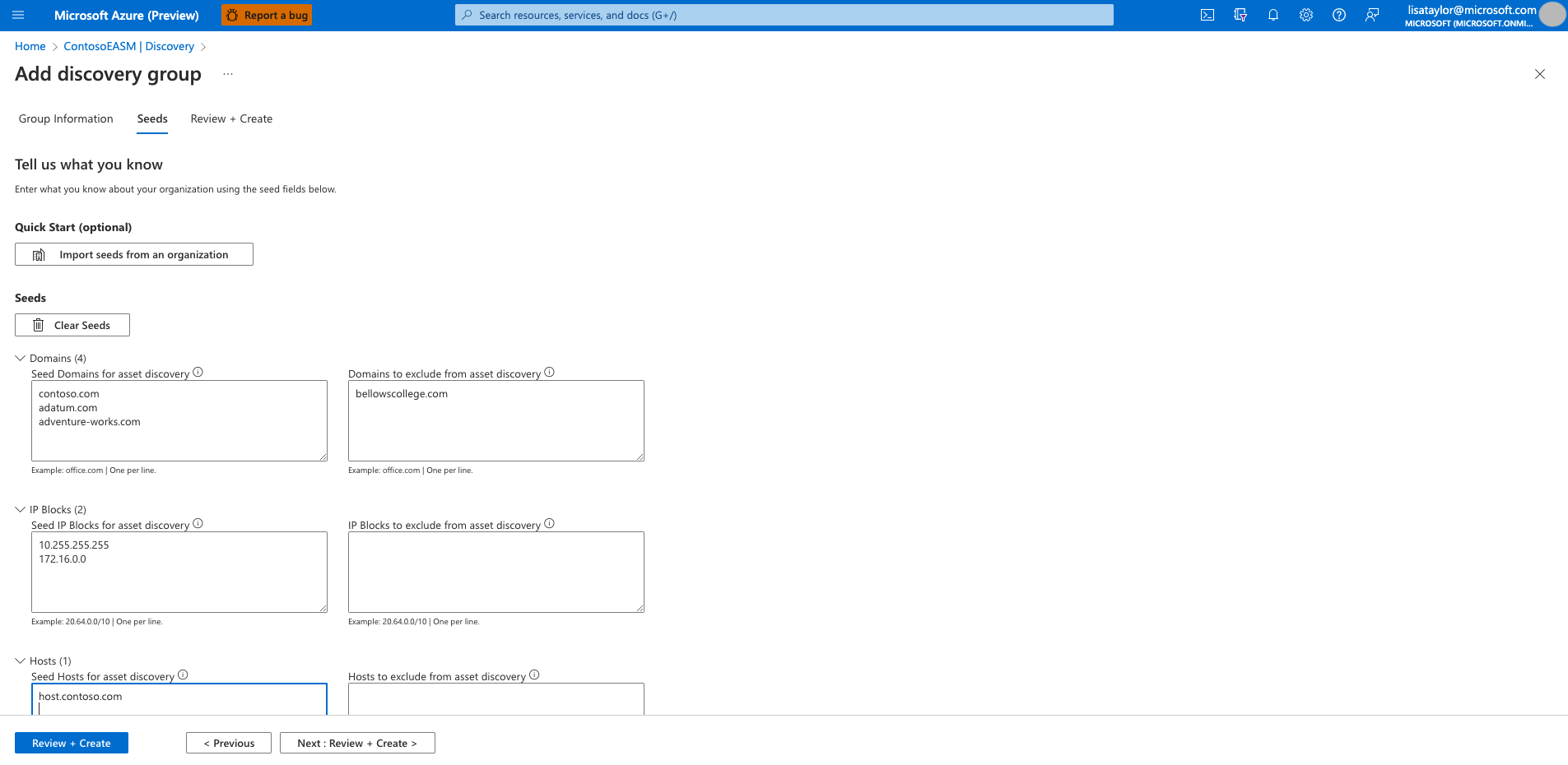

为了创建组织攻击面的全面映射,系统首先引入已知资产(即“种子”),然后以递归方式对其进行扫描,以通过与种子的连接发现更多实体。 初始种子可能是 Microsoft 索引的以下任何类型的 Web 基础结构:

- 域

- IP 块

- 主机

- 电子邮件联系人

- ASN

- Whois 组织

从种子开始,系统接下来会发现与其他联机基础结构的关联,以发现组织拥有的其他资产;此过程最终会创建攻击面清单。 发现过程以种子为中心节点,通过以下方式向攻击面外围进行蜘蛛式搜索:识别直接连接到种子的所有基础结构,然后识别与第一组连接中的每一项相关的所有项,以此类推。此过程一直持续到到达组织负责管理的范围边缘为止。

例如,若要发现 Contoso 的基础结构,可以使用域 contoso.com 作为初始基石种子。 从这个种子开始,可以查阅以下数据源并推导出以下关系:

| 数据源 | 示例 |

|---|---|

| WhoIs 记录 | 注册到用于注册 contoso.com 的同一联系人电子邮件或注册机构的其他域名可能也属于 Contoso |

| WhoIs 记录 | 注册到任何 @contoso.com 电子邮件地址的所有域名可能也属于 Contoso |

| WhoIs 记录 | 与 contoso.com 相同的名称服务器关联的其他域可能也属于 Contoso |

| DNS 记录 | 我们可以假设 Contoso 还拥有所拥有的域上所有观察到的主机以及与这些主机关联的任何网站 |

| DNS 记录 | 如果组织拥有 IP 块,则其他主机解析到相同 IP 块的域可能也属于 Contoso |

| DNS 记录 | 与 Contoso 拥有的域名关联的邮件服务器也属于 Contoso |

| SSL 证书数 | Contoso 可能还拥有连接到这些主机和使用相同 SSL 证书的任何其他主机的所有 SSL 证书 |

| ASN 记录 | 与 Contoso 域名上的主机所连接的 IP 块关联同一 ASN 的其他 IP 块可能也属于 Contoso - 解析到它们的所有主机和域可能也属于 Contoso |

使用这组第一级连接,可以快速推导出一组全新的资产进行调查。 在执行更多递归之前,Microsoft 会确定连接是否足够强,能够将发现的实体自动添加到已确认清单。 对于这些资产中的每一个,发现系统都会根据所有可用属性运行自动递归搜索,以查找第二级和第三级连接。 这一重复过程将提供有关组织联机基础结构的更多信息,因此会发现可能尚未发现并随后以其他方式监视的不同资产。

自动攻击面与自定义攻击面

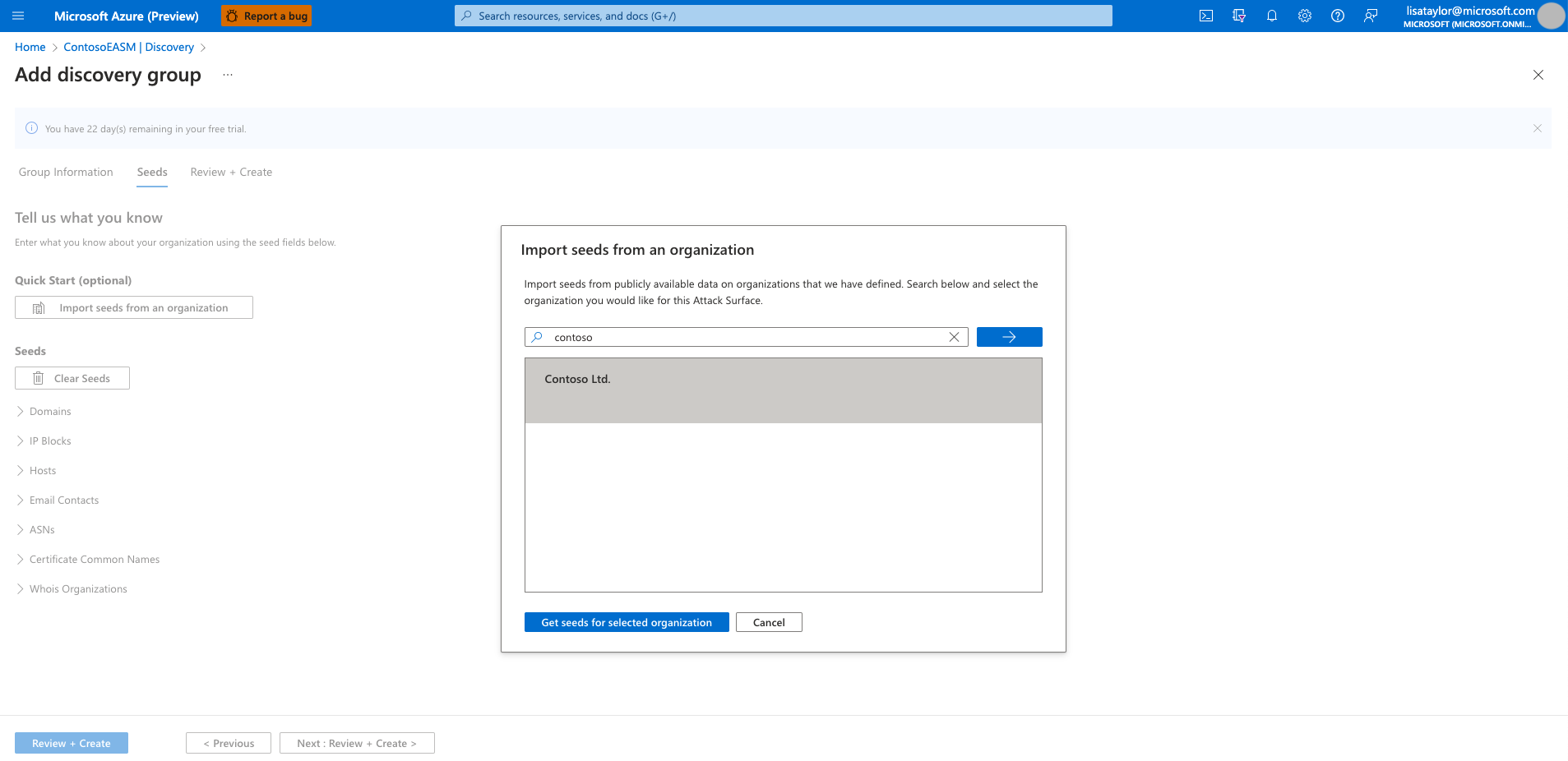

首次使用 Defender EASM 时,可以访问组织的预建清单,以快速启动工作流。 从“快速启动”页中,用户可以搜索其组织,以根据 Microsoft 已标识的资产连接快速填充其清单。 建议所有用户在创建自定义清单之前,先搜索其组织的预建攻击面。

若要生成自定义清单,用户可创建发现组来整理和管理运行发现时使用的种子。 单独的发现组允许用户自动执行发现过程、配置种子列表和定期运行计划。

已确认清单与候选资产

如果发现引擎检测到潜在资产与初始种子之间的强连接,系统会自动将该资产添加到组织的“已确认清单”中。由于系统会迭代扫描与此种子的连接,发现第三级或第四级连接,因此系统对任何新检测到的资产所有权的置信度较低。 同样,系统可能会检测到与组织相关但可能不直接归其所有的资产。

出于这些原因,新发现的资产标记为以下状态之一:

| 状态名称 | 说明 |

|---|---|

| 已批准的清单 | 你拥有的攻击面的一部分;你直接负责的项。 |

| 依赖项 | 归第三方所有但属于你的攻击面的基础结构,因为它直接支持你拥有的资产的操作。 例如,你可能依赖 IT 提供程序来托管 Web 内容。 虽然域、主机名和页面将成为“已批准的清单”的一部分,但你可能希望将运行主机的 IP 地址视为“依赖项。” |

| 仅监视 | 与你的攻击面相关,但既不受直接控制也不是技术依赖项的资产。 例如,独立的特许经营商或属于相关公司的资产可能会被标记为“仅监视”而不是“已批准的清单”,以便将各组分开进行报告。 |

| 候选对象 | 与组织的已知种子资产有某种关系,但连接不够强,无法立即将其标记为“已批准的清单”的资产。 必须手动评审这些候选资产以确定所有权。 |

| 需要调查 | 一种类似于“候选”状态的状态,但此值应用于需要手动调查进行验证的资产。 这是根据我们内部生成的置信度分数来确定的,该分数用于评估资产之间检测到的连接强度。 它并不表示基础结构与组织的确切关系,而是表示该资产已标记为需要额外评审以确定应如何分类。 |

查看资产时,建议从标有“需要调查”的资产开始。资产详细信息会随着时间的推移不断刷新和更新,以维护资产状态和关系的准确映射,并在新创建的资产出现时发现它们。 发现过程是通过将种子放置在发现组中来管理的,这些发现组可以计划为定期重新运行。 填充清单后,Defender EASM 系统会使用 Microsoft 的虚拟用户技术持续扫描资产,以发现有关每个资产的全新详细数据。 此过程会检查适用站点内每个页面的内容和行为,以提供可靠的信息来识别组织的漏洞、合规性问题和其他潜在风险。