你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

中心辐射型拓扑是 Azure 中的一种常见网络体系结构模式。 中心是 Azure 中的一个虚拟网络 (VNet),充当到本地网络的连接的中心点。 分支是与中心对等互连的 VNet,可用于隔离工作负荷。 中心可用于隔离和保护分支之间的流量。 中心还可用于在分支之间路由流量。 中心可用于通过各种方法在分支之间路由流量。

例如,可以将 Azure 路由服务器与动态路由和网络虚拟设备 (NVA) 配合使用,以便在分支之间路由流量。 这可能是一个相当复杂的部署。 不太复杂的方法是使用 Azure 防火墙和静态路由在分支之间路由流量。

本文介绍如何将 Azure 防火墙与静态用户定义的路由 (UDR) 配合使用,以路由中心辐射型多重拓扑。 下图显示了该拓扑:

基线体系结构

Azure 防火墙可以保护和检查网络流量,但它还可以在 VNet 之间路由流量。 它是一个托管资源,可自动创建指向其本地虚拟网络网关获知的本地分支、中心和本地前缀的系统路由。 将 NVA 放在中心上并查询有效路由会生成类似于 Azure 防火墙中的路由表。

由于这是一种静态路由体系结构,可以通过在中心之间使用全局 VNet 对等互连来与另一个中心构建最短路径。 因此各个中心是互知的,每个本地防火墙包含每个直接连接的中心的路由表。 但是,本地中心只知道自身的本地分支。 此外,这些中心可以位于相同的区域或不同的区域。

防火墙子网上的路由

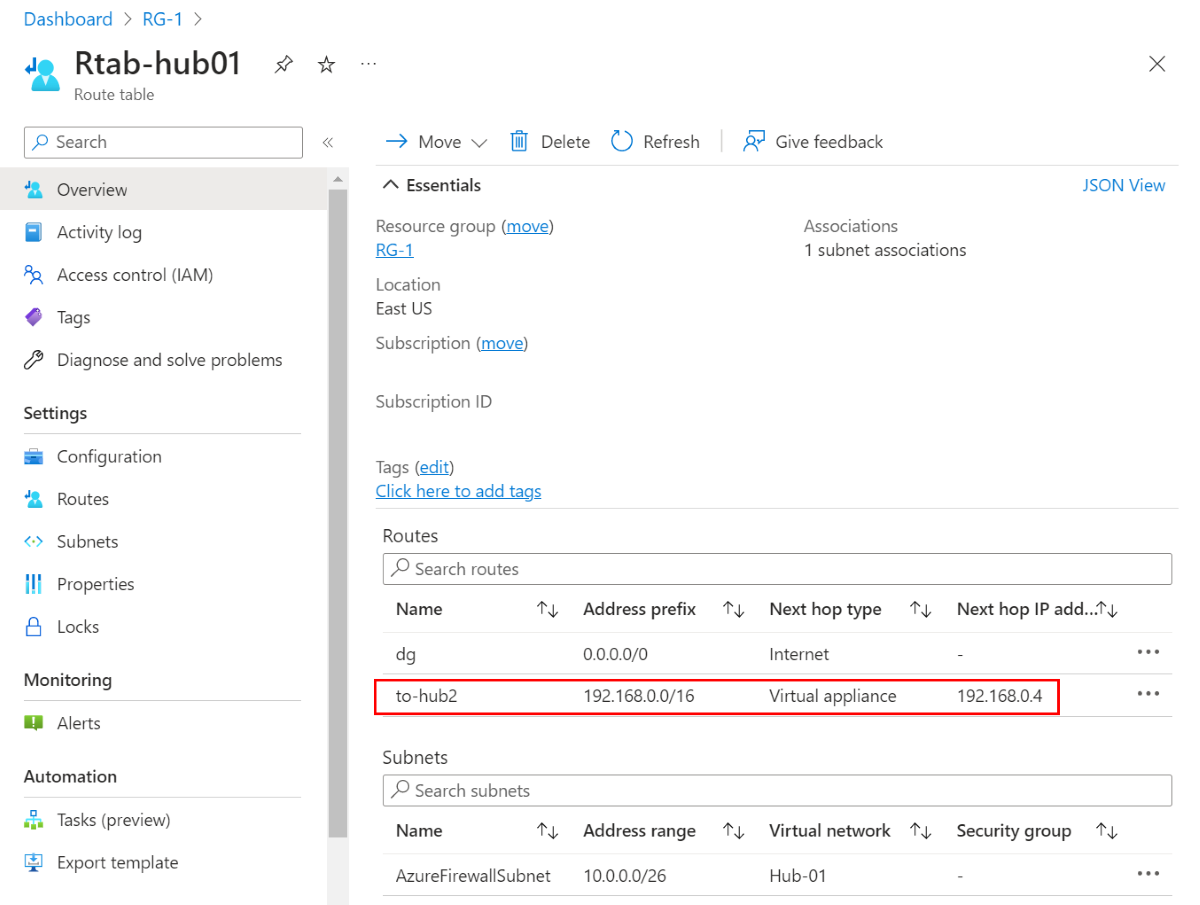

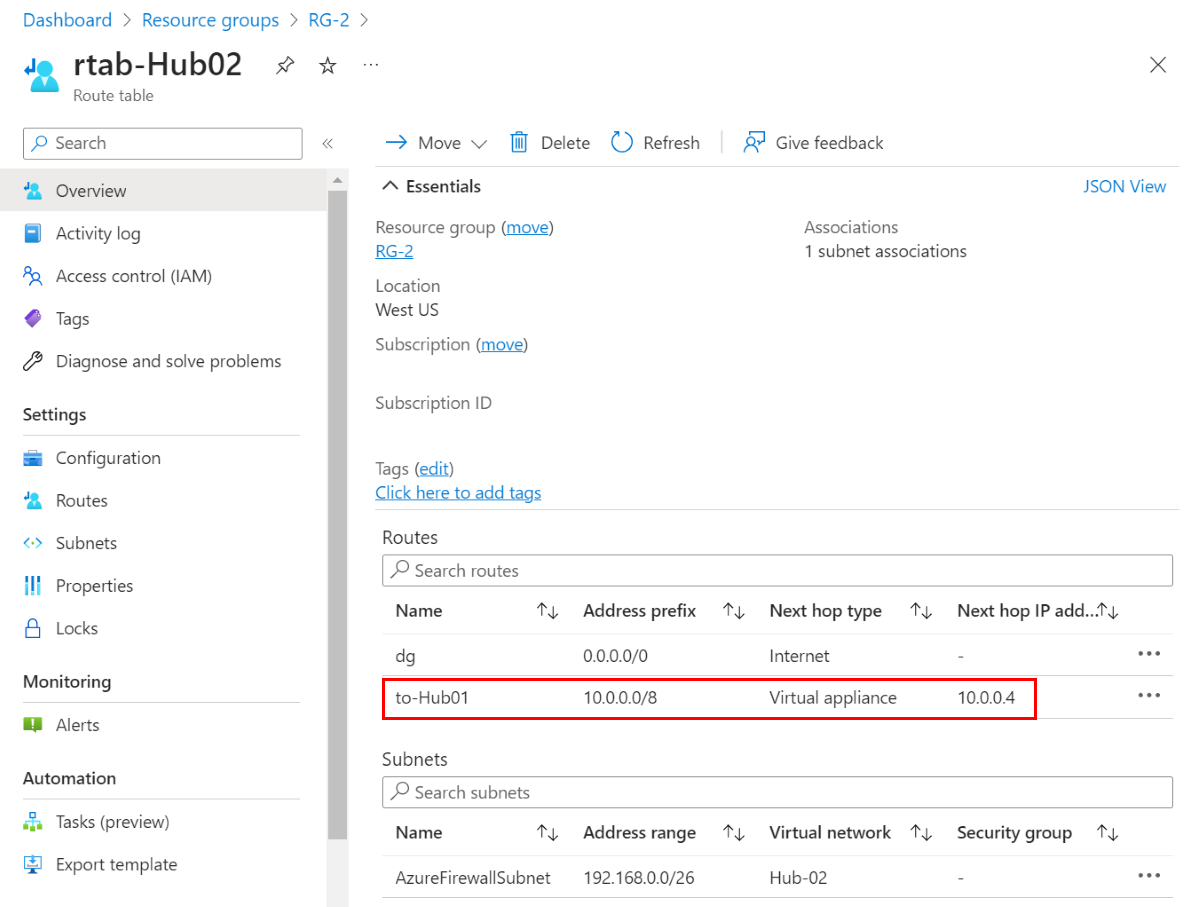

每个本地防火墙都需要知道如何连接其他远程分支,因此你必须在防火墙子网中创建 UDR。 为此,首先需要创建任何类型的默认路由,然后可以创建指向其他分支的更具体路由。 例如,以下屏幕截图显示了两个中心 VNet 的路由表:

注意

中心虚拟路由表中的地址前缀应该包含两个分支虚拟网络地址空间。

Hub-01 路由表 。

。

Hub-02 路由表 。

。

分支子网上的路由

实现此拓扑的好处是,随着流量从一个中心流向另一个中心,你可以访问通过全球对等互连直接连接的下一个跃点。

如图所示,最好将 UDR 放置在具有 0/0 路由(默认网关)且将本地防火墙用作下一个跃点的分支子网中。 这会将单个下一个跃点出口点锁定为本地防火墙。 如果它从本地环境中获知了可能导致流量绕过防火墙的更具体前缀,则它还可以降低非对称路由的风险。 有关详细信息,请参阅不要让 Azure 路由影响你。

下面是连接到 Hub-01 的分支子网的示例路由表:

后续步骤

- 了解如何部署和配置 Azure 防火墙。