你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用托管标识访问 Azure Key Vault 证书

Microsoft Entra ID 提供的托管标识使 Azure Front Door 实例能够安全地访问其他受 Microsoft Entra 保护的资源(例如 Azure 密钥保管库),而无需管理凭据。 有关详细信息,请参阅什么是 Azure 资源的托管标识?

备注

Azure Front Door 中的托管标识支持仅限于访问 Azure 密钥保管库。 它不能用于从 Front Door 到 Blob 存储或 Web 应用等源的身份验证。

为 Azure Front Door 启用托管标识并授予对 Azure 密钥保管库的所需权限后,Front Door 将使用托管标识来访问证书。 如果没有这些权限,自定义证书自动轮换和添加新证书将会失败。 如果禁用托管标识,Azure Front Door 将恢复为使用原始配置的 Microsoft Entra 应用;不建议这样做,并且将来会弃用此设置。

Azure Front Door 支持两种类型的托管标识:

- 系统分配的标识:此标识与你的服务相关联,如果删除该服务,也会删除该标识。 每个服务只能有一个系统分配的标识。

- 用户分配的标识:此标识是可以分配给服务的独立 Azure 资源。 每个服务可以有多个用户分配的标识。

托管标识特定于托管 Azure 订阅的 Microsoft Entra 租户。 如果将订阅移动到不同的目录,则需要重新创建并重新配置标识。

可以使用基于角色的访问控制 (RBAC) 或访问策略来配置 Azure 密钥保管库访问。

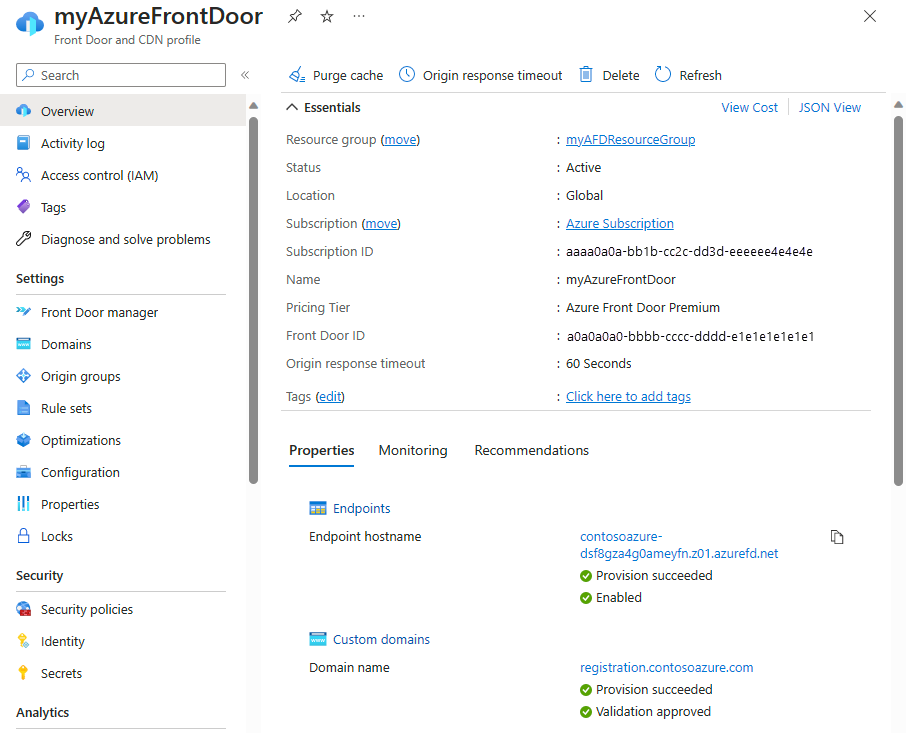

在为 Azure Front Door 设置托管标识之前,请确保你拥有 Azure Front Door 标准版或高级版配置文件。 若要创建新的配置文件,请参阅创建 Azure Front Door。

导航到现有的 Azure Front Door 配置文件。 在左侧菜单中,选择“安全”下的“标识”。

选择“系统分配”或“用户分配”的托管标识。

系统分配 - 与 Azure Front Door 配置文件生命周期绑定的托管标识,用于访问 Azure 密钥保管库。

用户分配 - 具有自身生命周期的独立托管标识资源,用于向 Azure 密钥保管库进行身份验证。

系统分配

将“状态”切换为“开”,然后选择“保存”。

出现提示时,请选择“是”,确认为 Front Door 配置文件创建系统托管标识。

创建并注册 Microsoft Entra ID 后,使用“对象(主体)ID”授予 Azure Front Door 对 Azure 密钥保管库的访问权限。

用户分配

若要使用用户分配的托管标识,必须事先创建一个。 有关创建新标识的说明,请参阅创建用户分配的托管标识。

在“用户分配”选项卡中,选择“+ 添加”以添加用户分配的托管标识。

搜索并选择用户分配的托管标识。 然后选择“添加”以将其附加到 Azure Front Door 配置文件。

所选用户分配的托管标识的名称将显示在 Azure Front Door 配置文件中。

可以使用以下任一方法配置 Azure 密钥保管库访问权限:

- 基于角色的访问控制 (RBAC) - 使用 Azure 资源管理器提供精细访问控制。

- 访问策略 - 使用本机 Azure 密钥保管库访问控制。

有关详细信息,请参阅 Azure 基于角色的访问控制 (Azure RBAC) 与访问策略。

导航到你的 Azure 密钥保管库。 从“设置”菜单中选择“访问控制 (IAM)”,然后选择“+ 添加”,并选择“添加角色分配”。

在“添加角色分配”页面上,搜索“密钥保管库机密用户”并从搜索结果中选择它。

转到“成员”选项卡,选择“托管标识”,然后选择“+ 选择成员”。

选择与 Azure Front Door 关联的“系统分配”或“用户分配”的托管标识,然后选择“选择”。

选择“查看 + 分配”完成角色分配。

导航到你的 Azure 密钥保管库。 在“设置”下选择“访问策略”,然后选择“+ 创建”。

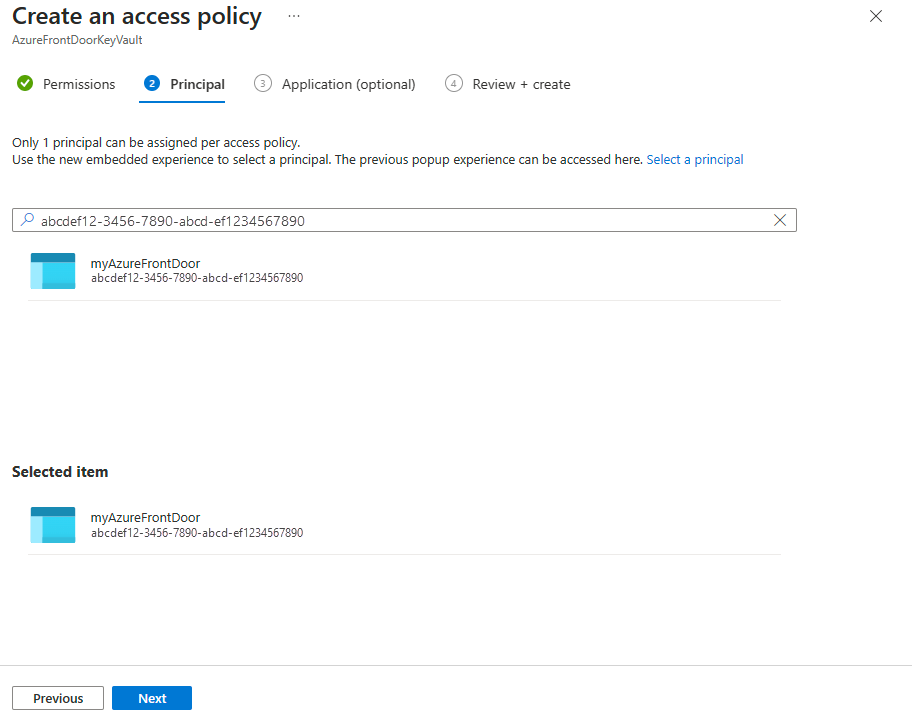

在“创建访问策略”页面上,转到“权限”选项卡。在“机密权限”下,选择“列出”和“获取”。 然后选择“下一步”转到主体选项卡。

在“主体”选项卡上,输入系统分配的托管标识的对象(主体)ID 或用户分配的托管标识的名称。 然后选择“查看 + 创建”。 由于自动选择了 Azure Front Door,因此会跳过“应用程序”选项卡。

查看访问策略设置,然后选择“创建”以完成访问策略。

转到在其中启用了托管标识的 Azure Front Door 配置文件,并在“安全”下选择“机密”。

确认“托管标识”显示在 Front Door 中使用的证书的“访问角色”列下。 如果首次设置托管标识,请将证书添加到 Front Door 以查看此列。

- 详细了解端到端 TLS 加密。

- 了解如何在 Azure Front Door 自定义域上配置 HTTPS。