你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

当你使用自己的自定义域时,Azure Front Door 会默认启用到应用程序的安全传输层安全性 (TLS) 传递。 若要详细了解自定义域,包括自定义域如何使用 HTTPS,请参阅 Azure Front Door 中的域。

Azure Front Door 支持 Azure 托管证书和客户管理的证书。 在本文中,你会了解如何为 Azure Front Door 自定义域配置这两种类型的证书。

先决条件

- 一个 Azure Front Door 配置文件。 有关详细信息,请参阅 快速入门:创建 Azure Front Door 标准版/高级版。

- 自定义域。 如果没有自定义域,必须先从域提供商购买一个域。 有关详细信息,请参阅购买自定义域名。

- 如果使用 Azure 来托管 DNS 域,必须将域提供商的域名系统 (DNS) 委托给 Azure DNS。 有关详细信息,请参阅 向 Azure DNS 委派域。 否则,如果使用域提供商来处理 DNS 域,则必须输入提示的 DNS TXT 记录以手动验证域。

非 Azure 预验证域的 Azure Front Door 托管证书

如果你有自己的域,并且该域尚未与另一个为 Azure Front Door 预验证域的 Azure 服务相关联,请按照以下步骤操作:

在“设置”下,为 Azure Front Door 配置文件选择“域”。 然后选择“+ 添加”以添加新的域。

在“添加域”页上,输入或选择以下信息。 然后选择“添加”以载入自定义域。

设置 值 域类型 选择“非 Azure 预验证域”。 DNS 管理 选择“Azure 托管 DNS(推荐)”。 DNS 区域 选择托管自定义域的“Azure DNS 区域”。 自定义域 选择现有域或添加新域。 HTTPS 选择“AFD 托管(推荐)”。 按照启用自定义域中的步骤,验证自定义域并将其与终结点关联。

当自定义域与终结点成功关联后,Azure Front Door 会生成并部署证书。 此过程可能需要几分钟到一小时才能完成。

Azure 预验证域的 Azure 托管证书

如果你有自己的域,并且该域与另一个为 Azure Front Door 预验证域的 Azure 服务相关联,请按照以下步骤操作:

在“设置”下,为 Azure Front Door 配置文件选择“域”。 然后选择“+ 添加”以添加新的域。

在“添加域”页上,输入或选择以下信息。 然后选择“添加”以载入自定义域。

设置 值 域类型 选择“Azure 预验证域”。 预验证的自定义域 从 Azure 服务的下拉列表中选择自定义域名。 HTTPS 选择“Azure 托管”。 按照启用自定义域中的步骤,验证自定义域并将其与终结点关联。

成功将自定义域与终结点关联后,Azure Front Door 托管的证书会部署到 Azure Front Door。 此过程可能需要几分钟到一小时才能完成。

使用自己的证书

还可以选择使用自己的 TLS 证书。 TLS 证书必须满足某些要求。 有关详细信息,请参阅证书要求。

准备你的密钥保管库帐户和证书

创建一个单独的 Azure Key Vault 实例来存储 Azure Front Door TLS 证书。 有关详细信息,请参阅创建 Azure 密钥保管库实例。 如果你已经有了证书,可以将其上传到新的密钥保管库实例。 否则,可以通过密钥保管库从某个证书颁发机构 (CA) 合作伙伴新建证书。

目前可通过两种方法对 Azure Front Door 进行身份验证以访问 Key Vault:

- 托管标识:Azure Front Door 使用托管标识对 Key Vault 进行身份验证。 建议使用此方法是因为其更安全,不需要管理凭据。 有关详细信息,请参阅在 Azure Front Door 中使用托管标识。 如果使用的是此方法,请跳到选择要部署的 Azure Front Door 的证书。

- 应用注册:Azure Front Door 使用应用注册对 Key Vault 进行身份验证。 此方法即将弃用,将于未来停用。 有关详细信息,请参阅在 Azure Front Door 中使用应用注册。

警告

- Azure Front Door 目前仅支持同一订阅中的密钥保管库。 选择不同订阅下的密钥保管库会导致失败。

- Azure Front Door 不支持带椭圆曲线加密算法的证书。 此外,证书必须有包括叶证书和中间证书的完整证书链。 根 CA 还必须是Microsoft 受信任的 CA 列表的一部分。

注册 Azure Front Door

使用 Microsoft Graph PowerShell 或 Azure CLI 将 Azure Front Door 的服务主体注册为Microsoft Entra ID 中的应用。

注意

- 此操作要求你在 Microsoft Entra ID 中具有用户访问管理员权限。 每个 Microsoft Entra 租户只需执行一次注册。

- 应用程序 ID 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 和 d4631ece-daab-479b-be77-ccb713491fc0 由 Azure 为所有 Azure 租户和订阅中的 Azure Front Door 标准和高级版预定义。 Azure Front Door(经典)具有不同的应用程序 ID。

根据需要在本地计算机上的 PowerShell 中安装 Microsoft Graph PowerShell。

使用 PowerShell 运行以下命令:

Azure 公有云:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Azure 政府云:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

授予 Azure Front Door 对 Key Vault 的访问权限

授予 Azure Front Door 访问你专门为 Azure Front Door 创建的新 Key Vault 帐户中的证书的权限。 只需向证书和机密授予GET权限,Azure Front Door 即可检索证书。

在密钥保管库帐户中,选择“访问策略”。

选择添加新策略或创建以创建新的访问策略。

在“机密权限”中,选择“获取”以允许 Azure Front Door 检索证书。

在“证书权限”中,选择“获取”以允许 Azure Front Door 检索证书。

在“选择主体”中,搜索“205478c0-bd83-4e1b-a9d6-db63a3e1e1c8”,并选择“Microsoft.AzureFrontDoor-Cdn”。 选择下一步。

在应用程序中,选择下一步。

在“查看 + 创建”中,选择“创建” 。

注意

如果密钥保管库受到网络访问限制的保护,请确保允许受信任的 Microsoft 服务访问密钥保管库。

Azure Front Door 现在可以访问此密钥保管库以及存储在其中的证书。

选择要部署的 Azure Front Door 的证书

返回到门户中的 Azure Front Door 标准/高级版。

在 “安全性”下,转到 “机密 ”,然后选择“ + 添加证书”。

在“添加证书”页面上,选中要添加到 Azure Front Door 标准/高级版的证书的复选框。

选择证书时,必须选择证书版本。 如果选择“最新”,则每当证书轮换(续订)时,Azure Front Door 都会自动更新。 如果想要自行管理证书轮换,还可以选择特定的证书版本。

对于版本选项,选择“最新”,然后选择“添加”。

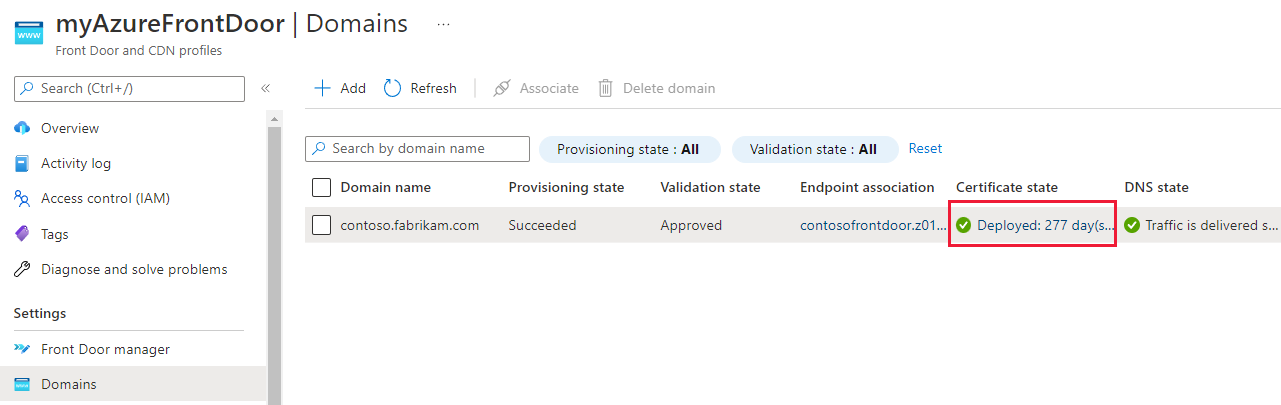

成功预配证书后,可以在添加新的自定义域时使用该证书。

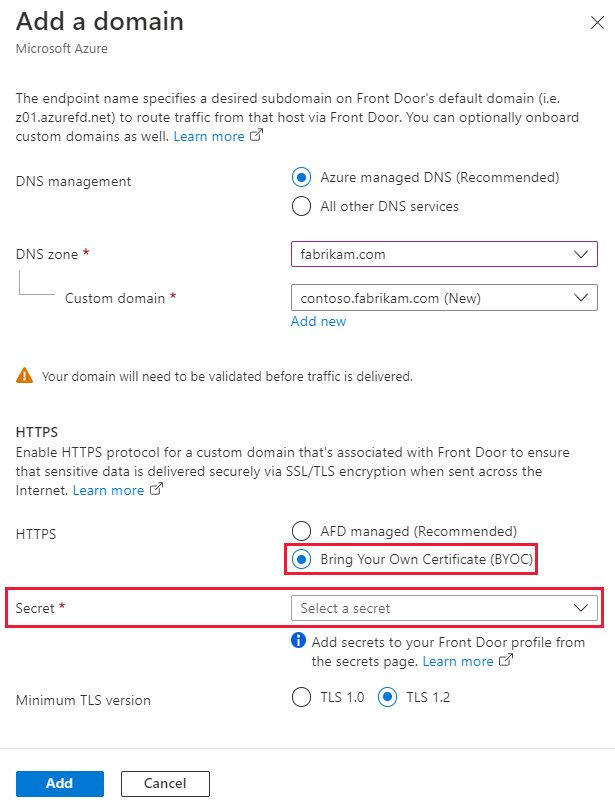

在“设置”下,转到“域”,然后选择“+ 添加”以添加新的自定义域。 在“添加域”页面上,为 HTTPS 选择“自带证书 (BYOC)”。 对于“机密”,从下拉列表中选择要使用的证书。

注意

证书的证书名称 (CN) 或使用者可选名称 (SAN) 必须与添加的自定义域匹配。

请遵循屏幕上的步骤来验证证书。 然后,如配置自定义域中所述,将新建的自定义域与终结点关联。

在证书类型之间切换

可以在使用 Azure Front Door 托管证书和客户管理的证书之间更改域。 有关详细信息,请参阅 Azure Front Door 中的域。

选择证书状态以打开“证书详细信息”页。

在“证书详细信息”页面上,可以在“Azure Front Door 托管”与“自带证书 (BYOC)”之间切换。

如果选择“自带证书 (BYOC)”,请按照上述步骤选择证书。

选择更新以更改与域关联的证书。

相关内容

- Azure Front Door 的缓存

- Azure Front Door 中的自定义域

- 使用 Azure Front Door

端到端 TLS