使用以下信息可帮助你安装和配置 Microsoft Rights Management (RMS) 连接器。 这些过程涵盖部署 Microsoft Rights Management 连接器中的步骤 1 到 4。

开始之前:

请确保已查看并检查此部署的 先决条件 。

确保了解连接器 的正确 Azure 主权云实例 ,以便能够完成设置和配置。

安装 RMS 连接器

确定运行 RMS 连接器的计算机(至少两台计算机)。 这些计算机必须满足先决条件中列出的最低规范。

注释

为每个租户安装一个 RMS 连接器(由多个服务器组成以实现高可用性)(Microsoft 365 租户或 Microsoft Entra 租户)。 与 Active Directory RMS 不同,无需在每个林中安装 RMS 连接器。

从 Microsoft 下载中心下载 RMS 连接器的源文件。

若要安装 RMS 连接器,请下载 RMSConnectorSetup.exe。

此外,如果要使用 RMS 连接器的服务器配置工具,若要在本地服务器上自动配置注册表设置,还下载 GenConnectorConfig.ps1。

在要安装 RMS 连接器的计算机上,使用管理员权限运行 RMSConnectorSetup.exe 。

在 Microsoft Rights Management Connector 安装程序的欢迎页上,选择“在计算机上安装 Microsoft Rights Management 连接器”,然后单击“下一步”。

阅读并接受 End-User 许可协议条款,然后单击“ 下一步”。

在 “身份验证 ”页中,选择与解决方案匹配的云环境。 例如,为 Azure 商业产品/服务选择 AzureCloud 。 否则,请选择以下选项之一:

- AzureChinaCloud:由世纪互联运营的 Azure

- AzureUSGovernment:Azure 政府版(GCC 高级/国防部)

- AzureUSGovernment2:Azure 政府 2

- AzureUSGovernment3:Azure 美国政府版 3

选择 “登录 ”以登录到帐户。 请确保输入一个具有足够权限的帐户凭据以配置 RMS 连接器。

可以使用具有以下权限之一的帐户:

租户的全局管理员:Microsoft 365 租户或Microsoft Entra 租户的全局管理员。

Azure Rights Management 全局管理员:已分配有 Azure RMS 全局管理员角色的 Microsoft Entra ID 中的帐户。

Azure Rights Management 连接器管理员:Microsoft Entra ID 中的帐户,已授予为组织安装和管理 RMS 连接器的权限。

Azure Rights Management 全局管理员角色和 Azure Rights Management 连接器管理员角色通过使用 Add-AipServiceRoleBasedAdministrator cmdlet 分配给帐户。

注释

如果已实现 载入控制,请确保指定的帐户能够保护内容。

例如,如果将保护内容的功能限制为“IT 部门”组,此处指定的帐户必须是该组的成员。 如果没有,则会看到错误消息: 尝试发现管理服务和组织的位置失败。确保为组织启用Microsoft Rights Management 服务。

小窍门

若要使用最低权限运行 RMS 连接器,请为此创建专用帐户,然后分配 Azure RMS 连接器管理员角色。 有关详细信息,请参阅 为 RMS 连接器创建专用帐户。

在向导的最后一页上,执行以下作,然后单击“ 完成” :

如果这是已安装的第一个连接器,请不要选择 “启动连接器管理员控制台”来授权服务器 。 安装第二个(或最终)RMS 连接器后,将选择此选项。 相反,请在至少一台其他计算机上再次运行向导。 必须至少安装两个连接器。

如果已安装第二个(或最终)连接器,请选择 “启动连接器管理员控制台”以授权服务器。

在 RMS 连接器安装过程中,会验证并安装所有必备软件,如果尚未安装 Internet Information Services (IIS),则会安装 IIS,然后安装并配置连接器软件。 Azure RMS 还通过创建以下内容为配置做好准备:

有权使用连接器与 Azure RMS 通信的服务器空表。 稍后将服务器添加到此表。

连接器的一组安全令牌,用于授权使用 Azure RMS 执行操作。 这些令牌是从 Azure RMS 下载的,安装在注册表中的本地计算机上。 它们通过使用数据保护应用程序编程接口(DPAPI)和本地系统帐户凭据进行保护。

为 RMS 连接器创建专用帐户

此过程介绍如何创建专用帐户,以尽可能少的权限运行 Azure RMS 连接器,以在 RMS 连接器安装期间 登录 时使用。

如果尚未这样做,请下载并安装 AIPService PowerShell 模块。 有关详细信息,请参阅 安装 AIPService PowerShell 模块。

使用 “以管理员身份运行” 命令启动 Windows PowerShell,并使用 Connect-AipService 命令连接到保护服务:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentials仅使用以下参数之一运行 Add-AipServiceRoleBasedAdministrator 命令:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"例如,运行:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

尽管这些命令分配了连接器管理员角色,但你也可以改用 GlobalAdministrator 角色。

验证安装

若要验证 RMS 连接器的 Web 服务是否正常运行:

在 Web 浏览器中,连接到 http://< connectoraddress>/_wmcs/certification/servercertification.asmx,将 connectoraddress< 替换为>安装了 RMS 连接器的服务器地址或名称。

成功的连接显示 ServerCertificationWebService 页。

验证用户是否具备读取或修改 RMS 或 AIP 保护文档的能力:

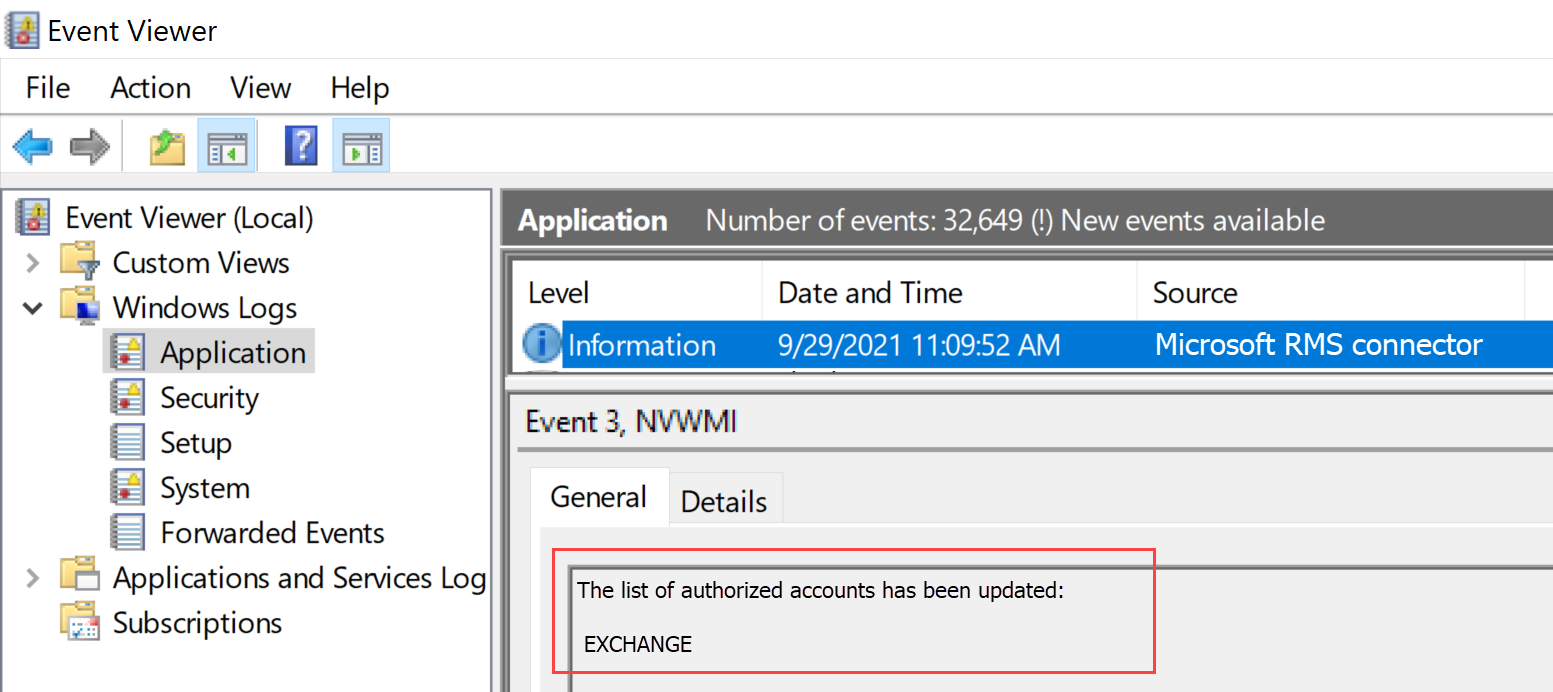

在 RMS 连接器计算机上,打开事件查看器并转到应用程序 Windows 日志。 从 Microsoft RMS 连接器源中查找级别为 信息 的条目。

该条目应包含类似于以下内容的消息:

The list of authorized accounts has been updated

如果需要卸载 RMS 连接器,请通过系统设置页卸载,或者再次运行向导并选择卸载选项。

如果在安装过程中遇到任何问题,请检查安装日志: %LocalAppData%\Temp\Microsoft Rights Management connector_<日期和时间>.log

例如,安装日志可能类似于 C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log

授权服务器使用 RMS 连接器

在至少两台计算机上安装 RMS 连接器后,即可授权想要使用 RMS 连接器的服务器和服务。 例如,运行 Exchange Server 2013 或 SharePoint Server 2013 的服务器。

若要定义这些服务器,请运行 RMS 连接器管理工具,并将条目添加到允许的服务器列表中。 选择 “启动连接器管理控制台以授权服务器” 在 Microsoft Rights Management 连接器安装向导结束时运行该工具,或者您可以选择独立于向导运行该工具。

授权这些服务器时,请注意以下注意事项:

你添加的服务器被授予特殊特权。 在连接器配置中为 Exchange Server 角色指定的所有帐户都被授予 Azure RMS 中的 超级用户角色 ,该角色允许他们访问此 RMS 租户的所有内容。 此时会自动启用超级用户功能(如有必要)。 为避免权限提升的安全风险,请注意仅指定贵组织的 Exchange 服务器使用的账户。 配置为 SharePoint 服务器或使用 FCI 的文件服务器的所有服务器都被授予常规用户权限。

可以通过指定 Active Directory 安全组或通讯组或多个服务器使用的服务帐户,将多个服务器添加为单个条目。 使用此配置时,服务器组共享相同的 RMS 证书,并且都被视为其中任何一个已保护的内容的所有者。 为了最大程度地减少管理开销,我们建议你使用此配置单个组而不是单个服务器来授权组织的 Exchange 服务器或 SharePoint 服务器场。

在 使用连接器的许可服务器页面,选择 添加。

注释

授权服务器是在 Azure RMS 中进行的等效配置,其作用类似于在 AD RMS 配置中,手动将 NTFS 权限应用于服务或服务器计算机账户的 ServerCertification.asmx,以及手动授予用户对 Exchange 账户的高级权限。 连接器上不需要将 NTFS 权限应用于 ServerCertification.asmx 。

将服务器添加到允许的服务器列表中

在 “允许服务器利用连接器 ”页中,输入对象的名称,或浏览以标识要授权的对象。

请务必授权正确的对象。 若要使服务器使用连接器,必须选择运行本地服务(例如 Exchange 或 SharePoint)的帐户进行授权。 例如,如果服务作为配置的服务帐户运行,请将该服务帐户的名称添加到列表中。 如果服务作为本地系统运行,请添加计算机对象的名称(例如 SERVERNAME$)。 最佳做法是创建一个包含这些帐户的组,并指定组而不是单个服务器名称。

有关不同服务器角色的详细信息:

对于运行 Exchange 的服务器:必须指定安全组,并且可以使用 Exchange 自动创建和维护林中所有 Exchange 服务器的默认组(Exchange 服务器)。

对于运行 SharePoint 的服务器:

如果将 SharePoint 2010 服务器配置为以本地系统(它不使用服务帐户)运行,请在 Active Directory 域服务中手动创建安全组,并将此配置中的服务器的计算机名称对象添加到此组。

如果将 SharePoint 服务器配置为使用服务帐户(SharePoint 2010 的建议做法和 SharePoint 2016 和 SharePoint 2013 的唯一选项),请执行以下作:

添加运行 SharePoint 管理中心服务的服务帐户,以便从其管理员控制台配置 SharePoint。

添加用于配置 SharePoint 应用池的帐户。

小窍门

如果这两个帐户不同,请考虑创建一个包含这两个帐户的组,以最大程度地减少管理开销。

对于使用文件分类基础结构的文件服务器,关联的服务将作为本地系统帐户运行,因此你必须为文件服务器(例如 SERVERNAME$)或包含这些计算机帐户的组授权计算机帐户。

完成向列表中添加服务器后,单击“ 关闭”。

如果尚未这样做,则现在必须为安装了 RMS 连接器的服务器配置负载均衡,并考虑是否对这些服务器与刚刚授权的服务器之间的连接使用 HTTPS。

配置负载均衡和高可用性

安装 RMS 连接器的第二个或最终实例后,请定义连接器 URL 服务器名称并配置负载均衡系统。

连接器 URL 服务器名称可以是你控制的命名空间下的任何名称。 例如,可以在 DNS 系统中为 rmsconnector.contoso.com 创建一个条目,并将此条目配置为在负载均衡系统中使用 IP 地址。 此名称没有特殊要求,无需在连接器服务器上自行配置。 除非 Exchange 和 SharePoint 服务器将通过 Internet 与连接器通信,否则此名称不必在 Internet 上解析。

重要

建议在将 Exchange 或 SharePoint 服务器配置为使用连接器后不要更改此名称,因为必须清除所有 IRM 配置的这些服务器,然后重新配置它们。

在 DNS 中创建名称并配置为 IP 地址后,请为该地址配置负载均衡,以便将流量定向到连接器服务器。 为此,可以使用任何基于 IP 的负载均衡器,其中包括 Windows Server 中的网络负载均衡 (NLB) 功能。 有关详细信息,请参阅 负载均衡部署指南。

使用以下设置配置 NLB 群集:

端口:80(适用于 HTTP)或 443(对于 HTTPS)

有关是使用 HTTP 还是 HTTPS 的详细信息,请参阅下一部分。

相关性:无

分布方法:等于

为负载均衡系统(用于运行 RMS 连接器服务的服务器)定义的名称是组织在稍后配置本地服务器使用 Azure RMS 时所用的 RMS 连接器名称。

将 RMS 连接器配置为使用 HTTPS

注释

此配置步骤是可选的,但建议提高安全性。

尽管对 RMS 连接器使用 TLS 或 SSL 是可选的,但建议将其用于任何基于 HTTP 的安全敏感服务。 此配置对运行连接器的服务器进行身份验证,这些服务器使用连接器连接到 Exchange 和 SharePoint 服务器。 此外,从这些服务器发送到连接器的所有数据都已加密。

若要使 RMS 连接器能够使用 TLS,请在运行 RMS 连接器的每个服务器上安装包含用于连接器的名称的服务器身份验证证书。 例如,如果您在 DNS 中定义的 RMS 连接器名称是 rmsconnector.contoso.com,应部署一个服务器身份验证证书,该证书的主题中包含 rmsconnector.contoso.com 作为公用名。 或者,将证书可选名称中的 rmsconnector.contoso.com 指定为 DNS 值。 证书不必包含服务器的名称。 然后在 IIS 中,将此证书绑定到默认网站。

如果使用 HTTPS 选项,请确保运行连接器的所有服务器都具有有效的服务器身份验证证书,该证书链接到 Exchange 和 SharePoint 服务器信任的根 CA。 此外,如果颁发连接器服务器的证书的证书颁发机构(CRL)发布证书吊销列表(CRL),则 Exchange 和 SharePoint 服务器必须能够下载此 CRL。

小窍门

可以使用以下信息和资源来帮助请求和安装服务器身份验证证书,并将此证书绑定到 IIS 中的默认网站:

如果使用 Active Directory 证书服务(AD CS)和企业证书颁发机构(CA) 部署这些服务器身份验证证书,则可以复制并使用 Web 服务器证书模板。 此证书模板使用 请求中提供的 作为证书的主题名称,这意味着在请求证书时,可以为证书的主题名称或备用主题名称提供 RMS 连接器名称的 FQDN。

如果使用独立 CA 或从其他公司购买此证书,请参阅 TechNet 上的 Web 服务器(IIS)文档库中的“配置 Internet 服务器证书”(IIS 7)。

若要将 IIS 配置为使用证书,请参阅 TechNet 上的 Web 服务器(IIS)文档库中的“将绑定添加到站点”(IIS 7)。

为 Web 代理服务器配置 RMS 连接器

如果连接器服务器安装在没有直接 Internet 连接的网络中,并且需要手动配置 Web 代理服务器才能进行出站 Internet 访问,则必须在这些服务器上为 RMS 连接器配置注册表。

将 RMS 连接器配置为使用 Web 代理服务器

在运行 RMS 连接器的每个服务器上,打开注册表编辑器,例如 Regedit。

导航到 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector

添加 ProxyAddress 的字符串值,然后将此值的数据设置为 http://< MyProxyDomainOrIPaddress>:<MyProxyPort>

例如:

https://proxyserver.contoso.com:8080关闭注册表编辑器,然后重启服务器或执行 IISReset 命令以重启 IIS。

在管理计算机上安装 RMS 连接器管理工具

如果计算机没有安装 RMS 连接器并满足以下要求,则可以运行 RMS 连接器管理工具:

运行 Windows Server 2019、2016、2012 或 Windows Server 2012 R2(所有版本)、Windows 11、Windows 10、Windows 8.1、Windows 8 的虚拟计算机。

至少 1 GB RAM。

至少 64 GB 的磁盘空间。

至少一个网络接口。

通过防火墙(或 Web 代理)访问 Internet。

.NET 4.7.2

若要安装 RMS 连接器管理工具,请为 64 位计算机运行以下文件: RMSConnectorSetup.exe

如果尚未下载这些文件,可以从 Microsoft下载中心进行下载。

有关详细信息,请参阅 RMS 连接器的先决条件。

更新 RMS 连接器的安装

安装新版本的 RMS 连接器会自动 卸载任何早期版本,并安装所需的 .NET 4.7.2。 如果遇到任何问题,请使用以下说明手动卸载以前的版本并安装 .NET 4.7.2。

在 RMS 连接器计算机上,使用 “应用和功能 设置”页卸载 Microsoft Rights Management Connector。

在旧系统上,可以在 “控制面板 > 程序和功能 ”页中找到未安装选项。

在向导中导航以卸载 Microsoft Rights Management 连接器,并在末尾选择 完成。

验证计算机是否已安装 .NET 4.7.2。 有关详细信息,请参阅如何:确定安装了哪些 .NET Framework 版本。

如果需要,请下载并安装 .NET 版本 4.7.2。

出现提示时重启计算机,然后继续 安装新的 RMS 连接器版本。

为 Azure RMS 连接器强制实施 TLS 1.2

Microsoft将在 2022 年 3 月 1 日默认禁用较旧的不安全 TLS 协议,包括 RMS 服务上的 TLS 1.0 和 TLS 1.1。 若要准备此更改,可能需要关闭对 RMS 连接器服务器上的这些旧协议的支持,并确保系统继续按预期工作。

本部分介绍在 RMS 连接器服务器上禁用传输层安全性 (TLS) 1.0 和 1.1 的步骤,并强制使用 TLS 1.2。

关闭 TLS 1.0 和 1.1 并强制使用 TLS 1.2

确保 RMS 连接器计算机上的 .NET Framework 版本为 4.7.2。 有关详细信息,请参阅 .NET Framework 版本 4.7.2。

下载并安装最新可用的 RMS 连接器版本。 有关详细信息,请参阅 安装 RMS 连接器。

重新启动 RMS 连接器服务器,并测试 RMS 连接器功能。 例如,确保本地 RMS 用户能够读取其加密的文档。

有关详细信息,请参见:

验证 TLS 1.2 用法(高级)

此过程提供了一个示例,演示如何验证 TLS 1.2 是否正在使用,并且需要事先了解 Fiddler。

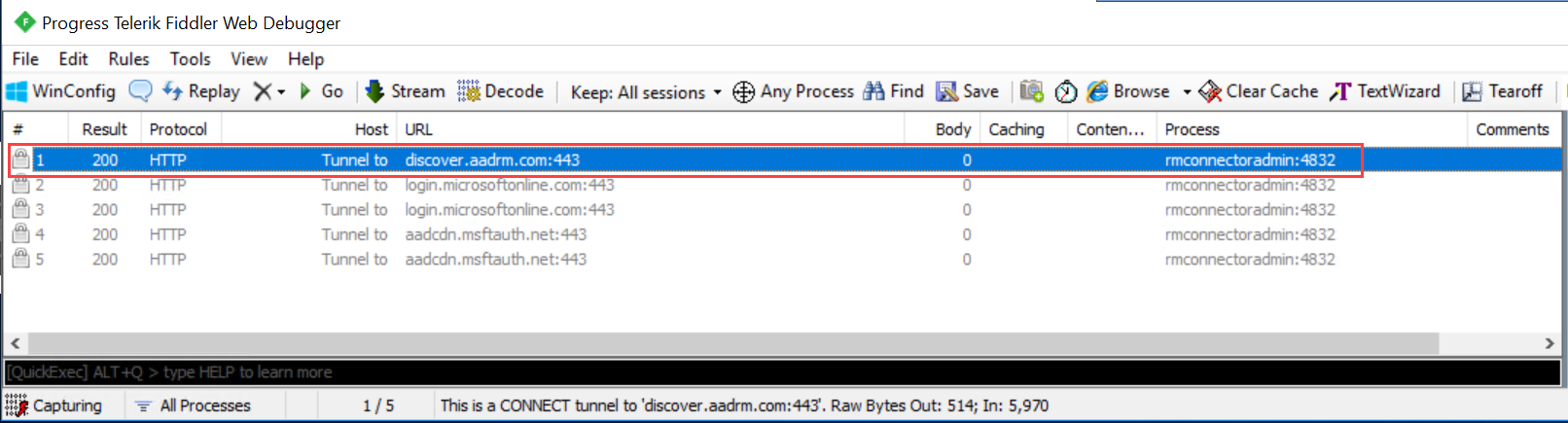

在 RMS 连接器计算机上下载并安装 Fiddler。

打开 Fiddler,然后打开 Microsoft RMS 连接器管理工具。

选择 “登录”,尽管无需实际登录即可完成验证。

在左侧的 Fiddler 窗口中,找到 msconnectoradmin 进程。 此过程应尝试与 discover.aadrm.com 建立安全连接。

例如:

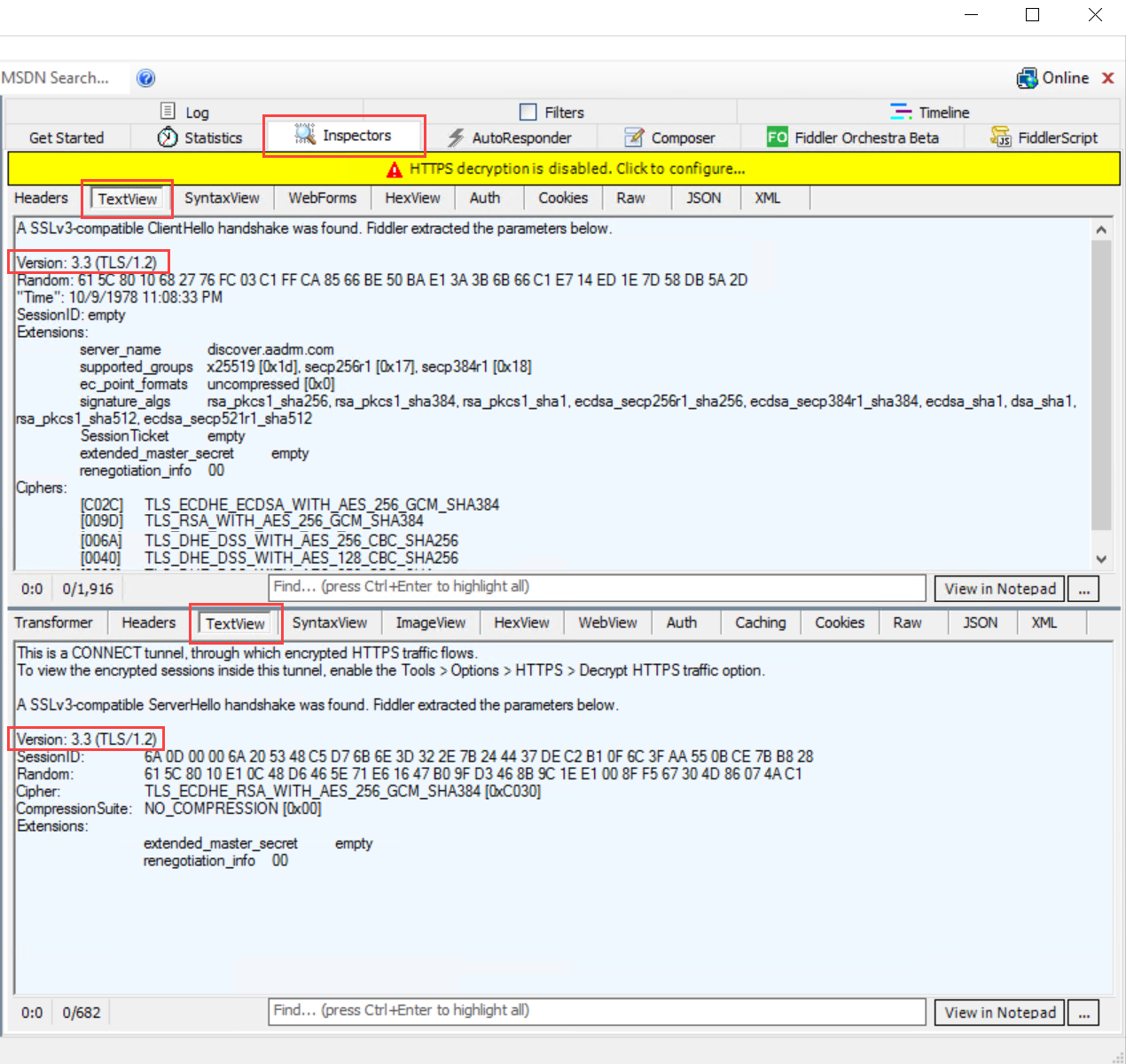

在右侧的 Fiddler 窗口中,选择检查器选项卡,并查看请求和响应的文本视图选项卡。

在这些选项卡中,请注意使用 TLS 1.2 执行通信。 例如:

手动强制使用 TLS 1.2

如果需要手动强制使用 TLS 1.2,关闭任何早期版本的使用,请在 RMS 接入设备上运行以下 PowerShell 脚本。

谨慎

使用本部分的脚本可基于每台计算机禁用 TLS 1.2 之前的通信协议。 如果计算机上的其他服务需要 TLS 1.0 或 1.2,此脚本可能会中断这些服务上的功能。

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

后续步骤

安装并配置 RMS 连接器后,即可配置本地服务器以使用它。 转到 为 Microsoft Rights Management 连接器配置服务器。