你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

重要

Azure 实验室服务将于 2027 年 6 月 28 日停用。 有关详细信息,请参阅停用指南。

重要

本文中的信息适用于实验室帐户。 Azure 实验室服务实验室计划取代了实验室帐户。 了解如何通过创建实验室计划开始。 对于现有实验室帐户客户,建议从实验室帐户迁移到实验室计划。

创建实验室时,可能需要在实验室中的所有学生之间共享某些资源。 例如,有一个用于数据库类的授权服务器或 SQL Server。 本文将介绍为实验室启用共享资源的步骤。 本文还将介绍如何限制对共享资源的访问。

体系结构

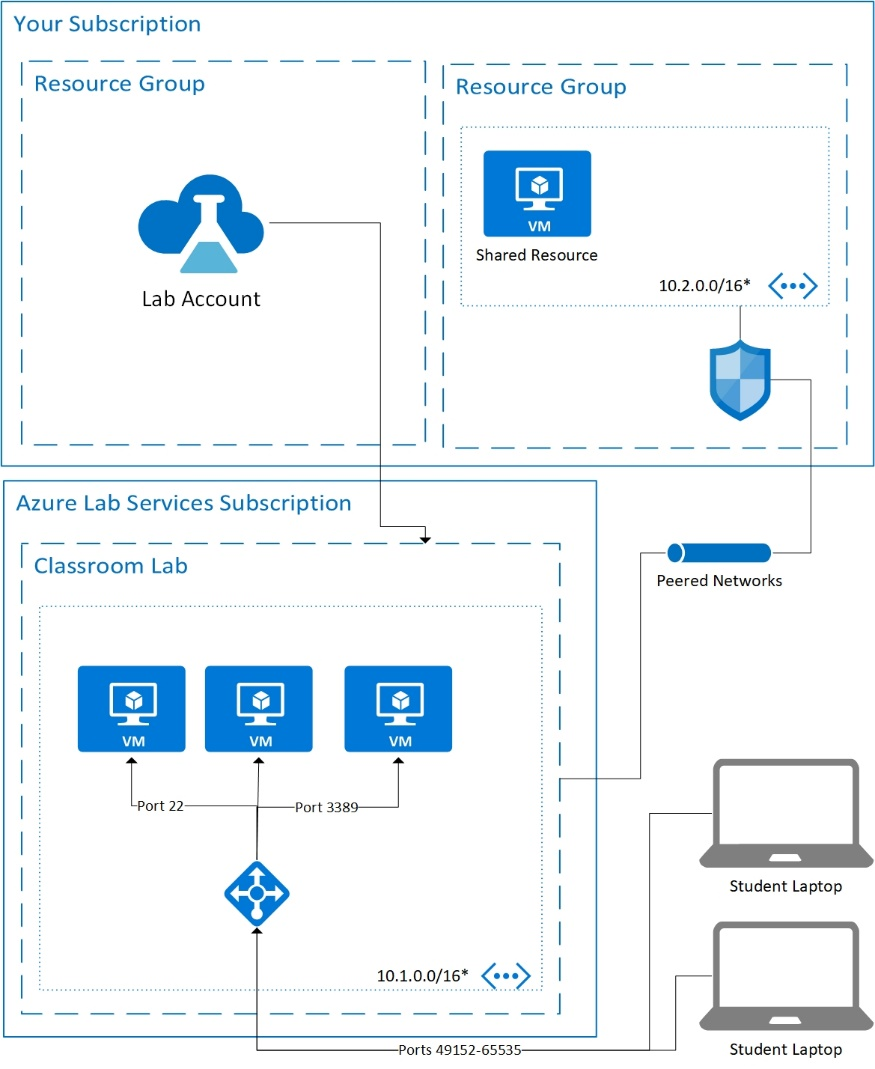

如下图中所示,有一个实验室,对应一个实验室帐户。 该实验室帐户将具有 VNet 对等互连设置,以便该实验室的虚拟网络可以连接到共享资源的网络。 在下图中,有两个虚拟网络,它们的 IP 范围不重叠。 这些 IP 范围都只是示例范围。 另外,共享资源虚拟网络与实验室帐户位于同一订阅中。

设置共享资源

必须先创建共享资源的虚拟网络,然后才能创建实验室。 有关如何创建虚拟网络的详细信息,请参阅创建虚拟网络。 规划虚拟网络范围,使其与实验室计算机的 IP 地址不重叠,这一点很重要。 有关规划网络的详细信息,请参阅计划虚拟网络一文。 在示例中,共享资源所处的虚拟网络范围是 10.2.0.0/16。 如果尚未执行此操作,请创建子网以保存共享资源。 本示例使用的范围是 10.2.0.0/24,但实际范围可能有所不同,具体取决于具体网络需求。

共享资源可以是在虚拟机上运行的软件,也可以是 Azure 提供的服务。 应该可以通过专用 IP 地址访问共享资源。 通过设置共享资源仅可通过专用 IP 进行访问,即可限制对该共享资源的访问权限。

该图中还显示了网络安全组 (NSG),其作用是限制来自学生 VM 的流量。 例如,可以编写一条安全规则,规定来自学生 VM 的 IP 地址的流量只能访问一个共享资源,而不能访问其他任何资源。 有关如何设置安全规则的详细信息,请参阅管理网络安全组。 若要限制对某个特定实验室的共享资源的访问,请从实验室设置中获取该实验室的 IP 地址。 然后,设置一个入站规则以便仅允许从该 IP 地址进行访问。 不要忘记允许端口 49152 到 65535 用于该 IP 地址。 (可选)可以使用虚拟机池页查找学生 VM 的专用 IP 地址。

如果共享资源是运行必要软件的 Azure 虚拟机,则可能需要修改此虚拟机的默认防火墙规则。

适用于共享资源的提示 - 许可证服务器

最常见的共享资源之一是许可证服务器,下面是一些有关如何成功设置的提示。

服务器区域

许可证服务器必须连接到与实验室对等互连的虚拟网络。 因为许可证服务器需要与实验室帐户位于同一区域。

静态专用 IP 和 MAC 地址

虚拟机默认使用动态专用 IP。 在安装任何软件之前,请将专用 IP 设置为静态。 专用 IP 和 MAC 地址现在会设置为静态。

控制访问

控制对许可证服务器的访问是关键所在。 设置 VM 后,仍然需要拥有相应的访问权限才能进行维护、故障排除和更新。 下面是控制访问的几种方式:

实验室帐户

若要使用共享资源,必须将实验室帐户设置为使用对等互连的虚拟网络。 在这种情况下,我们将对等互连到共享资源所在的虚拟网络。

警告

必须在实验室帐户对等互连到共享资源虚拟网络之后,再创建用于课程的实验室。

模板计算机

将实验室计划/实验室帐户设置为使用高级网络后,模板计算机应该可以访问共享资源。 可能需要更新防火墙规则,具体取决于所访问的共享资源。

后续步骤

以管理员身份在实验室帐户中配置虚拟网络对等互连。