你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 SAP RISE 的 Azure 标识和安全服务

本文详细介绍了 Azure 标识和安全服务与 SAP RISE 工作负载的集成。 此外,还针对 SAP RISE 环境解释了一些 Azure 监视服务的使用。

SAP RISE 的单一登录

许多 SAP 环境均配置了单一登录 (SSO)。 使用在 ECS/RISE 中运行的 SAP 工作负载时,实现的步骤与本机运行的 SAP 系统不同。 使用基于 Microsoft Entra ID 的 SSO 的集成步骤适用于典型的 ECS/RISE 托管工作负载:

- 教程:Microsoft Entra 单一登录 (SSO) 与 SAP NetWeaver 的集成

- 教程:Microsoft Entra 单一登录 (SSO) 与 SAP Fiori 的集成

- 教程:Microsoft Entra 与 SAP HANA 集成

| SSO 方法 | 标识提供程序 | 典型用例 | 实现 |

|---|---|---|---|

| SAML/OAuth | Microsoft Entra ID | SAP Fiori、Web GUI、门户、HANA | 由客户进行配置 |

| SNC | Microsoft Entra ID | SAP GUI | 由客户进行配置 |

| SPNEGO | Active Directory (AD) | Web GUI、SAP Enterprise Portal | 由客户和 SAP 进行配置 |

ECS/RISE 托管 SAP 环境通过 SAP SSO 安全登录客户端实现的针对 Windows 域 Active Directory (AD) 的 SSO 需要最终用户设备已进行 AD 集成。 借助 SAP RISE,任何 Windows 系统都不会与客户的 Active Directory 域集成。 使用 AD/Kerberos 进行 SSO 时不需要域集成,因为域安全令牌将在客户端设备上读取,并安全地与 SAP 系统进行交换。 如果需要进行任何更改来集成基于 AD 的 SSO 或使用 SAP SSO 安全登录客户端以外的第三方产品,请联系 SAP,因为可能需要在 RISE 托管系统上进行某些配置。

有关 SNC 的详细信息,请参阅开始使用 SAP SNC 实现 RFC 集成 - SAP 博客。

SAP RISE 的标识和访问管理

注意

SAP 已宣布在 2027 年之前停用 SAP 标识管理 (SAP IDM)。 SAP 建议客户迁移到 Microsoft Entra。

Microsoft Entra ID Governance 以及与 SAP Cloud Identity Service 的内置集成非常适合用于处理 SAP 用户生命周期及其跨两个生态系统的授权。

从这篇 Microsoft Learn 文章和 我们的 SAP 方案中心了解更多信息。

具有 SAP RISE 的 Microsoft Security Copilot

Security Copilot 是一种生成式 AI 安全产品,它使安全和 IT 专业人员能够以 AI 的速度和规模响应网络威胁、处理信号和评估风险暴露。 它在 Microsoft Defender XDR、Microsoft Sentinel 和 Intune 中拥有自己的门户和嵌入式体验。

它可与 Defender XDR 和 Sentinel 支持的任何数据源结合使用,包括 SAP RISE/ECS。 下面显示了独立体验。

此外,Security Copilot 体验还嵌入在 Defender XDR 门户中。 在 AI 生成的摘要旁边,提供了现成的建议和修正,例如为 SAP 重置密码。 在此处详细了解自动 SAP 攻击中断。

使用 SAP RISE 的 Microsoft Sentinel

获得了 SAP RISE 认证的适用于 SAP 应用程序的 Microsoft Sentinel 解决方案允许监视、检测和响应可疑活动。 Microsoft Sentinel 可保护关键数据免受针对 Azure、其他云或本地基础结构上托管的 SAP 系统的复杂网络攻击。 适用于 SAP BTP 的 Microsoft Sentinel 解决方案将覆盖范围扩展至 SAP 业务技术平台 (BTP)。

借助该解决方案,你可以深入了解 SAP RISE/ECS 和 SAP 业务逻辑层上的用户活动,并应用 Sentinel 的内置内容。

- 使用单个控制台监视所有企业资产,包括 Azure 和其他云上的 SAP RISE/ECS 中的 SAP 实例、SAP Azure 原生资产和本地资产

- 使用现成的检测功能检测并自动响应威胁:检测可疑活动,包括特权提升、未经授权的更改、敏感事务、数据外泄等

- 将 SAP 活动与其他信号相关联:通过跨终结点、Microsoft Entra 数据等进行的交叉关联来更准确地检测 SAP 威胁

- 根据需求进行自定义 - 构建自己的检测,以监视敏感事务和其他业务风险

- 使用内置工作簿实现数据可视化

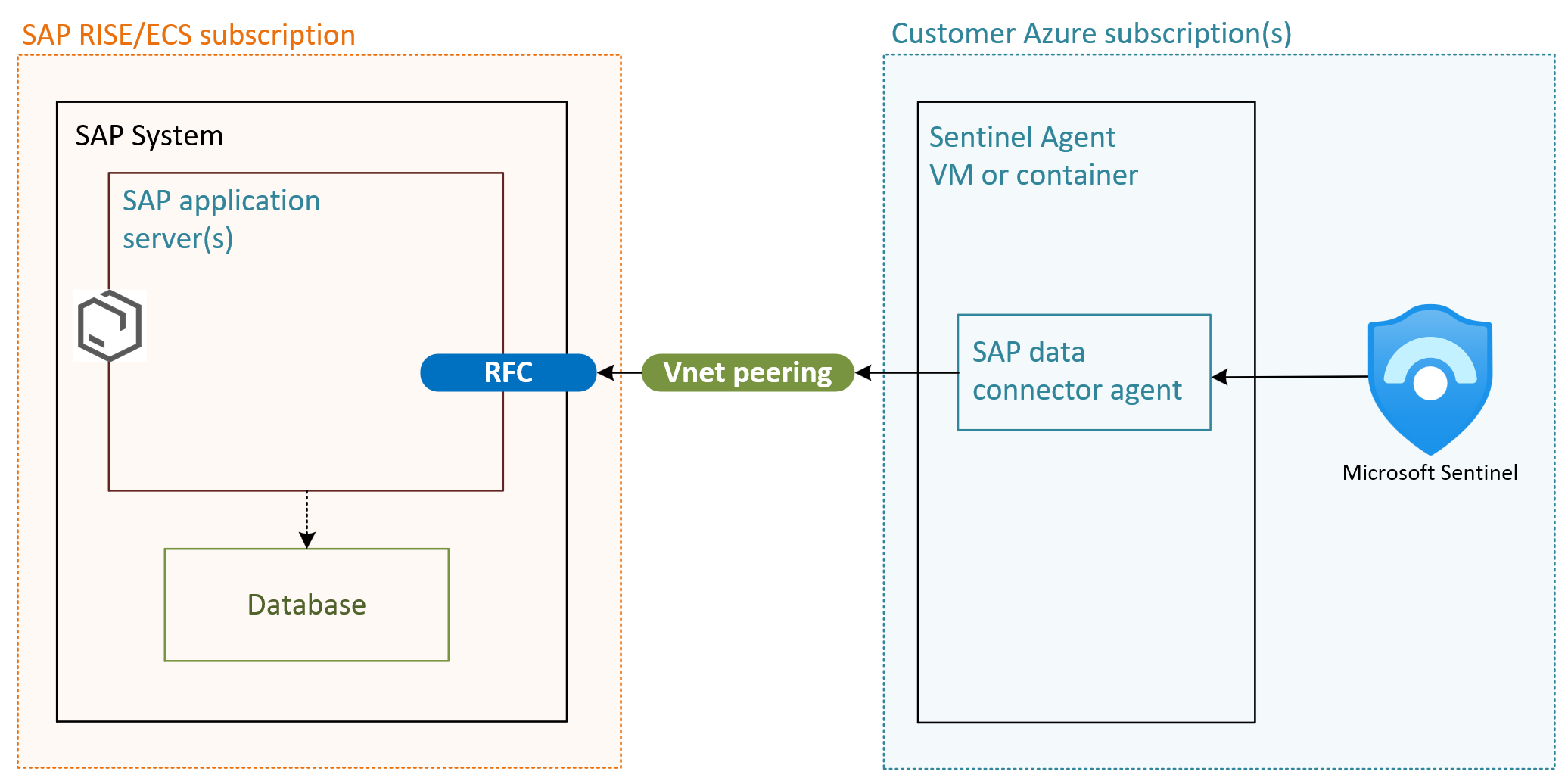

对于 SAP RISE/ECS,必须在客户的 Azure 订阅中部署 Microsoft Sentinel 解决方案。 Sentinel 解决方案的所有部分都由客户管理,而不是由 SAP 管理。 需要从客户的 vnet 建立专用网络连接才能到达 SAP RISE/ECS 管理的 SAP 环境。 通常,此连接是通过已建立的 vnet 对等互连或通过本文档中所述的替代方法建立的。

若要启用该解决方案,只需要授权的 RFC 用户即可,且无需在 SAP 系统上安装任何内容。 该解决方案中包含基于容器的 SAP 数据收集代理,该代理可以安装在 VM 或 AKS/任何 Kubernetes 环境中。 该收集器代理借助 SAP 服务用户来使用 SAP 环境中的应用程序日志数据(通过采用标准 RFC 调用的 RFC 接口实现)。

- SAP RISE 中支持的身份验证方法:SAP 用户名和密码或 X509/SNC 证书

- SAP RISE/ECS 环境目前只能建立基于 RFC 的连接

重要

- 在 SAP RISE/ECS 环境中运行 Microsoft Sentinel 需要:为以下日志字段/源导入 SAP 传输更改请求:来自 SAP 安全审核日志、DB 表日志(预览版)、后台打印输出日志的客户端 IP 地址信息。 Sentinel 的内置内容(检测、工作簿和 playbook)可在没有这些日志源的情况下提供广泛的覆盖范围和相关性。

- 由于采用责任共担模式,SAP 基础结构和操作系统日志无法在 RISE 中提供给 Sentinel。

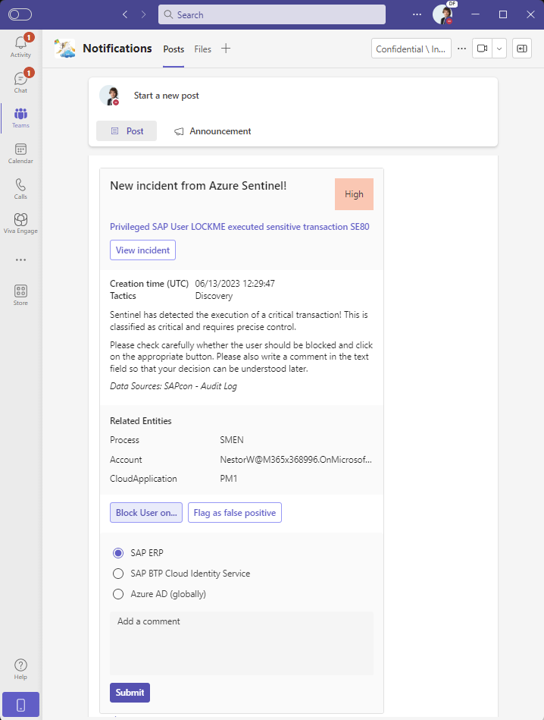

使用 Sentinel 的 SOAR 功能的自动响应

预生成的 playbook 可用于实现安全、编排、自动化和响应功能 (SOAR),以快速应对威胁。 常见的第一种方案是 SAP 用户阻止与来自 Microsoft Teams 的干预选项。 这种集成模式可以应用于任何事件类型和包括 SAP Business Technology Platform (BTP) 或 Microsoft Entra ID 在内的任何目标服务,以减少攻击面。

有关适用于 SAP 的 Microsoft Sentinel 和 SOAR 的详细信息,请参阅博客系列 From zero to hero security coverage with Microsoft Sentinel for your critical SAP security signals。

有关 Microsoft Sentinel 和 SAP 的详细信息(包括部署指南),请参阅 Sentinel 产品文档。

适用于 SAP 的 Azure 监视和 SAP RISE

Azure Monitor for SAP 解决方案是用于监视 SAP 系统的 Azure 原生解决方案。 它扩展了 Azure Monitor 平台监视功能,支持收集有关 SAP NetWeaver、数据库和操作系统详细信息的数据。

SAP RISE/ECS 是适用于 SAP 环境的完全托管服务,因此适用于 SAP 的 Azure 监视并不旨在用于此类托管环境。 SAP RISE/ECS 不支持与 Azure Monitor for SAP 解决方案的任何集成。 系统将根据你的 SAP 服务描述,使用 SAP 自己的监视和报告并将其提供给客户。

Azure SAP 解决方案中心

与 Azure Monitoring for SAP 解决方案一样,SAP RISE/ECS 不支持在任何功能中与 Azure Center for SAP 解决方案进行任何集成。 所有 SAP RISE 工作负载都由 SAP 进行部署,并在 SAP 的 Azure 租户和订阅中运行,客户无需访问 Azure 资源。

后续步骤

查看文档: