你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

如果在 RISE 中运作 SAP 且在单独的虚拟网络中运行,可通过本文了解可用的相关连接选项。

与 SAP RISE/ECS 的虚拟网络对等互连

虚拟网络 (vnet) 对等互连是在两个虚拟网络(均在专用网络地址空间中)之间进行安全连接的性能最高的方法。 出于连接目的,对等互连网络显示为一个网络,使应用程序能够相互通信。 不同虚拟网络、订阅、Azure 租户或区域中运行的应用程序之间可直接通信。 与单个虚拟网络上的网络流量一样,对等互连流量始终位于专用地址空间中,不会遍历 Internet。 虚拟网络对等互连会收取费用。

对于 SAP RISE/ECS 部署,虚拟对等互连是与客户的现有 Azure 环境建立连接的首选方式。 主要优势包括:

- SAP RISE 布局与 Azure 中运行的应用程序和服务之间的网络延迟最小化、吞吐量最大化。

- SAP RISE 工作负荷的专用本地通信路径没有额外的复杂性和成本。 相反,现有的 Azure 网络中心提供本地通信路径。

虚拟网络对等互连可在与 SAP 托管环境相同的区域内设置,也可通过任意两个 Azure 区域之间的全局虚拟网络对等互连进行设置。 SAP RISE/ECS 在许多 Azure 区域中都可用,因此考虑到延迟和虚拟网络对等互连成本,所用区域应与客户虚拟网络中运行的工作负载匹配。 但是,某些场景(例如,针对一家全球公司的集中 S/4HANA 部署)也需要在全球范围实现网络对等互连。 对于这种全球分布式 SAP 布局,建议在自己的 Azure 环境中使用多区域网络体系结构,让每个地理位置的 SAP RISE 在本地与网络中心建立对等互连。

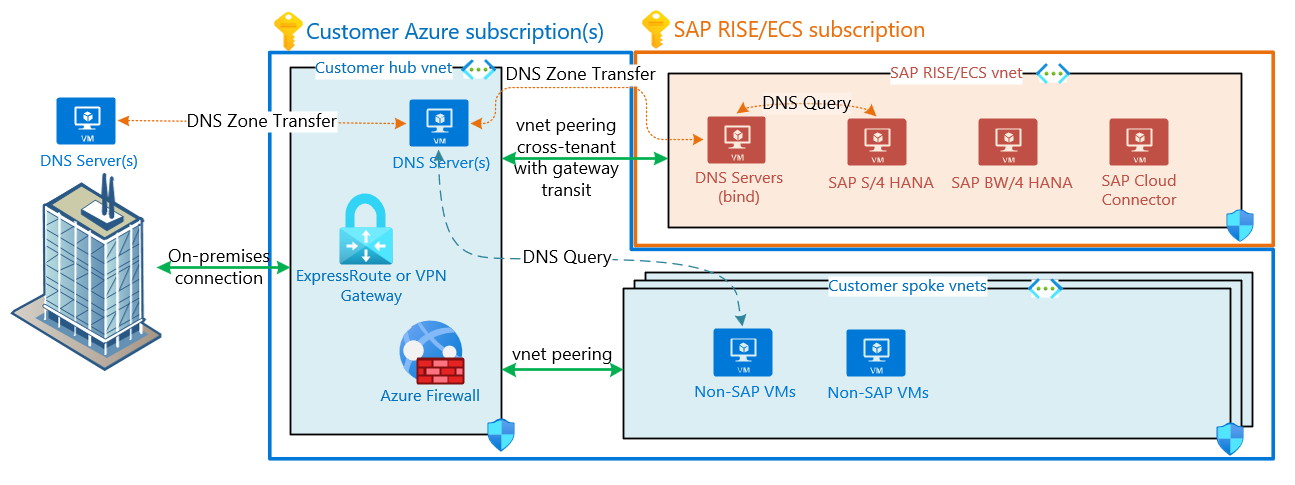

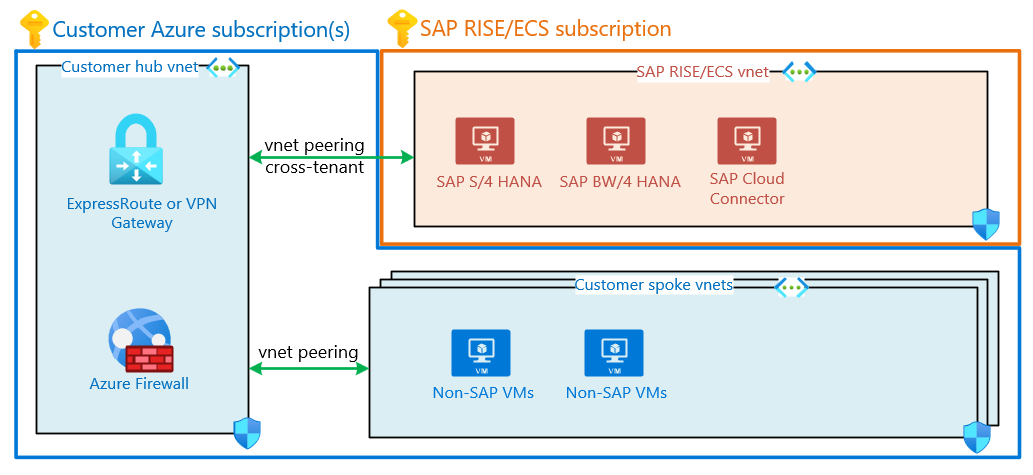

此图显示了典型的 SAP 客户的中心辐射型虚拟网络。 跨租户虚拟网络对等互连模式连接 SAP RISE 与客户的中心虚拟网络。

SAP 和客户虚拟网络都受网络安全组 (NSG) 的保护,允许通过对等互连在 SAP 和数据库端口上进行通信。 对等互连的虚拟网络之间的通信通过这些 NSG 进行保护,从而限制了与客户的 SAP 环境的通信。

由于 SAP RISE/ECS 在 SAP 的 Azure 租户和订阅中运行,因此在不同的租户之间设置虚拟网络对等互连。 要实现此配置,可使用 SAP 提供的网络的 Azure 资源 ID 设置对等互连,并让 SAP 批准对等互连。 将来自对立 Microsoft Entra 租户的用户添加为来宾用户,接受来宾用户邀请并遵循创建虚拟网络对等互连 - 不同订阅中记录的过程。 请联系 SAP 代表,确定所需的确切步骤。 与组织中处理网络、用户管理和体系结构的相应团队联系,使此过程能够迅速完成。

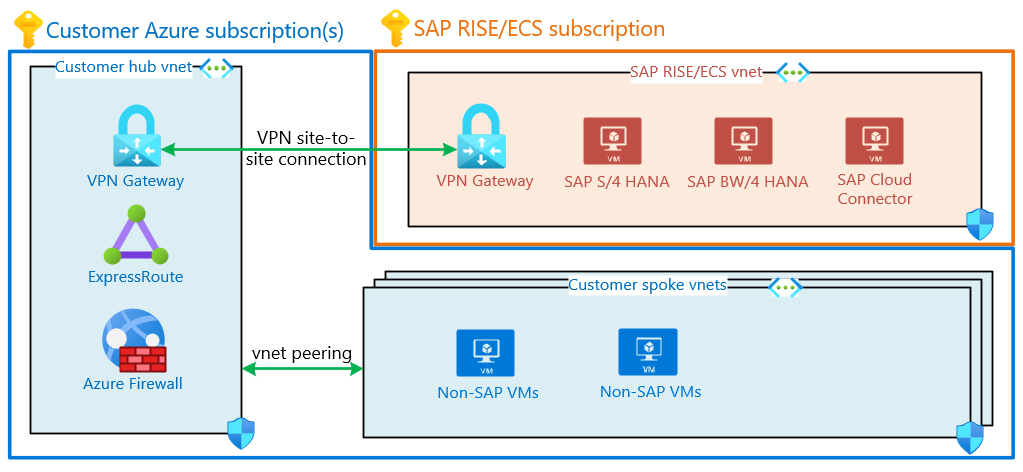

VPN vnet 到 vnet

虚拟网络对等互连的替代方法是,可在 VPN 网关之间建立虚拟专用网 (VPN) 连接,这些网关部署在 SAP RISE/ECS 订阅中和客户拥有的订阅中。 可在这两个 VPN 网关之间建立 vnet 到 vnet 连接,从而在两个单独的虚拟网络之间实现快速通信。 相应的网络和网关可驻留在不同 Azure 区域中。

此图显示了典型的 SAP 客户的中心辐射型虚拟网络。 SAP RISE 虚拟网络中的 VPN 网关通过 vnet 到 vnet 连接来连接到客户中心虚拟网络中包含的网关。

虽然虚拟网络对等互连是推荐的部署模型,并且更典型,但 VPN vnet 到 vnet 可潜在地简化客户与 SAP RISE/ECS 虚拟网络之间的复杂虚拟对等互连。 VPN 网关充当客户网络的唯一入口点,由中心团队进行管理和保护。 网络吞吐量受两端所选网关 SKU 的限制。 为满足复原要求,确保为此类连接使用区域冗余虚拟网络网关。

网络安全组在客户和 SAP 虚拟网络上均有效,与对等互连体系结构相同,可视需要与 SAP NetWeaver 和 HANA 端口通信。 若要详细了解如何设置 VPN 连接以及应使用哪些设置,请与 SAP 代表联系。

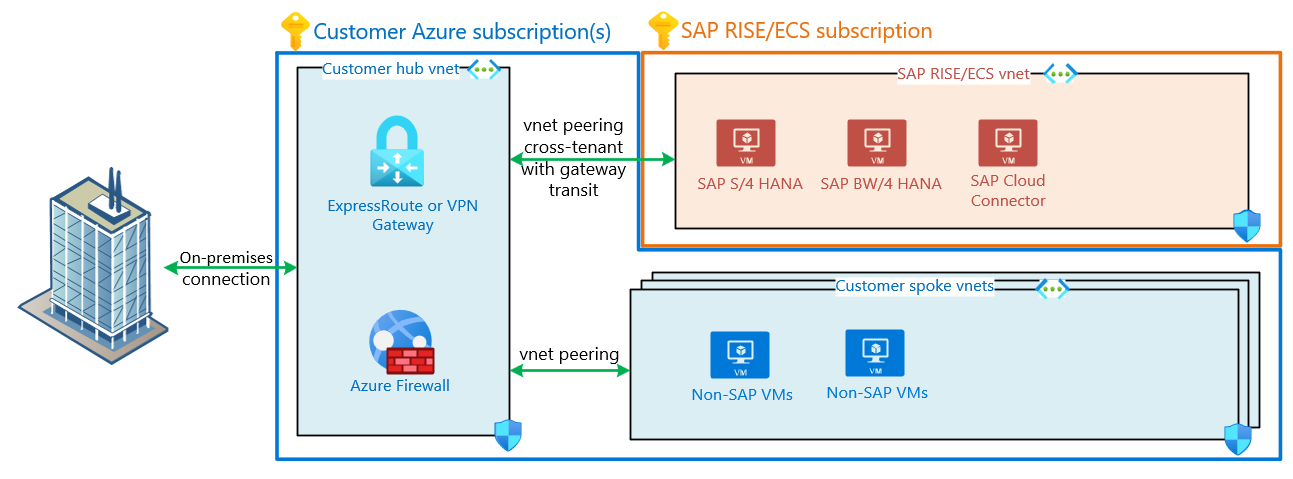

连接回本地

使用现有的客户 Azure 部署时,本地网络已通过 ExpressRoute (ER) 或 VPN 连接。 对于 SAP RISE/ECS 托管工作负载,通常使用同一本地网络路径。 首选体系结构是使用客户中现有的 ER/VPN 网关实现此目的。 将连接的 SAP RISE 虚拟网络视为连接到客户的虚拟网络中心的辐射网络。

此图显示了典型的 SAP 客户的中心辐射型虚拟网络。 使用一个连接连接到本地。 跨租户虚拟网络对等互连模式将 SAP RISE 虚拟网络与客户中心连接。 虚拟网络对等互连启用了远程网关传输,从而可从本地访问 SAP RISE 虚拟网络。

借助此体系结构,管理与客户工作负载的网络连接的集中策略和安全规则也适用于 SAP RISE/ECS 托管工作负载。 客户虚拟网络和 SAP RISE/ECS 虚拟网络使用相同的本地网络路径。

如果当前没有 Azure 到本地的现有连接,请联系你的 SAP 代表,详细了解有哪些可用于 RISE 负载的连接模型。 如果 SAP RISE/ECS 直接在 RISE 中的本地建立,则此类本地连接仅适用于访问 SAP 托管虚拟网络。 SAP RISE 中的此类专用 ExpressRoute 或 VPN 连接不能用于访问客户自己的 Azure 虚拟网络。 请确保在设计 ExpressRoute 时考虑到恢复能力,推荐采用高恢复能力或最大恢复能力。

注意

虚拟网络只能有一个网关:本地或远程网关。 使用远程网关传输在 SAP RISE 之间建立虚拟网络对等互连后,无法在 SAP RISE/ECS 中添加网关。 无法将使用远程网关传输的虚拟网络对等互连与 SAP RISE/ECS 虚拟网络中的另一个虚拟网络网关结合使用。

具有 SAP RISE 托管工作负载的虚拟 WAN

与将中心辐射型网络体系结构用于到 SAP RISE/ECS 虚拟网络和本地的连接类似,Azure 虚拟 WAN (vWAN) 中心也可用于这一目的。 RISE 工作负载是一个连接到 vWAN 网络中心的辐射网络。 前面所述的两个 SAP RISE(虚拟网络对等互连和 VPN 虚拟网络到虚拟网络)连接选项均可通过 vWAN 实现。

vWAN 网络中心由客户在自己的订阅中部署和管理。 客户还通过 vWAN 网络中心管理整个本地连接和路由,并能够访问 SAP RISE 对等互连辐射虚拟网络。

迁移到 SAP RISE 期间的连接

将 SAP 布局迁移到 SAP RISE 的过程分几个阶段在几个月或更长时间内完成。 一些 SAP 环境可能已迁移并已在有效使用,一些 SAP 系统正在准备迁移。 在大多数客户项目中,最大和最关键的系统在项目执行期间或结束时进行迁移。 需要考虑为数据迁移或数据库复制提供充足的带宽,而不会影响用户到现有的高效 RISE 环境的网络路径。 已迁移的 SAP 系统可能还需要与仍在本地或现有服务提供商处的 SAP 布局通信。

在规划到 SAP RISE 的迁移期间,规划在每个阶段中如何为用户群实现 SAP 系统访问,以及如何对到 RISE/ECS 虚拟网络的数据传输进行路由。 通常会涉及多个位置和相关方,例如现有的服务提供商和与你的公司网络建立自己连接的数据中心。 如果没有考虑在后续阶段如何为大多数业务关键型系统迁移 SAP 数据,请确保不要创建具有 VPN 连接的临时解决方案。

DNS 与 SAP RISE/ECS 托管工作负载的集成

要成功实现项目,关键部分是客户拥有的网络与基于云的基础结构集成,并提供无缝名称解析概念。 此图描述了 SAP 拥有的订阅、虚拟网络和 DNS 基础结构与客户本地网络和 DNS 服务的常见集成方案之一。 在此类设置中,Azure 中心或本地 DNS 服务器保存所有 DNS 条目。 DNS 基础结构能够解析来自所有源(本地客户端、客户的 Azure 服务和 SAP 托管环境)的 DNS 请求。

设计说明和具体信息:

SAP 拥有的虚拟网络的自定义 DNS 配置

RISE/PCE Azure 虚拟网络内的两个 VM 托管 DNS 服务器

客户必须将一个子域/区域(例如 ecs.contoso.com)提供并委托给 SAP,以便为运行 SAP 托管环境的虚拟机分配名称并创建正向和反向 DNS 条目。 SAP DNS 服务器拥有委派区域的主要 DNS 角色

复制 RISE/PCE 环境中的 DNS 条目的主要方式是将 DNS 区域从 SAP DNS 服务器传输到客户的 DNS 服务器。

客户的 Azure 虚拟网络也使用引用 Azure 中心虚拟网络中的客户 DNS 服务器的自定义 DNS 配置。

(可选)客户可在其 Azure 虚拟网络中设置专用 DNS 转发器。 然后,此类转发器将来自 Azure 服务的 DNS 请求推送到以委托区域(例如 ecs.contoso.com)为目标的 SAP DNS 服务器。

DNS 区域传输适用于客户在其中心虚拟网络中运行自定义 DNS 解决方案(例如 AD DS 或 BIND 服务器)时的设计。

注意

Azure 提供的 DNS 和 Azure 专用区域都不支持 DNS 区域传输功能,因此不能用于接受来自 SAP RISE/PCE/ECS 服务器的 DNS 复制。 此外,SAP 通常不支持为委托区域使用外部 DNS 服务提供商。

SAP 发布了有关 Azure 中 SAP RISE 的 DNS 实现的博客文章,请参阅在此处了解详细信息。

若要进一步阅读 Azure DNS for SAP 的使用情况,除了使用 SAP RISE/ECS 之外,请参阅以下博客文章了解详细信息。

使用 SAP RISE/ECS 的 Internet 出站和入站连接

与外部应用程序和接口通信的 SAP 工作负载可能需要通往 Internet 的网络出口路径。 同样,公司的用户群(例如 SAP Fiori)需要与 SAP 布局建立 Internet 入口或入站连接。 关于 SAP RISE/ECS 托管工作负载,请咨询 SAP 代表来了解自己是否需要此类 https/RFC/其他通信路径。 默认情况下,不会为 SAP RISE/ECS 客户启用与 Internet 之间的网络通信,并且默认网络仅利用专用 IP 范围。 Internet 连接需要使用 SAP 进行规划,以最佳方式保护客户的 SAP 环境。

如果启用与 SAP RISE 的 Internet 绑定流量或传入流量,则网络通信会通过各种 Azure 技术受到保护,这些技术包括 NSG、ASG、具有 Web 应用程序防火墙 (WAF) 的应用程序网关、代理服务器等,具体取决于用途和网络协议。 这些服务完全通过 AP RISE/ECS 虚拟网络和订阅中的 SAP 进行管理。 SAP RISE 与 Internet 之间的网络路径通常仅保留在 SAP RISE/ECS 虚拟网络中,不会在客户自己的 VNet 之间传输。

自己的虚拟网络中的应用程序直接从相应的虚拟网络或通过客户的集中托管服务(例如 Azure 防火墙、NAT 网关等)连接到 Internet。 从非 SAP RISE/ECS 应用程序到 SAP BTP 的连接在你的那端采用相同的网络 Internet 绑定路径。 如果此类集成需要 SAP Cloud Connecter,请在客户的 VM 上运行它。 换句话说,从自己的应用程序到 SAP BTP 或任何公共 RISE 终结点的通信位于由你管理的网络路径上。 从 SAP RISE 布局到 SAP BTP 或其他公共 SAP 终结点的通信位于 SAP RISE/ECS 托管的网络路径上。

SAP BTP 连接

SAP 业务技术平台 (BTP) 提供通常经由公共 IP/主机名通过 Internet 访问的大量应用程序。 在 Azure 订阅中运行的客户服务通过配置的出站访问方法(如中心防火墙或出站公共 IP)访问 BTP。 但某些 SAP BTP 服务(如 SAP Data Intelligence)因自身设计需通过单独的虚拟网络对等互连而非公共终结点进行访问。

SAP 为在 Azure 上使用 SAP BTP 的客户提供专用链接服务,用于处理来自 BTP 的单向请求。 SAP 专用链接服务通过专用 IP 范围将 SAP BTP 服务连接到客户的 Azure 网络中,因此允许通过专用链接服务(而不是通过 Internet)以专用方式进行访问。 请联系 SAP 获取适用于 SAP RISE/ECS 工作负荷的此服务的可用性。 在此处详细了解 SAP 专用链接对 RISE 的支持。

请参阅 SAP 的文档 和一系列博客文章,这些文章探讨 SAP BTP 私有链接服务的体系结构和 BTP 中的专用连接方法。也可以参考以下 SAP 博客系列《Azure 的 BTP 私有链接服务入门》,了解有关 DNS 和证书的处理方法。

与 BTP 的连接不使用专用链接并与公共接口通信。 如果 SAP BTP 和 SAP RISE 布局都在 Azure 中运行,则默认路由行为是在 Azure 主干上保留此类 Internet 绑定的通信。 有关详细信息,请参阅 有关 Azure 流量路由 的文档。

用于与 SAP RISE 通信的网络通信端口

任何有权访问客户虚拟网络的 Azure 服务都可通过可用端口与 SAP RISE/ECS 订阅中运行的 SAP 布局通信。

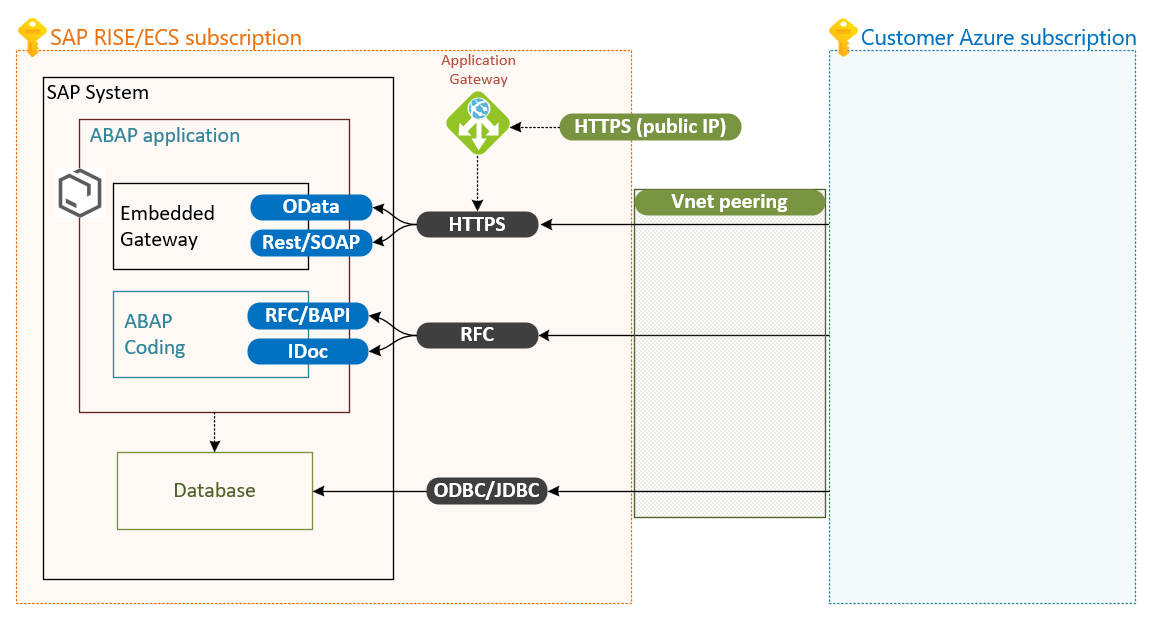

SAP RISE/ECS 系统上的开放端口示意图。 RFC 连接用于 BAPI 和 IDoc,HTTPS 用于 OData 和 REST/SOAP。 ODBC/JDBC 用于将数据库直接连接到 SAP HANA。 通过专用虚拟网络对等互连建立的所有连接。 一个可能的选项是通过 SAP 管理的应用程序网关的公共 IP 进行 HTTPS 访问。

SAP RISE 中的 SAP 系统可通过开放网络端口进行访问,这些端口由 SAP 配置并启用以供使用。 可通过专用网络地址范围使用 https、RFC 和 JDBC/ODBC 协议。 此外,应用程序还可通过一个公用 IP 上的 https 进行访问,该 IP 由 SAP RISE 托管的 Azure 应用程序网关公开。 有关应用程序网关和 NSG 开放端口的详细信息和设置,请联系 SAP。

查看介绍更深入的文档将 Azure 服务与 SAP RISE 集成,了解如何通过 Azure 服务利用可用连接扩展 SAP 布局。

后续步骤

查看文档: