你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

本文介绍了子域接管造成的常见安全威胁,以及可采取的缓解措施。

什么是子域接管?

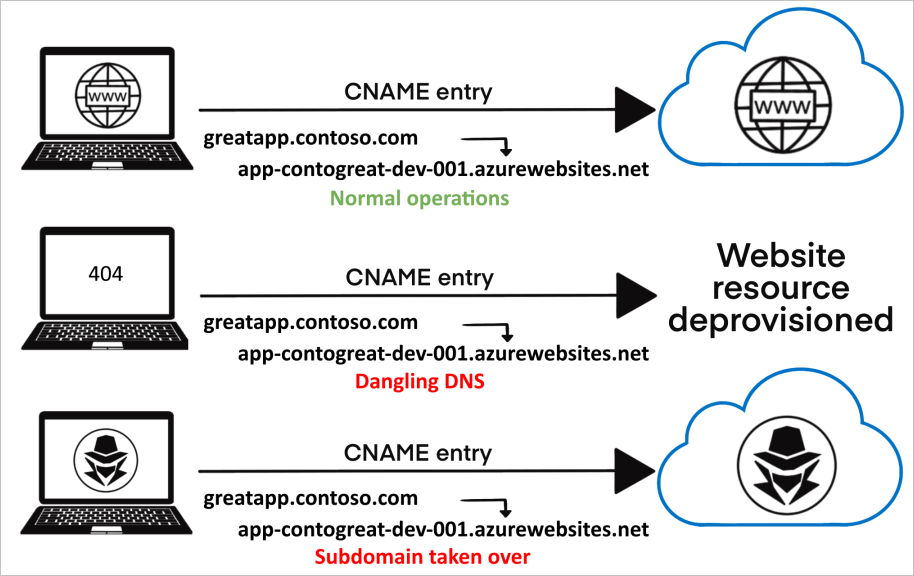

子域接管是定期创建和删除大量资源的组织会遇到的一种常见严重威胁。 当你有 DNS 记录指向已取消预配的 Azure 资源时,可能会发生子域接管。 这类 DNS 记录也称为“无关联的 DNS”项。 CNAME 记录特别容易受到此威胁的攻击。 子域接管使恶意操作者能够将专用于某组织的域的流量重定向到一个执行恶意活动的站点。

出现子域接管的常见情况:

创建:

你使用完全限定的域名 (FQDN)

app-contogreat-dev-001.azurewebsites.net预配 Azure 资源。在你的 DNS 区域中分配一个 CNAME 记录,将子域

greatapp.contoso.com的流量路由到你的 Azure 资源。

取消预配:

不再需要 Azure 资源时将其取消预配或删除。

此时,应从 DNS 区域删除 CNAME 记录

greatapp.contoso.com。 如果未删除 CNAME 记录,则该记录将播发为活动域,但不会将流量路由到活动的 Azure 资源。 现在你有一个“悬空”DNS 记录。悬挂的子域

greatapp.contoso.com目前易于被攻击,可以通过被分配到其他 Azure 订阅的资源而被接管。

接管:

威胁行为者使用常用的方法和工具来发现悬空子域。

威胁操纵者使用之前由你控制的资源的 FQDN 来预配 Azure 资源。 在本示例中为

app-contogreat-dev-001.azurewebsites.net。子域

greatapp.contoso.com上发送的流量现在被路由到恶意行为者控制的资源,他们掌握其中的内容。

子域接管造成的风险

当 DNS 记录指向不可用的资源时,记录本身应从 DNS 区域中移除。 如果未删除,则为“悬空”DNS 记录,并有可能导致子域接管。

悬空的 DNS 条目使攻击者能够控制相关的 DNS 名称,从而托管恶意网站或服务。 组织子域中的恶意页面和服务可能导致以下结果:

失去对子域内容的控制 - 关于您的组织无法保护其内容的负面报道、品牌受损以及失去信任。

从缺乏戒备心的访问者处获取 Cookie 信息 - Web 应用通常会向子域 (*.contoso.com) 公开会话 Cookie。 任何子域都可以访问它们。 威胁操纵者可能会使用子域接管来生成看似可信的页面,诱使毫无戒心的用户访问该页面,然后获取用户的 Cookie(甚至是安全 Cookie)。 常见的误解是,使用 SSL 证书可保护网站和用户的 Cookie 免遭接管。 然后,威胁操纵者可能会使用劫持的子域来申请和接收有效的 SSL 证书。 有效的 SSL 证书使他们能够访问安全 Cookie,而且可进一步使恶意网站看起来更合法。

网络钓鱼活动 - 恶意行动者经常会在网络钓鱼活动中利用看上去真实的子域。 风险可延伸到恶意网站和 MX 记录,这可能会使威胁行动者能够接收定向到与受信任品牌关联的合法子域的电子邮件。

其他风险 - 恶意网站可能会被用于升级为其他经典攻击,例如 XSS、CSRF 和 CORS 绕过等。

标识悬空的 DNS 记录

若要识别组织内部可能悬空的 DNS 项,使用 Microsoft 在 GitHub 上托管的 PowerShell 工具“Get-DanglingDnsRecords”。

此工具可帮助 Azure 客户列出 CNAME 与客户订阅或租户上创建的现有 Azure 资源相关联的所有域。

如果您的 CNAME 记录位于其他 DNS 服务中并指向 Azure 资源,请将这些 CNAME 记录提供到工具的输入文件中。

该工具支持下表中列出的 Azure 资源。 该工具会提取所有租户的 CNAME 或将其作为输入。

| 服务 | 类型 | FQDN属性 | 示例 |

|---|---|---|---|

| Azure 前端入口 (Azure Front Door) | microsoft.network/frontdoors | properties.cName (属性.c名称) | abc.azurefd.net |

| Azure Blob 存储 | Microsoft.Storage/存储账户 | properties.primaryEndpoints.blob | abc.blob.core.windows.net |

| Azure CDN | microsoft.cdn/profiles/endpoints | 属性.hostName | abc.azureedge.net |

| 公共 IP 地址 | microsoft.network/publicipaddresses | 属性.dnsSettings.fqdn | abc.EastUs.cloudapp.azure.com |

| Azure 流量管理器 | microsoft.network/trafficmanagerprofiles | 属性.dnsConfig.fqdn | abc.trafficmanager.net |

| Azure 容器实例 | 微软.容器实例/容器组 | 属性.ipAddress.fqdn | abc.EastUs.azurecontainer.io |

| Azure API 管理 | microsoft.apimanagement/service | properties.hostnameConfigurations.hostName | abc.azure-api.net |

| Azure 应用服务 | microsoft.web/sites | 属性.defaultHostName | abc.azurewebsites.net |

| Azure 应用服务 - 槽 | microsoft.web/sites/slots | 属性.defaultHostName | abc-def.azurewebsites.net |

先决条件

以具有下列权限的用户身份运行查询:

- 至少可对 Azure 订阅进行读取者级别访问

- 可对 Azure Resource Graph 进行读取访问

如果你是组织租户的全局管理员,请按照提升访问权限以管理所有 Azure 订阅和管理组中的指导来获取对组织所有订阅的访问权限

运行脚本

详细了解 PowerShell 脚本 Get-DanglingDnsRecords.ps1,并从 GitHub 下载: https://aka.ms/Get-DanglingDnsRecords。

修正无关联的 DNS 项

查看 DNS 区域,并识别悬空或被接管的 CNAME 记录。 如果发现子域无关联或已遭接管,请删除易受攻击的子域,并按以下步骤操作来缓解风险:

在 DNS 区域中,删除所有指向不再预配的资源的 FQDN 的 CNAME 记录。

为了使流量能够路由到你控制的资源,请使用悬空子域的 CNAME 记录中指定的 FQDN 来预配更多资源。

查看应用程序代码中对特定子域的引用,并更新所有错误或过期的子域引用。

调查是否出现任何妥协,并按照组织的事件响应程序采取相应行动。 有关调查的提示和最佳做法:

如果应用程序逻辑导致机密(如 OAuth 凭据)发送到悬空子域,或者如果隐私敏感信息传输到这些子域,则这些数据有可能会暴露给第三方。

了解取消预配资源时未从 DNS 区域中删除 CNAME 记录的原因,并采取措施以确保后续取消预配 Azure 资源时正确更新 DNS 记录。

防止无关联的 DNS 项

确保贵组织已落实相关流程,以防止悬空 DNS 条目及由此产生的子域接管是您安全计划的重要组成部分。

一些 Azure 服务提供了相关功能来帮助创建预防措施,下面是详细介绍。 必须根据贵组织的最佳做法或标准操作程序来建立防止此问题的其他方法。

启用 Microsoft Defender 以保护应用服务

Microsoft Defender for Cloud 的集成云工作负载保护平台 (CWPP) 提供了一系列计划来保护 Azure、混合和多云资源和工作负载。

适用于应用服务的 Microsoft Defender 计划包括无关联的 DNS 检测。 启用此计划后,如果你停用应用服务网站,但未从 DNS 注册器删除其自定义域,则会收到安全警报。

不论你的域是使用 Azure DNS 还是外部域注册器进行管理,Microsoft Defender for Cloud 的无关联 DNS 保护功能皆可用,并可应用于 Windows 和 Linux 上的应用服务。

详细了解适用于应用服务的 Microsoft Defender 简介中有关本 Microsoft Defender 计划的此权益及其他权益。

使用 Azure DNS 别名记录

Azure DNS 的别名记录通过将 DNS 记录的生命周期与 Azure 资源相结合来防止出现无关联引用。 例如,假设某个 DNS 记录限定为别名记录,以指向公共 IP 地址或流量管理器配置文件。 如果删除这些基础资源,DNS 别名记录会变成空的记录集。 它不再引用已删除的资源。 务必注意,别名记录可保护的内容有限。 目前,列表限制如下:

- Azure 前端入口 (Azure Front Door)

- 流量管理器配置文件

- Azure 内容分发网络 (CDN) 终结点

- 公共 IP

尽管目前服务产品有限,但建议尽可能使用别名记录来防止子域接管。

使用 Azure 应用服务的自定义域验证

为 Azure 应用服务创建 DNS 项时,请使用域验证 ID 创建 asuid.{subdomain} TXT 记录。 存在此类 TXT 记录时,其他 Azure 订阅均无法验证自定义域,即无法接管自定义域。

这些记录不会阻止某人使用您 CNAME 项中的名称创建同名的 Azure 应用服务。 如果无法证明域名的所有权,则威胁操纵者无法接收流量或控制内容。

详细了解如何将现有的自定义 DNS 名称映射到 Azure 应用服务。

建立并自动执行缓解威胁的流程

通常是由开发人员和操作团队来运行清理进程,以避免无关联的 DNS 威胁。 以下做法有助于确保贵组织免遭这种威胁。

创建预防过程:

训练应用程序开发人员在每次删除资源时都重新路由地址。

将“删除 DNS 项”放入停用服务时需进行的检查的列表中。

在具有自定义 DNS 项的所有资源中放入删除锁定。 删除锁可指示必须在释放资源之前移除映射。 只有在与内部训练计划结合时,此类措施才能发挥作用。

创建发现过程:

定期查看 DNS 记录,确保所有子域都映射到以下 Azure 资源:

- 存在 - 在 DNS 区域中查询指向 Azure 子域的资源,例如 *.azurewebsites.net 或 *.cloudapp.azure.com(请参阅 Azure 域的参考列表)。

- You own - 确认拥有 DNS 子域面向的所有资源。

维护包含 Azure 完全限定的域名 (FQDN) 终结点和应用程序所有者的服务目录。 若要生成服务目录,请运行以下 Azure Resource Graph 查询脚本。 此脚本阐述你有权访问的资源的 FQDN 终结点信息,并将其以 CSV 文件形式输出。 如果你可访问租户的所有订阅,则脚本将考虑所有这些订阅,如以下示例脚本所示。 若要将结果限制为一组特定的订阅,请如下所示编辑脚本。

创建修正过程:

- 找到无关联的 DNS 项后,团队需要调查是否发生了任何泄露。

- 调查停用资源时未重新路由地址的原因。

- 如果不再使用 DNS 记录,请将其删除,或将其指向贵组织所拥有的正确 Azure 资源 (FQDN)。

清理 DNS 指针或重新获取 DNS

删除经典云服务资源后,系统会根据 Azure DNS 策略保留相应的 DNS。 在预留期内,将禁止重新使用该 DNS,但属于最初拥有 DNS 的订阅的 Microsoft Entra 租户的订阅除外。 预留期过后,该 DNS 可以由任何订阅免费获取。 通过预留 DNS,客户可以获得一些时间来:1)清理与该 DNS 相关的任何关联或指针,或 2)在 Azure 中重新签出该 DNS。 建议尽早删除不需要的 DNS 条目。 可以通过将云服务名称追加到该云的 DNS 区域来获得要预留的 DNS 名称。

- 公共 - cloudapp.net

- 月饼 - chinacloudapp.cn

- 费尔法克斯 - usgovcloudapp.net

- 黑森林 - azurecloudapp.de

例如,“Public”中名为“test”的托管服务将拥有 DNS“test.cloudapp.net”

示例:订阅“A”和订阅“B”是属于 Microsoft Entra 租户“AB”的唯一订阅。 订阅“A”包含一个名为“test”的经典云服务,DNS 名称是“test.cloudapp.net”。 删除该云服务后,将预留 DNS 名称“test.cloudapp.net”。 在保留期内,只有订阅“A”或订阅“B”能够通过创建名为“test”的经典云服务来获取 DNS 名称“test.cloudapp.net”。 其他订阅不允许获取它。 保留期结束后,Azure 中的任何订阅都可以申请“test.cloudapp.net”。

后续步骤

若要详细了解可用于防止子域接管的相关服务和 Azure 功能,请参阅以下页面。