你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

自动执行和运行 Microsoft Sentinel playbook

playbook 是可在 Microsoft Sentinel 中运行以响应整个事件、单个警报或特定实体的一个流程集合。 playbook 可帮助自动处理和编排响应,通过附加到自动化规则,可设置为在生成特定警报时或者在创建或更新事件时自动运行。 还可以针对特定事件、警报或实体按需手动运行。

本文介绍如何将 playbook 附加到分析规则或自动化规则,或对特定事件、警报或实体手动运行 playbook。

注意

Microsoft Sentinel 中的 playbook 基于 Azure 逻辑应用内置的工作流,这意味着你可获得逻辑应用的所有功能、自定义能力和内置模板。 可能会收取额外的费用。 有关更多详细信息,请访问 Azure 逻辑应用定价页。

重要

Microsoft Sentinel 现已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

先决条件

在开始之前,请确保有一个可自动执行或运行的 playbook,并定义了触发器、条件和操作。 有关详细信息,请参阅创建和管理 Microsoft Sentinel playbook。

运行 playbook 所需的 Azure 角色

若要运行 playbook,需要以下 Azure 角色:

| 角色 | 描述 |

|---|---|

| 所有者 | 允许你授予对资源组中 playbook 的访问权限。 |

| Microsoft Sentinel 参与者 | 将 playbook 附加到分析规则或自动化规则 |

| Microsoft Sentinel 响应者 | 访问事件以手动运行 playbook。 若要实际运行 playbook,还需要以下角色: - Microsoft Sentinel Playbook 操作员,允许手动运行 playbook - Microsoft Sentinel 自动化参与者角色,允许自动化规则运行 playbook。 |

有关详细信息,请参阅 playbook 先决条件。

对事件运行 playbook 所需的额外权限

Microsoft Sentinel 使用服务帐户对事件运行 playbook,以增添安全性并使自动化规则 API 支持 CI/CD 用例。 此服务帐户用于事件触发的 playbook,或者对特定事件手动运行 playbook 时。

除了你自己的角色和权限外,此 Microsoft Sentinel 服务帐户还必须对 playbook 所在的资源组拥有自己的权限集,其形式为 Microsoft Sentinel 自动化参与者角色。 Microsoft Sentinel 具有此角色后,可以手动或通过自动化规则运行相关资源组中的任何 playbook。

若要向 Microsoft Sentinel 授予所需权限,你必须具有“所有者”或“用户访问管理员”角色。 若要运行 playbook,还需要对包含要运行的 playbook 的资源组具有逻辑应用参与者角色。

为多租户部署中的事件配置 playbook 权限

在多租户部署中,如果要运行的 playbook 在不同的租户中,则必须授予 Microsoft Sentinel 服务帐户权限,才能在 playbook 的租户中运行 playbook。

从 playbook 的租户中的 Microsoft Sentinel 导航菜单中,选择“设置”。

在“设置”页中,选择“设置”选项卡,然后选择“playbook 权限”扩展器。

选择“配置权限”按钮以打开“管理权限”面板。

勾选包含要运行的 playbook 的资源组的复选框,然后选择“应用”。 例如:

你本身必须对要授予 Microsoft Sentinel 权限的任何资源组拥有所有者权限,并且必须对包含要运行的 playbook 的任何资源组具有 Microsoft Sentinel Playbook 操作员角色。

如果在 MSSP 方案中,你想要通过某个自动化规则在客户租户中运行 playbook,而该规则是在登录到服务提供商租户后创建的,则必须授予 Microsoft Sentinel 权限才能在这两个租户中运行 playbook。

在客户租户中,请按照多租户部署的标准说明进行操作。

在服务提供商租户中,必须在 Azure Lighthouse 加入模板中添加 Azure Security Insights 应用,如下所示:

- 从 Azure 门户转到 Microsoft Entra ID,然后选择“企业应用程序”。

- 选择“应用程序类型”,并根据“Microsoft 应用程序”进行筛选。

- 在搜索框中,输入“Azure Security Insights”。

- 复制“对象 ID”字段。 需要将此额外授权添加到现有的 Azure Lighthouse 委派。

Microsoft Sentinel 自动化参与者角色具有固定的 GUID,即 f4c81013-99ee-4d62-a7ee-b3f1f648599a。 参数模板中的示例 Azure Lighthouse 授权如下所示:

{

"principalId": "<Enter the Azure Security Insights app Object ID>",

"roleDefinitionId": "f4c81013-99ee-4d62-a7ee-b3f1f648599a",

"principalIdDisplayName": "Microsoft Sentinel Automation Contributors"

}

自动响应事件和警报

若要使用 playbook 自动响应整个事件或单个警报,请创建一个自动化规则,该规则会在创建或更新事件时,或者在生成警报时运行。 此自动化规则包含调用要使用的 playbook 的步骤。

创建自动化规则:

从 Microsoft Sentinel 导航菜单的“自动化”页中,从顶部菜单中选择“创建”,然后选择“自动化规则”。 例如:

创建新自动化规则面板开启。 输入规则的名称。 根据工作区是否已加入统一安全操作平台,此处的选项会有所不同。 例如:

触发器:根据要为其创建自动化规则的情形 - 创建事件时、更新事件时或创建警报时,选择适当的触发器。

条件:

如果工作区尚未加入到统一的安全操作平台,则事件可以有两个可能的来源:

- 事件可以在 Microsoft Sentinel 中创建

- 事件可以从 Microsoft Defender XDR 导入并同步。

如果选择了其中一个事件触发器,并且希望自动化规则仅对源于 Microsoft Sentinel 或 Microsoft Defender XDR 的事件生效,请在“如果事件提供程序等于”条件中指定来源。

仅当选择了事件触发器并且工作区未加入到统一的安全操作平台时,才会显示此条件。

对于所有触发器类型,如果希望自动化规则仅对某些分析规则生效,可通过修改“如果分析规则名称包含”条件来指定。

添加要用于确定此自动化规则是否运行的任何其他条件。 选择“+ 添加”,然后从下拉列表中选择“条件或条件组”。 条件列表由警报详细信息和实体标识符字段填充。

操作:

由于是使用此自动化规则运行 playbook,因此请从下拉列表中选择“运行 playbook”操作。 然后,系统会提示你从显示可用 playbook 的第二个下拉列表中进行选择。 自动化规则只能运行那些以与规则中定义的触发器相同的触发器(事件或警报)开头的 playbook,因此列表中只会显示这些 playbook。

如果 playbook 在下拉列表中为灰显状态,则表示 Microsoft Sentinel 无权访问该 playbook 的资源组。 选择“管理 playbook 权限”链接以分配权限。

在打开的“管理权限”面板中,勾选包含要运行的 playbook 的资源组的复选框,然后选择“应用”。 例如:

你本身必须对要授予 Microsoft Sentinel 权限的任何资源组拥有所有者权限,并且必须对包含要运行的 playbook 的任何资源组具有 Microsoft Sentinel Playbook 操作员角色。

有关详细信息,请参阅对事件运行 playbook 所需的额外权限。

为此规则添加所需的任何其他操作。 可以通过选择任何操作右侧的向上或向下箭头来更改操作的执行顺序。

如果想自动化规则有到期日期,可以设置一个。

在“顺序”下输入一个数字,以确定此规则在自动化规则序列中的运行位置。

选择“应用”以完成自动化。

有关详细信息,请参阅创建和管理 Microsoft Sentinel playbook。

响应警报 - 旧方法

自动运行 playbook 以响应警报的另一种方法是通过分析规则调用它们。 该规则生成警报时,playbook 将运行。

此方法将于 2026 年 3 月弃用。

从 2023 年 6 月开始,你将无法再以这种方式将 playbook 添加到分析规则。 但是,你仍可以查看从分析规则调用的现有 playbook,这些 playbook 在 2026 年 3 月前仍将运行。 强烈建议在那之前先创建自动化规则来调用这些 playbook。

按需手动运行 playbook

还可以根据需要手动运行 playbook,无论是响应警报、事件还是实体。 这在需要更多人工输入和控制业务流程和响应过程的情况下非常有用。

对警报手动运行 playbook

统一安全操作平台不支持此过程。

在“Azure 门户”中,根据需要为环境选择以下选项卡之一:

在“事件”页中,选择一个事件,然后选择“查看完整详细信息”以打开事件详细信息页。

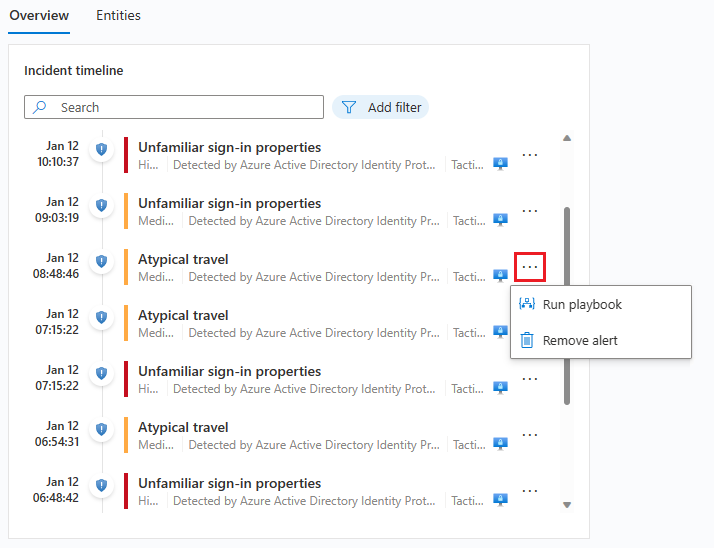

在事件详细信息页上的“事件时间线”小组件中,选择要对其运行 playbook 的警报。 选择警报行末尾的三个点,然后从弹出菜单中选择“运行 playbook”。

“警报 playbook”窗格随即打开。 你会看到一个列表,其中列出了配置了你有权访问的“Microsoft Sentinel 警报”逻辑应用触发器的所有 playbook。

在特定 playbook 行上选择“运行”可立即运行该 playbook。

可以通过选择“警报 playbook”窗格上的“运行”选项卡来查看警报 playbook 的运行历史记录。 任何刚完成的运行都可能需要几秒钟才会出现在列表中。 选择特定的运行会在逻辑应用中打开完整运行日志。

对事件手动运行 playbook

此过程有所不同,具体取决于你在 Microsoft Sentinel 中还是在统一的安全操作平台中工作。 为环境选择相关选项卡:

在“事件”页中,选择一个事件。

在右侧显示的“事件详细信息”窗格中,选择“操作”>”运行 playbook”。

若选择网格上事件行末尾的三个点或右键单击事件,将显示与使用“操作”按钮相同的列表。

“对事件运行 playbook”面板将在右侧打开。 你将看到一个列表,其中列出了配置了你有权访问的“Microsoft Sentinel 事件”逻辑应用触发器的所有 playbook。

如果在列表中看不到要运行的 playbook,这意味着 Microsoft Sentinel 无权运行该资源组中的 playbook。

若要授予这些权限,请依次选择“设置”>“设置”>“Playbook 权限”>“配置权限”。 在打开的“管理权限”面板中,勾选包含要运行的 playbook 的资源组的复选框,然后选择“应用”。

有关信息,请参阅对事件运行 playbook 所需的额外权限。

在特定 playbook 行上选择“运行”可立即运行该 playbook。

必须在包含要运行的 playbook 的任何资源组上具有 Microsoft Sentinel playbook 操作员 角色。 如果由于缺少权限而无法运行 playbook,我们建议你联系管理员,以向你授予相关权限。 有关详细信息,请参阅 Microsoft Sentinel playbook 先决条件。

可以通过选择“对事件运行 playbook”面板上的“运行”选项卡来查看事件 playbook 的运行历史记录。 任何刚完成的运行都可能需要几秒钟才会出现在列表中。 选择特定的运行会在逻辑应用中打开完整运行日志。

对实体手动运行 playbook

统一安全操作平台不支持此过程。

根据原始上下文,使用以下方式之一选择实体:

如果你在事件的详细信息页面中(新版本):

在“概述”选项卡的“实体”小组件中,找到实体,然后执行下列操作之一:

请不要选择实体。 而是选择实体右侧的三个点,然后选择“运行 playbook”。 找到要运行的 playbook,然后选择该 playbook 行中的“运行”。

选择实体以打开事件详细信息页的“实体”选项卡。 在列表中找到实体,然后选择右侧的三个点。 找到要运行的 playbook,然后选择该 playbook 行中的“运行”。

选择实体并向下钻取到实体详细信息页。 然后,选择左侧面板中的“运行 playbook”按钮。 找到要运行的 playbook,然后选择该 playbook 行中的“运行”。

无论你来自哪种上下文,此过程的最后一步都是“对<实体类型>运行 playbook”面板。 此面板将显示你有权访问的所有 playbook 的列表,这些 playbook 针对所选实体类型配置了“Microsoft Sentinel 实体”逻辑应用触发器。

在*“对<实体类型>运行 playbook”窗格中,选择“运行”选项卡以查看给定实体的 playbook 运行历史记录。 任何刚完成的运行都可能需要几秒钟才会出现在列表中。 选择特定的运行会在逻辑应用中打开完整运行日志。

相关内容

有关详细信息,请参阅: