你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Microsoft Defender XDR 中的数据连接到 Microsoft Sentinel

Microsoft Sentinel 的 Microsoft Defender XDR 连接器允许将所有Microsoft Defender XDR 事件、警报和高级搜寻事件流式传输到 Microsoft Sentinel。 此连接器使事件在两个门户之间保持同步。 Microsoft Defender XDR 事件包括来自所有 Microsoft Defender 产品和服务的警报、实体和其他相关信息。 有关详细信息,请参阅 Microsoft Defender XDR 与 Microsoft Sentinel 集成。

Defender XDR 连接器(尤其是事件集成功能)是统一安全运营平台的基础。 如果你要将 Microsoft Sentinel 加入到 Microsoft Defender 门户,则必须首先启用包含事件集成的此连接器。

重要

Microsoft Sentinel 现已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

先决条件

在开始之前,你必须拥有本部分所述的适当许可、访问权限和配置的资源。

- 必须具有 Microsoft Defender XDR 的有效许可证,如 Microsoft Defender XDR 先决条件中所述。

- 必须在要从中流式传输日志的租户上为用户帐户分配全局管理员或安全管理员角色。

- 必须对 Microsoft Sentinel 工作区拥有读取和写入权限。

- 要对连接器设置进行任何更改,你的帐户必须是与 Microsoft Sentinel 工作区关联的同一 Microsoft Entra 租户的成员。

- 从 Microsoft Sentinel 中的“内容中心”安装 Microsoft Defender XDR 的解决方案。 有关更多信息,请参阅发现和管理 Microsoft Sentinel 的现成内容。

- 为你的组织授予对 Microsoft Sentinel 的合适访问权限。 有关详细信息,请参阅 Microsoft Sentinel 中的角色和权限。

对于经由 Microsoft Defender for Identity 进行的本地 Active Directory 同步:

- 租户必须加入到 Microsoft Defender for Identity。

- 必须安装 Microsoft Defender for Identity 传感器。

连接到 Microsoft Defender XDR

在 Microsoft Sentinel 中,选择“数据连接器”。 从库中选择“Microsoft Defender XDR”并打开连接器页面。

“配置”部分包含三个部分:

连接事件和警报支持 Microsoft Defender XDR 与 Microsoft Sentinel 之间的基本集成,在两个平台之间同步事件及其警报。

连接实体支持通过 Microsoft Defender for Identity 将本地 Active Directory 用户标识集成到 Microsoft Sentinel 中。

连接事件支持从 Defender 组件收集原始高级搜寻事件。

有关详细信息,请参阅 Microsoft Defender XDR 与 Microsoft Sentinel 集成。

连接事件和警报

若要将 Microsoft Defender XDR 事件及其所有警报引入并同步到 Microsoft Sentinel 事件队列,请完成以下步骤。

选中带有“为这些产品关闭所有 Microsoft 事件创建规则。建议选中”标签的复选框,以避免事件重复。 连接 Microsoft Defender XDR 连接器后,此复选框将不会显示。

选择“连接事件和警报”按钮。

验证 Microsoft Sentinel 是否正在收集 Microsoft Defender XDR 事件数据。 在 Azure 门户中的 Microsoft Sentinel 日志中,在查询窗口中运行以下语句:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

启用 Microsoft Defender XDR 连接器时,以前连接的任何 Microsoft Defender 组件连接器都会在后台自动断开连接。 尽管它们仍然显示为已连接状态,但不会有数据流经它们。

连接实体

使用 Microsoft Defender for Identity 将用户实体从本地 Active Directory 同步到 Microsoft Sentinel。

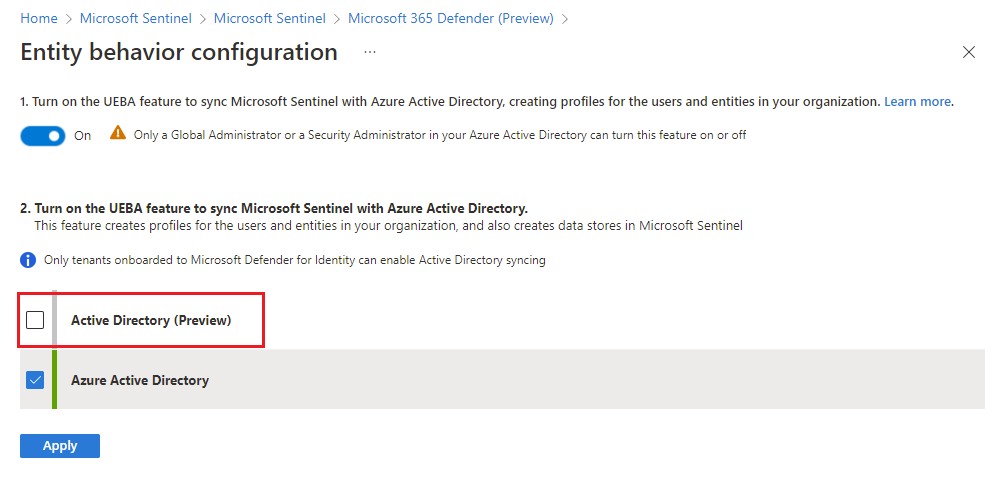

选择“转到 UEBA 配置页面”链接。

在“实体行为配置”页中,如果尚未启用 UEBA,请在页面顶部将开关移动到“开”。

选中“Active Directory (预览版)”复选框,然后选择“应用”。

连接事件

如果要从 Microsoft Defender for Endpoint 或 Microsoft Defender for Office 365 收集高级搜寻事件,可从其相应的高级搜寻表中收集以下类型的事件。

选中包含你要收集的事件类型的表的复选框:

- Defender for Endpoint

- Defender for Office 365

- Defender for Identity

- Defender for Cloud Apps

- Defender 警报

表名称 事件类型 DeviceInfo 计算机信息,包括操作系统信息 DeviceNetworkInfo 设备的网络属性,包括物理适配器、IP 和 MAC 地址,以及连接的网络和域 DeviceProcessEvents 进程创建及相关事件 DeviceNetworkEvents 网络连接及相关事件 DeviceFileEvents 文件创建、修改和其他文件系统事件 DeviceRegistryEvents 注册表项的创建和修改 DeviceLogonEvents 设备上的登录和其他身份验证事件 DeviceImageLoadEvents DLL 加载事件 DeviceEve 多个事件类型,包括由安全控制(例如 Windows Defender 防病毒和攻击保护)触发的事件 DeviceFileCertificateInfo 从终结点上的证书验证事件获取的签名文件的证书信息 选择“应用更改”。

若要在 Log Analytics 中的高级搜寻表中运行查询,请在查询窗口中输入表名。

验证数据引入

“连接器”页中的数据图指示你正在引入数据。 请注意,每个突发事件、警报和事件都显示一行,事件行聚合了所有已启用的表中的事件量。 启用连接器后,使用以下 KQL 查询生成更具体的图。

使用以下 KQL 查询来生成传入的 Microsoft 365 Defender 事件的图:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

使用以下 KQL 查询可生成单个表的事件量图(请将 DeviceEvents 表更改为所选的表):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

后续步骤

在本文档中,你了解了如何使用 Microsoft Defender XDR 连接器将 Microsoft Defender XDR 事件、警报和来自 Microsoft Defender 服务的高级搜寻事件数据集成到 Microsoft Sentinel 中。

若要在统一的安全运营平台中使用与 Defender XDR 集成的 Microsoft Sentinel,请参阅将数据从 Microsoft Defender XDR 连接到 Microsoft Sentinel。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈