你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Microsoft Sentinel 中手动创建自己的事件

重要

通过使用门户或逻辑应用手动创建事件的功能目前处于预览阶段。 请参阅 Microsoft Azure 预览版的补充使用条款,了解适用于 beta 版、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

通过 API 手动创建事件的功能已正式发布。

Microsoft Sentinel 作为 Microsoft Defender 门户中统一安全运营平台的公共预览版的一部分提供。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

使用 Microsoft Sentinel 作为安全信息和事件管理 (SIEM) 解决方案,安全运营的威胁检测和响应活动将集中于调查和修正的事件。 这些事件有两个主要来源:

当检测机制对 Microsoft Sentinel 从其连接的数据源获取的日志和警报进行操作时,事件会自动生成。

直接从其他产生事件的已连接 Microsoft 安全服务(例如 Microsoft Defender XDR)引入。

不过,威胁数据也可能来自未引入 Microsoft Sentinel 的其他源,或未记录在任何日志中的事件,但仍可以证明开展调查是合理的。 例如,员工可能会注意到某个未识别到的人正在从事与组织信息资产相关的可疑活动。 此员工可能会向安全运营中心 (SOC) 致电或发送电子邮件来报告该活动。

Microsoft Sentinel 允许安全分析师手动为任何类型的事件创建事件,无论其源或数据如何,因此你不会错过调查这些不寻常类型的威胁。

常见用例

为报告的事件创建事件

这是上述介绍中所述的方案。

根据外部系统中的事件创建事件

根据日志未引入 Microsoft Sentinel 的系统中的事件创建事件。 例如,基于短信的网络钓鱼活动可能会使用组织的公司品牌和主题来攻击员工的个人移动设备。 你可以调查此类攻击,并可以在 Microsoft Sentinel 中创建事件,以便获得一个平台来管理调查、收集和记录证据以及记录响应和缓解措施。

根据搜寻结果创建事件

根据搜寻活动观察到的结果创建事件。 例如,在特定调查(或自己)的背景下进行威胁搜寻时,你可能会发现完全不相关的威胁证据,该威胁值得单独调查。

手动创建事件

可通过三种方法手动创建事件:

- 使用 Azure 门户创建事件

- 使用 Azure 逻辑应用创建事件(使用 Microsoft Sentinel 事件触发器)。

- 通过事件操作组使用 Microsoft Sentinel API 创建事件。 这样能获取、创建、更新和删除事件。

将 Microsoft Sentinel 添加到 Microsoft Defender 门户中的统一安全运营平台后,手动创建的事件将不会与统一平台同步,但你仍可以在 Azure 门户的 Microsoft Sentinel 中以及通过逻辑应用和 API 查看和管理事件。

使用 Azure 门户创建事件

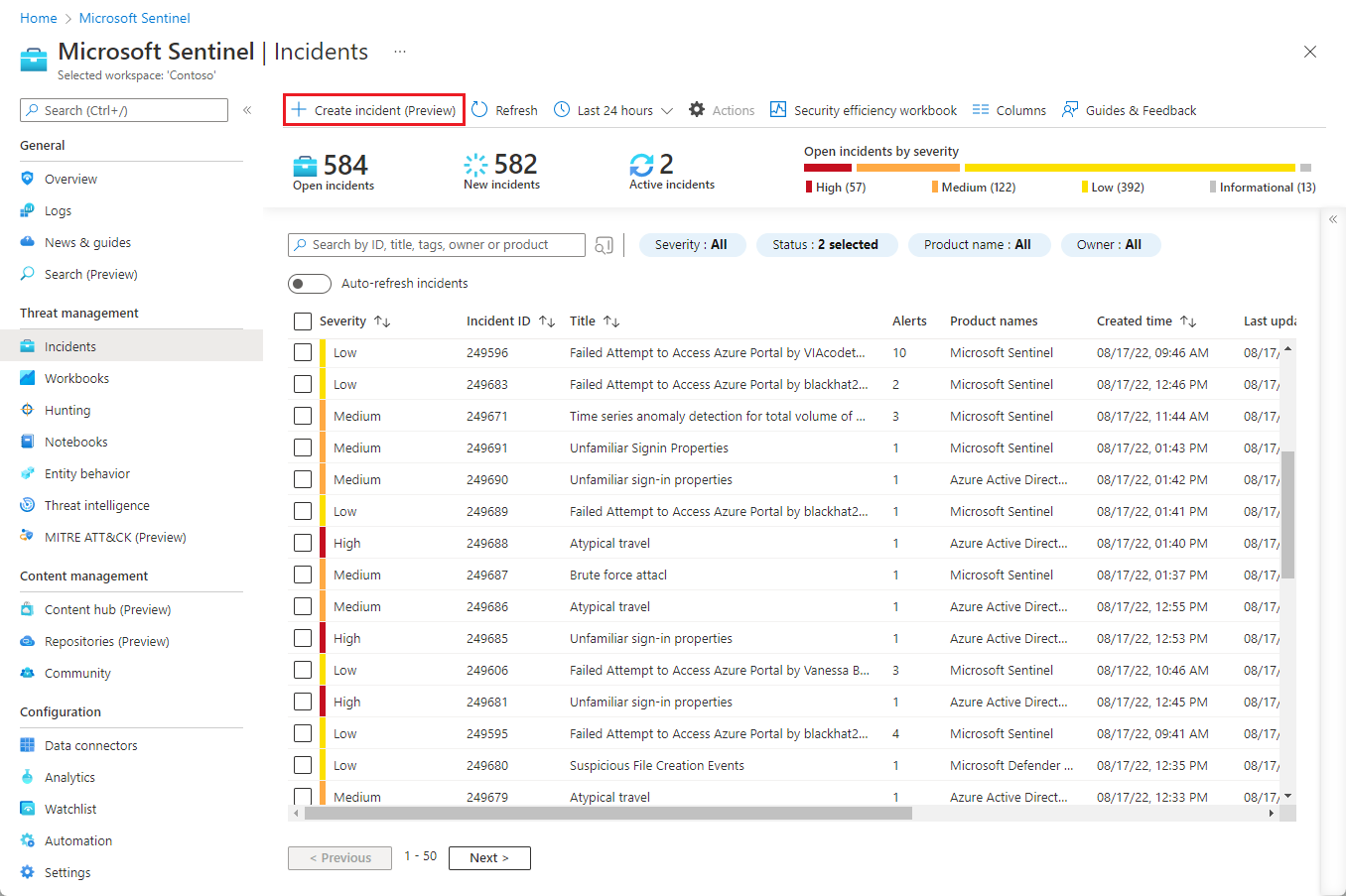

选择“Microsoft Sentinel”并选择自己的工作区。

从 Microsoft Sentinel 导航菜单中,选择“事件”。

在“事件”页上,选择按钮兰中的“+创建事件(预览)”。

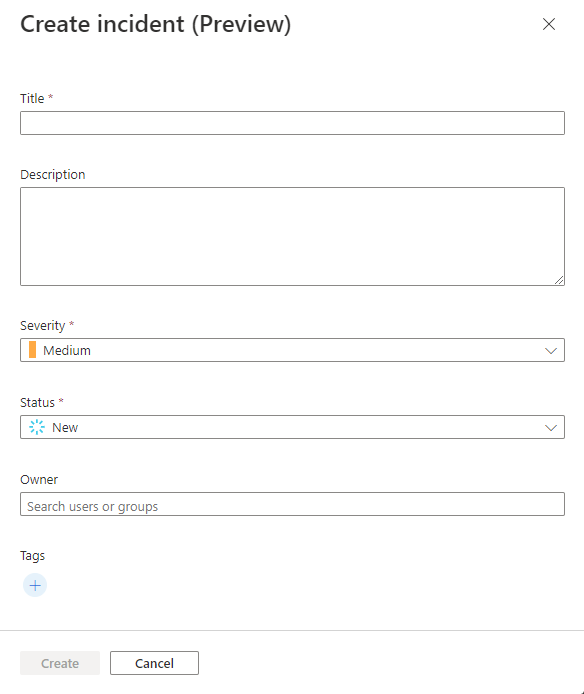

随后会在屏幕右侧打开“创建事件(预览)”面板。

在该面板中的字段中填写相应的信息。

标题

- 输入为事件选择的标题。 该事件将显示在具有此标题的队列中。

- 必需。 无长度限制的自由文本。 将剪裁空格。

说明

- 输入有关事件的描述性信息,包括事件来源、涉及的实体、与其他事件的关系、通知的人员等详细信息。

- 可选。 最多 5000 个字符的自由文本。

严重性

- 从下拉列表中选择严重性。 所有 Microsoft Sentinel 支持的严重性都可用。

- 必需。 默认值为“中等”。

Status

- 从下拉列表中选择状态。 所有 Microsoft Sentinel 支持的状态都可用。

- 必需。 默认值为“新建”。

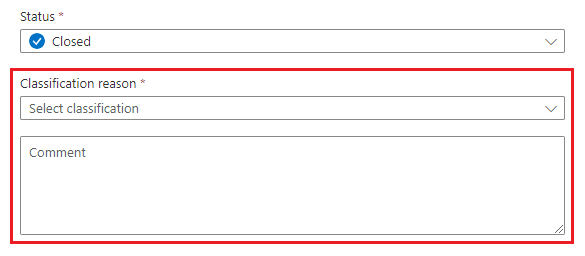

- 可以创建状态为“已关闭”的事件,然后手动将其打开以进行更改并选择其他状态。 从下拉列表中选择“已关闭”将激活“分类原因”字段,用于选择关闭事件的原因和添加注释。

所有者

- 从租户中的可用用户或组中进行选择。 先键入名称以搜索用户和组。 选择字段(单击或点击)以显示建议列表。 选择列表顶部的“分配给我”,可将事件分配给自己。

- 可选。

标记

- 使用标记对事件进行分类,并在队列中筛选和查找它们。

- 创建标记:选择加号图标,在对话框中输入文本,然后选择“确定”。 自动完成功能会建议将标记用于过去两周内使用的工作区。

- 可选。 自由文本。

在面板底部选择“创建”。 系统将在几秒钟后创建事件,事件会显示在事件队列中。

如果为事件分配到的状态为“已关闭”,则不会显示在队列中,除非更改“状态”筛选器以将已关闭的事件也显示出来。 默认情况下,筛选器设置为仅显示状态为“新建”或“活动”的事件。

选择队列中的事件,可查看其完整详细信息、添加书签、更改其所有者和状态等。

如果在创建事件后出于某种原因而改变主意,可以从队列网格或事件本身删除事件。

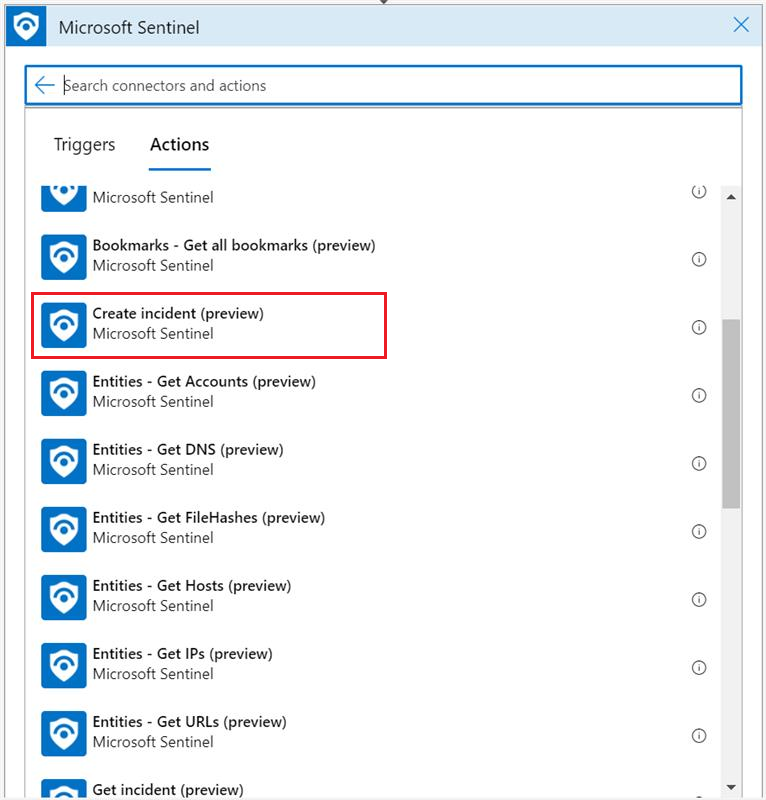

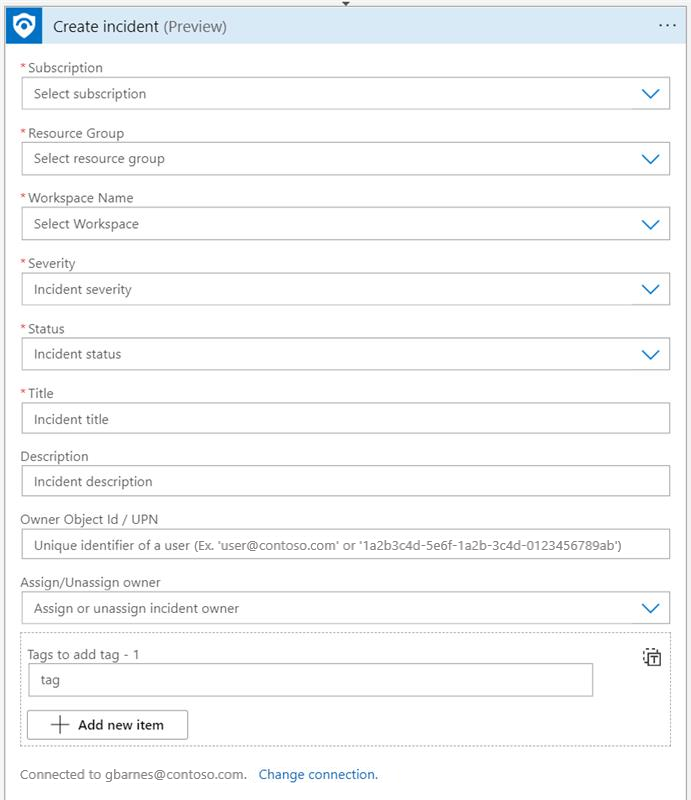

使用 Azure 逻辑应用创建事件

在 Microsoft Sentinel 连接器中也能以逻辑应用操作的形式创建事件,因此在 Microsoft Sentinel playbook 中也是如此。

可以在事件触发器的 playbook 架构中找到“创建事件(预览)”操作。

需要按以下步骤提供参数:

在对应的下拉列表中选择自己的“订阅”、“资源组”和“工作区名称”。

有关其余字段,请参阅上述说明(使用 Azure 门户创建事件)。

Microsoft Sentinel 提供一些示例 playbook 模板,其中演示了如何使用此功能:

- 使用 Microsoft 窗体创建事件

- 从共享电子邮件收件箱创建事件

可以在 Microsoft Sentinel 自动化页面上的 playbook 模板库中找到这些模板。

使用 Microsoft Sentinel API 创建事件

使用事件操作组,不仅能创建事件,还可以更新(编辑)、获取(检索)、列出和删除事件。

使用以下终结点创建事件。 发出此请求后,将能在门户中的事件队列中看到该事件。

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

下面是一个请求正文的示例:

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "2046feea-040d-4a46-9e2b-91c2941bfa70"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

说明

手动创建的事件不包含任何实体或警报。 因此,在将现有警报与事件关联之前,事件页面中的“警报”选项卡会保持为空。

“实体”选项卡也将保持为空,因为当前不支持将实体直接添加到手动创建的事件。 (如果将某个警报与此事件关联,警报中的实体将出现在事件中。)

手动创建的事件也不会在队列中显示任何产品名称。

默认情况下,事件队列会被筛选为仅显示状态为“新建”或“活动”的事件。如果创建状态为“已关闭”的事件,则事件不会显示在队列中,除非更改“状态”筛选器以将已关闭的事件也显示出来。

后续步骤

有关详细信息,请参阅: