你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

MITRE ATT&CK 是可供公开访问的、包含攻击者常用的策略和技术的知识库,是通过观察现实世界的观测结果来创建和维护的。 许多组织使用 MITRE ATT&CK 知识库来开发特定的威胁模型和方法,用于验证其环境中的安全状态。

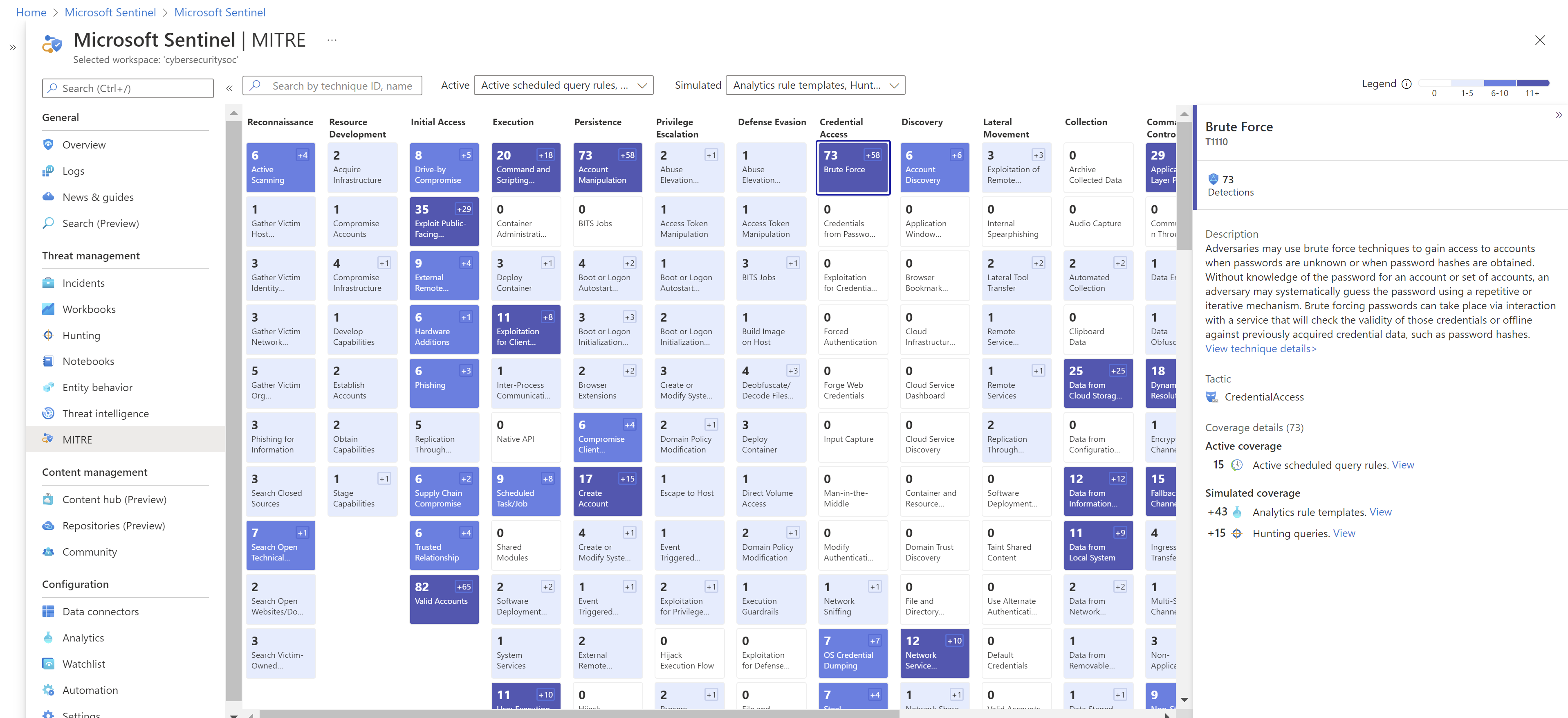

Microsoft Sentinel 分析引入的数据,不仅是为了检测威胁并帮助调查,而且还可以可视化组织安全状态的性质和覆盖范围。

本文介绍如何使用 Microsoft Sentinel 中的“MITRE”页面查看已在工作区中激活的分析规则(检测),以及可供你配置的检测,以便根据 MITRE ATT&CK® 框架的策略和方法来了解组织的安全覆盖范围。

重要

Microsoft Sentinel 中的 MITRE 页面当前处于预览状态。 Azure 预览版补充条款包含适用于 beta 版本、预览版或其他尚未正式发布的 Azure 功能的法律条款。

先决条件

请确保满足以下先决条件,然后你才能在 Microsoft Sentinel 中查看组织的 MITRE 覆盖范围:

- 活动的 Microsoft Sentinel 实例。

- 查看 Microsoft Sentinel 中内容的必要权限。 有关详细信息,请参阅 Microsoft Sentinel 中的角色和权限。

- 配置用于将相关安全数据引入 Microsoft Sentinel 的数据连接器。 如需详细信息,请参阅 Microsoft Sentinel 数据连接器。

- 在 Microsoft Sentinel 中设置的活动计划查询规则和准实时 (NRT) 规则。 有关详细信息,请参阅 Microsoft Sentinel 中的威胁检测。

- 熟悉 MITRE ATT&CK 框架及其策略和技术。

MITRE ATT&CK 框架版本

Microsoft Sentinel 当前与 MITRE ATT&CK 框架版本 16 保持一致。

查看当前 MITRE 覆盖范围

默认情况下,当前活动的计划查询和准实时 (NRT) 规则都显示在覆盖范围矩阵中。

根据所使用的门户,请执行下列操作之一:

在 Defender 门户中,选择“Microsoft Sentinel”>“威胁管理”>“MITRE ATT&CK”。

若要按特定威胁场景筛选页面,请启用“按威胁场景查看 MITRE”选项,然后从下拉菜单中选择一个威胁场景。 页面将会相应地更新。 例如:

请使用以下任一方法:

使用图例了解工作区中当前针对特定技术的活动检测数量。

使用搜索栏,使用技术名称或 ID 在矩阵中搜索特定技术,以查看组织在所选技术方面的安全状态。

在矩阵中选择特定技术,可在右侧查看更多详细信息。 可在此处使用链接跳转到以下任何位置:

在“描述”区域,选择“查看完整技术详细信息”,了解有关 MITRE ATT&CK 框架知识库中所选技术的详细信息。

在窗格中向下滚动并选择任意活动项目的链接以跳转到 Microsoft Sentinel 中的相关区域。

例如,选择“搜寻查询”以跳转到“搜寻”页。 在那里,你看到与所选技术关联的搜寻查询的筛选列表,可以在工作区中对其进行配置。

在 Defender 门户中,详细信息窗格还将显示建议覆盖范围的详细信息,包括活动状态的检测和安全服务(产品)在所选方法的所有推荐检测和服务中所占的比例。

使用可用检测模拟可能的覆盖范围

在 MITRE 覆盖范围矩阵中,“模拟”覆盖范围是指 Microsoft Sentinel 工作区中可用但当前未配置的检测。 查看模拟覆盖范围以了解组织可能的安全状态,是否配置了所有可用的检测。

在 Microsoft Sentinel 中的“威胁管理”下,选择“MITRE ATTA&CK(预览版)”,然后选择“模拟规则”菜单中的项目以模拟组织可能的安全状态。

在此处,使用页面的元素,就像查看特定技术的模拟覆盖范围一样。

在分析规则和事件中使用 MITRE ATT&CK 框架

在 Microsoft Sentinel 工作区中定期运行应用了 MITRE 技术的计划规则,这样可增强在 MITRE 覆盖范围矩阵中为组织显示的安全状态。

分析规则:

- 配置分析规则时,选择特定的 MITRE 技术以应用于规则。

- 搜索分析规则时,按技术对显示的规则进行筛选以更快地查找规则。

有关详细信息,请参阅直接检测威胁和创建自定义分析规则以检测威胁。

事件:

当针对规则(已配置 MITRE 技术)显示的警报创建事件时,这些技术也会添加到事件中。

有关详细信息,请参阅通过 Microsoft Sentinel 调查事件。 如果 Microsoft Sentinel 已加入到 Defender 门户,请改为在 Microsoft Defender 门户中调查事件。

威胁搜寻:

- 创建新的搜寻查询时,请选择要应用于查询的特定策略和方法。

- 搜索活动搜寻查询时,通过从网格上方的列表中选择一项来按策略筛选所显示的查询。 选择一个查询,即可在侧边的详细信息窗格中查看策略和方法详细信息

- 创建书签时,请使用从搜寻查询继承的方法映射,或创建自己的映射。

有关详细信息,请参阅使用 Microsoft Sentinel 搜寻威胁和使用 Microsoft Sentinel 搜寻期间保持数据跟踪。

相关内容

有关详细信息,请参阅: