你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

关于虚拟 WAN 中心内的 NVA

客户可以将选定的网络虚拟设备 (NVA) 直接部署到由 Microsoft Azure 和第三方网络虚拟设备供应商共同管理的解决方案中的虚拟 WAN 中心。 并非 Azure 市场中的所有网络虚拟设备都可以部署到虚拟 WAN 中心。 有关可用合作伙伴的完整列表,请参阅本文的合作伙伴部分。

将 NVA 部署到虚拟 WAN 中心后,它可以充当具有各种功能的第三方网关。 它可以充当 SD-WAN 网关、防火墙或两者的组合。

将 NVA 部署到虚拟 WAN 中心可提供以下优势:

- 预定义和预先测试的各种基础结构(NVA 基础结构单元):在向客户提供解决方案之前,Microsoft 会与合作伙伴共同验证吞吐量和带宽限制。

- 内置可用性和复原能力:虚拟 WAN NVA 部署可以感知可用性区域 (AZ),并自动配置为高度可用。

- 无阻碍预配和启动:某个托管应用程序已通过预先认证,可在虚拟 WAN 平台上预配和启动。 可以通过 Azure 市场链接获取此托管应用程序。

- 简化的路由:利用虚拟 WAN 的智能路由系统。 NVA 解决方案与虚拟 WAN 中心路由器建立对等连接,并参与类似于 Microsoft 网关的虚拟 WAN 路由决策过程。

- 集成支持:合作伙伴签订了特殊的 Microsoft Azure 虚拟 WAN 支持协议,可以快速诊断和解决任何客户问题。

- 可选的平台提供的生命周期管理:升级和修补程序可由你直接管理,也可以作为 Azure 虚拟 WAN 服务的一部分进行管理。 有关虚拟 WAN 中 NVA 软件生命周期管理的最佳做法,请联系 NVA 提供商或参考提供商文档。

- 与平台功能集成:与 Microsoft 网关和虚拟网络建立传输连接,加密的 ExpressRoute(通过 ExpressRoute 线路运行的 SD-WAN 叠加层)和虚拟中心路由表可无缝交互。

重要

为了确保获得此集成解决方案的最佳支持,请确保 Microsoft 和网络虚拟设备提供商为你提供类似的支持权利级别。

下表描述了有资格在虚拟 WAN 中心部署的网络虚拟设备,以及相关用例(连接和/或防火墙)。 虚拟 WAN NVA 供应商标识符列对应于在虚拟中心部署新的 NVA 或查看部署在虚拟中心的现有 NVA 时,Azure 门户中显示的 NVA 供应商。

可以在虚拟 WAN 中心部署以下 SD-WAN 连接网络虚拟设备。

| 合作伙伴 | 虚拟 WAN NVA 供应商标识符 | 配置/操作方法/部署指南 | 专用支持模型 |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | 虚拟 WAN 的 Barracuda SecureEdge 部署指南 | 是 |

| Cisco SD-WAN | ciscosdwan | 将 Cisco SD-WAN 解决方案与 Azure 虚拟 WAN 相集成可增强多云部署的 Cloud OnRamp,并支持在 Azure 虚拟 WAN 中心中将 Cisco Catalyst 8000V 边缘软件 (Cisco Catalyst 8000V) 配置为网络虚拟设备 (NVA)。 查看 Cisco SD-WAN Cloud OnRamp、Cisco IOS XE 版本 17.x 配置指南 | 是 |

| VMware SD-WAN | vmwaresdwaninvwan | 虚拟 WAN 中心内的 VMware SD-WAN 部署指南。 可在此 Azure 市场链接中找到用于部署的托管应用程序。 | 是 |

| Versa Networks | versanetworks | 如果你是现有的 Versa Networks 客户,请登录到 Versa 帐户,然后使用以下链接访问部署指南:Versa 部署指南。 如果你是新的 Versa 客户,请使用 Versa 预览版注册链接进行注册。 | 是 |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Aruba EdgeConnect SD-WAN 部署指南。 当前为预览版:Azure 市场链接 | 否 |

可以在虚拟 WAN 中心部署以下安全网络虚拟设备。 此虚拟设备可用于检查所有南-北、东-西和 Internet 绑定流量。

| 合作伙伴 | 虚拟 WAN NVA 供应商 | 配置/操作方法/部署指南 | 专用支持模型 |

|---|---|---|---|

| Azure 虚拟 WAN 的 Check Point CloudGuard 网络安全 | checkpoint | 虚拟 WAN 的 Check Point 网络安全部署指南 | 否 |

| Fortinet 下一代防火墙 (NGFW) | fortinet-ngfw | Fortinet NGFW 部署指南。 Fortinet NGFW 最多支持 80 个缩放单元,不建议将它用于 SD-WAN 隧道终止。 有关 Fortigate SD-WAN 隧道终止的信息,请参阅 Fortinet SD-WAN 和 NGFW 文档。 | 否 |

| (预览版)适用于 Azure 虚拟 WAN 的 Cisco 安全防火墙威胁防御 | cisco-tdv-vwan-nva | 适用于 Azure 虚拟 WAN 的 Cisco 安全防火墙威胁防御部署指南 | 否 |

可在虚拟 WAN 中心部署以下双角色 SD-WAN 连接和安全(下一代防火墙)网络虚拟设备。 这些虚拟设备可用于检查所有北-南、东-西和 Internet 绑定流量。

| 合作伙伴 | 虚拟 WAN NVA 供应商 | 配置/操作方法/部署指南 | 专用支持模型 |

|---|---|---|---|

| Fortinet 下一代防火墙 (NGFW) | fortinet-sdwan-and-ngfw | Fortinet SD-WAN 和 NGFW NVA 部署指南。 Fortinet SD-WAN 和 NGFW NVA 最多支持 20 个缩放单元,并且支持 SD-WAN 隧道终止和下一代防火墙功能。 | 否 |

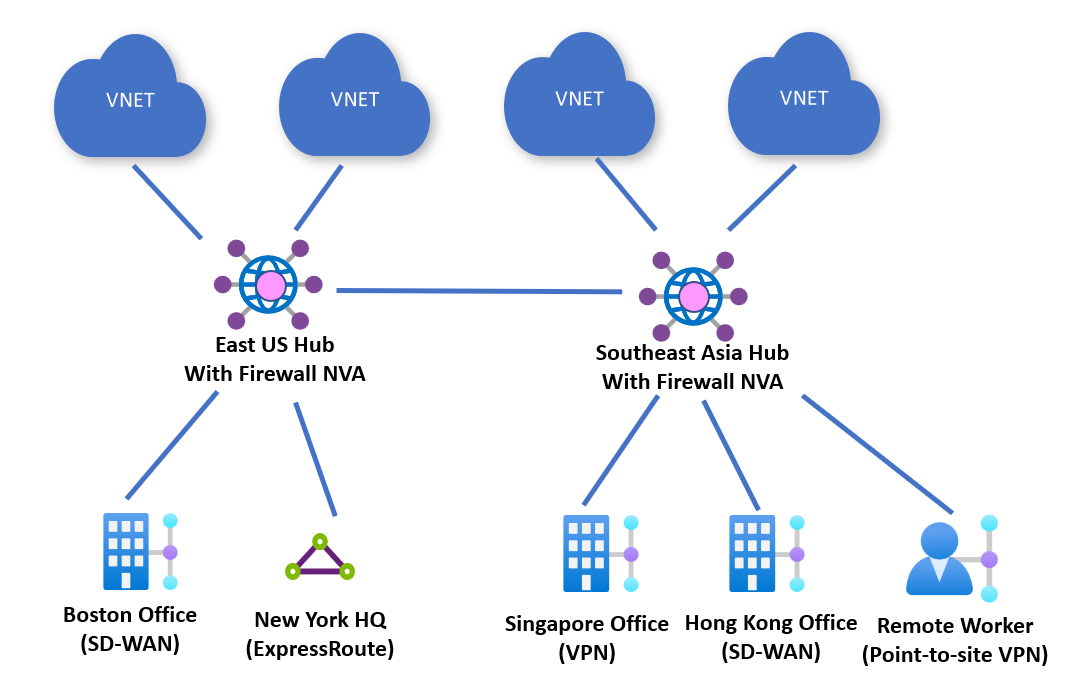

客户可以在他们涉足的每个 Azure 区域中部署 NVA。 分支站点通过 SD-WAN 隧道连接到 Azure,这些隧道终止于部署在 Azure 虚拟 WAN 中心的最近 NVA。

然后,分支站点可以通过 Microsoft 全球主干网访问 Azure 中的、部署在相同或其他区域的虚拟网络中的工作负载。 通过 SD-WAN 连接的站点还可以与通过 ExpressRoute、站点到站点 VPN 或远程用户连接与 Azure 建立连接的其他分支通信。

客户可以连同其基于连接的 NVA 一起部署 Azure 防火墙。 可将虚拟 WAN 路由配置为将所有流量发送到 Azure 防火墙进行检查。 还可将虚拟 WAN 配置为将所有发往 Internet 的流量发送到 Azure 防火墙进行检查。

客户还可将 NVA 部署到执行 SD-WAN 连接和下一代防火墙功能的虚拟 WAN 中心。 客户可将本地设备连接到中心内的 NVA,并可使用同一设备检查所有南-北、东-西流量和发往 Internet 的流量。 可以通过路由意图和路由策略来配置用于实现这些方案的路由。

支持这些流量流的合作伙伴在合作伙伴部分中列为“双重角色 SD-WAN 连接和安全性(下一代防火墙)网络虚拟设备”。

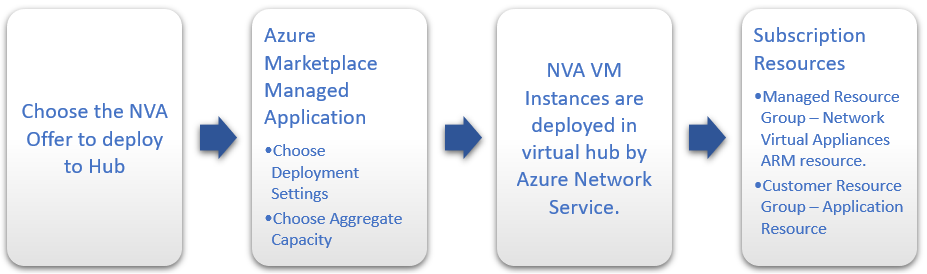

可直接部署到 Azure 虚拟 WAN 中心的 NVA 是专为在虚拟 WAN 中心使用而设计的。 NVA 产品/服务作为托管应用程序发布到 Azure 市场,可供客户直接从 Azure 市场部署。

根据其部署要求不同,每个合作伙伴的 NVA 产品/服务所提供的体验和功能都会略有不同。

所有可部署到虚拟 WAN 中心的 NVA 产品/服务都会有一个托管应用程序,在 Azure 市场中提供。 合作伙伴可以通过托管应用程序执行以下操作:

- 为其 NVA 构建自定义部署体验。

- 提供专用的资源管理器模板,使其能够直接在虚拟 WAN 中心内创建 NVA。

- 直接或通过 Azure 市场对软件许可成本计费。

- 公开自定义属性和资源计量。

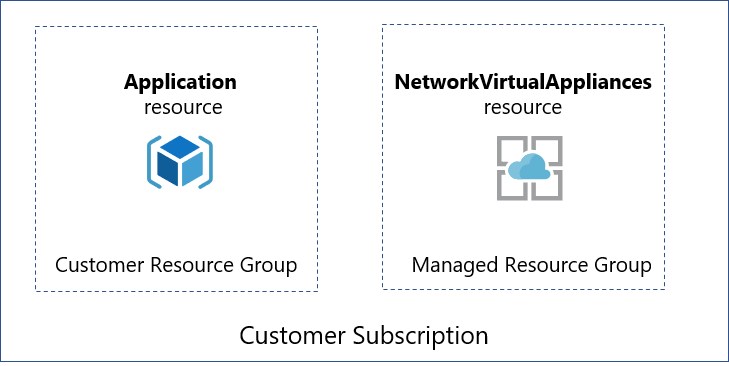

根据设备部署、配置许可和管理需求的不同,NVA 合作伙伴可能会创建不同的资源。 当客户在虚拟 WAN 中心创建 NVA(就像所有托管应用程序一样)时,其订阅中将创建两个资源组。

- 客户资源组 - 包含一个针对托管应用程序的应用程序占位符。 合作伙伴可以在该组中公开其在此处选择的任何客户属性。

- 托管资源组 - 客户无法直接在此资源组中配置或更改资源,因为这是由托管应用程序的发布者控制。 此资源组包含 NetworkVirtualAppliances 资源。

默认情况下,所有受管理资源组都有一个“全部拒绝”Microsoft Entra 分配。 “全部拒绝”分配可防止客户对托管资源组中的任何资源(包括网络虚拟设备资源)调用写入操作。

但是,合作伙伴可能会针对允许客户对托管资源组中部署的资源执行的特定操作创建异常。

现有托管资源组中资源的权限不会动态更新,因为合作伙伴添加了新的受允许操作,且需要手动刷新。

若要刷新对托管资源组的权限,客户可以利用刷新权限 REST API 。

备注

若要正确应用新权限,必须使用其他查询参数 targetVersion 调用刷新权限 API。 targetVersion 的值是特定于提供程序的。 请参阅提供商的文档,了解最新版本号。

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

在虚拟 WAN 中心创建 NVA 时,必须选择要为其部署的 NVA 基础结构单元的数量。 NVA 基础结构单位是虚拟 WAN 中心内 NVA 聚合带宽容量的单位。 在容量和调整大小方面,NVA 基础结构单元与 VPN 缩放单元类似。

- NVA 基础结构单元是有关部署了 NVA 的虚拟机基础结构可以支持的聚合网络吞吐量的指导。 1 个 NVA 基础结构单元对应于 500 Mbps 的聚合吞吐量。 500 Mbps 这一数字并未考虑网络虚拟设备上运行的软件之间的差异。 根据 NVA 或合作伙伴特定的软件实现中启用的功能,加密/解密、封装/解封或深度数据包检查等网络功能的资源消耗量可能更高。 这意味着你看到的吞吐量可能比 NVA 基础结构单元的吞吐量更少。 有关虚拟 WAN NVA 基础结构单元与预期吞吐量的映射,请联系供应商。

- 对于给定的 NVA 虚拟中心部署,Azure 支持包含 2-80 个 NVA 基础结构单元的部署,但合作伙伴可以选择他们支持的缩放单元。 因此,你可能无法部署所有可能的缩放单元配置。

部署虚拟 WAN 中的 NVA,以确保始终能够为特定的所选缩放单元至少实现供应商特定的吞吐量数字。 为实现此目的,以“n+1”方式和多个实例的形式为虚拟 WAN 中的 NVA 过度预配了额外的容量。 这意味着,在任意给定时间,你可能会看到所有实例的聚合吞吐量大于供应商特定的吞吐量数字。 这可以确保当一个实例运行不正常时,其余“n”个实例可为客户流量提供服务,并为该缩放单元提供供应商特定的吞吐量。

如果在给定的时间通过 NVA 的总流量超过了所选缩放单元的供应商特定吞吐量数字,则致使 NVA 实例不可用的事件(包括但不限于例行的 Azure 平台维护活动或软件升级)可能会导致服务或连接中断。 为了最大程度地减少服务中断,应该根据峰值流量配置文件和特定缩放单元的供应商特定吞吐量数字来选择缩放单元,而不要依赖于在测试期间观察到的最理想情况下的吞吐量数字。

合作伙伴一直致力于提供在部署过程中自动配置 NVA 的体验。 将 NVA 预配到虚拟中心后,NVA 可能需要的任何附加配置都必须通过 NVA 合作伙伴门户或管理应用程序来完成。 无法直接访问 NVA。

与虚拟 WAN 站点到站点 VPN 网关配置不同的是,无需创建“站点”资源、“站点到站点连接”资源或“点到站点连接”资源,即可将分支站点连接到虚拟 WAN 中心内的 NVA。

仍然需要创建中心到 VNet 的连接,以将虚拟 WAN 中心连接到 Azure 虚拟网络,以及建立 ExpressRoute、站点到站点 VPN 或远程用户 VPN 连接。

以下区域提供虚拟中心内的 NVA:

| 地缘政治区域 | Azure 区域 |

|---|---|

| 北美 | 加拿大中部、加拿大东部、美国中部、美国东部、美国东部 2、美国中南部、美国中北部、美国中西部、美国西部、美国西部 2 |

| 南美洲 | 巴西南部、巴西东南部 |

| 欧洲 | 法国中部、法国南部、德国北部、德国中西部、欧洲北部、挪威东部、挪威西部、瑞士北部、瑞士西部、英国南部、英国西部、欧洲西部、瑞典中部、意大利北部 |

| 中东 | 阿拉伯联合酋长国北部、卡塔尔中部、以色列中部 |

| 亚洲 | 东亚、日本东部、日本西部、韩国中部、韩国南部、东南亚 |

| 澳大利亚 | 澳大利亚东南部、澳大利亚东部、澳大利亚中部、澳大利亚中部 2 |

| 非洲 | 南非北部 |

| 印度 | 印度南部、印度西部、印度中部 |

很遗憾,目前暂无余量接纳任何新的合作伙伴产品/服务。 请在日后与我们联系!

只能将上面的合作伙伴部分中列出的合作伙伴产品部署到虚拟 WAN 中心。

必须从 NVA 供应商处购买 NVA 许可证。 自带许可证 (BYOL) 是目前唯一支持的许可模型。 此外,Microsoft 会对你使用的 NVA 基础结构单元及任何其他资源收取相应费用。 有关详细信息,请参阅定价概念。

不可以,如果要部署 NVA,必须使用标准中心。

是的。 可以使用 Azure 防火墙将合作伙伴 NVA 部署到中心。

否,Barracuda CloudGen WAN 仅与 Barracuda 边缘设备兼容。 若要详细了解 CloudGen WAN 要求,请参阅“Barracuda 的 CloudGen WAN”页。 对于 Cisco,有几个兼容的 SD-WAN 设备。 有关兼容的设备,请参阅适用于多云的 Cisco Cloud OnRamp 文档。 如有任何问题,请联系你的提供商。

只要是虚拟 WAN 支持的所有路由方案,中心内的 NVA 都支持。

有关支持的区域,请参阅 NVA 支持的区域。

如果网络虚拟设备资源是通过托管应用程序部署的,请删除托管应用程序。 删除托管应用程序会自动删除受管理资源组和关联的网络虚拟设备资源。

无法删除作为路由策略下一个跃点资源的 NVA。 若要删除该 NVA,请先删除路由策略。

如果网络虚拟设备资源是通过合作伙伴业务流程软件部署的,请参阅合作伙伴文档以删除网络虚拟设备。

或者,可以运行以下 PowerShell 命令来删除网络虚拟设备。

找到要删除的 NVA 的 Azure 资源组。 Azure 资源组通常与部署虚拟 WAN 中心的资源组不同。 确保 NVA 资源的虚拟中心属性对应于要删除的 NVA。 以下示例假定订阅中的所有 NVA 都具有不同的名称。 如果有多个同名 NVA,请确保收集与要删除的 NVA 关联的信息。

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHub删除 NVA。

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

可以从 Azure CLI 执行相同的一系列步骤。

- 找到要删除的 NVA 的 Azure 资源组。 Azure 资源组通常与部署虚拟 WAN 中心的资源组不同。 确保 NVA 资源的虚拟中心属性对应于要删除的 NVA。

az network virtual-appliance list - 删除 NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

若要详细了解虚拟 WAN,请参阅虚拟 WAN 概述文章。