你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

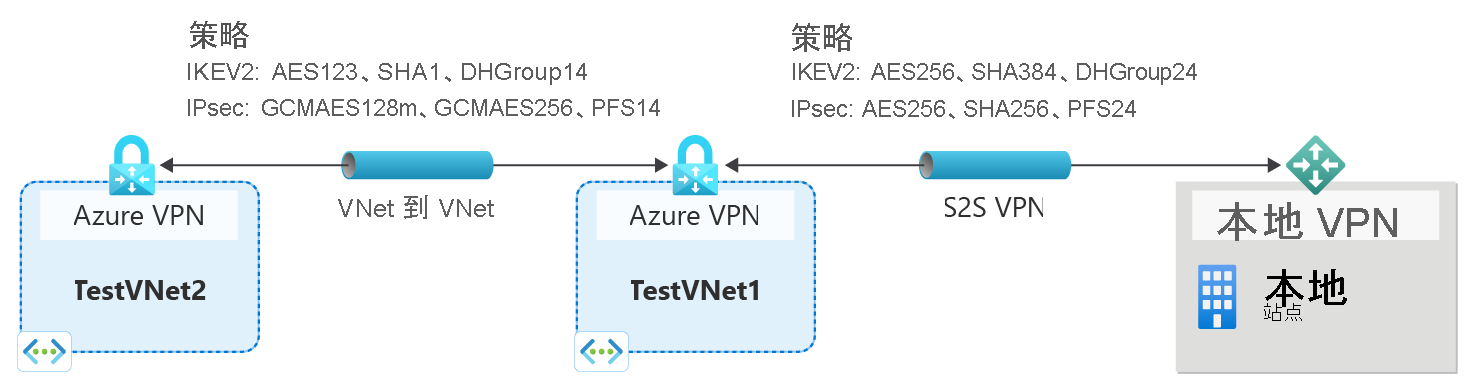

本文分步讲解了如何使用 Azure 门户为 VPN 网关的站点到站点 VPN 连接或 VNet 到 VNet 连接配置 IPsec/IKE 策略。 以下各部分帮助你创建和配置 IPsec/IKE 策略,并将该策略应用于新的或现有的连接。

工作流

本文中的说明可帮助你设置和配置 IPsec/IKE 策略,如下图所示。

- 创建虚拟网络和 VPN 网关。

- 创建用于跨界连接的本地网关,或用于 VNet 到 VNet 的连接的另一虚拟网络和网关。

- 创建连接(IPsec 或 VNet2VNet)。

- 在连接资源上配置/更新/删除 IPsec/IKE 策略。

策略参数

IPsec 和 IKE 协议标准支持采用各种组合的各种加密算法。 请参阅关于加密要求和 Azure VPN 网关,了解如何据此确保跨界的和 VNet 到 VNet 的连接满足符合性或安全性要求。 请注意以下事项:

- IPsec/IKE 策略仅适用于以下网关 SKU:

- VpnGw1~5 和 VpnGw1AZ~5AZ

- Standard 和 HighPerformance

- 只能为一个给定的连接指定一个策略组合。

- 必须指定 IKE(主模式)和 IPsec(快速模式)的所有算法和参数。 不允许指定部分策略。

- 请查阅 VPN 设备供应商规范,确保本地 VPN 设备支持该策略。 如果策略不兼容,则无法建立 S2S 或 VNet 到 VNet 连接。

加密算法和密钥强度

下表列出了受支持的可配置加密算法和密钥强度。

| IPsec/IKEv2 | 选项 |

|---|---|

| IKEv2 加密 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 完整性 | SHA384、SHA256、SHA1、MD5 |

| DH 组 | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、无 |

| IPsec 加密 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、无 |

| IPsec 完整性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS 组 | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、无 |

| 快速模式 SA 生存期 | (可选;如果未指定,则使用默认值) 秒(整数;最小值为 300,默认值为 27,000) KB(整数;最小值为 1,024,默认值为 10,2400,000) |

| 流量选择器 |

UsePolicyBasedTrafficSelectors($True 或 $False,但可选;如果未指定,则使用默认值 $False) |

| DPD 超时 | 秒(整数;最小值为 9,最大值为 3,600,默认值为 45) |

本地 VPN 设备配置必须匹配或者包含你在 Azure IPsec 或 IKE 策略上指定的以下算法和参数:

- IKE 加密算法(主模式,阶段 1)

- IKE 完整性算法(主模式,阶段 1)

- DH 组(主模式,阶段 1)

- IPsec 加密算法(快速模式,阶段 2)

- IPsec 完整性算法(快速模式,阶段 2)

- PFS 组(快速模式,阶段 2)

- 流量选择器(如果使用

UsePolicyBasedTrafficSelectors) - SA 生存期(不需要匹配的本地规范)

如果使用 GCMAES 作为 IPsec 加密算法,则必须为 IPsec 完整性选择相同的 GCMAES 算法和密钥长度。 例如,对这两者使用 GCMAES128。

在算法和密钥表中:

- IKE 对应于主模式或阶段 1。

- IPsec 对应于快速模式或阶段 2。

- DH 组指定在主模式或阶段 1 中使用的 Diffie-Hellman 组。

- PFS 组指定在快速模式或阶段 2 中使用的 Diffie-Hellman 组。

在 Azure VPN 网关上,IKE 主模式 SA 生存期固定为 28,800 秒。

UsePolicyBasedTrafficSelectors是连接上的可选参数。 如果在连接上将UsePolicyBasedTrafficSelectors设置为$True,则会将 VPN 网关配置为连接到基于策略的本地 VPN 防火墙。如果启用

UsePolicyBasedTrafficSelectors,请确保 VPN 设备已使用本地网络(本地网关)前缀与 Azure 虚拟网络前缀的所有组合定义了匹配的(而不是任意到任意的)流量选择器。 VPN 网关接受远程 VPN 网关建议的任何流量选择器,无论 VPN 网关上采用了哪种配置。例如,如果本地网络前缀为 10.1.0.0/16 和 10.2.0.0/16,虚拟网络前缀为 192.168.0.0/16 和 172.16.0.0/16,则需指定以下流量选择器:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

有关基于策略的流量选择器的详细信息,请参阅将 VPN 网关连接到多个基于策略的本地 VPN 设备。

将超时设置为较短的时长会导致 IKE 更主动地重新生成密钥。 这可能会导致连接在某些实例中看起来是断开的。 在本地位置离 VPN 网关所在的 Azure 区域较远时,或者物理链接条件可能会导致数据包丢失时,你可能不希望出现这种情况。 我们通常建议将超时设置为 30 至 45 秒。

注意

IKEv2 完整性同时用于完整性和 PRF(伪随机函数)。 如果指定的 IKEv2 加密算法为 GCM*,则 IKEv2 完整性中传递的值将仅用于 PRF,并且会隐式将 IKEv2 完整性设置为 GCM*。 在所有其他情况下,在 IKEv2 完整性中传递的值将同时用于 IKEv2 完整性和 PRF。

Diffie-Hellman 组

下表列出了自定义策略支持的相应 Diffie-Hellman 组:

| Diffie-Hellman 组 | DHGroup | PFSGroup | 密钥长度 |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 位 MODP |

| 2 | DHGroup2 | PFS2 | 1024 位 MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 位 MODP |

| 19 | ECP256 | ECP256 | 256 位 ECP |

| 20 | ECP384 | ECP384 | 384 位 ECP |

| 24 | DHGroup24 | PFS24 | 2048 位 MODP |

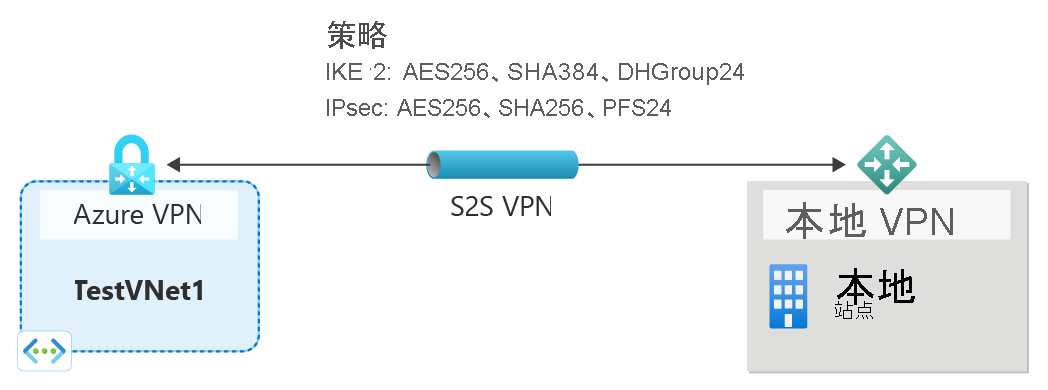

使用自定义策略创建 S2S VPN 连接

本部分分步介绍了如何创建采用 IPsec/IKE 策略的站点到站点 VPN 连接。 以下步骤将创建下图中所示的连接。 此图中的本地站点表示 Site6。

步骤 1:为 TestVNet1 创建虚拟网络、VPN 网关和本地网络网关

创建以下资源。 有关步骤,请参阅创建站点到站点 VPN 连接。

使用以下值创建虚拟网络 TestVNet1。

- 资源组: TestRG1

- 名称:TestVNet1

- 区域: (美国)美国东部

- IPv4 地址空间: 10.1.0.0/16

- 子网 1 名称:FrontEnd

- 子网 1 地址范围:10.1.0.0/24

- 子网 2 名称:BackEnd

- 子网 2 地址范围:10.1.1.0/24

使用以下值创建虚拟网络网关 VNet1GW。

- 名称: VNet1GW

- 区域:美国东部

- 网关类型:VPN

- VPN 类型:基于路由

- SKU:VpnGw2AZ

- 代系:第 2 代

- 虚拟网络: VNet1

- 网关子网地址范围: 10.1.255.0/27

- 公共 IP 地址类型:基本或标准

- 公共 IP 地址:新建

- 公共 IP 地址名称:VNet1GWpip

- 启用主动-主动模式:已禁用

- 配置 BGP:已禁用

步骤 2:配置本地网络网关和连接资源

使用以下值创建本地网络网关资源 Site6。

- 名称:Site6

- 资源组: TestRG1

- 位置: 美国东部

- 本地网关 IP 地址:5.4.3.2(仅示例值 - 使用本地设备的 IP 地址)

- 地址空间 10.61.0.0/16、10.62.0.0/16(仅示例值)

从虚拟网络网关,使用以下值添加与本地网络网关的连接。

- 连接名称:VNet1toSite6

- 连接类型:IPsec

- 本地网络网关: Site6

- 共享密钥:abc123(示例值 - 必须与使用的本地设备密钥匹配)

- IKE 协议:IKEv2

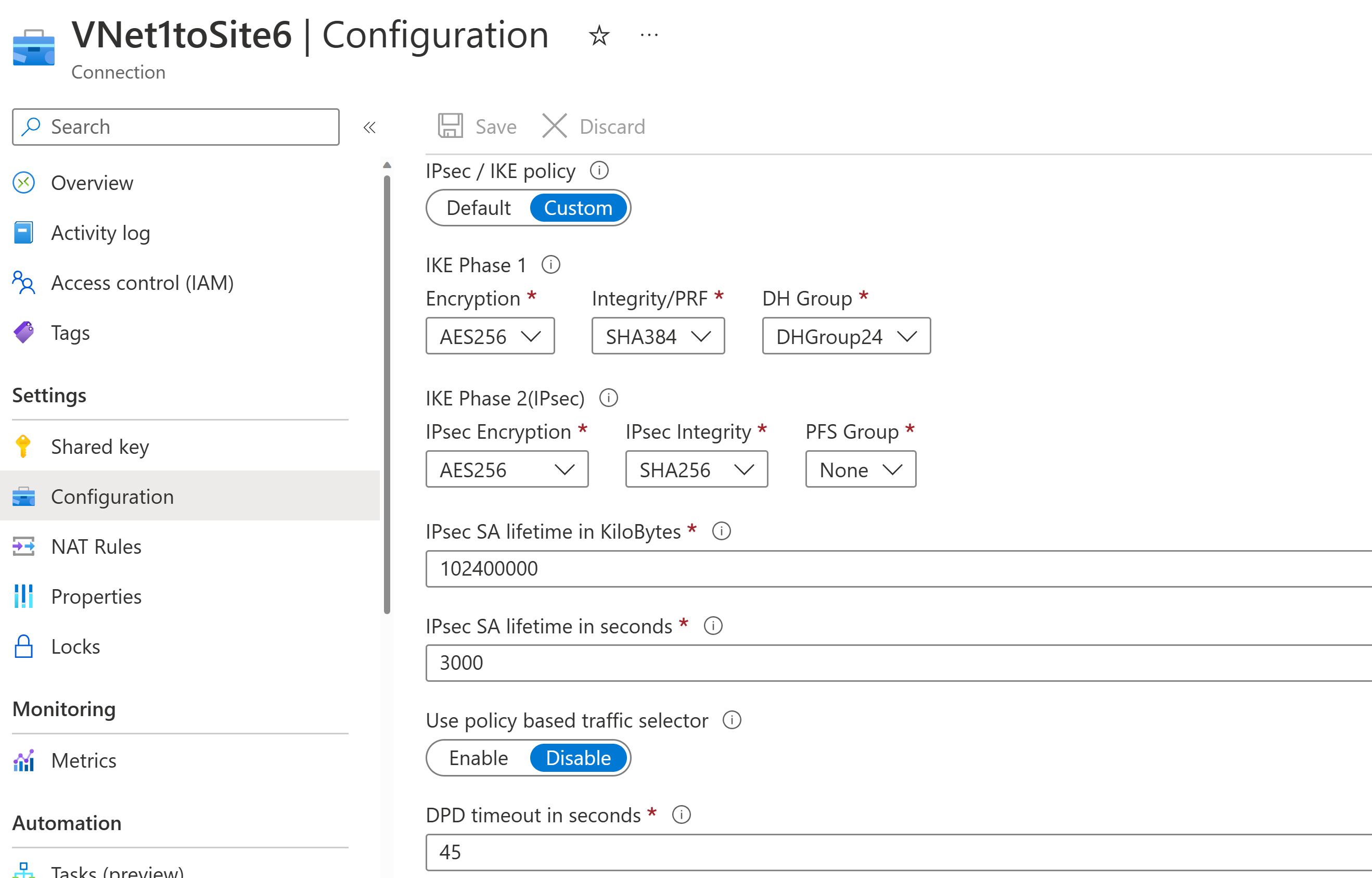

步骤 3:在 S2S VPN 连接上配置自定义 IPsec/IKE 策略

配置采用以下算法和参数的自定义 IPsec/IKE 策略:

- IKE 阶段 1:AES256、SHA384、DHGroup24

- IKE 阶段 2 (IPsec):AES256、SHA256、PFS 无

- IPsec SA 生存期(以 KB 为单位):102400000

- IPsec SA 生存期(以秒为单位):30000

- DPD超时:45 秒

转到创建的“连接”资源 VNet1toSite6。 打开“配置”页面。 选择“自定义”IPsec/IKE 策略以显示所有配置选项。 以下屏幕截图根据列表显示配置:

如果将 GCMAES 用于 IPsec,必须为 IPsec 加密和完整性使用相同的 GCMAES 算法和密钥长度。 例如,以下屏幕截图为 IPsec 加密和 IPsec 完整性都指定了 GCMAES128:

如果要启用 Azure VPN 网关以连接到基于策略的本地 VPN 设备,可以为“使用基于策略的流量选择器”选项选择“启用”。

选择所有选项后,选择“保存”以提交对连接资源所做的更改。 策略将在大约一分钟内实施。

重要

对连接指定 IPsec/IKE 策略后,Azure VPN 网关将仅发送或接收对特定连接采用指定的加密算法和密钥强度的 IPsec/IKE 提议。 确保连接的本地 VPN 设备使用或接受确切策略组合,否则无法建立 S2S VPN 隧道。

“基于策略的流量选择器”和“DPD 超时”选项可以使用“默认”策略指定,无需使用自定义 IPsec/IKE 策略。

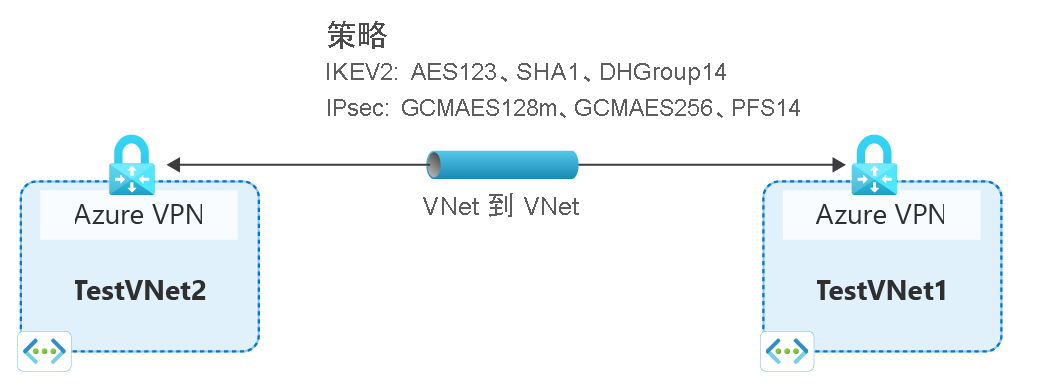

使用自定义策略创建 VNet 到 VNet 连接

创建采用 IPsec/IKE 策略的 VNet 到 VNet 连接时,其步骤与创建 S2S VPN 连接的步骤类似。 必须完成创建 S2S VPN 连接中的前面部分,才能创建和配置 TestVNet1 和 VPN 网关。

步骤 1:为 TestVNet2 创建虚拟网络、VPN 网关和本地网络网关

请使用创建 VNet 到 VNet 连接一文中的步骤创建 TestVNet2 并创建到 TestVNet1 的 VNet 到 VNet 连接。

示例值:

虚拟网络 TestVNet2

- 资源组:TestRG2

- 名称:TestVNet2

- 区域:(美国)美国西部

- IPv4 地址空间:10.2.0.0/16

- 子网 1 名称:FrontEnd

- 子网 1 地址范围:10.2.0.0/24

- 子网 2 名称:BackEnd

- 子网 2 地址范围:10.2.1.0/24

VPN 网关:VNet2GW

- 名称:VNet2GW

- 区域:美国西部

- 网关类型: VPN

- VPN 类型:基于路由

- SKU:VpnGw2AZ

- 代系:第 2 代

- 虚拟网络:TestVNet2

- 网关子网地址范围:10.2.255.0/27

- 公共 IP 地址类型:基本或标准

- 公共 IP 地址:新建

- 公共 IP 地址名称:VNet2GWpip

- 启用主动-主动模式: 已禁用

- 配置 BGP:已禁用

步骤 2:配置 VNet 到 VNet 连接

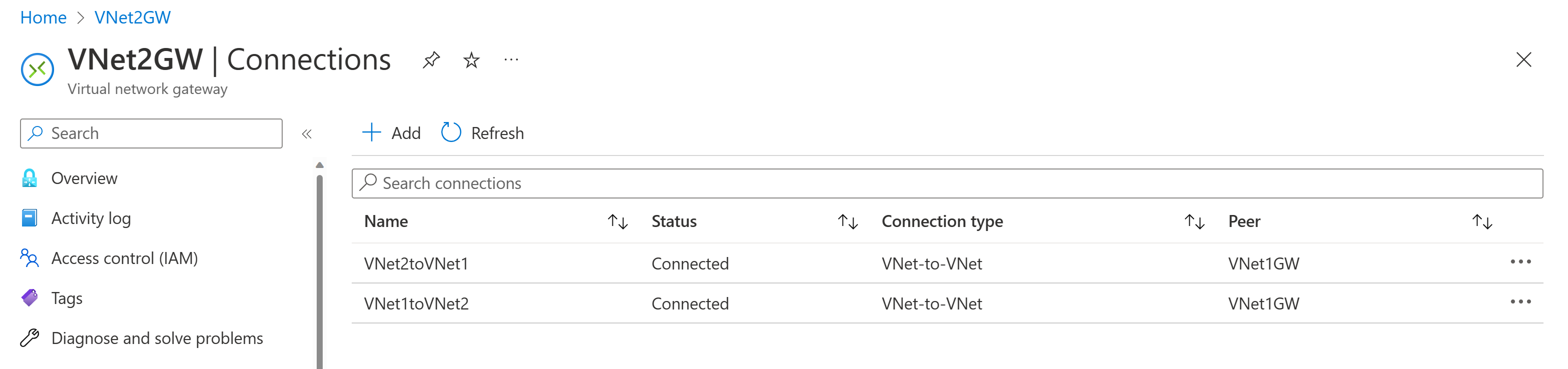

添加从 VNet1GW 网关到 VNet2GW 网关的 VNet 到 VNet 连接,该连接名为 VNet1toVNet2。

接下来,添加从 VNet2GW 网关到 VNet1GW 网关的 VNet 到 VNet 连接 VNet2toVNet1。

添加连接后,你会看到 VNet 到 VNet 连接,如 VNet2GW 资源中的以下屏幕截图所示:

步骤 3:在 VNet1toVNet2 上配置自定义 IPsec/IKE 策略

从 VNet1toVNet2 连接资源转到“配置”页。

对于“IPsec/IKE 策略”,请选择“自定义”以显示自定义策略选项。 选择具有相应密钥长度的加密算法。 此策略不需要与你为 VNet1toSite6 连接创建的上一策略匹配。

示例值:

- IKE 阶段 1:AES128、SHA1、DHGroup14

- IKE 阶段 2 (IPsec):GCMAES128、GCMAES128、PFS2048

- IPsec SA 生存期(以 KB 为单位):102400000

- IPsec SA 生存期(以秒为单位):14400

- DPD超时:45 秒

选择页面顶部的“保存”,以将策略更改应用于连接资源。

步骤 4:在 VNet2toVNet1 上配置自定义 IPsec/IKE 策略

将同一策略应用于 VNet2toVNet1 连接。 否则,IPsec/IKE VPN 隧道会因为策略不匹配而无法连接。

重要

对连接指定 IPsec/IKE 策略后,Azure VPN 网关将仅发送或接收对特定连接采用指定的加密算法和密钥强度的 IPsec/IKE 提议。 确保两个连接的 IPsec 策略相同,否则无法建立 VNet 到 VNet 的连接。

完成这些步骤后,将在几分钟内建立连接,你会得到以下网络拓扑。

从连接中删除自定义策略

- 若要从连接中删除自定义策略,请转到连接资源。

- 在“配置”页上,将“IPse/IKE 策略”从“自定义”更改为“默认”。 这会删除之前在连接上指定的所有自定义策略,并在此连接上还原默认的 IPsec/IKE 设置。

- 选择“保存”以在连接上删除自定义策略,并还原默认 IPsec/IKE 设置。

IPsec/IKE 策略常见问题解答

若要查看常见问题,请转到 VPN 网关常见问题解答的“IPsec/IKE 策略”部分。

后续步骤

若要详细了解基于策略的流量选择器,请参阅连接多个基于策略的本地 VPN 设备。