Defender for Cloud Apps 如何保护你的 Azure 环境

Azure 是一家 IaaS 提供商,使组织能够在云中托管和管理其整个工作负载。 除了利用云中基础结构的好处外,组织最关键的资产可能会受到威胁。 暴露的资产包括具有潜在敏感信息的存储实例、运行某些关键应用程序的计算资源、端口以及允许访问组织的虚拟专用网。

将 Azure 连接到 Defender for Cloud Apps,通过监视管理和登录活动、通知可能的暴力攻击、恶意使用特权用户帐户和异常删除虚拟机,来帮助你保护资产并检测潜在威胁。

主要威胁

- 滥用云资源

- 帐户被盗用和内部威胁

- 数据泄露

- 资源配置错误和访问控制不足

Defender for Cloud Apps 如何保护你的环境

使用内置策略和策略模板控制 Azure

可以使用以下内置策略模板来检测潜在威胁并向你发出通知:

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 | 来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 已离职用户执行的活动(需要 Microsoft Entra ID 作为 IdP) 多次失败的登录尝试 异常管理活动 异常的多个存储删除活动(预览) 多个删除虚拟机活动 异常的多个虚拟机创建活动(预览) |

有关创建策略的详细信息,请参阅创建策略。

自动执行治理控制

除了监视潜在威胁之外,你还可以应用并自动执行以下 Azure 治理操作,来修复检测到的威胁:

| 类型 | 操作 |

|---|---|

| 用户治理 | - 发出警报时通知用户(通过 Microsoft Entra ID) - 要求用户再次登录(通过 Microsoft Entra ID) - 暂停用户(通过 Microsoft Entra ID) |

有关修复应用威胁的更多信息,请参阅治理连接的应用。

实时保护 Azure

查看保护外部用户并与之协作以及阻止和防止敏感数据下载到非管理的或有风险的设备的最佳做法。

将 Azure 连接到 Microsoft Defender for Cloud Apps

本部分提供使用应用连接器 API 将 Microsoft Defender for Cloud Apps 连接到现有 Azure 帐户的说明。 通过此连接,可以实现对 Azure 使用的可见性和控制。 有关 Defender for Cloud Apps 如何保护 Azure 的信息,请参阅保护 GCP。

注意

- 要将 Azure 连接到 Microsoft Defender for Cloud Apps,用户必须是 Azure AD 中的安全管理员。

- Defender for Cloud Apps 显示所有订阅中的活动。

- 当用户在 Azure 中执行活动时,将在 Defender for Cloud Apps 中填充用户帐户信息。

- 目前,Defender for Cloud Apps 仅监视 ARM 活动。

如何将 Azure 连接到 Defender for Cloud Apps:

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。

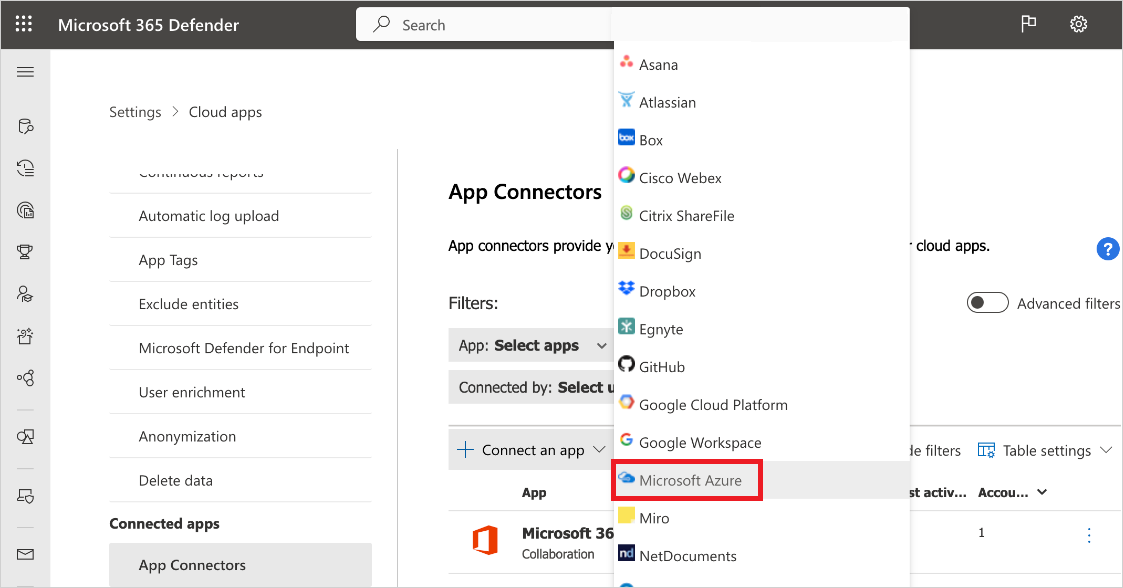

在“应用连接器”页面中,选择“+ 连接应用”,然后选择“Microsoft Azure”。

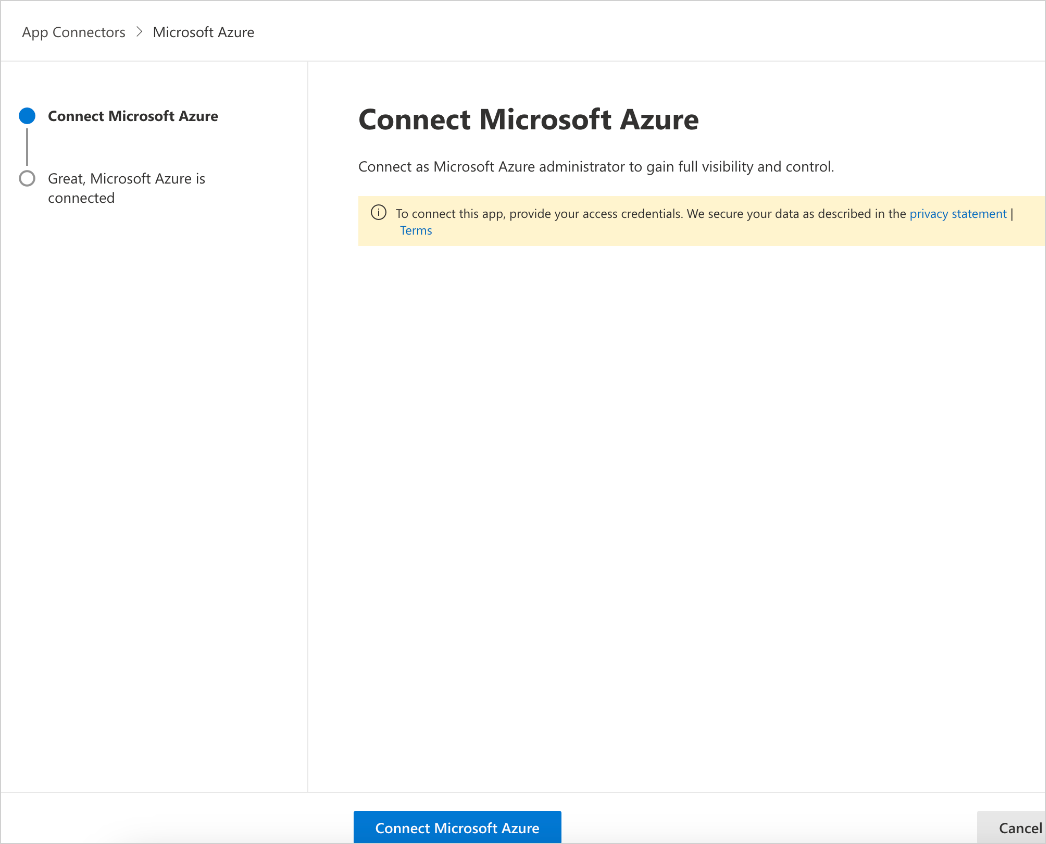

在“连接 Microsoft Azure”页面,选择“连接 Microsoft Azure”。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。 确保连接的应用连接器为已连接状态。

注意

连接 Azure 之后,将从中拉取数据。 随后你便会看到那里的数据。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。