Microsoft 365 中的帐户管理

Microsoft 在自动化大多数 Microsoft 365 操作的系统和控制方面投入了大量资金,同时有意限制服务人员直接访问服务器和客户数据的需求。 人类管理服务,软件运行服务。 此结构使 Microsoft 能够大规模管理 Microsoft 365,并将内部和外部威胁的风险降到最低。 Microsoft 采用访问控制的前提是每个人都对 Microsoft 365 服务和客户数据构成潜在威胁。 因此,零长期访问 (ZSA) 原则为 Microsoft 365 使用的整个访问控制结构奠定了基础。

默认情况下,Microsoft 人员对组织的任何 Microsoft 365 环境或客户数据拥有零永久特权访问权限。 只有通过强大的检查和审批系统,服务团队人员才能通过狭窄的操作和时间范围获得特权访问权限。 通过此系统,Microsoft 可以显著降低 Microsoft 365 服务人员和攻击者获取未经授权的访问或对 Microsoft 服务和客户造成恶意或意外伤害的可能性。

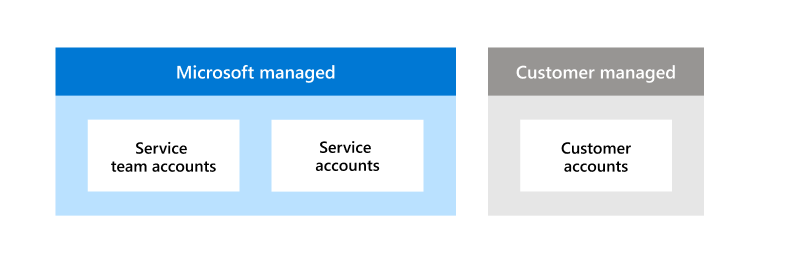

帐户类型

Microsoft 365 使用三类帐户满足所有组织任务和业务职能:服务团队帐户、服务帐户和客户帐户。 管理这些帐户是 Microsoft 与客户的共同责任。 Microsoft 管理服务团队和服务帐户,这些帐户用于操作和支持 Microsoft 产品和服务。 客户帐户由客户管理,允许他们定制帐户访问权限以满足其内部访问控制要求。 在此模型中,Microsoft 公司帐户将被视为客户帐户,并由 Microsoft 管理。

Microsoft 托管的帐户

服务团队帐户 由 Microsoft 365 服务团队开发和维护 Microsoft 365 服务的人员使用。 这些帐户不具有对 Microsoft 365 服务的长期特权访问权限,而是可用于请求临时和受限特权访问来执行指定的作业功能。 并非每个服务团队帐户都可以执行相同的操作,使用基于角色的访问控制 (RBAC) 强制实施职责分离。 角色确保服务团队成员及其帐户仅具有执行特定作业职责所需的最低访问权限。 此外,服务团队帐户不能属于多个角色,这些角色可以充当其自己的操作的审批者。

在通过自动化进程与其他服务通信时,Microsoft 365 服务使用服务帐户进行身份验证。 正如仅向服务团队帐户授予执行特定人员工作职责所需的最低访问权限一样,服务帐户仅被授予其预期目的所需的最低访问权限。 此外,还有多种类型的服务帐户旨在满足特定需求。 一个 Microsoft 365 服务可能有多个服务帐户,每个帐户要执行不同的角色。

客户管理的帐户

客户帐户 用于访问 Microsoft 365 服务,是每个客户唯一负责的帐户。 客户有责任在其组织中创建和管理帐户,以维护安全的环境。 客户帐户的管理是通过Microsoft Entra ID完成的,或者与 本地 Active Directory (AD) 联合完成。 每个客户都有一组他们必须满足的独特访问控制要求,客户帐户授予每个客户满足其个人需求的能力。 客户帐户无法访问其客户组织外部的任何数据。

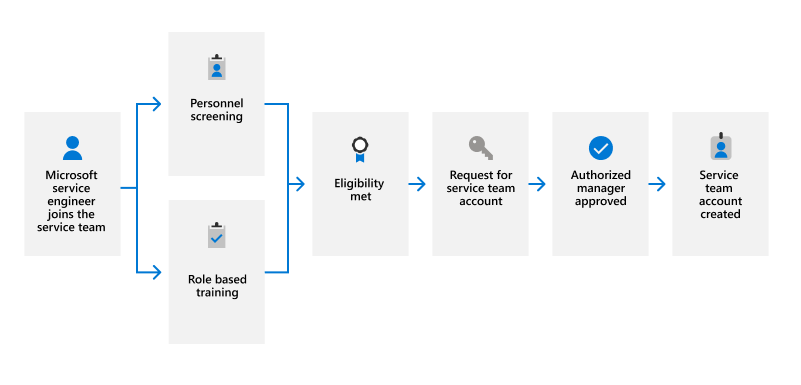

服务团队帐户管理

Microsoft 365 使用名为 Identity Management (IDM) 的帐户管理系统在其整个生命周期内管理服务团队帐户。 IDM 结合使用自动验证流程和管理审批来强制实施与服务团队帐户访问相关的安全要求。

服务团队成员不会自动获得服务团队帐户,他们必须首先满足资格要求并获得授权经理的批准。 要获得服务团队帐户的资格,服务团队人员至少必须经过职前人员筛选、云背景检查,并完成所有标准和必需的基于角色的培训。 根据方案,可能需要其他资格要求。 满足所有资格要求后,可以请求服务团队帐户,并且必须得到授权经理的批准。

IDM 还负责跟踪维护服务团队帐户所需的定期重新筛选和培训。 Microsoft 云后台检查必须每两年完成一次,并且必须每年审查一次所有培训材料。 如果这些要求之一在到期日期之前未满足,则其资格将被撤销,并自动禁用服务团队帐户。

此外,服务团队帐户资格会通过 人员转移和终止自动更新。 人力资源信息系统 (HRIS 中所做的更改) 触发 IDM 采取措施,具体操作因情况而异。 转移到另一个服务团队的人员将为其资格设置到期日期,并且维护资格的请求必须由服务团队成员提交并得到其新经理的批准。 被解雇的人员会自动撤销所有资格,其服务团队帐户在最后一天被禁用。 可以针对非自愿终止发出帐户吊销的紧急请求。

默认情况下,服务团队帐户对用于定期故障排除的广泛系统元数据的读取访问权限有限。 此外,基线服务团队帐户无法请求对 Microsoft 365 或客户数据的特权访问权限。 必须发出另一个请求,以便将服务团队帐户添加到允许服务团队成员请求提升的权限以执行特定任务和操作的角色。