Microsoft 365 服务工程师访问控制

零长期访问 (ZSA) 意味着 Microsoft 服务团队人员无权访问 Microsoft 365 生产环境或客户数据。 当 Microsoft 服务团队成员出于任何原因想要更新服务或访问客户数据时,他们必须提交一个请求来证明这一需求,并获得授权经理的批准。 在大规模情况下,手动提供和删除维护 Microsoft 365 服务所需的访问权限是不可行的,因此 Microsoft 已开发出一种自动化解决方案来管理所需的特权访问。

密码箱

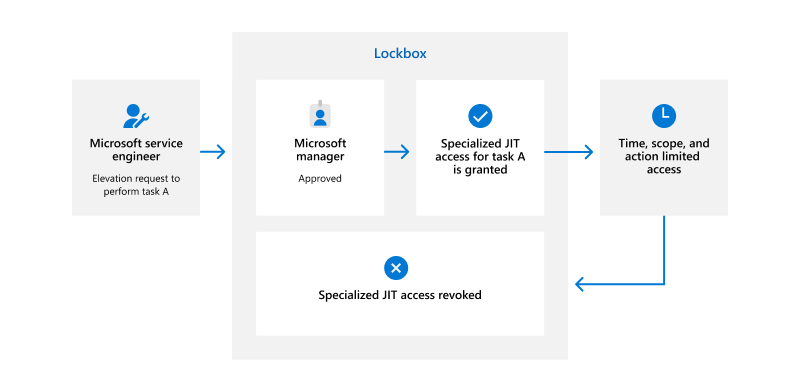

对 Microsoft 365 系统和客户数据的所有访问均由密码箱中转,密码箱是一种访问控制系统,它使用实时 (JIT) 和 Just-Enough-Access (JEA) 模型,为服务工程师提供对指定 Microsoft 365 服务和数据的临时特权访问权限。 此外,所有请求和操作都记录用于审核目的,并且可以使用 Office 365 管理活动 API 和安全与合规中心进行访问。

在 Microsoft 服务工程师连接到任何 Microsoft 365 系统或访问客户数据之前,他们必须通过密码箱提交访问请求。 仅当满足某些条件时,才能批准此请求:

- 服务工程师满足 服务团队帐户的资格要求,

- 它们属于与请求中的工作关联的密码箱角色,

- 请求的访问时间不超过允许的最大时间,

- 他们有合法的商业理由,

- 他们想要访问的请求资源在其工作范围内,并且

- 他们得到经理的批准

密码箱满足并验证所有条件后,将授予临时访问权限以执行请求的特定操作。 请求的时间过后,将吊销访问权限。

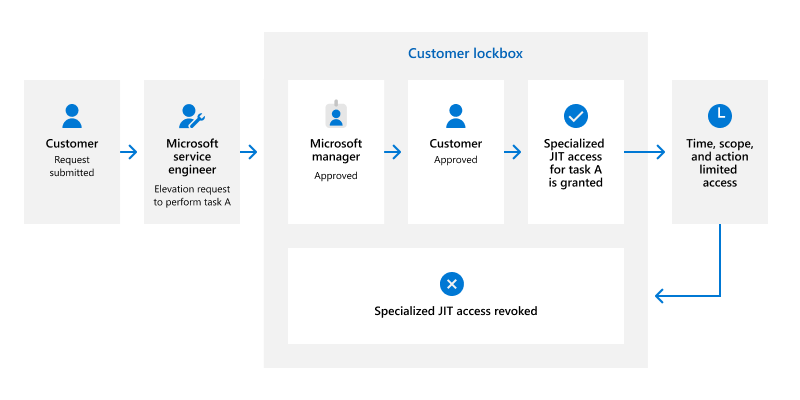

此外,如果客户许可并启用 客户密码箱 功能,则 Microsoft 服务工程师对访问客户数据的任何尝试都必须得到客户租户中的管理员的额外批准。 客户和 Microsoft 都可能需要访问客户数据。 例如,客户引发的事件可能需要访问其数据才能解决问题,或者当 Microsoft 需要数据访问权限来应用特定更新时。

客户没有任何工具可以发起客户密码箱请求;他们必须向 Microsoft 提交需要提出客户密码箱请求的票证。 Microsoft 服务工程师提出的客户密码箱请求必须由 Microsoft 经理和客户租户中的授权管理员批准。

密码箱角色

若要强制实施职责分离和最低特权原则,服务工程师必须属于对应于他们在团队中的角色的“密码箱”角色。 密码箱角色在标识管理工具中进行管理,并定义服务团队成员可以通过密码箱请求流程批准的权限和操作。 服务团队人员必须请求成为密码箱角色的成员,并获得管理层的批准。 如果获得批准,则员工的服务团队帐户将放置在 Active Directory (AD) 和Microsoft Entra ID 强制实施的安全组中。

受约束的管理接口

服务工程师使用两个管理接口来执行管理任务:从安全管理员工作站 (SAW) 通过安全的终端服务网关 (TSG) 和远程 PowerShell 进行远程桌面。 在这些管理界面中,基于已批准的密码箱请求和软件策略的访问控制对执行哪些应用程序以及可用的命令和 cmdlet 施加了重大限制。

远程桌面

使用远程桌面管理其服务的服务团队成员必须从 SAW 进行连接,这是由 Microsoft 专门为此用例而专门设计和制造的笔记本电脑。 Microsoft 与供应商合作构建 SAW,创建一个短而安全的供应链。 SAW 使用经过强化的操作系统,这些操作系统配置为限制除定义的管理任务所需的功能之外的所有功能。 这些限制包括禁用所有 USB 端口、严格的应用程序访问列表、删除电子邮件访问、限制 Internet 浏览以及强制实施非活动屏幕保护程序锁定。 Microsoft 访问控制系统会定期检查 SAW 计算机,以确保它们符合最新的安全控制措施,如果确定这些计算机不符合要求,则会自动禁用这些计算机。

服务工程师一次只能连接到一个 TSG,不允许多个会话。 但是,TSG 允许 Microsoft 365 服务团队管理员连接到多个服务器,每个服务器只有一个并发会话,以便管理员能够有效地执行其职责。 服务团队管理员对 TSG 本身没有任何权限。 TSG 仅用于强制实施多重身份验证 (MFA) 和加密要求。 服务团队管理员通过 TSG 连接到特定服务器后,特定服务器将强制实施每个管理员一个会话限制。

Microsoft 365 人员的使用限制、连接和配置要求由 Active Directory 组策略确定。 这些策略包括以下 TSG 特征:

- 仅使用 经过 FIPS 140-2 验证的加密

- 会话在处于非活动状态 15 分钟后断开连接

- 会话在 24 小时后自动注销

与 TSG 的连接还需要使用单独的物理智能卡进行 MFA。 服务工程师为各种平台颁发了不同的智能卡,机密管理平台可确保凭据的安全存储。 TSG 使用 Active Directory 组策略来控制谁可以登录到远程服务器、允许的会话数和空闲超时设置。

远程 PowerShell

除了使用专门配置的 TSG 进行远程访问外,具有“服务工程师操作密码箱”角色的服务团队人员还可以使用远程 PowerShell 访问生产服务器上的某些管理功能。 若要使用此访问权限,必须授权用户进行只读 (调试) 访问 Microsoft 365 生产环境。 特权提升的启用方式与使用密码箱进程为 TSG 启用的方式相同。

对于远程访问,每个数据中心都有一个负载均衡的虚拟 IP,用作单一访问点。 可用的远程 PowerShell cmdlet 基于身份验证期间获取的访问声明中标识的权限级别。 这些 cmdlet 提供使用此方法进行连接的用户可访问的唯一管理功能。 远程 PowerShell 限制了工程师可用的命令范围,并且基于通过密码箱进程授予的访问权限级别。 例如,在 Exchange Online 中,Get-Mailbox cmdlet 可能可用,但 Set-Mailbox cmdlet 将不可用。

资源

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈