教程:调查风险用户

安全运营团队面临挑战,他们必须使用多个通常未连接的安全解决方案,在攻击面的所有维度上监视用户活动,包括可疑用户或其他用户。 虽然许多公司现在拥有搜寻团队来主动识别环境中的威胁,但要知道应该在海量数据中寻找哪些安全威胁,可能是一大挑战。 Microsoft Defender for Cloud Apps 已不要求创建复杂的关联规则,并允许查找跨越云端和本地网络的攻击。

为了帮助你识别用户身份,Microsoft Defender for Cloud Apps 在云端提供了用户实体行为分析 (UEBA)。 你可通过与 Microsoft Defender for Identity 集成而将 UEBA 扩展到本地环境,而此后你还可从它与 Active Directory 的本机集成中获得有关用户标识的上下文。

无论是触发器是你在 Defender for Cloud Apps 仪表板中看到的警报,还是第三方安全服务的信息,均可从 Defender for Cloud Apps 仪表板开始调查,深入探索风险用户。

本教程将介绍如何使用 Defender for Cloud Apps 来调查风险用户:

了解调查优先级评分

调查优先级评分是 Defender for Cloud Apps 提供给每个用户的评分,而它可让你知道某个用户相对于组织中其他用户的风险程度。 使用调查优先级评分来确定先调查哪些用户,从而同时检测恶意内部成员和外部攻击者在组织中的横向移动,而无须依赖标准的确定性检测。

每个 Microsoft Entra 用户均有动态的调查优先级分数,而该分数是基于 Defender for Identity 和 Defender for Cloud Apps 评估的数据生成的,且会根据最近的行为和影响不断进行更新。

Defender for Cloud Apps 会基于某些分析为每个用户生成用户配置文件,而这些分析会考虑一段时间内的安全警报和异常活动、对等组、预期用户活动以及任一特定用户可能会对业务或公司资产造成的影响。

如果活动相对于用户的基线是异常的,则进行评估和评分。 评分完成后,将针对用户活动,运行 Microsoft 的专有动态对等计算和机器学习,以计算每个用户的调查优先级。

根据调查优先级分数进行筛选可即时了解谁是真正的风险用户,直接验证每个用户造成的业务影响,并调查所有相关活动(无论是发起攻击、泄露数据还是充当内部威胁)。

Defender for Cloud Apps 使用以下指标来衡量风险:

警报评分:表示特定警报对每个用户造成的潜在影响的警报分数。 警报评分基于严重性、用户影响、警报普遍性(跨越组织中的用户和所有实体)。

活动评分:该活动评分可基于用户及其对等方的行为学习,确定特定用户执行特定活动的概率。 被识别为最不正常的活动会获得最高分。

为某一警报或活动选择调查优先级分数以便查看证据,而该证据说明了 Defender for Cloud Apps 是如何为此活动评分的。

注意

到 2024 年 8 月,我们将逐渐停用 Microsoft Defender for Cloud Apps 中的调查优先级分数增加警报。 本文所述的调查优先级分数和过程不受此更改的影响。

有关详细信息,请参阅调查优先级分数提高弃用时间线。

阶段 1:连接到要保护的应用

使用 API 连接器,将至少一个应用连接到 Microsoft Defender for Cloud Apps。 建议首先连接 Microsoft 365。

Microsoft Entra ID 应用会自动加入条件访问应用控制。

阶段 2:确定风险最大的用户

要确定谁是风险最大的用户,请在 Defender for Cloud Apps 中执行以下操作:

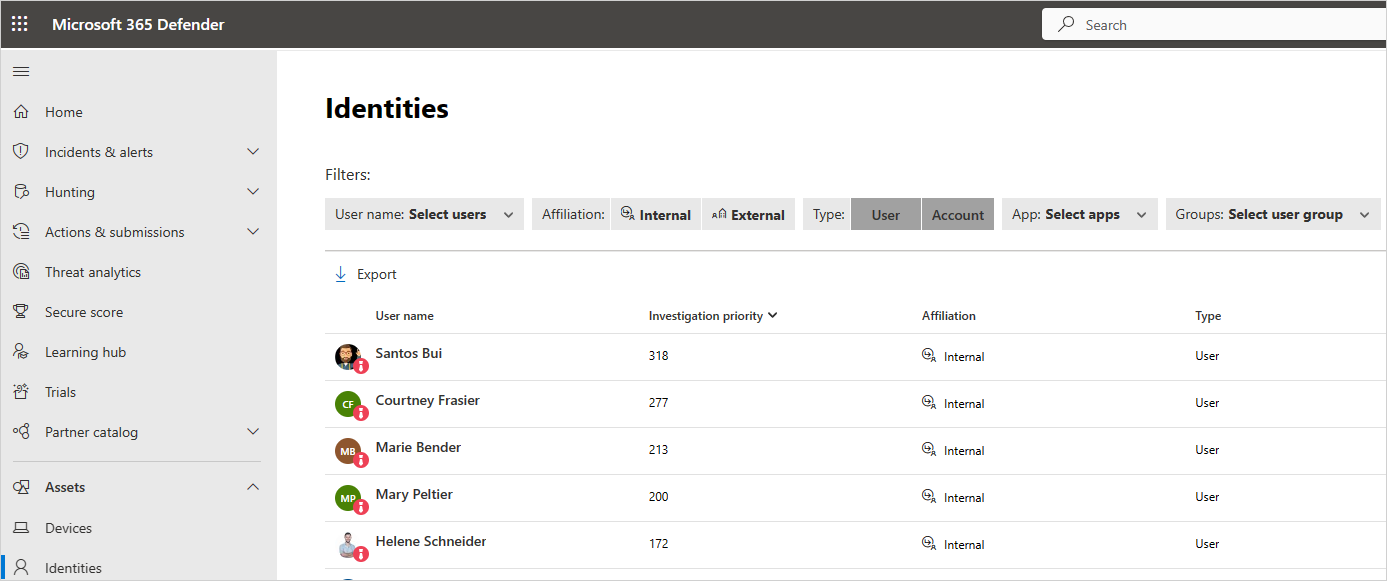

在 Microsoft Defender 门户的“资产”下,选择“标识”。 按 调查优先级对表进行排序。 然后逐个转到其用户页面来调查他们。

位于用户名旁边的调查优先级数字是所有用户在上一周的风险活动的总和。

选择用户右侧的三个点,然后选择“查看用户”页。

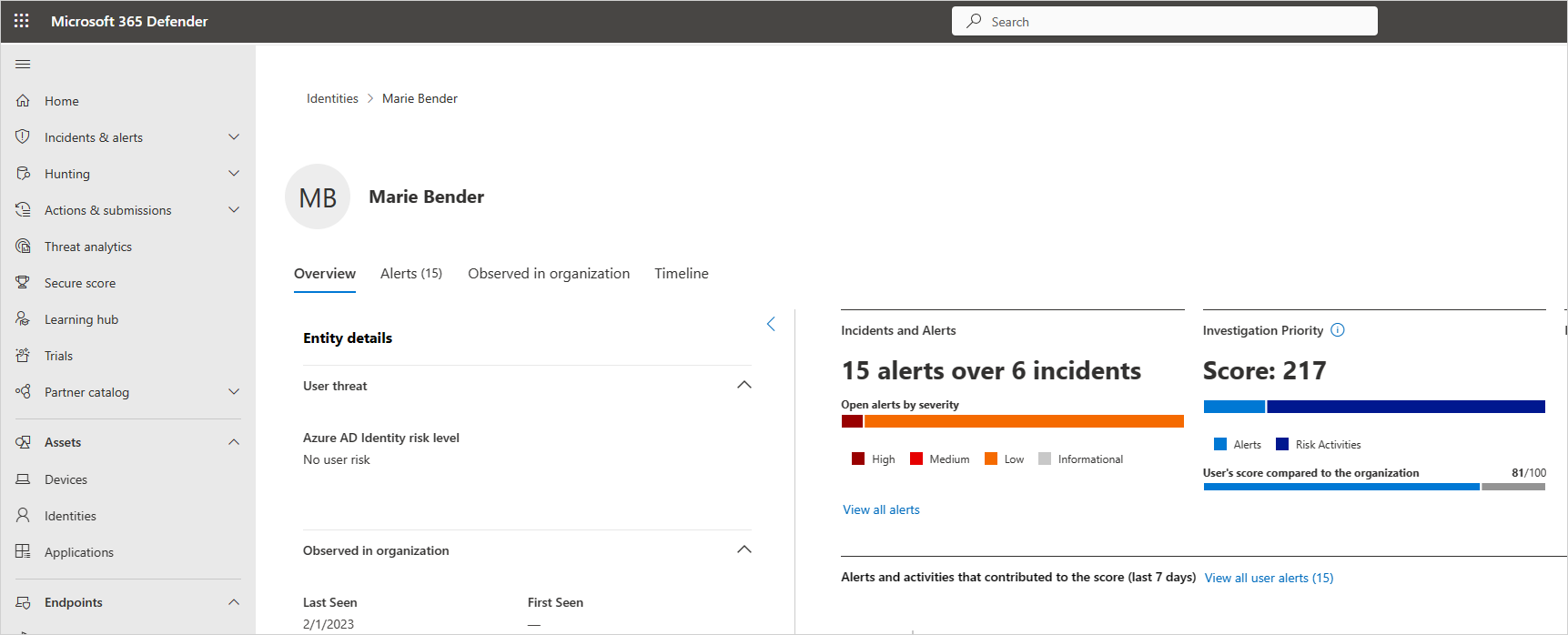

查看“用户详细信息”页面中的信息,以获取该用户的概述,并查看该用户是否在异常时间执行了异常活动。

用户与组织相比的评分表示用户在组织中排名的百分数 - 相对于组织中的其他用户而言,这些用户在应调查用户列表中的排名多高。 如果用户在组织内的风险用户排名中高于 90% 的用户,则此数字为红色。

用户详细信息页面有助于回答以下问题:

| 问题 | 详细信息 |

|---|---|

| 该用户是谁? | 查找有关此用户的基本详细信息以及系统对他们的了解,其中包括此用户在公司及其部门中的角色。 例如,此用户是否为经常在工作中执行异常活动的 DevOps 工程师? 或者,此用户是否为刚错过晋升机会的不满员工? |

| 用户是否存在风险? | 此员工的风险分数是多少,以及是否值得对其进行调查? |

| 用户给组织带来了哪些风险? | 向下滚动以调查与此用户相关的每个活动和警报,以便开始了解此用户表示的风险类型。 在时间线中,选择每一行可向下钻取到此活动或警报本身。 选择此活动旁边的数字,以便了解影响评分本身的证据。 |

| 组织中的其他资产存在什么风险? | 选择“横向移动路径”选项卡,了解攻击者可用于控制组织中的其他资产的路径。 例如,即便正在调查的用户使用了非敏感帐户,攻击者也可以利用与帐户的连接,来发现并尝试入侵网络中敏感帐户。 有关详细信息,请参阅使用横向移动路径。 |

注意

虽然“用户详细信息”页面提供了所有活动中设备、资源和帐户的信息,但调查优先级评分却包含过去 7 天内所有有风险的活动和警报的总和。

重置用户评分

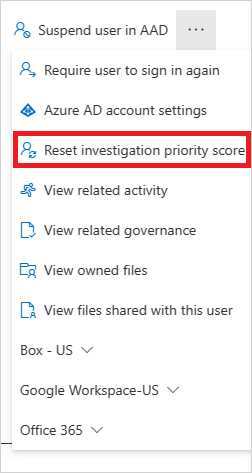

如果此用户被调查但未发现任何威胁安全的可疑行为,或是出于任何原因而希望重置此用户的调查优先级评分,则可手动执行以下操作:

在 Microsoft Defender 门户的“资产”下,选择“标识”。

选择被调查用户右侧的三个点,然后选择重置调查优先级分数。 此外,还可选择“查看用户”页面,然后通过“用户详细信息”页面中的三个点来选择重置调查优先级分数。

注意

只有调查优先级评分为非零的用户才能重置。

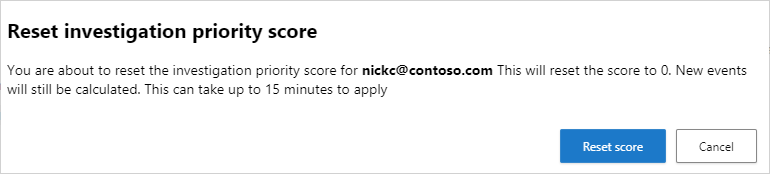

在确认窗口中选择“重置评分”。

阶段 3:进一步调查用户

某些活动可能不会自行触发警报,但可能会表明与其他活动综合在一起时出现了可疑事件。

调查用户时,应询问有关你看到的活动和警报的以下问题:

此员工是否有执行这些活动的正当业务理由? 例如,如果营销部门的人员正在访问代码库,或者开发部门的人员访问了财务数据库,则应跟进调查此员工,从而确保这是有意和正当的活动。

为什么此活动获得高分,而另一些活动则没有? 转到活动日志并将调查优先级设为已设置,从而了解哪些活动可疑。

例如,可根据在特定地理区域出现的所有活动的调查优先级进行筛选。 然后,你可以查看是否有其他活动存在风险,用户从何处连接,你可以轻松向下钻取,例如最近的非异常云端与本地活动,以便继续进行调查。

阶段 4:保护您的组织

如果经过调查,得出用户遭遇安全威胁的结论,请按使用以下步骤来缓解风险。

联系用户 – 使用与 Active Directory 中的 Defender for Cloud Apps 集成的用户联系信息,可以向下钻取到每个警报和活动,以解析用户身份。 确保用户熟悉活动。

直接从 Microsoft Defender 门户的 “标识 ”页中,选择被调查的用户的三个点,并选择是要求用户重新登录、暂停用户还是确认用户已泄露。

对于遭遇安全威胁的身份,可以要求用户重置密码,确保密码符合有关长度和复杂性的最佳做法准则。

如果向下钻取到警报,并确定活动不应触发警报,请在“活动抽屉”中选择“向我们发送反馈”链接,让我们可以在考虑到组织要求的情况下,确保对警报系统进行微调。

修正问题后,关闭警报。

另请参阅

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈