使用 Active Directory 联合身份验证服务 (AD FS) 作为标识提供者的任何 Web 应用部署条件访问应用控制 (IdP)

可以在 Microsoft Defender for Cloud Apps 中配置会话控件,以使用任何 Web 应用和任何非Microsoft IdP。 本文介绍如何将应用会话从 AD FS 路由到实时会话控制Defender for Cloud Apps。

对于本文,我们将使用 Salesforce 应用作为 Web 应用配置为使用Defender for Cloud Apps会话控件的示例。

先决条件

组织必须具有以下许可证才能使用条件访问应用控制:

- 预配置的 AD FS 环境

- Microsoft Defender for Cloud Apps

使用 SAML 2.0 身份验证协议的应用的现有 AD FS 单一登录配置

注意

此处的步骤适用于在受支持的 Windows Server 版本上运行的所有 AD FS 版本。

使用 AD FS 作为 IdP 为应用配置会话控件

使用以下步骤将 Web 应用会话从 AD FS 路由到Defender for Cloud Apps。

注意

可以使用以下方法之一配置 AD FS 提供的应用的 SAML 单一登录信息:

- 选项 1:上传应用的 SAML 元数据文件。

- 选项 2:手动提供应用的 SAML 数据。

在以下步骤中,我们将使用选项 2。

步骤 1: 获取应用的 SAML 单一登录设置

步骤 2:使用应用的 SAML 信息配置Defender for Cloud Apps

步骤 3: 创建新的 AD FS 信赖方信任和应用单一登录配置。

步骤 4:使用 AD FS 应用的信息配置Defender for Cloud Apps

步骤 5: 完成 AD FS 信赖方信任的配置

步骤 6:获取Defender for Cloud Apps中的应用更改

步骤 7: 完成应用更改

步骤 8:在 Defender for Cloud Apps 中完成配置

步骤 1:获取应用的 SAML 单一登录设置

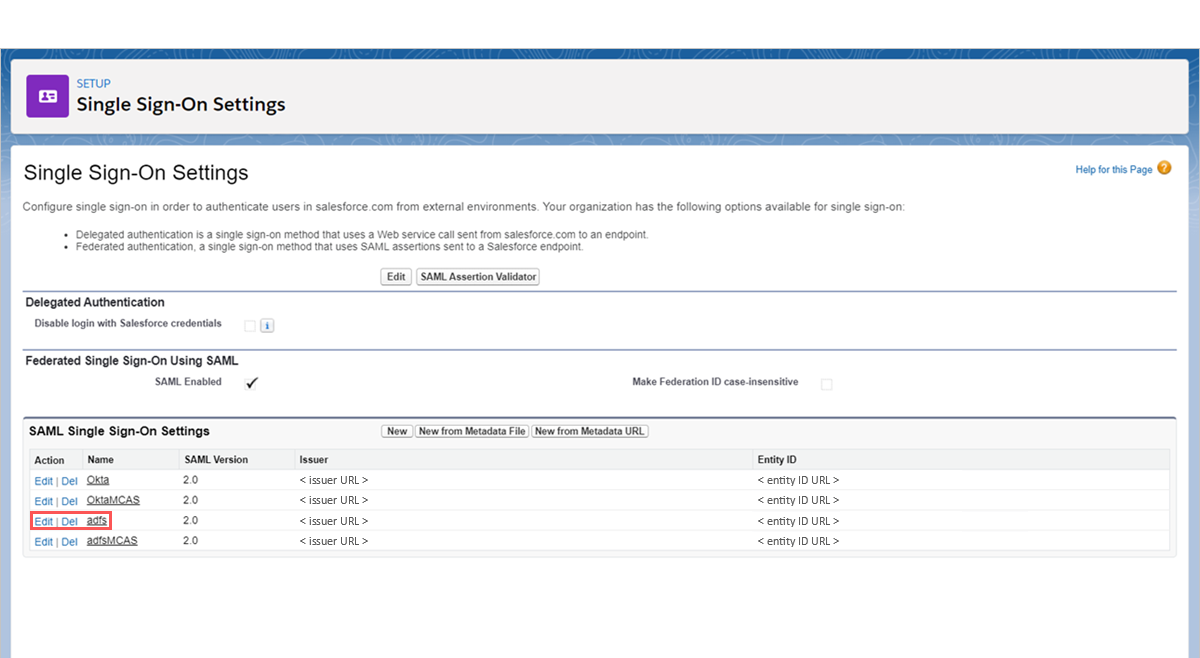

在 Salesforce 中,浏览到“ 设置>设置”“>标识>单个 Sign-On 设置”。

在 “单 Sign-On 设置”下,单击现有 AD FS 配置的名称。

在“SAML 单一登录设置”页面上,记下 Salesforce 登录 URL。 稍后在配置Defender for Cloud Apps时需要用到它。

注意

如果应用提供 SAML 证书,请下载证书文件。

步骤 2:使用应用的 SAML 信息配置Defender for Cloud Apps

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

在 “连接的应用”下,选择“ 条件访问应用控制应用”。

选择“ +添加”,然后在弹出窗口中选择要部署的应用,然后选择“ 启动向导”。

在 “应用信息 ”页上,选择“ 手动填写数据”,在 “断言使用者服务 URL ”中输入前面记录的 Salesforce 登录 URL ,然后单击“ 下一步”。

注意

如果应用提供 SAML 证书,请选择“ 使用 <app_name> SAML 证书 ”并上传证书文件。

步骤 3:创建新的 AD FS 信赖方信任和应用单一 Sign-On 配置

注意

若要限制最终用户停机时间并保留现有的已知良好配置,我们建议创建新的 信赖方信任 和 单 Sign-On 配置。 如果无法执行此操作,请跳过相关步骤。 例如,如果要配置的应用不支持创建多个 单 Sign-On 配置,请跳过创建新的单一登录步骤。

在 AD FS 管理控制台 的 信赖方信任下,查看应用的现有信赖方信任的属性,并记下设置。

在 “操作”下,单击“ 添加信赖方信任”。 除了必须是唯一名称的 Identifier 值外,还使用前面记录的设置配置新信任。 稍后配置 Defender for Cloud Apps 时需要此信任。

打开联合元数据文件并记下 AD FS SingleSignOnService 位置。 以后会用到此值。

注意

可以使用以下终结点访问联合元数据文件:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

下载标识提供者的签名证书。 以后会用到此值。

在 “服务>证书”下,右键单击“AD FS 签名证书”,然后选择“ 查看证书”。

在证书的详细信息选项卡上,单击“ 复制到文件 ”,然后按照 证书导出向导 中的步骤将证书导出为 Base-64 编码的 X.509 (。CER) 文件。

返回到 Salesforce,在现有的 AD FS 单一登录设置页上,记下所有设置。

创建新的 SAML 单一登录配置。 除了必须与信赖方信任标识符匹配的实体 ID 值外,还使用前面记下的设置配置单一登录。 稍后在配置Defender for Cloud Apps时需要用到它。

步骤 4:使用 AD FS 应用的信息配置Defender for Cloud Apps

返回到“Defender for Cloud Apps标识提供者”页,单击“下一步”继续。

在下一页上,选择“ 手动填写数据”,执行以下操作,然后单击“ 下一步”。

- 对于 “单一登录服务 URL”,请输入前面记下的 Salesforce 登录 URL 。

- 选择 “上传标识提供者的 SAML 证书 ”,并上传之前下载的证书文件。

在下一页上,记下以下信息,然后单击“ 下一步”。 稍后需要这些信息。

- Defender for Cloud Apps 单一登录 URL

- Defender for Cloud Apps 属性和值

注意

如果看到上传标识提供者Defender for Cloud Apps SAML 证书的选项,请单击链接以下载证书文件。 以后会用到此值。

步骤 5:完成 AD FS 信赖方信任的配置

返回 AD FS 管理控制台 ,右键单击之前创建的信赖方信任,然后选择 “编辑声明颁发策略”。

在“ 编辑声明颁发策略 ”对话框中的“ 颁发转换规则”下,使用下表中提供的信息完成创建自定义规则的步骤。

声明规则名称 自定义规则 McasSigningCert => issue(type="McasSigningCert", value="<value>");其中<value>是前面记录的 Defender for Cloud Apps 向导中的 McasSigningCert 值McasAppId => issue(type="McasAppId", value="<value>");是前面提到的Defender for Cloud Apps向导中的 McasAppId 值- 单击“ 添加规则”,在“ 声明规则模板 ”下选择“ 使用自定义规则发送声明”,然后单击“ 下一步”。

- 在 “配置规则” 页上,输入相应的 声明规则名称和 提供的 自定义规则 。

注意

这些规则是所配置的应用所需的任何声明规则或属性的补充。

返回“ 信赖方信任 ”页,右键单击之前创建的信赖方信任,然后选择“ 属性”。

在“终结点”选项卡上,选择“SAML 断言使用者终结点”,单击“编辑”,将“受信任的 URL”替换为前面记下的Defender for Cloud Apps单一登录 URL,然后单击“确定”。

如果下载了标识提供者的Defender for Cloud Apps SAML 证书,请在“签名”选项卡上,单击“添加并上传证书文件”,然后单击“确定”。

保存设置。

步骤 6:获取Defender for Cloud Apps中的应用更改

返回“Defender for Cloud Apps应用更改”页,执行以下操作,但不要单击“完成”。 稍后需要这些信息。

- 复制Defender for Cloud Apps SAML 单一登录 URL

- 下载Defender for Cloud Apps SAML 证书

步骤 7:完成应用更改

在 Salesforce 中,浏览到“ 设置>设置”“>标识>单个 Sign-On 设置”,并执行以下操作:

建议:创建当前设置的备份。

将“标识提供者登录 URL”字段值替换为前面记下Defender for Cloud Apps SAML 单一登录 URL。

上传之前下载的Defender for Cloud Apps SAML 证书。

单击保存。

注意

Defender for Cloud Apps SAML 证书的有效期为一年。 过期后,需要生成新证书。

步骤 8:在 Defender for Cloud Apps 中完成配置

- 返回到“Defender for Cloud Apps应用更改”页,单击“完成”。 完成向导后,此应用的所有关联登录请求都将通过条件访问应用控制进行路由。

相关内容

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。