实施攻击面减少规则

适用于:

实现攻击面减少规则会将第一个测试环移动到已启用的功能状态。

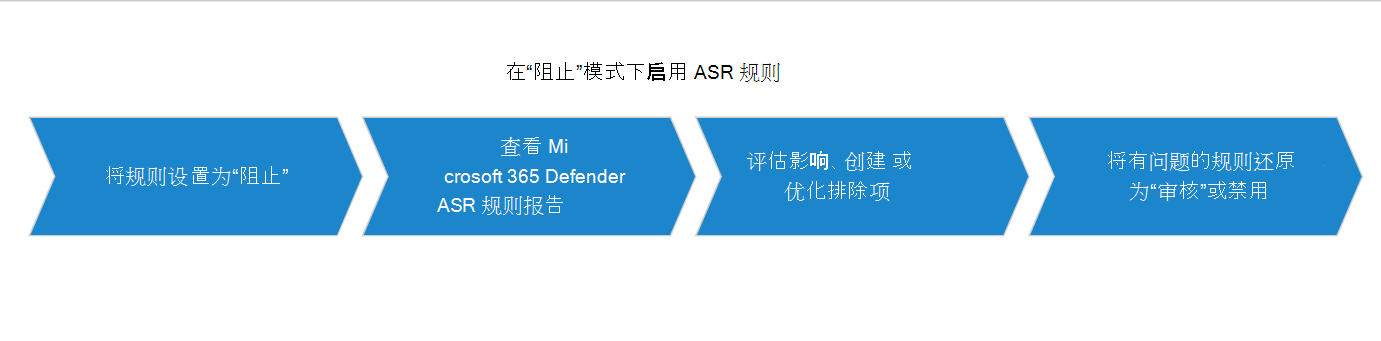

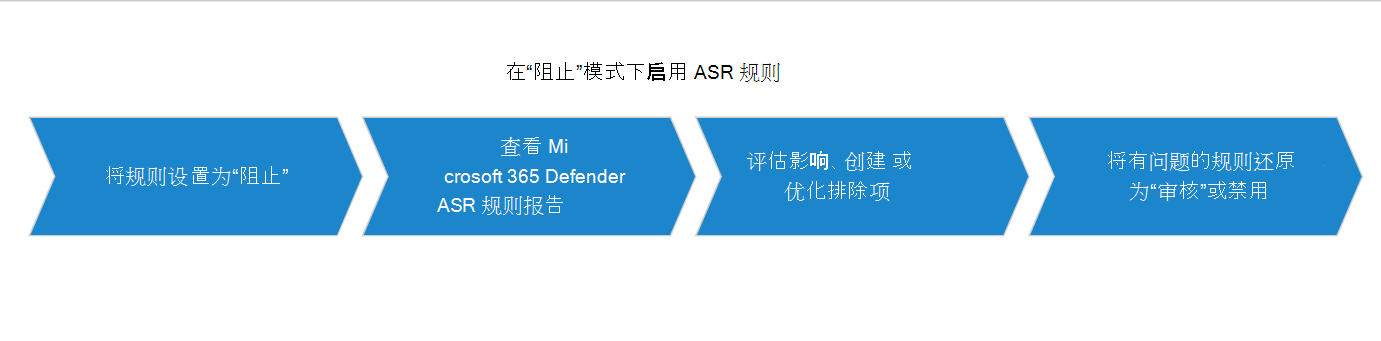

- 在审核模式下确定所有排除项后,开始将一些攻击面减少规则设置为“阻止”模式,从触发事件最少的规则开始。 请参阅 启用攻击面减少规则。

- 在 Microsoft Defender 门户中查看报告页;请参阅 Microsoft Defender for Endpoint 中的威胁防护报告。 此外,请查看支持者的反馈。

- 根据需要优化排除项或创建新的排除项。

- 将有问题的规则切换回审核。

备注

对于) 产生太多干扰 (规则的问题规则,最好创建排除项,而不是关闭规则或切换回审核。 必须确定最适合你的环境的内容。

提示

如果可用,请利用规则中的“警告模式”设置来限制中断。 在“警告”模式下启用攻击面减少规则可捕获触发的事件并查看其潜在中断,而不会实际阻止最终用户访问。 了解详细信息: 针对用户的警告模式。

警告模式实际上是“阻止”指令,但用户可以选择“取消阻止”给定流或应用的后续执行。 警告模式取消阻止每个设备、用户、文件和进程组合。 警告模式信息存储在本地,持续时间为 24 小时。

如果确信已正确配置环 1 的攻击面减少规则,则可以将部署范围扩大到下一个圈 (圈 n + 1) 。

对于每个后续环,部署过程(步骤 1 到 3)实质上是相同的:

- 在审核中测试规则

- 在Microsoft Defender门户中查看攻击面减少触发的审核事件

- Create排除项

- 审阅:根据需要优化、添加或删除排除项

- 将规则设置为“阻止”

- 在Microsoft Defender门户中查看报告页。

- Create排除项。

- 禁用有问题的规则或将其切换回审核。

在继续扩展攻击面减少规则部署时,你可能会发现自定义已启用的攻击面减少规则是必要的或有益的。

可以选择将文件和文件夹排除在受攻击面减少规则的评估中。 排除后,即使攻击面减少规则检测到文件包含恶意行为,也不会阻止文件运行。

例如,请考虑勒索软件规则:

勒索软件规则旨在帮助企业客户降低勒索软件攻击的风险,同时确保业务连续性。 默认情况下,勒索软件规则错误是谨慎行事,并防范尚未获得足够信誉和信任的文件。 需要再次强调的是,勒索软件规则仅根据数百万客户的使用指标,对尚未获得足够正信誉和流行率的文件触发。 通常,这些块是自行解析的,因为随着无问题的使用量的增加,每个文件的“信誉和信任”值都会递增升级。

在无法及时自行解决块的情况下,客户可以 自行承担风险 ,利用自助服务机制或基于 IOC) 的“允许列表”功能的入侵指示器 (来取消阻止文件。

警告

排除或取消阻止文件或文件夹可能会使不安全的文件运行并感染设备。 排除文件或文件夹可以严重削弱攻击面减少规则提供的保护。 将允许运行已被规则阻止的文件,并且不会记录任何报告或事件。

排除可以应用于允许排除的所有规则,或使用 每个规则排除项应用于特定规则。 可以为资源指定单个文件、文件夹路径或完全限定的域名。

仅当排除的应用程序或服务启动时,才会应用排除。 例如,如果为已在运行的更新服务添加排除项,则更新服务将继续触发事件,直到该服务停止并重新启动。

攻击面减少支持环境变量和通配符。 有关使用通配符的信息,请参阅在 文件名和文件夹路径或扩展排除列表中使用通配符。

如果在检测你认为不应检测到的文件的规则时遇到问题, 请使用审核模式来测试规则。

有关每个规则的详细信息,请参阅 攻击面减少规则参考 一文。

在组策略管理计算机上,打开 策略管理控制台。 右键单击要配置的组策略对象,然后选择“编辑”。

在 策略管理编辑器中, 计算机配置 并选择 管理模板。

将树展开到 Windows 组件>Microsoft Defender防病毒>Microsoft Defender攻击防护>攻击面减少。

双击“ 从攻击面减少规则中排除文件和路径” 设置,并将选项设置为 “已启用”。 选择“ 显示 ”,并在 “值名称 ”列中输入每个文件或文件夹。 在每个项的“值”列中输入 0。

警告

请勿使用引号,因为 “值名称 ”列或“ 值 ”列不支持引号。

在“开始”菜单中键入“PowerShell”,右键单击“Windows PowerShell”,并选择“以管理员身份运行”。

输入以下 cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"

继续使用 Add-MpPreference -AttackSurfaceReductionOnlyExclusions 向列表添加更多文件夹。

重要

使用 Add-MpPreference 将应用追加或添加到列表。

Set-MpPreference使用 cmdlet 将覆盖现有列表。

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 配置服务提供程序 (CSP) 添加排除项。

可以针对何时触发规则并阻止应用或文件自定义通知。 请参阅Windows 安全中心文章。

攻击面减少规则部署概述

规划攻击面减少规则部署

测试攻击面减少规则

操作攻击面减少规则

攻击面减少规则参考