操作攻击面减少规则

适用于:

完全部署攻击面减少规则后,必须有流程来监视和响应与 ASR 相关的活动。 活动包括:

管理 ASR 规则误报

任何威胁防护解决方案都可能发生误报/负值。 误报是指实体 ((如文件或进程) )被检测为恶意,但该实体实际上不是威胁。 相比之下,假负是一个实体,它未被检测为威胁,但是恶意的。 有关误报和误报的详细信息,请参阅:解决Microsoft Defender for Endpoint中的误报/负数

跟上 ASR 规则报告

一致、定期查看报告是维护攻击面减少规则部署和及时了解新出现威胁的重要方面。 你的组织应按与攻击面减少规则报告事件保持同步的节奏,安排对攻击面减少规则事件的评审。 根据组织的规模,评审可能是每日、每小时或持续监视。

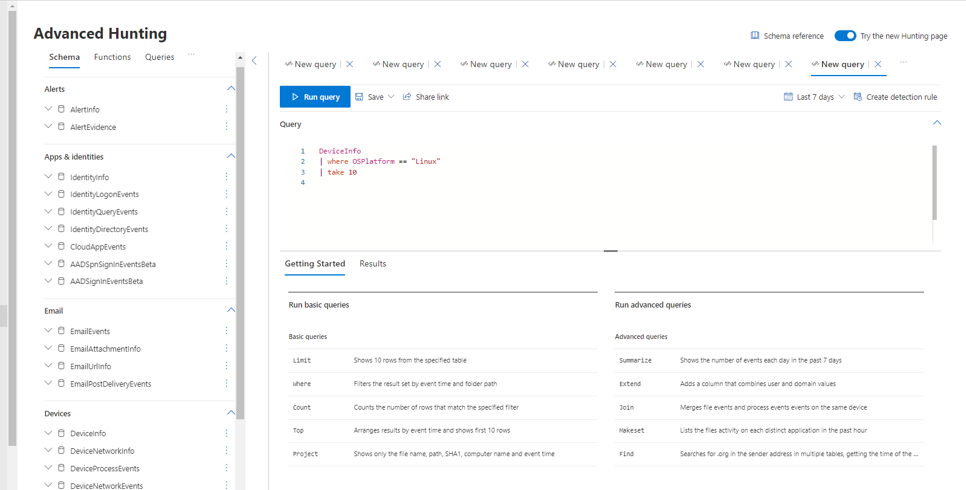

ASR 规则高级搜寻

Microsoft Defender XDR最强大的功能之一是高级搜寻。 如果不熟悉高级搜寻,请参阅: 使用高级搜寻主动搜寻威胁。

高级搜寻是一种基于查询 (Kusto 查询语言) 威胁搜寻工具,可让你浏览长达 30 天的捕获数据。 通过高级搜寻,可以主动检查事件,以查找感兴趣的指标和实体。 灵活访问数据有助于无约束搜寻已知威胁和潜在威胁。

通过高级搜寻,可以提取攻击面减少规则信息、创建报告,并获取有关给定攻击面减少规则审核或阻止事件的上下文的深入信息。

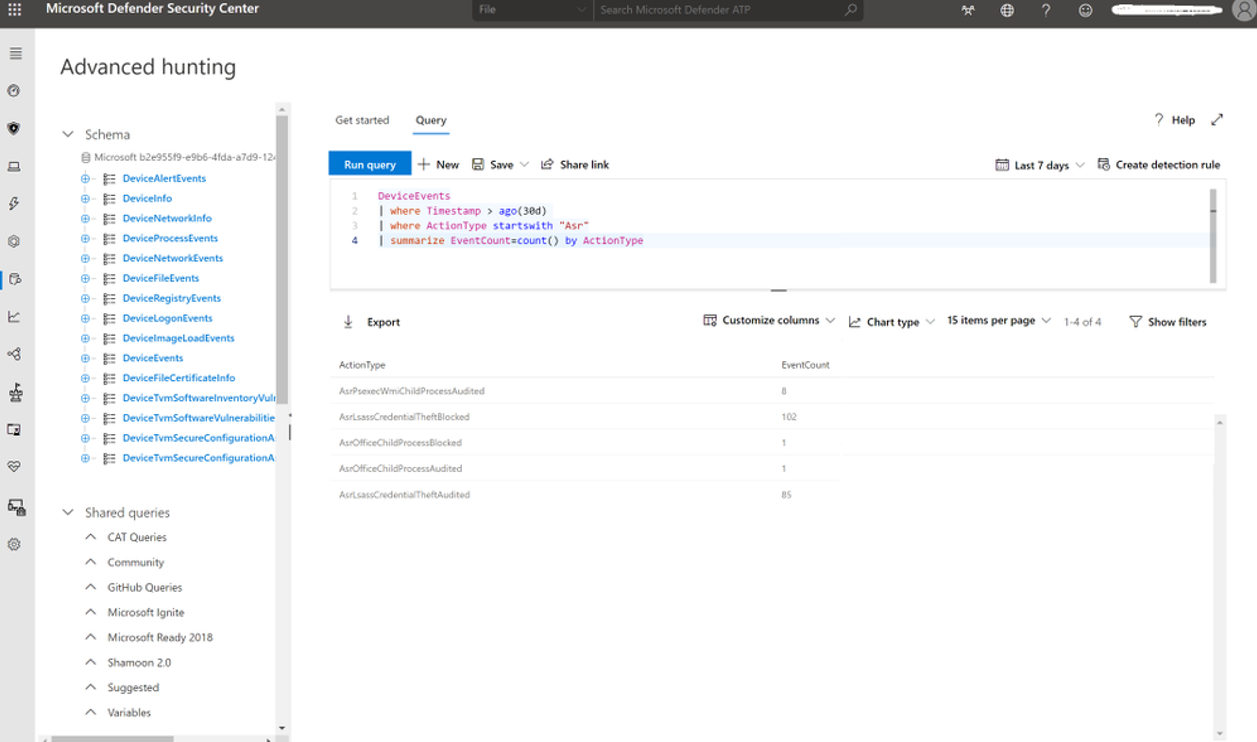

可以从Microsoft Defender门户的高级搜寻部分中的 DeviceEvents 表查询攻击面减少规则事件。 例如,以下查询显示如何将过去 30 天内具有攻击面减少规则的所有事件报告为数据源。 然后,该查询将按 ActionType 计数汇总,其中包含攻击面减少规则的名称。

在前进搜寻门户中显示的攻击面减少事件被限制为每小时看到的唯一进程。 攻击面减少事件的时间是在该小时内首次看到该事件的时间。

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

以上显示已为 AsrLsassCredentialTheft 注册了 187 个事件:

- 102(已阻止)

- 85(已审核)

- AsrOfficeChildProcess 的两个事件 (1 个用于审核,1 个事件用于块)

- AsrPsexecWmiChildProcessAudited 的八个事件

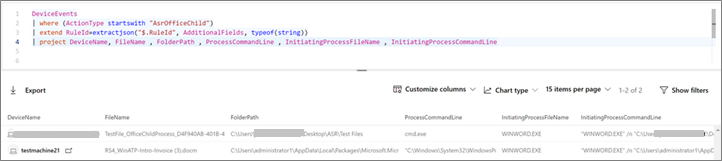

如果要专注于 AsrOfficeChildProcess 规则并获取有关实际文件和所涉及的进程的详细信息,请更改 ActionType 的筛选器,并将汇总行替换为所需字段的投影 (在本例中为 DeviceName、FileName、FolderPath 等 ) 。

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

高级搜寻的真正好处是,你可以根据自己的喜好调整查询。 通过调整查询,你可以查看所发生事件的确切情况,无论你是要查明单个计算机上的某些内容,还是想要从整个环境中提取见解。

有关搜寻选项的详细信息,请参阅: 揭秘攻击面减少规则 - 第 3 部分。

此部署集合中的文章

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。