步骤 2:将设备配置为使用代理连接到 Defender for Endpoint 服务

适用于:

希望体验 Defender for Endpoint? 注册免费试用版。

重要

不支持为仅 IPv6 流量配置的设备。

根据操作系统,可以自动配置用于 Microsoft Defender for Endpoint 的代理。 可以使用自动发现、自动配置文件或特定于在设备上运行的 Defender for Endpoint 服务静态的方法。

- 对于 Windows 设备,请参阅本文) (配置设备代理和 Internet 连接设置 。

- 对于 Linux 设备,请参阅 在 Linux 上为静态代理发现配置 Microsoft Defender for Endpoint。

- 对于 macOS 设备,请参阅 mac 上的 Microsoft Defender for Endpoint。

Defender for Endpoint 传感器需要Microsoft Windows HTTP (WinHTTP) 来报告传感器数据并与 Defender for Endpoint 服务通信。 嵌入式 Defender for Endpoint 传感器使用 LocalSystem 帐户在系统上下文中运行。

提示

如果使用正向代理作为 Internet 的网关,则可以使用网络保护 来调查在转发代理后面发生的连接事件。

配置 WinHTTP 设置独立于 Windows Internet () WinINet 浏览代理设置 (请参阅 WinINet 与 WinHTTP) 。 它只能使用以下发现方法发现代理服务器:

自动发现方法:

透明代理

Web 代理自动发现协议 (WPAD)

注意

如果在网络拓扑中使用透明代理或 WPAD,则不需要特殊的配置设置。

手动静态代理配置:

基于注册表的配置

使用 netsh 命令配置的 WinHTTP:仅适用于稳定拓扑中的桌面 (例如:同一代理后面的公司网络中桌面)

注意

Microsoft Defender 防病毒和 EDR 代理可以单独设置。 在以下各节中,请注意这些区别。

使用基于注册表的静态代理设置手动配置代理服务器

为 Defender for Endpoint 检测和响应配置基于注册表的静态代理, (EDR) 传感器报告诊断数据并与 Defender for Endpoint 服务通信(如果不允许计算机直接连接到 Internet)。

注意

始终确保应用最新更新,以确保成功连接到 Defender for Endpoint 服务。

静态代理设置可通过组策略 (GP) 进行配置,应配置组策略值下的两个设置。 组策略在管理模板中可用。

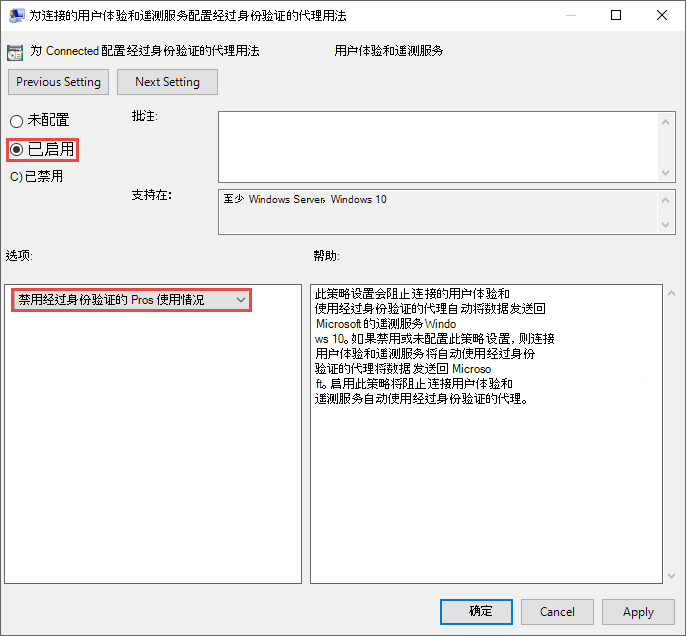

管理模板 > Windows 组件 > 数据收集和预览版本 > 为连接的用户体验和遥测服务配置经过身份验证的代理用法。

将其设置为 “已启用 ”,然后选择“ 禁用经过身份验证的代理用法”。

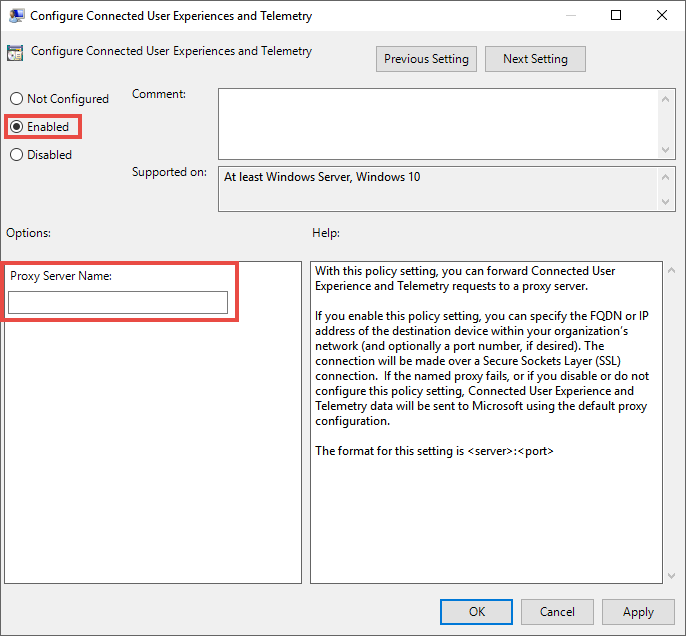

管理模板 > Windows 组件 > 数据收集和预览版本 > 配置连接的用户体验和遥测:

输入代理信息。

| 组策略 | 注册表项 | 注册表项 | 值 |

|---|---|---|---|

| 为连接的用户体验和遥测服务配置经过身份验证的代理用法 | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| 配置连接的用户体验和遥测 | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port 例如: 10.0.0.6:8080 (REG_SZ) |

注意

如果在其他完全脱机的设备上使用TelemetryProxyServer设置,这意味着操作系统无法连接联机证书吊销列表或 Windows 更新,则必须添加值为 的其他1注册表设置PreferStaticProxyForHttpRequest。

的 PreferStaticProxyForHttpRequest 父注册表路径位置为 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection。

以下命令可用于在正确的位置插入注册表值:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

前面提到的注册表值仅从 MsSense.exe 及更高版本或版本及更高版本10.8210.*10.8049.*开始适用。

为 Microsoft Defender 防病毒配置静态代理

Microsoft Defender 防病毒 云提供的保护 提供近乎即时的自动保护,以抵御新的和新出现的威胁。 当 Microsoft Defender 防病毒是活动反恶意软件解决方案,EDR 处于阻止模式时,自定义指示器需要连接,当非Microsoft解决方案未执行阻止时,EDR 会提供回退选项。

使用管理模板中提供的组策略配置静态代理:

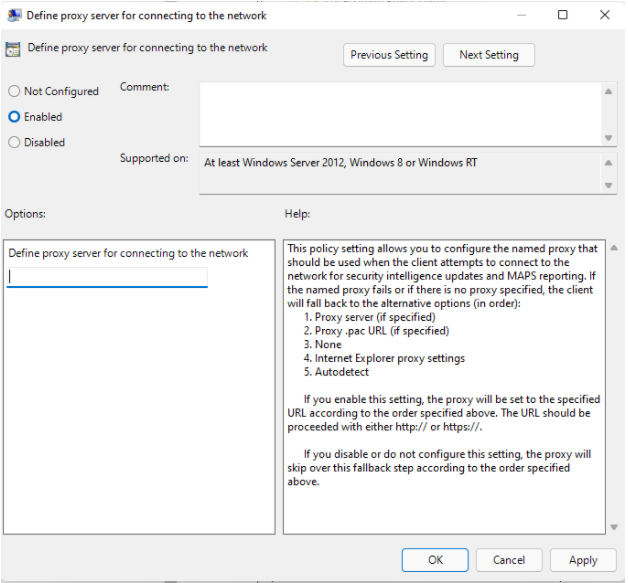

管理模板 > Windows 组件 > Microsoft Defender 防病毒 > 定义用于连接到网络的代理服务器。

将其设置为 Enabled 并定义代理服务器。 URL 必须具有

http://或https://。 有关 支持的版本https://,请参阅 管理 Microsoft Defender 防病毒更新。在注册表项

HKLM\Software\Policies\Microsoft\Windows Defender下,策略将注册表值ProxyServer设置为REG_SZ。注册表值

ProxyServer采用以下字符串格式:<server name or ip>:<port>例如,

http://10.0.0.6:8080

注意

如果在其他完全脱机的设备上使用静态代理设置,这意味着操作系统无法连接联机证书吊销列表或 Windows 更新,则需要添加具有 DWORD 值2的其他注册表设置SSLOptions。 的 SSLOptions 父注册表路径位置为 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet。 有关 的详细信息, SSLOptions请参阅 云保护。

出于复原能力和云提供保护的实时性质,Microsoft Defender 防病毒会缓存最后一个已知工作代理。 确保代理解决方案不执行 SSL 检查,因为这样会中断安全的云连接。

Microsoft Defender 防病毒不使用静态代理连接到 Windows 更新或Microsoft更新来下载更新。 相反,它会使用系统范围的代理(如果配置为使用 Windows 更新),或者使用根据配置的 回退顺序配置的内部更新源。 如有必要,可以使用 管理模板 > Windows 组件 > Microsoft Defender 防病毒 > 定义代理自动配置 (.pac) 连接到网络。 如果需要设置具有多个代理的高级配置,请使用 管理模板 > Windows 组件 > Microsoft Defender 防病毒 > 定义地址 来绕过代理服务器,并阻止 Microsoft Defender 防病毒对这些目标使用代理服务器。

可以将 PowerShell 与 cmdlet 配合使用 Set-MpPreference 来配置以下选项:

ProxyBypassProxyPacUrlProxyServer

使用 netsh 命令手动配置代理服务器

使用 netsh 配置系统范围的静态代理。

注意

此配置会影响所有应用程序,包括与默认代理一 WinHTTP 起使用的 Windows 服务。

打开提升的命令行:

- 转到 “开始”菜单 并键入

cmd。 - 右键单击“命令提示符”,然后选择“以管理员身份运行”。

- 转到 “开始”菜单 并键入

输入以下命令,再按 Enter:

netsh winhttp set proxy <proxy>:<port>例如:

netsh winhttp set proxy 10.0.0.6:8080若要重置

winhttp代理,请输入以下命令,然后按 Enter:netsh winhttp reset proxy

若要了解详细信息。,请参见 Netsh 命令语法、上下文和格式。

运行以前基于 MMA 的解决方案的 Windows 设备

对于运行 Windows 7、Windows 8.1、Windows Server 2008 R2 和未升级到统一代理且使用 Microsoft Monitoring Agent (也称为 Log Analytics 代理) 连接到 Defender for Endpoint 服务的设备,可以使用系统范围的代理设置,或者将代理配置为通过代理或日志分析网关进行连接。

- 将代理配置为使用代理: 代理配置

- 将 Azure Log Analytics (以前称为 OMS 网关) 设置为充当代理或中心: Azure Log Analytics 代理

后续步骤

步骤 3:验证客户端与 Microsoft Defender for Endpoint 服务 URL 的连接

相关文章

- 断开连接的环境、代理和 Microsoft Defender for Endpoint

- 使用组策略设置配置和管理 Microsoft Defender 防病毒

- 载入 Windows 设备

- 排查 Microsoft Defender for Endpoint 载入问题

- 将无法访问 Internet 的设备载入到 Microsoft Defender for Endpoint

提示

想要了解更多信息? 在技术社区中与 Microsoft 安全社区互动: Microsoft Defender for Endpoint 技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈