解决 Microsoft Defender for Endpoint 中的误报/漏报

适用于:

- Defender for Endpoint 计划 1

- Defender for Endpoint 计划 2

- Microsoft Defender 防病毒

平台

- Windows

在终结点保护解决方案中,误报是一个实体,例如检测到并标识为恶意的文件或进程,即使该实体实际上不是威胁。 假负是未检测到为威胁的实体,即使它实际上是恶意的。 任何威胁防护解决方案(包括 Defender for Endpoint)都可能发生误报/负值。

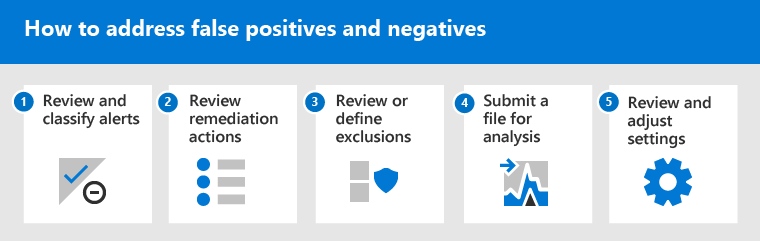

幸运的是,可以采取步骤来解决和减少此类问题。 如果看到 Defender for Endpoint 出现误报/负值,安全操作可以按照以下步骤采取措施解决这些问题:

如果在执行本文所述的任务后仍遇到误报/负值问题,则可以获得帮助。 请参阅 仍需要帮助?

注意

本文旨在为使用 Defender for Endpoint 的安全操作员和安全管理员提供指导。

第 1 部分:查看和分类警报

如果看到由于检测到恶意或可疑而引发的 警报 ,则不应显示该警报,则可以禁止显示该实体的警报。 还可以取消不一定是误报,但并不重要的警报。 建议同时对警报进行分类。

管理警报和对真/误报进行分类有助于训练威胁防护解决方案,并可以随着时间的推移减少误报或误报的数量。 执行这些步骤还有助于减少队列中的干扰,以便安全团队可以专注于优先级更高的工作项。

确定警报是否准确

在对警报进行分类或抑制之前,请确定警报是准确的、误报还是良性的。

在Microsoft Defender门户中的导航窗格中,选择“事件 & 警报”,然后选择“警报”。

选择警报以查看有关该警报的更多详细信息。 (若要获取有关此任务的帮助,请参阅 在 Defender for Endpoint 中查看警报。)

根据警报状态,执行下表中所述的步骤:

警报状态 需执行的操作 警报准确 分配警报,然后进一步 调查它 。 警报为误报 1. 将警报分类 为误报。

2. 取消警报。

3. 为Microsoft Defender for Endpoint创建指示器。

4. 将文件提交到Microsoft进行分析。警报是准确的,但良性 (不重要的) 将警报分类 为真正,然后 取消该警报。

对警报进行分类

警报可在Microsoft Defender门户中分类为误报或真报。 对警报进行分类有助于训练 Defender for Endpoint,以便随着时间的推移,你将看到更多的真实警报和更少的错误警报。

在Microsoft Defender门户中的导航窗格中,选择“事件 & 警报”,选择“警报”,然后选择一个警报。

对于所选警报,请选择“ 管理警报”。 此时会打开浮出控件窗格。

在 “管理警报 ”部分的“ 分类 ”字段中,对警报 (“真正”、“信息性”、“预期活动”或“误报”) 进行分类。

提示

有关禁止显示警报的详细信息,请参阅 管理 Defender for Endpoint 警报。 而且,如果组织使用安全信息和事件管理 (SIEM) 服务器,请确保也在那里定义抑制规则。

禁止显示警报

如果警报是误报或真报,但对于不重要的事件,则可以在Microsoft Defender XDR中禁止显示这些警报。 抑制警报有助于减少队列中的干扰。

在Microsoft Defender门户中的导航窗格中,选择“事件 & 警报”,然后选择“警报”。

选择要禁止显示的警报以打开其 “详细信息 ”窗格。

在“ 详细信息 ”窗格中,选择省略号 (...) ,然后选择 “创建抑制规则”。

指定抑制规则的所有设置,然后选择 “保存”。

提示

需要有关抑制规则的帮助? 请参阅 禁止显示警报并创建新的抑制规则。

第 2 部分:查看修正操作

对被检测为威胁的文件) 等实体 (执行修正操作,例如发送文件以隔离或停止进程。 通过自动调查和Microsoft Defender防病毒自动执行多种类型的修正操作:

- 隔离文件

- 删除注册表项

- 终止进程

- 停止服务

- 禁用驱动程序

- 删除计划任务

其他操作(例如启动防病毒扫描或收集调查包)会手动或通过 实时响应执行。 无法撤消通过实时响应执行的操作。

查看警报后,下一步是 查看修正操作。 如果由于误报而采取了任何操作,则可以撤消大多数类型的修正操作。 具体而言,你可以:

完成查看和撤消因误报而执行的操作后,请继续 查看或定义排除项。

查看已完成的操作

在Microsoft Defender门户中,选择“操作 & 提交”,然后选择“操作中心”。

选择“ 历史记录 ”选项卡以查看已执行的操作列表。

选择一个项目以查看有关已采取的修正操作的更多详细信息。

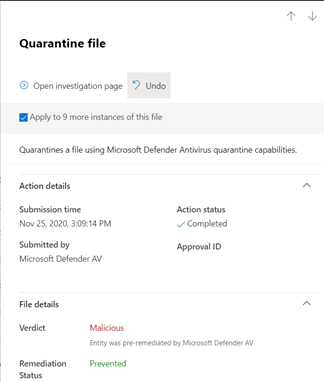

从操作中心还原隔离的文件

在Microsoft Defender门户中,选择“操作 & 提交”,然后选择“操作中心”。

在“ 历史记录 ”选项卡上,选择要撤消的操作。

在浮出控件窗格中,选择“ 撤消”。 如果无法使用此方法撤消操作,则不会看到 “撤消 ”按钮。 (若要了解详细信息,请参阅 撤消已完成的操作。)

一次撤消多个操作

在Microsoft Defender门户中,选择“操作 & 提交”,然后选择“操作中心”。

在“ 历史记录 ”选项卡上,选择要撤消的操作。

在屏幕右侧的浮出控件窗格中,选择“ 撤消”。

从多个设备的隔离中删除文件

在Microsoft Defender门户中,选择“操作 & 提交”,然后选择“操作中心”。

在“ 历史记录 ”选项卡上,选择“操作”类型为“ 隔离文件”的文件。

在屏幕右侧的窗格中,选择“ 应用于此文件的 X 个更多实例”,然后选择“ 撤消”。

查看隔离的邮件

在Microsoft Defender门户的导航窗格中,在“Email &协作”下,选择“Exchange 邮件跟踪”。

选择一条消息以查看详细信息。

从隔离区还原文件

如果你在调查后确定文件是干净的,则可以回滚文件并将其从隔离区中删除。 在隔离文件的每个设备上运行以下命令。

以设备上的管理员身份打开命令提示符:

- 转到“开始”并键入“cmd”。

- 右键单击“命令提示符”,然后选择“以管理员身份运行”。

键入以下命令,然后按 Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All重要

在某些情况下, ThreatName 可能显示为

EUS:Win32/CustomEnterpriseBlock!cl。 Defender for Endpoint 将还原过去 30 天内在此设备上隔离的所有自定义阻止文件。 被隔离为潜在网络威胁的文件可能无法恢复。 如果用户在隔离后尝试还原文件,则可能无法访问该文件。 这可能是因为系统不再具有用于访问该文件的网络凭据。 通常,这是临时登录到系统或共享文件夹且访问令牌过期的结果。在屏幕右侧的窗格中,选择“ 应用于此文件的 X 个更多实例”,然后选择“ 撤消”。

第 3 部分:查看或定义排除项

警告

在定义排除项之前,请查看管理Microsoft Defender for Endpoint和Microsoft Defender防病毒的排除项中的详细信息。 请记住,定义的每个排除都会降低保护级别。

排除是一个实体,如文件或 URL,你将其指定为修正操作的例外。 仍可检测到排除的实体,但不会对该实体执行任何修正操作。 也就是说,检测到的文件或进程不会停止、发送到隔离区、删除或通过Microsoft Defender for Endpoint进行其他更改。

若要跨Microsoft Defender for Endpoint定义排除项,请执行以下任务:

注意

Microsoft Defender防病毒排除项仅适用于防病毒保护,不适用于其他Microsoft Defender for Endpoint功能。 若要广泛排除文件,请使用Microsoft Defender防病毒的排除项和自定义指标Microsoft Defender for Endpoint。

本节中的过程介绍如何定义排除项和指示器。

Microsoft Defender防病毒的排除项

通常,不需要为Microsoft Defender防病毒定义排除项。 请确保谨慎定义排除项,并且仅包括导致误报的文件、文件夹、进程和进程打开的文件。 此外,请确保定期查看定义的排除项。 我们建议使用Microsoft Intune来定义或编辑防病毒排除项;但是,可以使用其他方法,例如组策略 (请参阅管理Microsoft Defender for Endpoint。

提示

需要有关防病毒排除的帮助? 请参阅配置和验证Microsoft Defender防病毒的排除项。

使用Intune管理现有策略的防病毒排除 ()

在Microsoft Intune管理中心,选择“终结点安全>防病毒”,然后选择现有策略。 (如果没有现有策略,或者想要创建新策略,请跳到使用 Intune 创建包含 exclusions 的新防病毒策略。)

选择 “属性”,然后在 “配置设置”旁边选择 “编辑”。

展开Microsoft Defender防病毒排除项,然后指定排除项。

-

排除的扩展 是按文件类型扩展名定义的排除项。 这些扩展名适用于具有定义扩展名且没有文件路径或文件夹的任何文件名。 必须用

|字符分隔列表中的每种文件类型。 例如,lib|obj。 有关详细信息,请参阅 ExcludedExtensions。 -

排除的路径 是按其位置 (路径) 定义的排除项。 这些类型的排除也称为文件和文件夹排除。 使用

|字符分隔列表中的每个路径。 例如,C:\Example|C:\Example1。 有关详细信息,请参阅 ExcludedPaths。 -

排除的进程 是某些进程打开的文件的排除项。 使用

|字符分隔列表中的每种文件类型。 例如,C:\Example. exe|C:\Example1.exe。 这些排除项不适用于实际进程。 若要排除进程,可以使用文件和文件夹排除项。 有关详细信息,请参阅 ExcludedProcesses。

-

排除的扩展 是按文件类型扩展名定义的排除项。 这些扩展名适用于具有定义扩展名且没有文件路径或文件夹的任何文件名。 必须用

选择“ 查看 + 保存”,然后选择“ 保存”。

使用 Intune 创建包含排除项的新防病毒策略

在Microsoft Intune管理中心,选择“终结点安全>防病毒>+ 创建策略”。

选择平台 (,例如Windows 10、Windows 11和 Windows Server) 。

对于“配置文件”,请选择“Microsoft Defender防病毒排除项”,然后选择“创建”。

在 “创建配置文件” 步骤中,指定配置文件的名称和说明,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,指定防病毒排除项,然后选择“ 下一步”。

-

排除的扩展 是按文件类型扩展名定义的排除项。 这些扩展名适用于具有定义扩展名且没有文件路径或文件夹的任何文件名。 使用

|字符分隔列表中的每种文件类型。 例如,lib|obj。 有关详细信息,请参阅 ExcludedExtensions。 -

排除的路径 是按其位置 (路径) 定义的排除项。 这些类型的排除也称为文件和文件夹排除。 使用

|字符分隔列表中的每个路径。 例如,C:\Example|C:\Example1。 有关详细信息,请参阅 ExcludedPaths。 -

排除的进程 是某些进程打开的文件的排除项。 使用

|字符分隔列表中的每种文件类型。 例如,C:\Example. exe|C:\Example1.exe。 这些排除项不适用于实际进程。 若要排除进程,可以使用文件和文件夹排除项。 有关详细信息,请参阅 ExcludedProcesses。

-

排除的扩展 是按文件类型扩展名定义的排除项。 这些扩展名适用于具有定义扩展名且没有文件路径或文件夹的任何文件名。 使用

在“ 范围标记 ”选项卡上,如果在组织中使用范围标记,请为要创建的策略指定范围标记。 (请参阅 作用域标记。)

在“ 分配 ”选项卡上,指定应向其应用策略的用户和组,然后选择“ 下一步”。 (如果需要有关分配的帮助,请参阅在 Microsoft Intune.) 中分配用户和设备配置文件

在“ 查看 + 创建 ”选项卡上,查看设置,然后选择“ 创建”。

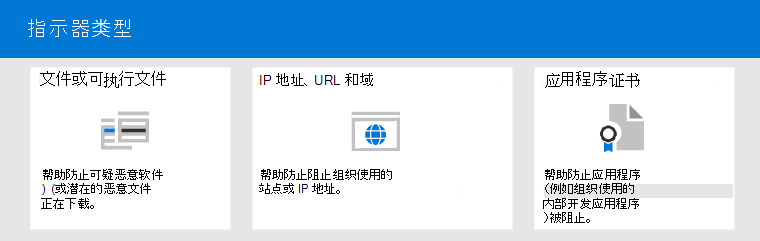

Defender for Endpoint 的指示器

指标 (特别是入侵指标或 IoC) 使安全运营团队能够定义实体的检测、预防和排除。 例如,可以在 Microsoft Defender for Endpoint 中指定要从扫描和修正操作中省略的某些文件。 或者,指示器可用于为某些文件、IP 地址或 URL 生成警报。

若要将实体指定为 Defender for Endpoint 的排除项,请为这些实体创建“允许”指示器。 此类“允许”指标适用于下一代保护和自动调查 & 修正。

可以为以下项创建“允许”指示器:

文件指示器

为文件(如可执行文件)创建“允许”指示器时,它有助于防止阻止组织使用的文件。 文件可以包括可移植可执行文件 (PE) 文件,例如 .exe 和 .dll 文件。

在为文件创建指示器之前,请确保满足以下要求:

- Microsoft Defender防病毒配置了已启用基于云的保护 (请参阅管理基于云的保护)

- 反恶意软件客户端版本为 4.18.1901.x 或更高版本

- 设备正在运行Windows 10版本 1703 或更高版本或Windows 11;使用 Defender for Endpoint、Windows Server 2019 或 Windows Server 2022 中的新式统一解决方案Windows Server 2012 R2 和Windows Server 2016

- “阻止或允许”功能已打开

IP 地址、URL 或域的指示器

为 IP 地址、URL 或域创建“允许”指示器时,它有助于防止阻止组织使用的站点或 IP 地址。

在为 IP 地址、URL 或域创建指示器之前,请确保满足以下要求:

- 在阻止模式下启用 Defender for Endpoint 中的网络保护 (请参阅 启用网络保护)

- 反恶意软件客户端版本为 4.18.1906.x 或更高版本

- 设备运行的是Windows 10版本 1709 或更高版本,或者Windows 11

自定义网络指示器在Microsoft Defender XDR中打开。 若要了解详细信息,请参阅 高级功能。

应用程序证书的指示器

为应用程序证书创建“允许”指示器时,它有助于防止组织使用的应用程序(例如内部开发的应用程序)被阻止。

.CER 或 .PEM 文件扩展名受支持。

在为应用程序证书创建指示器之前,请确保满足以下要求:

- Microsoft Defender防病毒配置了已启用基于云的保护 (请参阅管理基于云的保护

- 反恶意软件客户端版本为 4.18.1901.x 或更高版本

- 设备正在运行Windows 10版本 1703 或更高版本或Windows 11;使用 Defender for Endpoint、Windows Server 2019 或 Windows Server 2022 中的新式统一解决方案Windows Server 2012 R2 和Windows Server 2016

- 病毒和威胁防护定义是最新的

提示

创建指示器时,可以逐个定义它们,也可以一次导入多个项。 请记住,单个租户的指示器限制为 15,000 个。 并且,可能需要先收集某些详细信息,例如文件哈希信息。 在 创建指示器之前,请务必查看先决条件。

第 4 部分:提交文件进行分析

可以将实体(如文件和无文件检测)提交到Microsoft进行分析。 Microsoft安全研究人员分析所有提交内容,其结果有助于告知 Defender for Endpoint 威胁防护功能。 在提交网站登录时,可以跟踪提交。

提交文件进行分析

如果某个文件被错误地检测为恶意或丢失,请按照以下步骤提交该文件进行分析。

查看此处的准则: 提交文件进行分析。

提交无文件检测进行分析

如果根据行为检测到某些内容为恶意软件,而你没有文件,则可以提交 Mpsupport.cab 文件进行分析。 可以在Windows 10或Windows 11上使用 Microsoft 恶意软件防护 Command-Line 实用工具 (MPCmdRun.exe) 工具获取.cab文件。

转到

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>,然后以管理员身份运行MpCmdRun.exe。键入

mpcmdrun.exe -GetFiles,然后按 Enter 键。生成包含各种诊断日志的 .cab 文件。 文件的位置在命令提示符的输出中指定。 默认情况下,位置为

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab。查看此处的准则: 提交文件进行分析。

访问Microsoft 安全智能提交网站 (https://www.microsoft.com/wdsi/filesubmission) ,并提交 .cab 文件。

提交文件后会发生什么情况?

我们的系统会立即扫描你的提交,即使在分析师开始处理你的案例之前,也能为你提供最新的决定。 分析人员可能已提交并处理了文件。 在这些情况下,可以快速做出决定。

对于尚未处理的提交,将按如下方式确定分析的优先级:

- 可能会影响大量计算机的常见文件具有更高的优先级。

- 经过身份验证的客户,尤其是具有有效 软件保障 ID (SAID) 的企业客户,将得到更高的优先级。

- 被赛义德持有者标记为高度优先的提交材料立即得到注意。

若要检查有关提交的更新,请登录Microsoft 安全智能提交网站。

提示

若要了解详细信息,请参阅 提交文件进行分析。

第 5 部分:查看和调整威胁防护设置

Defender for Endpoint 提供各种选项,包括微调各种特性和功能的设置的功能。 如果收到大量误报,请务必查看组织的威胁防护设置。 可能需要对以下情况进行一些调整:

云端保护

检查Microsoft Defender防病毒的云提供的保护级别。 默认情况下,云提供的保护设置为 “未配置”;但是,我们建议将其打开。 若要详细了解如何配置云提供的保护,请参阅在 Microsoft Defender 防病毒中启用云保护。

可以使用Intune或其他方法(例如组策略)编辑或设置云提供的保护设置。

请参阅在 Microsoft Defender 防病毒中启用云保护。

对可能不需要的应用程序的修正

可能不需要的应用程序 (PUA) 是一类软件,可能会导致设备运行缓慢、显示意外广告或安装其他可能意外或不需要的软件。 PUA 的示例包括广告软件、捆绑软件和与安全产品行为不同的规避软件。 虽然 PUA 不被视为恶意软件,但某些类型的软件根据其行为和信誉是 PUA。

若要了解有关 PUA 的详细信息,请参阅 检测和阻止可能不需要的应用程序。

根据组织使用的应用,PUA 保护设置可能会导致误报。 如有必要,请考虑在审核模式下运行 PUA 保护一段时间,或对组织中的一部分设备应用 PUA 保护。 可以为 Microsoft Edge 浏览器和Microsoft Defender防病毒配置 PUA 保护。

建议使用Intune编辑或设置 PUA 保护设置;但是,可以使用其他方法,例如组策略。

请参阅在 Microsoft Defender 防病毒中配置 PUA 保护。

自动调查和修复

自动调查和修正 (AIR) 功能旨在检查警报并立即采取措施解决违规问题。 触发警报并运行自动调查时,将针对所调查的每个证据生成判决。 判决可以是 恶意、 可疑或 未找到威胁。

根据为组织和其他安全设置设置 的自动化级别 ,对被视为 “恶意” 或“ 可疑”的项目执行修正操作。 在某些情况下,会自动执行修正操作;在其他情况下,修正操作是手动执行的,或者仅在安全运营团队批准后执行。

重要

建议使用 完全自动化 进行自动调查和修正。 不要因为误报而关闭这些功能。 相反,使用 “允许”指示器来定义异常,并设置自动调查和修正以自动采取适当的操作。 遵循 本指南 有助于减少安全运营团队必须处理的警报数。

仍然需要帮助?

如果已完成本文中的所有步骤,但仍需要帮助,请联系技术支持。

在Microsoft Defender门户右上角,选择问号 (?) ,然后选择“Microsoft支持”。

在 “支持助理 ”窗口中,描述你的问题,然后发送消息。 可以从那里打开服务请求。

另请参阅

- 管理 Defender for Endpoint

- 管理Microsoft Defender for Endpoint和Microsoft Defender防病毒的排除项

- Microsoft Defender门户概述

- Mac 上的 Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint on Linux

- 在 iOS 功能上配置 Microsoft Defender for Endpoint

- 在 Android 功能上配置 Defender for Endpoint

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。