适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- 服务器的Microsoft Defender

- Microsoft Defender 防病毒

平台

- Windows

- Linux (请参阅 Linux) 的网络保护

- macOS (请参阅 macOS) 的网络保护

提示

希望体验 Defender for Endpoint? 注册免费试用版。

网络保护 有助于防止员工使用任何应用程序访问可能托管 Internet 上网络钓鱼欺诈、攻击和其他恶意内容的危险域。 可以在测试环境中 审核网络保护 ,以查看在启用网络保护之前将阻止哪些应用。

启用网络保护

若要启用网络保护,可以使用本文中所述的任何方法。

Microsoft Defender for Endpoint安全设置管理

创建终结点安全策略

至少使用分配的安全管理员角色登录到 Microsoft Defender 门户。

转到 “终结点>配置管理>终结点安全策略”,然后选择“ 创建新策略”。

在“选择平台”下,选择“Windows 10”、“Windows 11”和“Windows Server”。

在“选择模板”下,选择“Microsoft Defender防病毒”,然后选择“创建策略”。

在“基本信息”页上,输入配置文件的名称和说明,然后选择“下一步”。

在 “设置” 页上,展开每组设置,并配置要使用此配置文件管理的设置。

Windows 客户端上的网络保护:

说明 Setting 启用网络保护 选项:

- 启用 (块模式) 阻止模式需要阻止 IP 地址/URL 指示器和 Web 内容筛选。

- 已启用 (审核模式)

- 禁用 (默认)

- 未配置Windows Server 2012 R2 和 Windows Server 2016 上的网络保护,请使用下表中列出的其他策略:

说明 Setting 允许网络保护下一级 选项:

- 网络保护将启用下层。

- 网络保护将在下层禁用。 (默认)

- 未配置适用于 Windows 和 Windows Server 的可选网络保护设置:

警告

禁用设置

Allow Datagram Processing On WinServer。 对于生成大量 UDP 流量的任何角色(例如域控制器、Windows DNS 服务器、Windows 文件服务器、Microsoft SQL 服务器、Microsoft Exchange 服务器等),这一点非常重要。 在这些情况下启用数据报处理可能会降低网络性能和可靠性。 禁用它有助于保持网络稳定,并确保在高需求环境中更好地使用系统资源。说明 Setting 允许在 Win 服务器上处理数据报 - 启用Windows Server上的数据报处理。

- 建议) (默认禁用Windows Server上的数据报处理。

- 未配置禁用 DNS over TCP 分析 - 禁用基于 TCP 的 DNS 分析。

- 默认) 启用基于 TCP 的 DNS 分析 (。

- 未配置禁用 HTTP 分析 - HTTP 分析已禁用。

- 默认) (启用 HTTP 分析。

- 未配置禁用 SSH 分析 - SSH 分析已禁用。

- 默认) (启用 SSH 分析。

- 未配置禁用 TLS 分析 - TLS 分析已禁用。

- 默认) (启用 TLS 分析。

- 未配置[已弃用]启用 DNS 接收器 - DNS Sinkhole 已禁用。

- 已启用 DNS Sinkhole。 (默认)

- 未配置

完成配置设置后,选择“下一步”。

在“分配”页上,选择将接收此配置文件的组。 然后选择“下一步”。

在“ 查看 + 创建 ”页上,查看信息,然后选择“ 保存”。

为创建的配置文件选择策略类型时,新配置文件将显示在列表中。

Microsoft Intune

Microsoft Defender for Endpoint基线方法

转到“终结点安全性>基线>Microsoft Defender for Endpoint基线”。

选择“ 创建配置文件”,为配置文件提供名称,然后选择“ 下一步”。

在“配置设置”部分中,转到“攻击面减少规则>”设置“”阻止“、”启用“或”审核“以启用网络保护。 选择 下一步。

根据组织的要求,选择适当的 作用域标记 和 分配 。

查看所有信息,然后选择“ 创建”。

防病毒策略方法

转到 “终结点安全性>防病毒”。

选择“创建策略”。

在“创建策略”浮出控件中,从“平台”列表中选择“Windows 10”、“Windows 11”和“Windows Server”。

从“配置文件”列表中选择“Microsoft Defender防病毒”,然后选择“创建”。

提供配置文件的名称,然后选择“ 下一步”。

在“配置设置”部分中,为“启用网络保护”选择“已禁用”、“启用 (块模式) ”或“启用 (审核模式”) ,然后选择“下一步”。

根据组织的要求,选择适当的 “分配” 和 “范围”标记 。

查看所有信息,然后选择“ 创建”。

配置文件方法

() 登录到Microsoft Intune管理中心https://intune.microsoft.com。

转到“设备”>“配置文件”>“创建配置文件”。

在“创建配置文件”浮出控件中,选择“平台”,然后选择“配置文件类型”作为“模板”。

在 “模板名称”中,从模板列表中选择 “终结点保护 ”,然后选择“ 创建”。

转到 Endpoint Protection>Basics,提供配置文件的名称,然后选择“ 下一步”。

在“配置设置”部分中,转到“Microsoft Defender攻击防护>网络筛选>”“启用>”或“审核”。 选择 下一步。

根据组织的要求,选择适当的 范围标记、 分配和 适用性规则 。 管理员可以设置更多要求。

查看所有信息,然后选择“ 创建”。

移动设备管理(MDM)

使用 EnableNetworkProtection 配置服务提供程序 (CSP) 打开或关闭网络保护,或启用审核模式。

在打开或关闭网络保护之前,将Microsoft Defender反恶意软件平台更新到最新版本。

组策略

使用以下过程在已加入域的计算机或独立计算机上启用网络保护。

在独立计算机上,转到 “开始”, 然后键入并选择“ 编辑组策略”。

-或-

在已加入域组策略管理计算机上,打开组策略管理控制台。 右键单击要配置的组策略对象,然后选择“编辑”。

在 策略管理编辑器中, 计算机配置 并选择 管理模板。

将树展开到 Windows 组件>Microsoft Defender防病毒>Microsoft Defender Exploit Guard>网络保护。

在较旧版本的 Windows 上,组策略路径可能具有 Windows Defender 防病毒,而不是Microsoft Defender防病毒。

双击“ 阻止用户和应用访问危险网站 ”设置,并将选项设置为 “已启用”。 在“选项”部分中,必须指定以下选项之一:

- 阻止 - 用户无法访问恶意 IP 地址和域。

- 禁用 (默认) - 网络保护功能不起作用。 不会阻止用户访问恶意域。

- 审核模式 - 如果用户访问恶意 IP 地址或域,则会在 Windows 事件日志中记录事件。 但是,不会阻止用户访问该地址。

重要

若要完全启用网络保护,必须将“组策略”选项设置为“已启用”,并在选项下拉菜单中选择“阻止”。

(此步骤是可选的。) 按照检查是否启用了网络保护中的步骤验证组策略设置是否正确。

Microsoft Configuration Manager

打开 Configuration Manager 控制台。

转到 资产和合规性>终结点保护>Windows Defender 攻击防护。

从功能区选择“ 创建攻击防护策略 ”以创建新策略。

- 若要编辑现有策略,请选择该策略,然后从功能区或右键单击菜单中选择“属性”。 从 “网络保护 ”选项卡编辑“配置 网络保护 ”选项。

在“ 常规 ”页上,指定新策略的名称,并验证是否启用了 “网络保护 ”选项。

在“ 网络保护 ”页上,为“ 配置网络保护 ”选项选择以下设置之一:

- 阻止

- 审核

- Disabled

完成其余步骤并保存策略。

在功能区中,选择“ 部署 ”,将策略部署到集合。

PowerShell

在 Windows 设备上,单击“开始”,键入

powershell,右键单击“Windows PowerShell”,然后选择“以管理员身份运行”。运行以下 cmdlet:

Set-MpPreference -EnableNetworkProtection Enabled对于Windows Server,请使用下表中列出的其他命令:

Windows Server 版本 命令 Windows Server 2019 及更高版本 set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

使用适用于 Microsoft Defender for Endpoint 的统一代理Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

重要

禁用“AllowDatagramProcessingOnWinServer”设置。 对于生成大量 UDP 流量的任何角色(例如域控制器、Windows DNS 服务器、Windows 文件服务器、Microsoft SQL 服务器、Microsoft Exchange 服务器等),这一点非常重要。 在这些情况下启用数据报处理可能会降低网络性能和可靠性。 禁用它有助于保持网络稳定,并确保在高需求环境中更好地使用系统资源。

(此步骤是可选的。) 若要将网络保护设置为审核模式,请使用以下 cmdlet:

Set-MpPreference -EnableNetworkProtection AuditMode若要关闭网络保护,请使用

Disabled参数,AuditMode而不是 或Enabled。

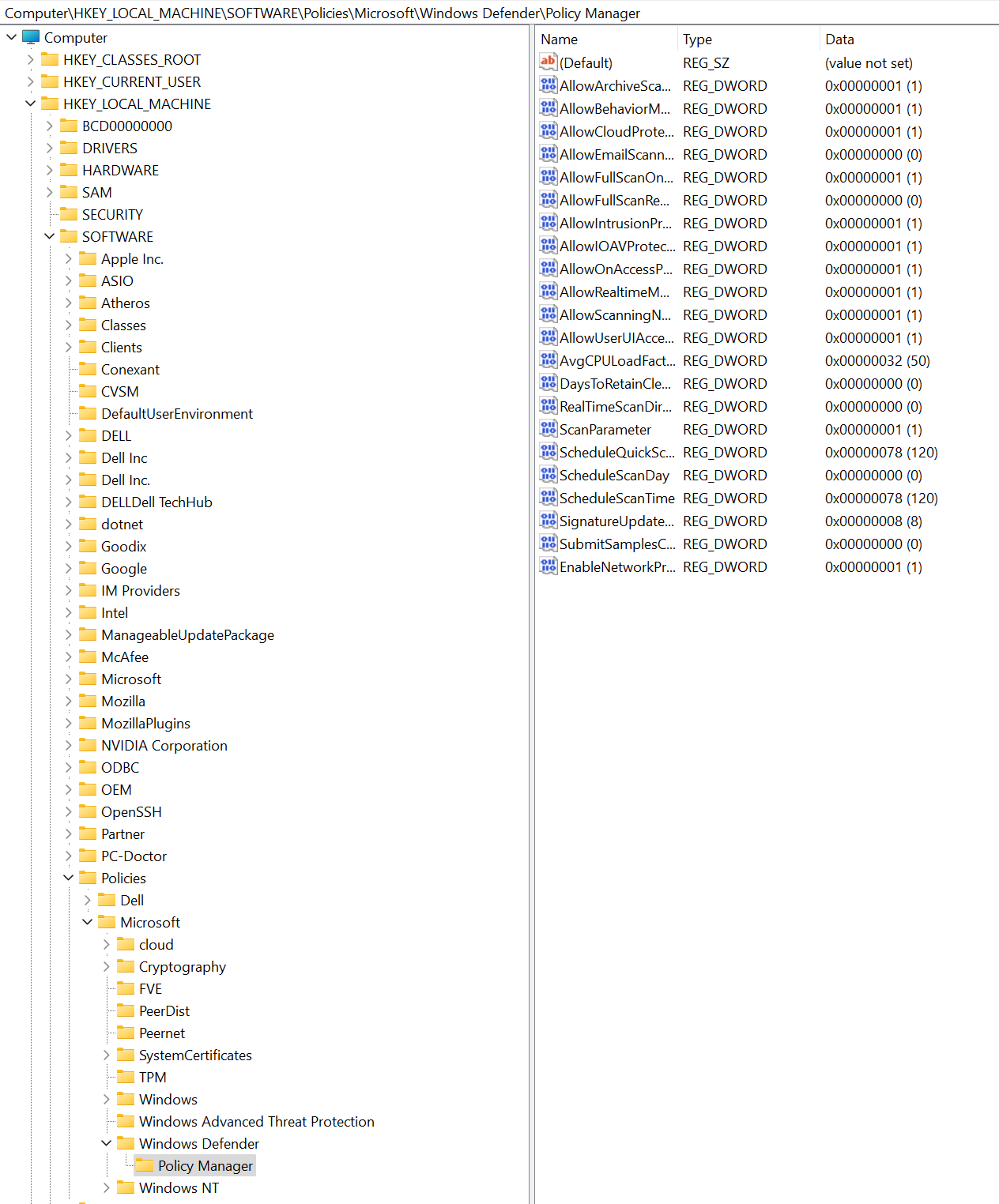

检查是否启用了网络保护

可以使用注册表编辑器检查网络保护的状态。

选择任务栏中的“ 开始” 按钮,然后键入

regedit。 在结果列表中,选择“注册表编辑器”将其打开。从侧边菜单中选择 “HKEY_LOCAL_MACHINE ”。

在嵌套菜单中导航到 “软件>策略”>Microsoft>Windows Defender>策略管理器。

如果缺少密钥,请导航到 “软件>Microsoft>Windows Defender>攻击防护>网络保护”。

选择“ 启用网络保护 ”以查看设备上的网络保护的当前状态:

- 0 或 关

- 1 或 开

- 2 或 审核 模式

有关从设备中删除 Exploit Guard 设置的重要信息

使用 Configuration Manager 部署 Exploit Guard 策略时,即使稍后删除部署,这些设置仍保留在客户端上。 如果删除部署,则文件中不支持ExploitGuardHandler.log客户端日志Delete。

在上下文中 SYSTEM 使用以下 PowerShell 脚本正确删除 Exploit Guard 设置:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

另请参阅

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。