适用于:

Microsoft Defender for Endpoint中的设备控制功能使安全团队能够控制用户是否可以安装和使用外围设备,例如可移动存储 (USB 拇指驱动器、CD、磁盘等 ) 、打印机、蓝牙设备或其他计算机设备。 安全团队可以配置设备控制策略,以配置如下所示的规则:

- 阻止用户安装和使用某些设备 (,例如 U 盘)

- 阻止用户安装和使用具有特定异常 的任何 外部设备

- 允许用户安装和使用特定设备

- 允许用户在 Windows 计算机中仅安装和使用 BitLocker 加密设备

此列表旨在提供一些示例。 这不是一个详尽的列表:还有其他示例需要考虑。

设备控制通过允许或阻止某些设备连接到用户的计算机来帮助保护组织免受潜在的数据丢失、恶意软件或其他网络威胁。 借助设备控制,安全团队可以确定用户是否可以在其计算机上安装和使用哪些外围设备。

提示

作为本文的配套内容,请参阅我们的Microsoft Defender for Endpoint设置指南,查看最佳做法并了解基本工具,例如攻击面减少和下一代保护。 对于基于环境的自定义体验,可以访问 Microsoft 365 管理中心 中的 Defender for Endpoint 自动设置指南。

Microsoft设备控制功能

Microsoft中的设备控制功能可以分为三个main类别:Windows 中的设备控制、Defender for Endpoint 中的设备控制,以及终结点 DLP) (终结点数据丢失防护。

Windows 中的设备控制。 Windows 操作系统具有内置的设备控制功能。 安全团队可以配置设备安装设置,以防止 (或允许) 用户在其计算机上安装某些设备。 策略在设备级别应用,并使用各种设备属性来确定用户是否可以安装/使用设备。

Windows 中的设备控制适用于 BitLocker 和 ADMX 模板,并且可以使用 Intune 进行管理。

BitLocker。 BitLocker 是一项 Windows 安全功能,可为整个卷提供加密。 写入可移动媒体可能需要 BitLocker 加密。 可以将策略与Intune一起配置为在使用 BitLocker for Windows 的设备上强制加密。 有关详细信息,请参阅 Intune 中终结点安全的磁盘加密策略设置。

设备安装。 Windows 提供阻止安装特定类型的 USB 设备的功能。

有关如何使用 Intune 配置设备安装的详细信息,请参阅限制 USB 设备和允许特定 USB 设备使用 Intune 中的 ADMX 模板。

有关如何使用 组策略 配置设备安装的详细信息,请参阅使用 组策略 管理设备安装。

Defender for Endpoint 中的设备控制。 Defender for Endpoint 中的设备控制提供了更高级的功能,并且是跨平台的。

- 精细访问控制 - 创建策略以按设备、设备类型、操作 (读取、写入、执行) 、用户组、网络位置或文件类型来控制访问权限。

- 报告和高级搜寻 - 完全了解添加设备相关活动。

- 可以使用 Intune 或 组策略 管理 Microsoft Defender 中的设备控制。

Microsoft Defender和Intune中的设备控制。 Intune为组织管理复杂的设备控制策略提供了丰富的体验。 例如,可以在 Defender for Endpoint 中配置和部署设备限制设置。 请参阅使用Microsoft Intune部署和管理设备控制。

终结点 DLP) (终结点数据丢失防护。 终结点 DLP 监视载入到 Purview 解决方案Microsoft设备上的敏感信息。 DLP 策略可以对敏感信息及其存储或使用位置强制实施保护操作。 终结点 DLP 可以捕获文件证据。 了解终结点 DLP。

常见设备控制方案

在以下部分中,查看方案,然后确定要使用的Microsoft功能。

控制对 USB 设备的访问

可以使用设备安装限制、可移动媒体设备控制或终结点 DLP 来控制对 USB 设备的访问。

配置设备安装限制

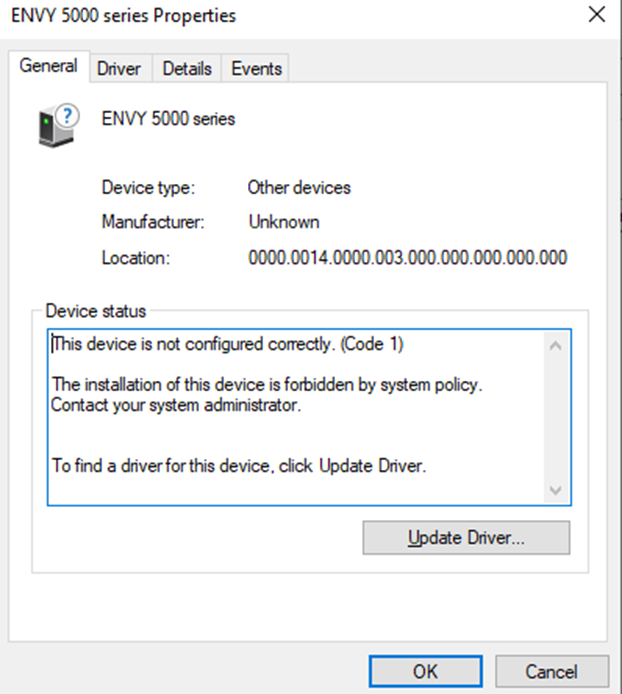

Windows 中可用的设备安装限制允许或拒绝基于设备 ID、设备实例 ID 或设置类的驱动程序安装。 这 可以阻止设备 管理器中的任何设备,包括所有可移动设备。 应用设备安装限制后,设备管理器中会阻止设备,如以下屏幕截图所示:

单击设备可获取更多详细信息。

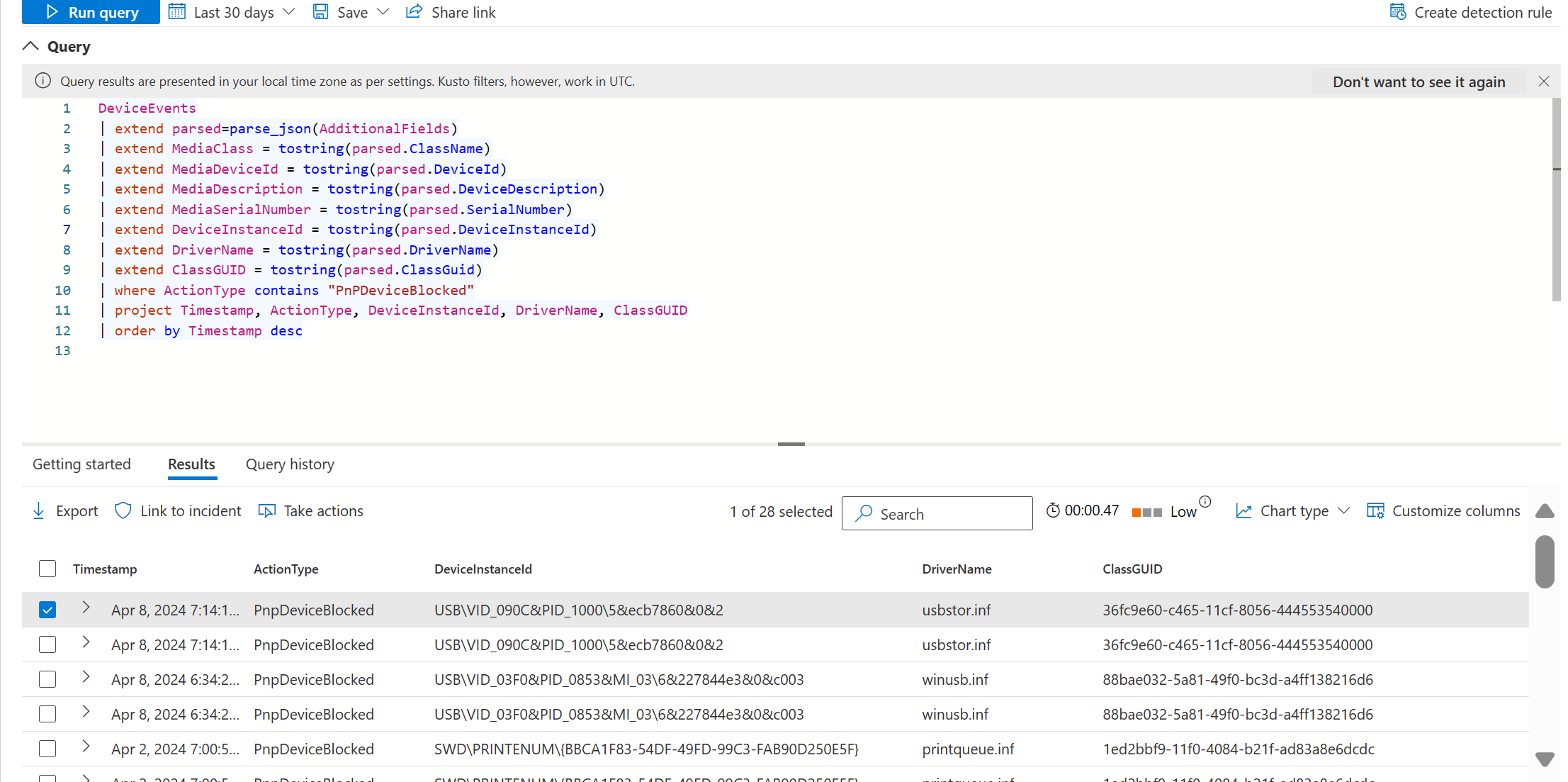

高级搜寻中也有记录。 若要查看它,请使用以下查询:

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend DeviceInstanceId = tostring(parsed.DeviceInstanceId)

| extend DriverName = tostring(parsed.DriverName)

| extend ClassGUID = tostring(parsed.ClassGuid)

| where ActionType contains "PnPDeviceBlocked"

| project Timestamp, ActionType, DeviceInstanceId, DriverName, ClassGUID

| order by Timestamp desc

配置设备安装限制并安装设备时,将创建 ActionType 为 的事件 PnPDeviceAllowed 。

了解详细信息::

使用设备控制控制对可移动媒体的访问

Defender for Endpoint 的设备控制为一部分 USB 设备提供更精细的访问控制。 设备控制只能限制对 Windows 门户设备、可移动媒体、CD/DVD 和打印机的访问。

注意

在 Windows 上, 可移动媒体设备 一词并不意味着任何 USB 设备。

并非所有 USB 设备都是可移动媒体设备。 为了被视为可移动媒体设备,因此在MDE设备控制范围内,设备必须创建磁盘 (,例如 E: Windows 中的 ) 。 设备控制可以通过定义策略来限制对该设备和设备上的文件的访问。

重要

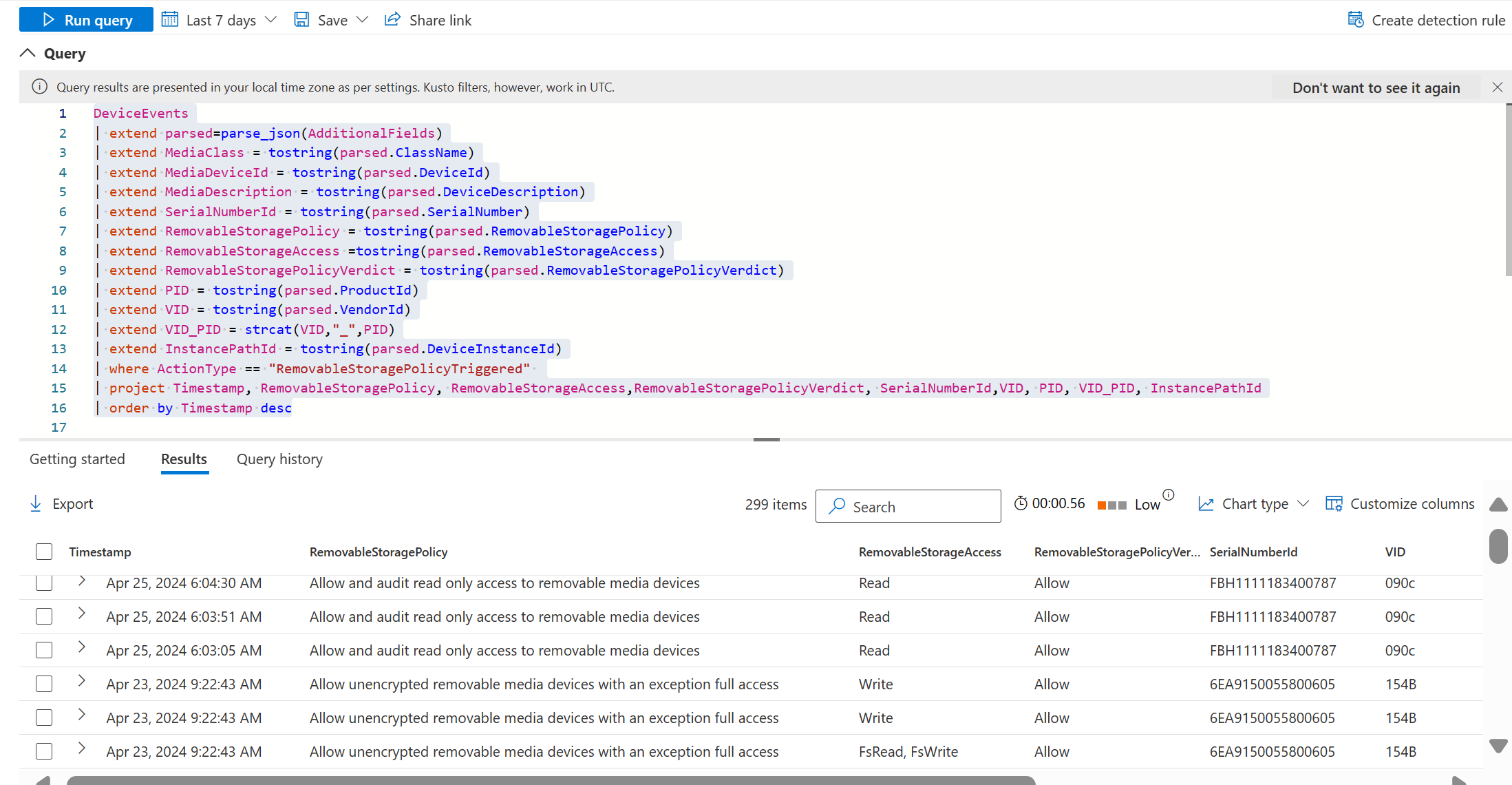

某些设备在 Windows 设备管理器 (创建多个条目,例如可移动媒体设备和 Windows 便携式设备) 。 为了使设备正常运行,请确保授予与物理设备关联的 所有条目 的访问权限。 如果策略配置了审核条目,则高级搜寻中将显示一个 ActionType 为 的事件 RemovableStoragePolicyTriggered。

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend SerialNumberId = tostring(parsed.SerialNumber)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend RemovableStorageAccess =tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend PID = tostring(parsed.ProductId)

| extend VID = tostring(parsed.VendorId)

| extend VID_PID = strcat(VID,"_",PID)

| extend InstancePathId = tostring(parsed.DeviceInstanceId)

| where ActionType == "RemovableStoragePolicyTriggered"

| project Timestamp, RemovableStoragePolicy, RemovableStorageAccess,RemovableStoragePolicyVerdict, SerialNumberId,VID, PID, VID_PID, InstancePathId

| order by Timestamp desc

此查询返回策略的名称、请求的访问以及 (允许拒绝) 的判决,如以下屏幕截图所示:

提示

macOS 上Microsoft Defender for Endpoint的设备控制可以控制对 iOS 设备、便携式设备(如相机)和可移动媒体(如 USB 设备)的访问。 请参阅 适用于 macOS 的设备控制。

使用终结点 DLP 防止文件复制到 USB

若要防止基于文件敏感度将文件复制到 USB,请使用 Endpoint DLP。

控制对 BitLocker 加密的可移动媒体的访问 (预览版)

使用 BitLocker 来控制对可移动媒体的访问,或者确保设备已加密。

使用 BitLocker 拒绝访问可移动媒体

Windows 提供拒绝写入所有可移动媒体或拒绝写入访问的功能,除非设备是 BitLocker 加密的。 有关详细信息,请参阅配置 BitLocker - Windows 安全中心。

为 BitLocker (预览版配置设备控制策略)

Microsoft Defender for Endpoint的设备控制基于设备的 BitLocker 加密状态 (加密或纯) 来控制对设备的访问。 这允许创建例外,以允许和审核对非 BitLocker 加密设备的访问。

提示

如果使用的是 Mac,设备控制可以根据 APFS 加密状态控制对可移动媒体的访问。 请参阅 适用于 macOS 的设备控制。

控制对打印机的访问

可以使用打印机安装限制、用于打印的设备控制策略或终结点 DLP 来控制对打印机的访问。

设置打印机安装限制

Windows 的设备安装限制可以应用于打印机。

配置用于打印的设备控制策略

Microsoft Defender for Endpoint设备控制基于打印机 (VID/PID) 的属性、打印机类型 (网络、USB、企业等 ) 来控制对打印机的访问。

设备控制还可以限制打印的文件类型。 设备控制还可以限制非公司环境中的打印。

使用终结点 DLP 阻止机密文档打印

若要基于信息分类阻止打印文档,请使用 Endpoint DLP。

使用终结点 DLP 捕获打印文件的文件证据

若要捕获正在打印的文件的证据,请使用 终结点 DLP

控制对蓝牙设备的访问

可以使用设备控制来控制对 Windows 设备上蓝牙服务的访问,或者使用终结点 DLP。

提示

如果你使用的是 Mac,设备控制可以控制对蓝牙的访问。 请参阅 适用于 macOS 的设备控制。

控制对 Windows 上蓝牙服务的访问

管理员可以控制蓝牙服务的行为 (允许播发、发现、准备和提示) 以及允许的蓝牙服务。 有关详细信息,请参阅 Windows 蓝牙。

使用终结点 DLP 防止将文档复制到设备

若要阻止将敏感文档复制到任何蓝牙设备,请使用 终结点 DLP。

使用终结点 DLP 捕获复制到 USB 的文件的文件证据

若要捕获文件被复制到 USB 的证据,请使用 终结点 DLP

设备控制策略示例和方案

Defender for Endpoint 中的设备控制为安全团队提供了可靠的访问控制模型,该模型支持各种方案 (请参阅 设备控制策略) 。 我们组合了一个 GitHub 存储库,其中包含你可以探索的示例和方案。 参阅以下资源:

如果你不熟悉设备控制,请参阅 设备控制演练。

设备控制的先决条件

Defender for Endpoint 中的设备控制可以应用于运行具有反恶意软件客户端版本4.18.2103.3或更高版本Windows 10或Windows 11的设备。 (目前不支持服务器。)

-

4.18.2104或更高版本:添加SerialNumberId、VID_PID、基于文件路径的 GPO 支持和ComputerSid。 -

4.18.2105或更高版本:添加通HardwareId/DeviceId/InstancePathId/FriendlyNameId/SerialNumberId配符支持;特定计算机上的特定用户、可移动 SSD (SanDisk Extreme SSD) /USB 附加 SCSI (UAS) 支持的组合。 -

4.18.2107或更高版本:为移动设备(例如平板电脑) )添加 Windows 可移植设备 (WPD) 支持 (;添加到AccountName高级搜寻中。 -

4.18.2205或更高版本:将默认强制措施展开为“打印机”。 如果将其设置为“拒绝”,也会阻止打印机,因此,如果只想管理存储,请确保创建自定义策略以允许打印机。 -

4.18.2207或更高版本:添加文件支持;常见用例可以是“阻止用户读取/写入/执行可移动存储上的特定文件”。添加网络和 VPN 连接支持;常见用例可以是“当计算机未连接公司网络时阻止用户访问可移动存储”。

对于 Mac,请参阅 适用于 macOS 的设备控制。

目前,服务器不支持设备控制。