适用于:

保护你的环境需要清点你网络中的设备。 然而,映射网络中的设备通常成本高昂、具有挑战性且耗时。

Microsoft Defender for Endpoint提供设备发现功能,可帮助你查找连接到公司网络的非托管设备,而无需额外的设备或繁琐的过程更改。 设备发现使用网络中载入的终结点来收集、探测或扫描网络,以发现非托管设备。 设备发现功能允许你发现:

- 尚未载入到 Defender for Endpoint 的企业终结点 (工作站、服务器和移动设备)

- 路由器和交换机等网络设备

- 打印机和相机等 IoT 设备

未知和非托管设备会给网络带来重大风险 - 无论是未修补的打印机、安全配置较弱的网络设备,还是没有安全控制的服务器。 发现设备后,可以:

- 将不受管理终结点载入服务,从而提高其安全可见性。

- 通过识别和评估漏洞以及检测配置差距来减少攻击面。

观看此视频,快速了解如何评估和载入 Defender for Endpoint 发现的非托管设备。

借助此功能,可将设备载入 Defender for Endpoint 的安全建议作为现有Microsoft Defender 漏洞管理体验的一部分提供。

发现方法

你可以选择要由已载入设备使用的发现模式。 模式控制可为公司网络中的不受管理设备获取的可见性级别。

有两种可用的发现模式:

基本发现:在此模式下,终结点被动收集网络中的事件并从中提取设备信息。 基本发现使用 SenseNDR.exe 二进制文件进行被动网络数据收集,并且不会启动网络流量。 终结点从载入设备看到的所有网络流量中提取数据。 通过基本发现,只能获得网络中非托管终结点的有限可见性。

Standard发现 (建议) :此模式允许终结点主动查找网络中的设备,以扩充收集的数据并发现更多设备,从而帮助你构建可靠且一致的设备清单。 除了使用被动方法观察到的设备外,标准模式还使用常见的发现协议,这些协议使用网络中的多播查询来查找更多设备。 Standard模式使用智能主动探测来发现有关观察到设备的其他信息,以丰富现有设备信息。 启用Standard模式后,组织中的网络监视工具可能会观察到发现传感器生成的最小且微不足道的网络活动。

可以更改和自定义发现设置,有关详细信息,请参阅 配置设备发现。

重要

Standard发现是自 2021 年 7 月 19 日起所有客户的默认模式。 可以通过设置页选择将此配置更改为基本配置。 如果选择基本模式,你只会获得网络中不受管理终结点的有限可见性。

发现引擎会区分在公司网络中接收到的网络事件与在公司网络外部接收到的网络事件。 未连接到公司网络的设备不会被发现或列在设备清单中。

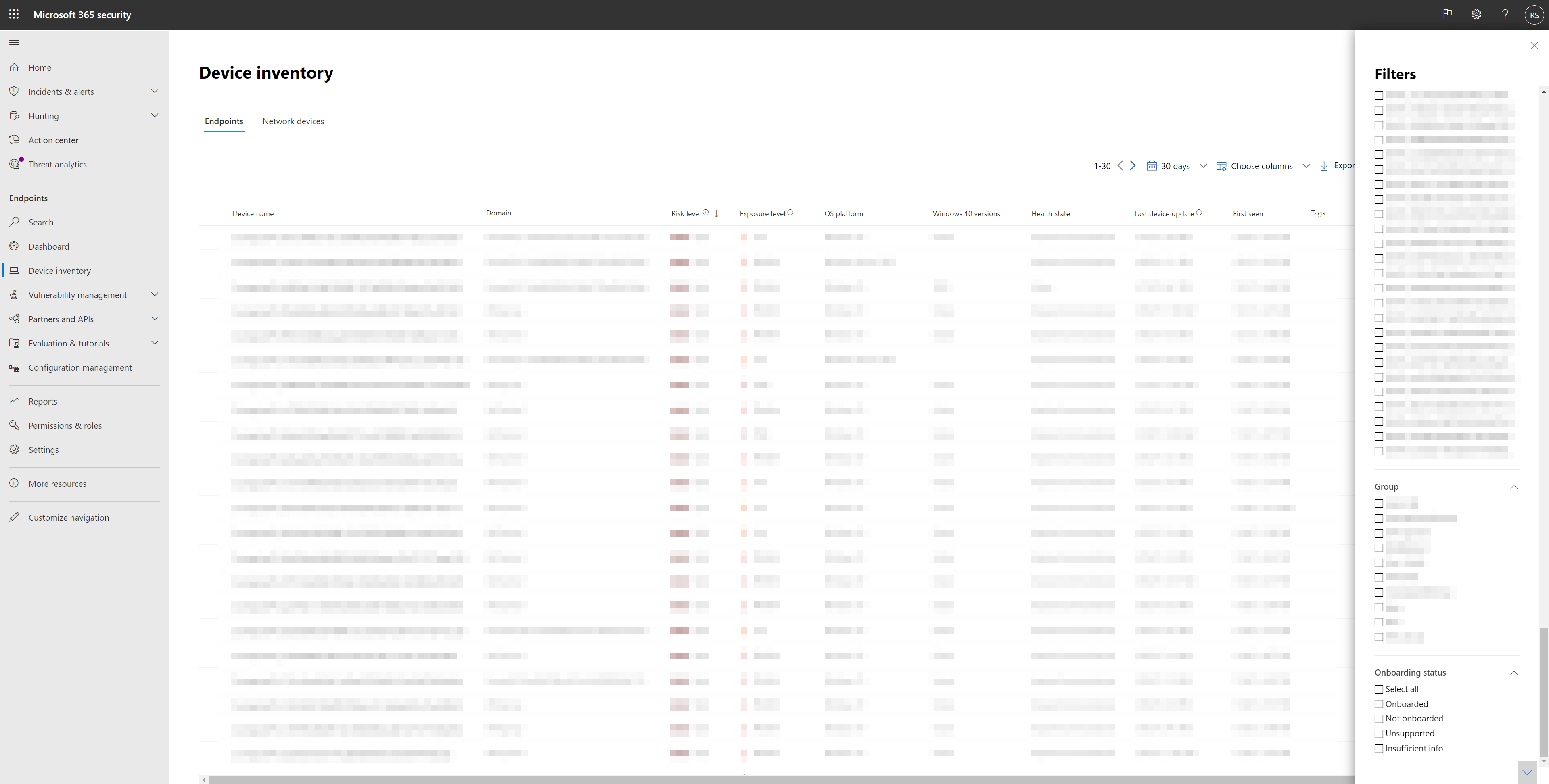

设备清单

设备清单中列出了已发现但未载入并受 Defender for Endpoint 保护的设备。

若要评估这些设备,可以在设备清单列表中使用名为 “载入状态”的筛选器,该筛选器可以具有以下任何值:

- 已载入:终结点已载入到 Defender for Endpoint。

- 可以载入:在网络中发现了终结点,作系统被标识为 Defender for Endpoint 支持,但当前尚未载入。 强烈建议载入这些设备。

- 不支持:终结点已在网络中发现,但 Defender for Endpoint 不支持。

- 信息不足:系统无法确定设备的可支持性。 在网络中的更多设备上启用标准发现可以丰富发现的属性。

提示

始终可以应用筛选器来从设备清单列表中排除不受管理设备。 还可以使用 API 查询上的载入状态列来筛选出不受管理设备。

有关详细信息,请参阅设备清单。

网络设备发现

在组织中部署的大量非托管网络设备会产生较大的攻击外围区域,并对整个企业构成重大风险。 Defender for Endpoint 网络发现功能可帮助你确保发现、准确分类网络设备并将其添加到资产清单中。

网络设备不作为标准终结点进行管理,因为 Defender for Endpoint 本身没有内置传感器。 这些类型的设备需要无代理方法,其中远程扫描从设备获取必要的信息。 为此,在每个网段上使用指定的 Defender for Endpoint 设备,以定期对预配置的网络设备执行经过身份验证的扫描。 Defender for Endpoint 的漏洞管理功能提供集成工作流来保护发现的交换机、路由器、WLAN 控制器、防火墙和 VPN 网关。

有关详细信息,请参阅网络设备。

设备发现集成

为了应对获得足够的可见性来查找、识别和保护完整 OT/IOT 资产清单的挑战,Defender for Endpoint 现在支持以下集成:

ioT Microsoft Defender:此集成将 Defender for Endpoint 的设备发现功能与 Microsoft Defender 门户中的 Microsoft Defender for IoT 相结合,以保护:

- OT 设备,例如服务器或打包系统。 有关详细信息,请参阅 在 Defender 门户中载入 Defender for IoT。

- 连接到 IT 网络的企业 IoT 设备 (例如,Internet 协议语音 (VoIP) 、打印机和智能电视) 。 有关详细信息,请参阅 企业 IoT 安全性入门。

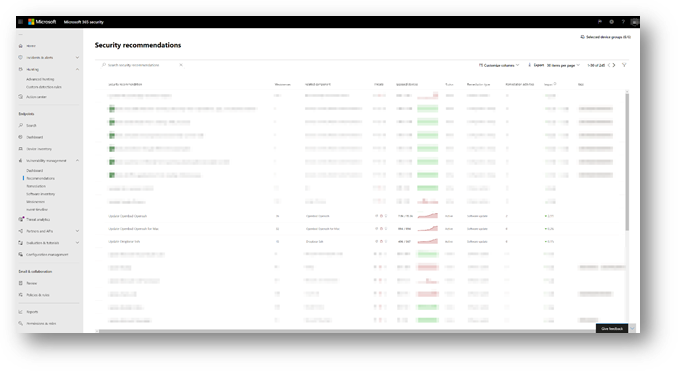

已发现设备上的漏洞评估

设备上的漏洞和风险以及网络中发现的其他非托管设备是“安全建议”下的当前Defender 漏洞管理流的一部分,并在门户中的实体页中表示。 搜索与“SSH”相关的安全建议,以查找与非托管和托管设备相关的 SSH 漏洞。

在已发现设备上使用高级搜寻

可以使用高级搜寻查询来获取已发现设备的可见性。 在 DeviceInfo 表中查找有关已发现设备的详细信息,或在 DeviceNetworkInfo 表中查找有关这些设备的网络相关信息。

查询发现的设备详细信息

对 DeviceInfo 表运行此查询以返回所有已发现设备以及每个设备的最新详细信息:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

通过调用 SeenBy 函数,在高级搜寻查询中,可以获取所发现设备的载入设备的详细信息。 此信息有助于确定每个已发现设备的网络位置,随后有助于在网络中识别该设备。

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

有关详细信息,请参阅 SeeBy () 函数。

查询网络相关信息

设备发现利用 Defender for Endpoint 载入设备作为网络数据源,将活动归因于非载入设备。 载入 Defender for Endpoint 设备上的网络传感器标识两种新的连接类型:

- ConnectionAttempt - 尝试 (syn) 建立 TCP 连接

- ConnectionAcknowledged - 确认已接受 TCP 连接 (syn\ack)

这意味着,当非载入设备尝试与已载入的 Defender for Endpoint 设备通信时,该尝试将生成 DeviceNetworkEvent,并且可以在载入设备时间线以及高级搜寻 DeviceNetworkEvents 表上查看非载入设备活动。

可以尝试此示例查询:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

后续步骤

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。